Спосіб засекречування візуальної інформації

Номер патенту: 99465

Опубліковано: 10.06.2015

Автори: Мохор Володимир Володимирович, Білан Степан Миколайович, Демаш Андрій Андрійович

Формула / Реферат

Спосіб засекречування візуальної інформації, згідно з яким, здійснюють оцифровування зображення, який відрізняється тим, що зображення проектують на матричний дискретний пристрій, здійснюють його сканування по заданому закону та зчитують двійковий код, який кодує колір та яскравість кожної клітини, згідноз вибраним алгоритмом блокового шифрування, здійснюють шифрування з сформованим кодом ключа, формування коду ключа здійснюють шляхом встановлення вибраних клітин клітинного автомату в одиничний стан, розповсюджують сигнал збудження по клітинах клітинного автомату, які знаходяться у одиничному стані, формують код кожного підключа з значень станів клітин заданої околиці для кожної клітини, що знаходиться у збудженому стані, для розсекречування отриманої шифрограми коди підключів формують аналогічно як для засекречування, зі станів розрядів кодів, які розташовані у відповідних позиціях усіх дискретних елементів зображення, та формують коди клітин, формують матричні поля, кількість яких визначається кількістю розрядів коду одного дискрету зображення, матричні поля послідовно сканують поблоково, за допомогою підключів та вибраного алгоритму шифрування формують шифрограму, яку подають у канал передачі.

Текст

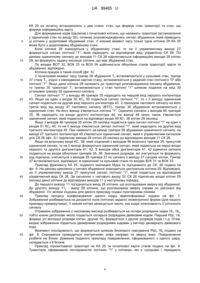

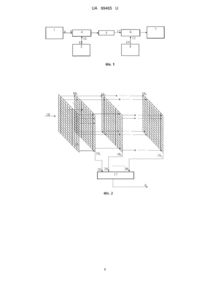

Реферат: Спосіб засекречування візуальної інформації шляхом оцифровування зображення, в якому зображення проектують на матричний дискретний пристрій, здійснюють його сканування по заданому закону та зчитують двійковий код, який кодує колір та яскравість кожної клітини. Згідно з вибраним алгоритмом блокового шифрування, здійснюють шифрування з сформованим кодом ключа. Формування коду ключа здійснюють шляхом встановлення вибраних клітин клітинного автомату в одиничний стан. Розповсюджують сигнал збудження по клітинах клітинного автомату, які знаходяться у одиничному стані, формують код кожного підключа з значень станів клітин заданої околиці для кожної клітини, що знаходиться у збудженому стані. UA 99465 U (54) СПОСІБ ЗАСЕКРЕЧУВАННЯ ВІЗУАЛЬНОЇ ІНФОРМАЦІЇ UA 99465 U UA 99465 U 5 10 15 20 25 30 35 40 45 50 55 60 Корисна модель належить до криптографії, зокрема засекречування конфіденційної візуальної інформації від несанкціонованого доступу. Відомо спосіб засекречування візуальної інформації (ЕР 0671092, 13.09.1995 р.), в якому кодування реалізується за допомогою трансформаційних перетворень зображення на основі унітарних математичних перетворень. Недоліком даного способу є низька захищеність інформації при розсекречуванні, оскільки шумові похибки знижують якість відтворення. Крім цього спосіб характеризується низькою швидкодією при його реалізації за рахунок наявності трансформаційних перетворень. Відомо спосіб кодування зображень на основі перетворень (RU 2050698, 20.12.1995 p.), де зображення піддається унітарному математичному перетворенню (перетворення Фур'є), а отримані коефіцієнти перетворення кодуються шляхом додавання маски - ключа, яка має випадкову фазову характеристику. Недоліком даного способу є низький рівень надійності захисту за рахунок можливості визначення можливих комбінацій шляхом послідовного перебору та розсекречування зображення. Спосіб має низьку завадозахищеність завдяки низькій стійкості до шумових завад та збоїв в каналі зв'язку. Найбільш близьким за змістом до запропонованої корисної моделі і вибраний за прототип є спосіб засекречування візуальної інформації (Патент України № 22285, Опубл. 2001 - Бюл. №5), який полягає в оцифровуванні зображень, прямого перетворення Фур'є, зміну фаз складових отриманого спектра за допомогою ключа-перетворювача та обернене перетворення Фур'є на передавальному боці, а також зворотні вказаним перетворення на приймальному боці. Ключперетворювач фаз складових спектра реалізують у вигляді фазових складових спектра отриманого зображення, сформованого випадковою шумовою функцією. Вводять на передавальному боці ключ-перетворювач амплітудних складових спектра і відповідний йому ключ-перетворювач амплітудних складових спектра на приймальному боці, який реалізують у вигляді фільтра зі смуговою амплітудно-частотною характеристикою в області середніх частот. Недоліком даного способу є низька надійність захисту інформації, яка обумовлена тим, що використовують перетворення Фур'є і використовують додаткові перетворення оцифрованого зображення, а також низька швидкодія, за рахунок додаткових перетворень та шифрування модуля та фази сигналів. В основу корисної моделі поставлена задача підвищення надійності захисту відеоінформації за рахунок можливості зміни закону поблокового сканування та подання зображення множинною розрядних шарів, а також за рахунок власного формування підключів, коди яких залежать від клітинних карт та вільно вибраних випадкових траєкторій, що проектуються на клітинний автомат. Задачею корисною моделлю також є підвищення швидкодії засекречування зображення шляхом шифрування за рахунок паралельного зчитування розрядів блоків під час сканування, а також зменшення кількості обчислювальних операцій, що вимагають додаткового обладнання, або ускладнюють функціонування основних модулів. Поставлена задача вирішується тим, що, згідно зі способом засекречування візуальної інформації, відповідно до якого, здійснюють оцифровування зображення, яке проектують на матричний дискретний пристрій, здійснюють його сканування по заданому закону та зчитують двійковий код, який кодує колір та яскравість кожної клітини. Згідно з вибраним алгоритмом блокового шифрування, здійснюють шифрування зі сформованим кодом ключа. Формування коду ключа здійснюють шляхом встановлення вибраних клітин клітинного автомату в одиничний стан, розповсюджують сигнал збудження по клітинах клітинного автомату, які знаходяться в одиничному стані, формують код кожного підключа зі значень станів клітин заданої околиці для кожної клітини, що знаходиться у збудженому стані. Для розсекречування отриманої шифрограми коди підключів формують аналогічно як для засекречування, зі станів розрядів кодів, які розташовані у відповідних позиціях усіх дискретних елементів зображення, та формують коди клітин, матричні поля, кількість яких визначається кількістю розрядів коду одного дискрету зображення. Матричні поля послідовно сканують поблоково. За допомогою підключів та вибраного алгоритму шифрування формують шифрограму, яку подають у канал передачі. На фіг. 1 представлена структурна схема пристрою, що реалізує спосіб засекречування візуальної інформації, на фіг. 2 - функціональна схема блока оцифровки зображення, на фіг. 3 - функціональна схема фрагменту одного розрядного шару блока оцифровування зображення, на фіг. 4 - структурна схема блока формування кодів підключів, 1 UA 99465 U 5 10 15 20 25 30 35 40 45 50 55 на фіг. 5 - функціональна схема однієї клітини клітинного автомату формування кодів підключів, на фіг. 6 - функціональна схема з'єднань фрагменту клітинного автомату з системою комутації, на фіг. 7 - приклад процесу оцифровування візуальної інформації, згідно зі способом, що заявляється, на фіг. 8 - кодова послідовність, розбита на блоки для третього розрядного шару, на фіг. 9 - приклад траєкторії розповсюдження сигналу збудження та карти станів, на фіг. 10 - приклад розповсюдження сигналу збудження та формування кодів підключів. Пристрій, що реалізує спосіб засекречування відеоінформації (фіг. 1) містить блок 1 оцифровування зображення (БОЗ), перший та другий блоки 2, 3 формування кодів підключів (БФКП), блок 4 блокового шифрування (ББШ), лінія 5 зв'язку (ЛЗ), блок 6 блокового дешифрування (ББДШ) та блок 7 відтворення цифрового зображення (БВЦЗ), причому вихід 8 БОЗ 1 підключений до першого входу 0 ББШ 3, до другого входу 10 якого підключений вихід 11 БФКП 2, вихід ББШ підключений до першого виводу ЛЗ 5, другий вивід якої підключений до першого входу 12 ББДШ 6, другий вхід 13 якого підключений до виходу 14 БФК 3, а вихід ББДШ 6 підключений до входу БВЦЗ 7. БОЗ 1 містить (фіг. 2) шар 15 перетворювачів світло-код (ШПСК), п розрядних шарів (РШ) 161, 162,…, 16n та комутатор 17 (К), оптичні входи ШПСК 15 зв'язані з оптичними входами 18 вхідного зображення (ВЗ), вихід кожного перетворювача світло-код ШПСК 15 підключений до електричного входу відповідної комірки РШі 16і, вихід кожної комірки кожного РШі 16і під'єднаний до входу відповідної комірки наступного РШi+1 16i+1, шина 19, яка об'єднує задану групу виводів клітин кожного РШ 16, під'єднується до відповідної групи входів 20 комутатора 17, виводи якого у вигляді шини під'єднані до виходу 8 БОЗ 1. Фрагмент одного розрядного шару РШ 16 БОЗ 1 складається (фіг. 3) з матриці 21 елементів пам'яті 22 (ЕП) та блока 23 комутації та сканування (БКС), входи якого підключені до виходів відповідних елементів пам'яті 22 матриці 21 та до відповідних виходів РШ 16, входи елементів пам'яті 22 матриці 21 підключені до виходів елементів пам'яті 22 попереднього РШ 16, виходи БКС 23 підключені до виходів шини 19 РШ 16, а шина 24 управління підключена до управляючих входів БКС 23. БФКП 2 (фіг. 4) складаються з клітинного автомату (КА) 25 та системи 26 комутації (СК), виходи якої об'єднані в шину і підключені до виходу 11 БФКП 2, а входи підключені до виходів 27 управління та до виходів 28 стану кожної клітини 29 КА 25, кожна з яких має вхід 30 установки траєкторії (ВУТ), вхід 31 встановлення карти (ВУК), вхід 32 обнуления траєкторії (ВОТ), вхід 33 обнуления карти (ВОК) та вхід 34 обнуления збудження (ВОЗ). Клітина 29 КА 25 (фіг. 5) містить тригер 35 траєкторії (ТТ), тригер 36 збудження (ТЗ), тригер 37 карти (ТК), першу, другу та третю комбінаційні схеми 38-40 (КС1-КС3), перший та другий диз'юнктори 41, 42, перший, другий та третій кон'юнктори 43-45, причому вхід установки в одиничний стан ТТ 35 підключений до ВУТ 30, а вхід установки у нульовий стан ТТ 35 підключений до виходу першого диз'юнктора 41, перший вхід якого підключений до виходу КС 1 38 та до першого входу другого диз'юнктора 42, другий вхід якого підключений до ВОЗ 34, ВОТ 32 підключений до другого входу першого диз'юнктора 41, вихід другого диз'юнктора 42 підключений до входу установки у нульовий стан ТЗ 36, вхід установки в одиничний стан підключений до виходу першого кон'юнктора 43, перший вхід якого підключений до дев'ятого входу КС1 38, до виходу 46 ТТ 35, до першого входу другого кон'юнктора 44 та до виходу траєкторії клітини, другий вхід першого кон'юнктора 43 підключений до виходу КС 2, а третій - до входу 47 тактових імпульсів, вихід ТЗ 36 підключений до другого входу другого кон'юнктора 44 та до першого входу третього кон'юнктора 45, другий вхід якого підключений до виходу КС 3 40, вихід другого кон'юнктора 44 підключений до виходу 48 формування сигналу збудження, вихід 46 підключений до входів 49 відповідних сусідніх клітин 29, що формують околицю (верхня, нижня, права, ліва та чотири діагональні клітини) Мура, вихід 48 другого кон'юнктора підключений до входів 50 КС2 відповідних сусідніх клітин, що формують околицю, а вихід 46 клітини 25 підключений до входів 51 відповідних сусідніх клітин 29, що формують околицю, вхід установки ТК 37 в одиничний стан підключений до ВУК 31, а його вхід установки у нульовий стан - до ВОК 33, вихід третього кон'юнктора 41 підключений до виходу 27 управління, а вихід ТК 37 підключений до виходу 28 стану клітини 29. Приклад фрагмента з'єднання клітин 29 КА 25 із СК 26 складається з (фіг. 6) поля клітин 29 розмірністю 3 × 3, управляючий вихід 27 кожної клітини 29 підключений до відповідного управляючого входу СК 26, а вихід 28 стану кожної клітини підключений до відповідного входу 2 UA 99465 U 5 10 15 20 25 30 35 40 45 50 55 СК 26, що комутується з відповідним виходом 11 БФКП 2, тактовий вхід СК 26 підключений до тактового входу 52 БФКП 2. Сутність способу засекречування візуальної інформації полягає в наступному. Зображення, яке потрібно засекретити оцифровують шляхом перетворення його у дискретну форму. Оцифровка нерастрового зображення здійснюється проектуванням його на матричну однорідну клітинну структуру. Кожна клітина має свою вхідну оптичну апертуру, від геометричної форми та розмірів котрої залежить рівень дискретизації зображення. Кожна клітина здійснює перетворення відповідного дискретного одиничного поля вхідного зображення у код, який кодує колір та інтенсивність світла, яке формує даний одиничний дискрет зображення. Таким чином, оцифроване зображення подається множиною кодів, які зберігаються у клітинах матричного клітинного однорідного середовища. Дане середовище також розбите на горизонтальні матричні шари, які складаються з відповідних розрядів усіх клітин. Наприклад, перший матричний шар (бітовий зріз) формується з перших розрядів кодів клітин і т.д. За допомогою даного клітинного середовища аналогове зображення подається тривимірною структурою, яка формує його тривимірний код. Для проведення його засекречування здійснюють послідовне сканування кожного матричного клітинного шару у заданій послідовності. Сканування здійснюється поблоково та кожний блок паралельно зчитується і подається у блок шифрування. Блок являє собою задану групу біт, яка може бути подана стрічкою або іншою формою. Отже подання зображення на вхід блока шифрування здійснюється у спотвореній формі. Така форма обумовлена заданим законом сканування, який належить до ключових даних. На другий вхід блока шифрування подається код ключа, який формується випадковим чином. Для формування кодів підключів використовують клітинний автомат (КА), на який заноситься одинична траєкторія та карта станів. По спроектованій траєкторії від клітини до клітини передається сигнал збудження, який переводить ці клітини у збуджений стан. На кожному такті передачі сигналу збудження здійснюється формування коду підключа. Блок шифрування здійснює шифрування послідовності, що описує зображення, за допомогою сформованих кодів підключів. Отримана шифрограма подається у лінію зв'язку. На приймальній стороні здійснюється дешифрування. Пристрій, що реалізує спосіб засекречування відеоінформації функціонує в такий спосіб. Відеоінформація, яку потрібно засекретити подається на вхід БОЗ 1 (фіг. 1), який здійснює оцифровування шляхом кодування кожного дискрету зображення та розбиття сукупності кодів на розрядні шари 16 (фіг. 2). На вході 8 (фіг. 1) БОЗ 1 формується двійкова бітова послідовність, яка зчитується шляхом заданої послідовності поблокового сканування РШ 16. Отримані під час сканування бітові послідовності формуються на виходах 19 відповідного РШ 16 і подаються на відповідні входи 20 К 17, які підключаються до виходу 8. Сформована бітова послідовність з виходу 8 БОЗ 1 подається на перший вхід 9 ББШ 4, який за допомогою кодів підключів, що присутні на другому вході 10, здійснює шифрування. Коди підключів на другий вхід 10 ББШ 3 надходять з виходу 11 БФКП 2. Отримана шифрограма з виходу ББШ 4 подається у ЛЗ 5. Після проходження ЛЗ 5 шифрограма надходить на перший вхід 12 ББДШ 6, на другий вхід 13 якого подаються коди підключів, які формуються на виході 14 БФКП3. ББДШ 6 дешифрує шифрограму. Отримана бітова послідовність, згідно із заданим алгоритмом, відновлюється у БВЦЗ 7. Вхідне зображення надходить через оптичні входи 18 (фіг. 2) на відповідні оптичні входи перетворювачів світло-код шару 15 перетворювачів світло-код. На виході кожного перетворювача світло-код формується двійковий код, кількість розрядів якого відповідає кількості РШ 16. Біт кожного розряду записується у відповідну (згідно із розташуванням) комірку відповідного РШ 16, номер якого відповідає номеру розряду. Кожному РШ 16, крім матриці 21 ЕП 22 містить також БКС 23. Двійковий код, сформований у ЕП 22 матриці 21 з виходів надходить на інформаційні входи БКС 23. Сканування відбувається кодом на входах 24 управління. Структура кода на ШУ 24 у відповідний часовий такт указує, які інформаційні входи БКС 23 підключити до відповідних виходів 19 БКС 23. У кожний момент часу по синхронізуючому сигналу та сформованому коду відбувається підключення заданих виходів відповідних ЕП 22 згідно з кодом на ШУ 24. БФКП 2 або 3 (фіг. 4) працює в такий спосіб. По входах 30 у КА 25 записується форма траєкторії шляхом встановлення у одиничний стан відповідних клітин 29. З ВУК 33 здійснюється встановлення карти станів КА 25. Отже клітини 29 3 UA 99465 U 5 10 15 20 25 30 35 40 45 50 55 КА 25 на початку встановлюють у два стани: стан, що формує стан траєкторії та стан, що формує інформаційну карту. Для формування кодів підключів з початкової клітини, що належить траєкторії (встановлення у одиничний стан по входу 30), починає розповсюджуватись сигнал збудження, який приводить ці клітини у додатковий збуджений стан. У кожний момент часу тільки одна клітина 29 КА 25 може бути у додатковому збудженому стані. Коли клітина 29 знаходиться у збудженому стані, то на її управляючому виході 27 формується сигнал логічної "1", який надходить на відповідний вхід управління СК 26. По даному одиничному сигналу до виходів 11 СК 26 підключаються інформаційні виходи 28 клітин 29, які формують задану околицю клітини, що має збуджений стан. По входах ВОТ 32, ВОК 33 та ВОЗ 34 здійснюється обнуління станів траєкторії, карти та збудження, відповідно. Клітина працює в такий спосіб (фіг. 5). У початковий момент часу тригер 36 збудження Т3 встановлюється у нульовий стан, тригер 37 стану Тк, згідно з накладеною картою стану, встановлюється у заданий стан логічного "0" або логічної "1". Якщо дана клітина 29 належить до траєкторії розповсюдження сигналу збудження, то тригер 35 траєкторії TТ встановлюється у стан логічної "1" шляхом подання на вхід 30 установки тригеру 35 одиничного сигналу. Сигнал логічної "1" з виходу 46 тригера 35 надходить на перший вхід першого кон'юнктора 43. Якщо на один з входів 50 КС2 39 подається сигнал логічної "1", то з її виходу одиничний сигнал подається на другий вхід першого кон'юнктора 43. З приходом тактового сигналу на його третій вхід від входу 47 тактового сигналу (ВТС), тригер 36 збудження встановлюється у одиничний стан. На його виході з'являється логічна "1". Одиничні сигнали з виходів 46 тригерів 35, 36 надходять на входи другого кон'юнктора 44, на виході 48 якого також з'являється одиничний сигнал, який подається на відповідні входи 49 КС1 38 клітин 29 околиці. Якщо з виходів 46 тригерів 35 клітин 29 околиці подається один сигнал логічної "1" на один з входів 51 КС3 40, то на її виході з'являється сигнал логічної "1", який надходить на другий вхід третього кон'юнктора 45. При наявності на виході тригера 36 збудження одиничного сигналу, на виході 27 третього кон'юнктора 45 з'являється одиничний сигнал, який є управляючим сигналом для СК 26 (фіг. 4) і підключає виходи 28 клітин 29 околиці до відповідних виходів 11 СК 26. Якщо на власному вході КС1 38, який з'єднаний з виходом 46 власного тригера 35, присутній одиничний сигнал, то на її виході формується одиничний сигнал, який подається на перші входи першого та другого диз'юнкторів 41, 42. З виходів обох диз'юнкторів 41, 42 одиничні сигнали подаються на входи обнуління тригерів 35, 36. Значення розрядів, які зчитуються та формують код підключа, зчитуються з виходів 28 тригера 37 по сигналу з виходу 27 сусідніх клітин. Тригер 37 встановлюється, відповідно, в одиничний та нульовий стани по входах ВУК 31 та ВОК 33. Приклад фрагменту КА 25, поданого околицею Мура та під'єднаного до СК, 26 подано на фіг. 6. На даному кресленні у сигналі збудження знаходиться центральна клітина 29. Відповідно, на її управляючому виході 27 присутній сигнал логічної "1", який подається на відповідний управляючий вхід СК 26. За сигналом з тактового входу 52 СК 26 підключає входи клітин 29 околиці даної клітини до відповідних виходів 11 у наступному порядку. До першого виходу 11 під'єднується вихід 28 клітини, що розташована зверху від збудженої. До другого виходу 112 - вихід 28 клітини, що розташована зверху справа по діагоналі від збудженої. Усі зв'язки з'єднань для даного прикладу подані пунктирними лініями. Приклад процесу оцифровування одного кадру відеоінформації подано на фіг. 7. Зображення розбивається на дискретні поля (клітини) заданої геометричної форми (для нашого прикладу прямокутники). У кожній клітині записується число, яке кодує інтенсивність її оптичного сигналу. Отримане зображення у числовому вигляді розбивається на чотири розрядних шари 16 1-164, тобто кожне десяткове число подається чотирьох розрядним двійковим кодом. Перший РШ 1 161 формує усі молодші розряди клітин, другий 16 2 формується з других розрядів кодів і т.д. Отже, вхідне зображення подається двомірними розрядними шарами у вигляді двомірного двійкового коду. Фрагмент послідовності, що формується шляхом блокового сканування РШ 3 163 подано на фіг. 8. Сканування проводиться построчково зліва направо та зверху вниз. Повідомлення розбите на блоки. Довжина поданого прикладу повідомлення, сформованого з одного шару, складається з 8 блоків. Приклад спроектованої траєкторії на КА 25 та початкової карти станів подано на фіг. 9. Траєкторія сформована послідовністю логічних "1" у клітинах, які є сусідніми і передають 4 UA 99465 U 5 10 15 20 сигнали збудження. Карта станів також подається двійковими бітами. Траєкторія і карта станів використовуються для формування кодів підключів. Приклад формування ключової кодової послідовності подано на фіг. 10. На першому часовому такті у збуджений стан встановлюється перша клітина траєкторії (виділена клітина на карті траєкторії). На карті станів пунктирними лініями окреслена околиця, яка є околицею сусідніх клітин для збудженої клітини траєкторії. Справа від поданих карт траєкторії та станів подається сформований код. У отриманому коді нульовий розряд формується бітом верхньої клітини околиці по вертикалі від збудженої клітини. Перший біт коду формується бітом верхньої справа клітини околиці по діагоналі. Третій біт коду формується бітом клітини околиці справа по горизонталі від збудженої клітини. Усі інші розряди формуються шляхом обходу клітин околиці для збудженої на даний момент часу по часовій стрілці. Таким чином, візуальна інформація засекречується шляхом накладання додаткових перетворень крім звичайного шифрування. Перше додаткове перетворення здійснюється шляхом вибраного методу кодування та оцифровки зображення. Друге перетворення полягає у виборі послідовності РШ 16 та принципів їх поблокового сканування. Дані перетворення у вигляді числових значень використовуються як додаткові поля до ключа. Крім цього ключ задається не як готова бітова послідовність, а як коди операцій, які виконуються БФКП 2, 3. До ключової послідовності належать варіанти траєкторії розповсюдження сигналу збудження та двомірна карта станів. Псевдовипадковість формування ключової гами підвищує надійність захисту та стійкість до зламу. За рахунок тримірного кодування зображень та використання технологій клітинних автоматів підвищується швидкодія шифрування у порівнянні з прототипом. ФОРМУЛА КОРИСНОЇ МОДЕЛІ 25 30 35 Спосіб засекречування візуальної інформації, згідно з яким, здійснюють оцифровування зображення, який відрізняється тим, що зображення проектують на матричний дискретний пристрій, здійснюють його сканування по заданому закону та зчитують двійковий код, який кодує колір та яскравість кожної клітини, згідноз вибраним алгоритмом блокового шифрування, здійснюють шифрування з сформованим кодом ключа, формування коду ключа здійснюють шляхом встановлення вибраних клітин клітинного автомату в одиничний стан, розповсюджують сигнал збудження по клітинах клітинного автомату, які знаходяться у одиничному стані, формують код кожного підключа з значень станів клітин заданої околиці для кожної клітини, що знаходиться у збудженому стані, для розсекречування отриманої шифрограми коди підключів формують аналогічно як для засекречування, зі станів розрядів кодів, які розташовані у відповідних позиціях усіх дискретних елементів зображення, та формують коди клітин, формують матричні поля, кількість яких визначається кількістю розрядів коду одного дискрету зображення, матричні поля послідовно сканують поблоково, за допомогою підключів та вибраного алгоритму шифрування формують шифрограму, яку подають у канал передачі. 5 UA 99465 U 6 UA 99465 U 7 UA 99465 U 8 UA 99465 U 9UA 99465 U 10 UA 99465 U Комп’ютерна верстка Л. Литвиненко Державна служба інтелектуальної власності України, вул. Василя Липківського, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут інтелектуальної власності”, вул. Глазунова, 1, м. Київ – 42, 01601 11

ДивитисяДодаткова інформація

Автори англійськоюBilan Stepan Mykolaiovych

Автори російськоюБилан Степан Николаевич

МПК / Мітки

Мітки: інформації, спосіб, засекречування, візуальної

Код посилання

<a href="https://ua.patents.su/13-99465-sposib-zasekrechuvannya-vizualno-informaci.html" target="_blank" rel="follow" title="База патентів України">Спосіб засекречування візуальної інформації</a>

Попередній патент: Спосіб інтраопераційної оцінки аортального клапана

Наступний патент: Сплав на основі сурми

Випадковий патент: Спосіб отримання борошна з сої, пророщеної у водному екстракті ламінарії laminaria japonica або laminaria saccharina