Спосіб моніторингу то обробки даних за допомогою інформаційно-телекомунікаційної моніторингової системи

Номер патенту: 113187

Опубліковано: 10.01.2017

Автори: Янатьєв Дмитро Володимирович, Швиданенко Олександр Іванович, Дубенко Сергій Васильович, Майстренко Ігор Олександрович, Третяк Валерія Анатоліївна, Янковський Ігор Миколайович, Рябокрис Андрій Олександрович, Козлов Микола Володимирович, Уласенко Антон Вікторович

Формула / Реферат

1. Спосіб моніторингу та обробки даних за допомогою інформаційно-телекомунікаційної моніторингової системи, який відрізняється тим, що

- за допомогою пристрою передачі даних (ППД) підсистеми збирання і передавання даних, в режимі реального часу отримують від об'єкта первинного моніторингу (ОПМ) дані, асоційовані з об'єктом моніторингу,

- на основі отриманих даних за допомогою ППД формують змістовну частину транспортного пакета даних попередньо визначеного складу та формату,

- накладають електронний цифровий підпис (ЕЦП) на весь транспортний пакет,

- шифрують змістовну частину транспортного пакета та

- передають транспортний пакет до комунікаційної підсистеми (КП) центру обробки даних (ЦОД) за допомогою відокремленої мережі з окремою точкою доступу, створеної на обладнанні GSM-мережі оператора стільникового зв'язку,

- за допомогою комунікаційної підсистеми (КП) отримують дані від ППД та здійснюють їх обробку, що включає

- розшифровування змістовної частини транспортного пакета, що надійшов від ППД,

- перевірку ЕЦП та чинність (валідність) сертифіката відкритого ключа транспортного пакета та

- збереження розшифрованої змістовної частини транспортного пакета та всього оригінального пакета у щонайменше одній буферній БД,

- після чого за допомогою КП відправляють до ППД відповідь, асоційовану з результатами обробки раніше отриманих від ППД даних, причому, якщо обробка раніше отриманих даних була успішною, то за допомогою ППД видаляють раніше отримані дані, якщо обробка раніше отриманих даних була неуспішною, то повторюють спробу передачі транспортного пакета від ППД до КП,

- далі виконують пошук нових записів, що являють собою змістовні частини транспортного пакета у буферній БД і

- якщо нові записи знайдено, виконують витягання даних зі змістовної частини транспортного пакета відповідно до попередньо визначеного складу та формату,

- записують ці дані до відповідних БД підсистеми обробки даних та

- надають їх до підсистеми зовнішнього доступу користувачів для забезпечення зовнішнього доступу користувачів до цих даних за допомогою веб-ресурсу,

- крім того, у центрі керування ППД формують завдання для ППД , що включає оновлення мікропрограмного коду, оновлення конфігурації, оновлення ключових даних, команд керування у форматі транспортного протоколу та зберігають їх в Основній БД,

- також на ПДД здійснюють неперервну реєстрацію внутрішніх подій ППД та ОПМ та записують її до реєстраційного файлу,

- а у разі несанкціонованого фізичного доступу до ПДД, знищують дані, які необхідні для роботи ППД, що зберігаються в ньому протягом попередньо визначеного терміну на енергозалежному носії даних.

2. Спосіб за п. 1, який відрізняється тим, що отримання даних, асоційованих з об'єктом моніторингу, здійснюють по протоколу MDB, CCNet, EVA.

3. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою підсистеми збирання і передавання даних додатково здійснюють оновлення мікропрограмного коду, отриманого від КП, причому оновлення мікропрограмного коду отримують віддалено, каналами GSM з використанням криптографічного захисту інформації.

4. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою підсистеми збирання і передавання даних додатково здійснюють оновлення ключових даних (відкриті ключі, особистий ключ, сертифікатів), що застосовують для формування ЕЦП та шифрування, причому оновлення ключових даних отримують віддалено, каналами GSM з використанням криптографічного захисту інформації.

5. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою підсистеми збирання і передавання даних додатково надають до ОПМ команду про неможливість функціонування останнього, у разі, якщо ОПМ підтримує отримання таких команд.

6. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою підсистеми збирання і передавання даних додатково однозначно закріплюють ППД до внутрішньої конфігурації ОПМ та його цифрового ідентифікатора.

7. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що завантаження даних у ЦОД здійснюють з інших інформаційно-телекомунікаційних систем.

8. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що оператором стільникового зв'язку присвоюють персональний APN та IP до MSISDN.

9. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що доступ до відокремленої мережі з окремою точкою доступу додатково здійснюють з використанням механізму підписки на користування відокремленою мережею.

10. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють організацію тунельних каналів передачі даних між периферійним обладнанням та ЦОД, при цьому забезпечують фізично рознесене резервування тунельних каналів доступу до ЦОД.

11. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що для обслуговування організованих каналів передачі даних відокремленої мережі з окремою точкою доступу забезпечують наявність окремої виділеної централізованої диспетчерської служби, працюючої в режимі 24/7.

12. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що для відокремленої мережі з окремою точкою доступу додатково застосовують узгоджену з оператором GSM-зв'язку схему адресації з використанням приватних адрес та їх автоматичною роздачею за допомогою серверів DHCP або статичною роздачею, а кількість доступних для використання адрес при цьому обмежено лише розміром блоків адрес, визначених в RFC1918.

13. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що відокремлену мережу з окремою точкою доступу забезпечують захистом від зовнішніх втручань, а маршрутні таблиці будь-якої віртуальної приватної мережі ізолюють від таблиць інших віртуальних приватних мереж та Інтернет.

14. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють тестування ЦОД за допомогою емулятора навантаження комунікаційної системи.

15. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що з метою підвищення продуктивності моніторингової системи та відмовостійкості до ЦОД додатково підключають щонайменше один інший ЦОД.

16. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють "гаряче резервування" критично важливого навантаження для забезпечення здатності моніторингової системи витримувати щонайменше одну відмову (або подію) найгіршої якості.

17. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють дублювання критичних даних з підсистеми збереження даних в повному обсязі, причому загальний об'єм корисного дискового простору резервної підсистеми збереження даних є більшим від об'єму підсистеми збереження даних щонайменше на 20 %.

18. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що перевірку ЕЦП здійснюють за допомогою механізму ведення переліку сертифікатів ЕЦП.

19. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою комплексної системи захисту інформації (КСЗІ) додатково забезпечують багатофакторну автентифікацію ключів.

20. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою КСЗІ додатково забезпечують захист програмного забезпечення від його модифікації.

21. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою КСЗІ додатково забезпечують антивірусний захист інформації.

22. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою КСЗІ додатково забезпечують автоматичну реєстрацію результатів ідентифікації та автентифікації користувачів, результатів виконання користувачем операцій з обробки інформації, спроб несанкціонованих дій з інформацією, фактів позбавлення користувачів права на доступ до інформації та її обробки, результатів перевірки цілісності засобів інформації.

23. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють резервування всіх модулів N+N+1.

24. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково забезпечують безперебійний прийом та обробку даних на рівні розрахункового пікового максимуму, при цьому утилізація наявних системних ресурсів не перевищує 70 %.

Текст

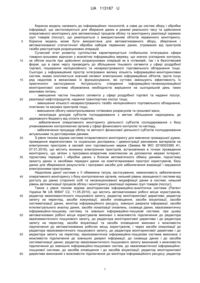

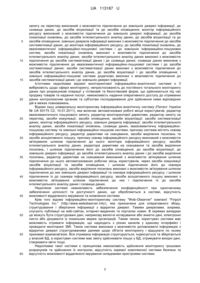

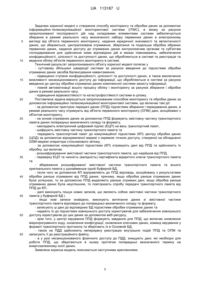

Реферат: Спосіб моніторингу та обробки даних за допомогою інформаційно-телекомунікаційної моніторингової системи включає підсистему збирання і передавання даних, що містить об'єкт первинного моніторингу та пристрій передачі даних, центр обробки даних, що включає комунікаційну підсистему, центр керування пристроями передачі даних, центр сертифікації ключів, підсистему обробки даних, підсистему зовнішнього доступу користувачів, підсистему управління та моніторингу, підсистему зберігання даних, комплексну систему захисту інформації та бази даних. UA 113187 U (12) UA 113187 U UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 60 Корисна модель належить до інформаційних технологій, а саме до систем збору і обробки інформації, що застосовуються для збирання даних в режимі реального часу та здійснення оперативного моніторингу для автоматизації процесів обліку та моніторингу реалізації окремих груп товарів (послуг), що реалізуються з використанням об'єктів первинного моніторингу. Корисна модель може бути використана для автоматизованого збору, зберігання і автоматизованої статистичної обробки наборів первинних даних, отриманих від пристроїв та/або реєстраторів розрахункових операцій. Сучасний етап розвитку суспільства характеризується глобальною інтеграцією сфери товарно-грошових відносин у всесвітню інформаційну мережу, що значно ускладнює контроль за обігом коштів при здійсненні розрахункових операцій як в готівковій, так і в безготівковій формі, що в свою чергу призводить до збільшення тіньового сегмента у сфері роздрібної торгівлі, поширення неліцензійного та незареєстрованого торговельного обладнання тощо. Сьогодні у інформаційний простір інтегровано велику кількість інформаційно-моніторингових систем, якими охоплюється значний сегмент електронних інформаційних об'єктів, проте існує ряд недоліків в механізмах їх функціонування, які суттєво зменшують ефективність їх практичного застосування. Актуальність створення інформаційно-телекомунікаційної моніторингової система обумовлена необхідністю вирішення на сьогоднішній день таких важливих питань: - зменшення частки тіньового сегмента у сфері роздрібної торгівлі та наданні послуг, реалізації нафтопродуктів, надання транспортних послуг тощо, - зменшення кількості незареєстрованого та/або неліцензійного торговельного обладнання, платіжних та касових пристроїв тощо, - зменшення обсягу неконтрольованих готівкових розрахунків та грошової маси, - легалізація доходів суб'єктів господарювання з метою збільшення надходжень до державного бюджету від сплати податків, - забезпечення оперативного моніторингу діяльності суб'єктів господарювання з боку уповноважених контролюючих органів у сфері фінансового контролю та нагляду, - забезпечення процедур обліку та звітності фінансової діяльності суб'єктів господарювання актуальними та достовірними даними. З рівня техніки відома система інтерактивного моніторингу для вивчення громадської думки, проведення маркетингових та соціальних досліджень і демонстрації рекламних матеріалів на електронних пристроях в касовій зоні торговельних мереж (Заявка № WO 2016003385 А1, 07.01.2016), що містить множину електронних пристроїв, встановлених в точках проведення моніторингу, що зв'язні з програмно-апаратним комплексом за допомогою мережі Інтернет, підсистему передачі і обробки даних з блоком автоматичного обміну даними, підсистему захисту даних із засобами передачі даних на комп'ютеризовані пристрої користувачів, базу даних для збереження результатів і програмні засоби для забезпечення взаємодії і керування електронними пристроями. Недоліком даної системи є її обмежена галузь застосування, неможливість забезпечення оперативного моніторингу з боку контролюючих органів, низький рівень захищеності системи від доступу до даних сторонніх осіб та несанкціонованої модифікації даних в системі, низький рівень автоматизації процесів обліку і моніторингу реалізації окремих груп товарів (послуг). Також з рівня техніки відома моніторингова інформаційно-аналітична система (Патент України № UA 90647 С2, 11.05.2010), що містить автоматизовані робочі місця користувачів, редактор квазісемантичного пошукового запиту, редактор моніторингової директиви, редактор запиту на перегляд, засоби комунікації, засоби оповіщення, засоби візуалізації, засоби систематизації даних, монітор інформаційного ресурсу, зовнішні джерела інформації, засоби інтелектуального аналізу даних, засоби локалізації оновлень, сховище даних, квазісемантичну інформаційно-пошукову систему та зовнішні інформаційно-пошукові системи, при цьому автоматизовані робочі місця користувачів виконані з можливістю підключення до редактора квазісемантичного пошукового запиту, до редактора моніторингової директиви і до редактора запиту на перегляд; засоби візуалізації та засоби оповіщення виконані з можливістю підключення до автоматизованих робочих місць користувачів, і через засоби комунікації до редактора квазісемантичного пошукового запиту, до редактора моніторингової директиви і до редактора запиту на перегляд; квазісемантична інформаційно-пошукова система виконана з можливістю підключення до зовнішніх джерел інформації, до сховища даних і до засобів систематизації даних; редактор квазісемантичного пошукового запиту виконаний з можливістю підключення до зовнішніх інформаційно-пошукових систем, до квазісемантичної інформаційнопошукової системи, до засобів оповіщення і до засобів візуалізації; редактор моніторингової директиви виконаний з можливістю підключення до монітора інформаційного ресурсу; редактор 1 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 60 запиту на перегляд виконаний з можливістю підключення до зовнішніх джерел інформації, до сховища даних, до засобів візуалізації та до засобів оповіщення; монітор інформаційного ресурсу виконаний з можливістю підключення до зовнішніх джерел інформації, до засобів локалізації оновлень, до засобів інтелектуального аналізу даних, до засобів візуалізації та до засобів оповіщення; зовнішні джерела інформації виконані з можливістю підключення до засобів систематизації даних, до монітора інформаційного ресурсу, до засобів локалізації оновлень, до квазісемантичної інформаційно-пошукової системи і до зовнішніх інформаційно-пошукових систем; засоби локалізації оновлень виконані з можливістю підключення до засобів інтелектуального аналізу даних; засоби інтелектуального аналізу даних виконані з можливістю підключення до засобів систематизації даних і до сховища даних; сховище даних виконане з можливістю підключення до квазісемантичної інформаційно-пошукової системи і до засобів систематизації даних; засоби систематизації даних виконані з можливістю підключення до засобів інтелектуального аналізу даних, до засобів візуалізації і до засобів оповіщення; і зовнішні інформаційно-пошукові системи додатково виконані з можливістю підключення до засобів систематизації даних і до зовнішніх джерел інформації. Істотними недоліками відомої моніторингової інформаційно-аналітичної системи є її вибірковість щодо сфери моніторингу, непристосованість до постійного тотального моніторингу даних про розрахункові операції у готівковій та безготівковій формі, що здійснюються під час продажу товарів та надання послуг, неможливість надання оперативного доступу до отриманих даних контролюючим органам та суб'єктам господарювання для здійснення ними відповідних дій в межах повноважень. Відомо іншу універсальну моніторингову інформаційно-аналітичну систему (Патент України № UA 93175 С2, 10.01.2011), яка включає автоматизовані робочі місця користувачів, редактор квазісемантичного пошукового запиту, редактор моніторингової директиви, редактор запиту на перегляд, засоби комунікації, засоби оповіщення, засоби візуалізації, засоби систематизації даних, монітор інформаційного ресурсу, зовнішні джерела інформації, засоби інтелектуального аналізу даних, засоби локалізації оновлень, сховище даних, квазісемантичну інформаційнопошукову систему та зовнішні інформаційно-пошукові системи, причому система містить сканер інформаційного ресурсу, редактор директиви на сканування, засоби виділення посилань та засоби асоціативного пошуку, причому сканер інформаційного ресурсу виконаний з можливістю зв'язування шляхом підключення до нього монітора інформаційного ресурсу, засобів інтелектуального аналізу даних, редактора директиви на сканування та засобів виділення посилань, і шляхом підключення його до засобів оповіщення, до засобів візуалізації, до зовнішніх джерел інформації, до засобів інтелектуального аналізу даних і до засобів виділення посилань, редактор директиви на сканування виконаний з можливістю зв'язування шляхом підключення до нього автоматизованих робочих місць користувачів, через засоби комунікації засобів візуалізації та засобів оповіщення, і шляхом підключення його до сканера інформаційного ресурсу, засоби виділення посилань виконані з можливістю зв'язування шляхом підключення до них зовнішніх джерел інформації та сканера інформаційного ресурсу, і шляхом підключення їх до сканера інформаційного ресурсу, засоби асоціативного пошуку виконані з можливістю зв'язування шляхом підключення до них і підключення їх до засобів інтелектуального аналізу даних і сховища даних. Недоліком системи неможливість забезпечення конфіденційності при одночасному забезпеченні цілісності та доступності даних, що обробляються в системі, відсутність можливості віддаленого керування та оновлення системи. Крім того відомо інформаційно-моніторингову систему "Web-Observer" компанії "Finport Technologies Inc." (http://www.webobserver.info/), яка призначена для оперативного збору, структурування і зберігання інформації з відкритих джерел. Такими джерелами, зокрема, слугують публікації на web-сайтах, інтернет-виданнях та порталах новин. В окремих випадках це можуть бути структуровані дані, наприклад валютні котирування або анкетні дані, електронні листи або документи із локальних мереж організацій. Таким чином, користувач системи має можливість отримати інформацію, що надходить з різних каналів у єдиному інтерфейсі і проводити моніторинг ЗМІ. Також система виконана з можливістю доповнювати інформацію з відкритих джерел структурованими даними щодо об'єкта моніторингу і відшукати по ньому приховані взаємозв'язки. Вся отримана інформація структурується, індексується та зберігається у власній БД, а користувач системи має змогу здійснювати пошук у БД, отримувати вихідні дані, створювати звіти тощо. Недоліками такої системи є принципова неможливість здійснення моніторингу грошових розрахунків та здійснення їх контролю, відсутність окремої комплексної системи безпеки та відсутність можливості віддаленого керування складовими пристроями системи. 2 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 Задачею корисної моделі є створення способу моніторингу та обробки даних за допомогою інформаційно-телекомунікаційної моніторингової системи (ІТМС), в якому за рахунок запропонованої послідовності дій над складовими елементами системи забезпечується збирання в режимі реального часу визначеного набору первинних даних в електронному вигляді від об'єкта первинного моніторингу, надання юридичної значимості та автентичності даних, що збираються, централізоване отримання, зберігання та подальша обробка зібраних первинних даних, надання доступу до отриманих даних контролюючим органам та суб'єктам господарювання для здійснення ними відповідних дій в межах повноважень, забезпечення конфіденційності, цілісності та доступності даних, що обробляються в системі та реєстрація та ведення обліку об'єктів первинного моніторингу в системі. Технічний результат запропонованого об'єкту корисної моделі полягає у - суттєвому збільшені швидкодії системи за рахунок введення до підсистеми обробки отриманих даних засобів балансування навантаження, - підвищенні ступеня конфіденційності, цілісності та доступності даних, а також виключення можливості несанкціонованого доступу до інформації, що обробляються в системі за рахунок введення до центру обробки отриманих даних комплексної системи захисту інформації, - повній автоматизації всього процесу обліку і моніторингу за рахунок збирання і обробки даних в режимі реального часу, - підвищення відмовостійкості та катастрофостійкості системи в цілому. Поставлена задача вирішується запропонованим способом моніторингу та обробки даних за допомогою інформаційно-телекомунікаційної моніторингової системи, що включає такі дії: - за допомогою пристрою передачі даних (ППД) підсистеми збирання і передавання даних, в режимі реального часу отримують від об'єкта первинного моніторингу (ОПМ) дані, асоційовані з об'єктом моніторингу, - на основі отриманих даних за допомогою ППД формують змістовну частину транспортного пакета даних попередньо визначеного складу та формату, - накладають електронний цифровий підпис (ЕЦП) на весь транспортний пакет, - шифрують змістовну частину транспортного пакета та - передають транспортний пакет до комунікаційної підсистеми (КП) центру обробки даних (ЦОД) за допомогою відокремленої мережі з окремою точкою доступу, створеної на обладнанні GSM-мережі оператора стільникового зв'язку, - за допомогою комунікаційної підсистеми (КП) отримують дані від ППД та здійснюють їх обробку, що включає - розшифровування змістовної частини транспортного пакета, що надійшов від ППД, - перевірку ЕЦП та чинність (валідність) сертифіката відкритого ключа транспортного пакета та - збереження розшифрованої змістовної частини транспортного пакета та всього оригінального пакета у щонайменше одній буферній БД, - після чого за допомогою КП відправляють до ППД відповідь, асоційовану з результатами обробки раніше отриманих від ППД даних, причому, якщо обробка раніше отриманих даних була успішною, то за допомогою ППД видаляють раніше отримані дані, якщо обробка раніше отриманих даних була неуспішною, то повторюють спробу передачі транспортного пакета від ППД до КП, - далі виконують пошук нових записів, що являють собою змістовні частини транспортного пакета у буферній БД і, - якщо нові записи знайдено, виконують витягання даних зі змістовної частини транспортного пакета відповідно до попередньо визначеного складу та формату, - записують ці дані до відповідних БД підсистеми обробки отриманих даних та - надають їх до підсистеми зовнішнього доступу користувачів для забезпечення зовнішнього доступу користувачів до цих даних за допомогою веб-ресурсу, - крім того, у центрі керування ППД формують завдання для ППД, що включає оновлення мікропрограмного коду, оновлення конфігурації, оновлення ключових даних, команд керування у форматі транспортного протоколу та зберігають їх в Основній БД, - також на ПДД здійснюють неперервну реєстрацію внутрішніх подій ППД та ОПМ та записують її до реєстраційного файлу, - а у разі несанкціонованого фізичного доступу до ПДД, знищують дані, які необхідні для роботи ППД, що зберігаються в ньому протягом попередньо визначеного терміну на енергозалежному носії даних. Заявлена корисна модель пояснюється наступними кресленнями. 3 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 60 На Фіг. 1 показано основні елементи інформаційно-телекомунікаційної моніторингової системи. На Фіг. 2 показано загальну логічну та структурну архітектуру інформаційнотелекомунікаційної моніторингової системи. На Фіг. 3 показано схему мережі передачі даних на базі мережі оператора GSM-зв'язку. Підсистема збирання та передавання даних 1 складається з пристрою передачі даних (ППД) 3 та об'єкту первинного моніторингу (ОПМ) 2, до якого він підключається та взаємодіє і забезпечує безперервний процес збору інформації від ОПМ 2 та передачу цієї інформації до комунікаційної підсистеми (КП) 5 для подальшої обробки в центрі обробки даних (ЦОД) 4. Підсистема збирання та передавання даних 1 виконує такі функції: передачу даних, приймання даних, очікування даних, зберігання даних протягом визначеного терміну на енергонезалежній пам'яті накопичуваних даних при відсутності сигналу GSM-зв'язку, сервісне обслуговування (тестування, діагностика стану компонентів, оновлення програмної конфігурацій, мікропрограмного коду тощо), отримання даних з ОПМ 2 за встановленими протоколами у двох режимах: пасивному режимі, що полягає у перехопленні даних, що передаються за ініціативою ОПМ 2 та в активному режимі, що полягає в отриманні даних від ОПМ 2 за запитом ППД 3 (у разі наявності технічної можливості ОПМ 2). формування змістовної частини транспортного пакета попередньо визначеного формату та складу, фіксацію місця розташування ОПМ 2 за координатами GPS за наявності модуля GPS; передачу та прийом від/до комунікаційної підсистеми (КП) 5 повідомлень, що містять транспортні пакети; накладання ЕЦП на весь транспортний пакет, шифрування змістовної частини транспортного пакета, що має бути переданим до комунікаційної підсистеми 5, здійснення перевірки ЕЦП та валідність сертифіката відкритого ключа транспортного пакета, що надійшов від комунікаційної підсистеми 5, розшифровування змістовної частини транспортного пакета, що надійшов від комунікаційної підсистеми 5, здійснення обміну даними з комунікаційною підсистемою 5 за протоколом обміну даними між ППД 3 та КП 5 та за допомогою відокремленої мережі передавання даних з окремою точкою доступу 17, що надається операторами GSM-зв'язку, підтримує віддалене оновлення мікропрограмного коду, отриманого від комунікаційної підсистеми 5, каналами GSM з використанням механізмів криптографічного захисту інформації; підтримує віддалене оновлення конфігурації, отриманої від комунікаційної підсистеми 5, каналами GSM з використанням механізмів криптографічного захисту інформації; оновлює ключові дані (відкриті ключі, особистий ключ, сертифікатів), що застосовуються для формування ЕЦП та шифрування віддалено каналами GSM; зберігає ключові дані у енергозалежній області пам'яті та захищеному від несанкціонованого доступу вигляді; тимчасово, до 10 діб, зберігає в зашифрованому вигляді змістовну частину вихідного транспортного пакета, в енергонезалежній частині пам'яті (у разі відсутності доступу до ЦОД 4); у певних випадках надає до ОПМ 2 команду про неможливість функціонування останнього, у разі, якщо ОПМ 2 підтримує отримання таких команд; однозначно закріплює ППД 3 до ОПМ 2 та його цифрового ідентифікатору; реалізує принцип зворотної залежності, при якому ППД 3 функціонує лише при взаємодії з ОПМ 2 який зареєстрований в інформаційно-телекомунікаційній моніторинговій системі, а ОПМ 2 функціонує лише при наявності підключеного до нього ППД 3 (в разі відповідної стандартизації ОПМ 2). Об'єкт первинного моніторингу (ОПМ) 2 являє собою обладнання, яке включає засоби вимірювальної техніки (засоби вимірювань, вимірювальні пристрої тощо) та/або реєстратори розрахункових операцій в різних сферах (торгівля; громадське харчування; сфера послуг тощо). Для підключення ОПМ 2 до інформаційно-телекомунікаційної моніторингової системи він повинен бути обладнаним ППД 3. Пристрій передачі даних (ППД) 3 являє собою апаратно-програмний модуль, який є складовою підсистеми збирання та передавання даних, ППД 3 призначений для збору даних в режимі реального часу, попереднього накопичення, тимчасового зберігання, підпису ЕЦП, шифрування та передачі каналами телекомунікаційного зв'язку визначеного набору даних в електронному вигляді від ОПМ 2 до комунікаційної підсистеми (КП) 5 для подальшої обробки отриманих даних в складі ІТМС. ППД 3 також спеціально пристосований для взаємодії з центром керування ключами. 4 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 ППД 3 підключений до ОПМ 2 (зареєстрованого в ІТМС) та взаємодіє з ним відповідно до попередньо встановленого протоколу обміну даними. Зібрані первинні дані ППД 3 підписує ЕЦП, шифрує та передає до ЦОД 4 каналами зв'язку GSM. За наявності стійкого каналу зв'язку передача здійснюється в режимі реального часу (онлайн), в іншому випадку - в пакетному режимі (офлайн). Структурою роботи ІТМС передбачається функціонування ППД 3 лише з однозначно закріпленим за ним ОПМ 2, а функціонування закріпленого ОПМ 2 можливе лише при наявності підключеного до нього ППД 3. Для здійснення обміну даними між ППД 3 та комунікаційною підсистемою 5 використовується мережа передачі даних операторів GSM-зв'язку. Для цього засобами та на обладнанні оператора GSM-зв'язку спеціально для ІТМС створюють відокремлену мережу з окремою точкою доступу 17. Доступ до цієї відокремленої мережі здійснюється з використанням механізму підписки на користування відокремленою мережею (присвоєння оператором стільникового зв'язку персонального APN та IP до MSISDN). GSM-мережа передачі даних (фігура 3), що надається оператором GSM-зв'язку, забезпечує: організацію тунельних каналів передачі даних між периферійним обладнанням та ЦОД (або декількома ЦОД) з пропускною спроможністю між периферійним обладнанням та ЦОД не менше 64 Кбіт/с, засобами технологій, які використовують оператори телекомунікацій на всій території України: IP/MPLS L2VPN, L3VPN; функціонування клієнтського апаратно-програмного забезпечення до 1 млн. пристроїв; функціонування роумінгу та передачі даних у межах Співдружності Незалежних Держав та Європи; цілодобову передачу даних організованими каналами зв'язку мережі передавання даних; наявність окремої виділеної централізованої диспетчерської служби, працюючої в режимі 24/7, для обслуговування організованих каналів передачі даних; вихідні канали зв'язку від ЦОД 4 або кінцевого вузла оператора GSM-зв'язку до ЦОД 4 зі швидкістю передачі даних не менш ніж 5 Гбіт/с; мережевий інтерфейс серверного обладнання в ЦОД-ах 4, GSM- (GPRS-) інтерфейс периферійного обладнання, на сегменті виділеної мережі узгоджену з оператором GSM-зв'язку схему адресації з використанням приватних адрес та їх автоматичну роздачу за допомогою серверів DHCP або статичну роздачу, при цьому кількість доступних для використання адрес обмежено лише розміром блоків адрес, визначених в RFC 1918; захист від зовнішніх втручань до функціонування виділеної мережі, а також ізолювання маршрутних таблиць будь-якої віртуальної приватної мережі від таблиць інших віртуальних приватних мереж та Інтернет; фізично рознесене резервування каналів доступу до ЦОД 4; організацію об'єднання точок в єдину приватну мережу, переважно з організацією крипто VPN-тунелей. Центр обробки даних (ЦОД) 4 являє собою програмно-технічний комплекс серверного та комутаційного обладнання, призначений для реалізації технологічних процесів збереження, обробки, обміну та доступу до інформації в ІТМС. Архітектура обчислювальних вузлів та підсистем ЦОД 4 має модульну структуру, кожна функціональна його частина має резервування всіх модулів N+N+1. ЦОД 4 застосовується для централізованої обробки інформації в ІТМС і спеціально пристосований для реалізації таких функцій: нарощування потужності всіх його компонентів та допоміжних інфраструктур без перерви в наданні послуг; підключення іншого(их) ЦОД(ів) з метою підвищення продуктивності ІТМС та відмово стійкості; проведення планової діяльності без припинення нормального ходу роботи критично важливого навантаження, що становить мінімальну кількість обладнання та систем ЦОД 4, необхідних для роботи ІТМС; витримування щонайменше однієї відмови (або події) найгіршої якості без наслідків для критично важливого навантаження; витримування щонайменше однієї відмови (або події) найгіршої якості, що передбачає наявність засобів "гарячого резервування" критично важливого навантаження, тобто наявність двох окремих систем гарантованого електроживлення, в яких кожна система має резервування N+1; 5 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 60 забезпечення безперебійного прийому та обробки даних на рівні розрахункового пікового максимуму, при цьому утилізація наявних системних ресурсів не повинна перевищувати 70 %; забезпечення безперебійного запису даних, що поступають на рівні розрахункового пікового максимуму, при цьому утилізація наявних системних ресурсів не повинна перевищувати 70 %, а загальний об'єм корисного дискового простору повинен забезпечувати оперативний доступ до збережених даних, об'єм вільного корисного дискового простору на кожному окремому логічному дискові не повинен бути менше ніж 17 % від його об'єму, а сумарний вільний дисковий простір основної підсистеми; збереження даних є не меншим ніж 30 % від її загального корисного об'єму; за допомогою резервної підсистеми збереження даних забезпечувати дублювання критичних даних з основної підсистеми в повному обсязі, при цьому загальний об'єм корисного дискового простору резервної підсистеми є більшим від об'єму основної підсистеми не менше ніж на 20 %; зберігання резервних копій в місці, територіально віддаленому від основного ЦОД 4 на відстані не менше 20 км; забезпечення можливості та здатності цілодобового безперервного функціонування. Комунікаційна підсистема 5 ЦОД 4 складається з комунікаційних серверів (КС) 5.1 та комунікаційних серверів керування (КСК) 5.2, засобів балансування навантаження 5.3 комунікаційної підсистеми, емуляторів навантаження комунікаційної системи. Комунікаційна підсистема 5 призначена надавати стійкий спосіб прийому та передачі повідомлень по протоколу TCP/IP між ППД 3 і ЦОД 4, забезпечувати підтвердження доставки повідомлень від ППД 3 в ЦОД 4, гарантувати цілісність переданої інформації та відсутність дублювання переданої інформації, підпису ЕЦП, шифрування та передачі каналами телекомунікаційного зв'язку визначеного набору даних до/від ППД 3, баз даних та прикладних серверів, у тому числі центру керування ключами і центру сертифікації ключів 7. Для забезпечення конфіденційності та цілісності даних у комунікаційній підсистемі 5 застосовані механізми криптографічного захисту інформації. Також комунікаційна підсистема 5 має механізм ведення переліку сертифікатів електронного цифрового підпису (ЕЦП), що використовується для перевірки ЕЦП. Комунікаційна підсистема 5 забезпечує номінальну пропускну спроможність 1,5 ТБ на добу (1 млн. ППД) та максимальну пропускну спроможність 11.5 ТБ на добу (10 млн. ППД). Комунікаційний сервер (КС) 5.1 комунікаційної підсистеми 5 є багатопоточним та виконує такі функції: взаємодіє з ППД 3 за протоколом обміну даними; отримує дані від ППД 3 (в тому числі дані телеметрії, статусу ППД та ін.); передає до ППД 3 технічну інформацію, необхідну для функціонування ППД 3; розшифровує змістовну частину транспортного пакета, що надійшов від ППД 3; виконує шифрування змістовної частини транспортного пакета, що має бути переданим до ППД 3; виконує накладання ЕЦП на транспортний пакет, здійснює перевірку ЕЦП та валідність сертифіката відкритого ключа та зберігає в пам'яті список відкликаних ключів виконує запис змістовної частини транспортного пакета та всього оригінального транспортного пакета до буферної БД 11.1; веде аудит подій. В одному з варіантів здійснення ІТМС, у разі збільшення обсягів даних, що надсилаються ППД 3 від ОПМ 2, комунікаційна підсистема 5 виконана з можливістю масштабування за рахунок додання необхідної кількості інших КС 5.1 для забезпечення оперативної обробки даних, що надходять.Комунікаційний сервер керування 5.2 виконує всі функції КС 5.1, а також такі додаткові функції: надсилає до ППД 3 транспортні пакети для оновлення мікропрограмного коду; надсилає до ППД 3 транспортні пакети оновлення конфігурації; надсилає до ППД 3 транспортні пакети команд керування; надсилає до ППД 3 транспортні пакети оновлення ключових даних (відкриті ключі, особистий ключ), що застосовуватимуться для формування ЕЦП та шифрування. Засоби балансування навантаження 5.3 комунікаційної підсистеми забезпечують: рівномірний розподіл потоків даних, що надходять від ППД 3, на обробку до КС 5.1 та КСК 5.2 в залежності від стану їх завантаженості; моніторинг продуктивності наявних КС 5.1, КСК 5.2 та стану їх завантаженості, 6 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 інформування підсистеми управління та моніторингу 10 про збільшення потоків даних та зниження продуктивності підсистеми; введення в дію нових КС 5.1 та КСК 5.2 у "гарячому режимі" без перерви в обслуговуванні потоків даних, що надходять від ППД 3; рівномірний розподіл потоків розшифрованих даних, що надходять від КС 5.1 та КСК 5.2 до буферних баз даних в залежності від їх завантаження. В одному з варіантів втілення ІТМС, комунікаційна підсистема 5 може бути додатково обладнана емулятором навантаження. Емулятор навантаження комунікаційної системи являє собою апаратно-програмний засіб, призначений для проведення тестування та налагодження взаємодії ППД 3 та комунікаційної підсистеми 5 та забезпечує формування та відправлення до комунікаційної підсистеми 5 транспортних повідомлень за попередньо визначеним протоколом обміну даними, багатопотоковий режим роботи та автоматичне формування помилкових даних. Центр керування ППД 6 комунікаційної підсистеми 5 призначений для виконання підготовки даних для формування транспортного протоколу для оновлення мікропрограмного коду, оновлення конфігурації та оновлення ключових даних (відкриті ключі, особистий ключ), що застосовуватимуться для формування ЕЦП та шифрування, а також інших команд керування ОПМ 2. Крім того, він виконує запис підготовлених даних транспортного протоколу до відповідних БД. Центр сертифікації ключів (ЦСК) 7 являє собою програмно-апаратний комплекс, призначений для приймання і обробки запитів на видачу сертифікатів, видання сертифікатів та керування виданими сертифікатами. ЦСК 7 також забезпечує виконання таких функцій: упакування необхідних для відправки клієнтові (ППД, КС, КСК) файлів; упакування необхідних для відправки серверу файлів; створення і ведення каталогу, де зберігаються видані сертифікати; формування і зберігання закритого ключа сертифіката; формування і зберігання кореневого сертифіката в спеціальному форматі; формування і зберігання файлу з параметрами відкликання сертифікатів; створення кореневого сертифіката; створення клієнтського сертифіката; створення списку відкликаних сертифікатів; створення серверного сертифіката; створення списку відкликаних сертифікатів; відкликання сертифіката; підписання серверних сертифікатів; підписання клієнтських сертифікатів. Підсистема обробки отриманих даних (ПООД) 8 складається із засобів балансування навантаження 8.1 для рівномірного розподілу потоків розшифрованих даних, що надходять від КС 5.1 та КСК 5.2 до буферних БД 11.1 в залежності від їх завантаження, компонента обробки отриманих даних (обробника) 8.2 для оброки змістовної частини транспортного пакета, компонента підготовки даних для аналізу та відображення 8.3 для оновлення даних у відповідних БД, компонент доступу контролюючих органів 8.4 для реалізації функції пошуку за певними реквізитами та сортування даних, компонента доступу власників 8.5 для забезпечення доступу до моніторингової системи власника ОПМ 2; компонента доступу персоналу 8.6 для забезпечення доступу до моніторингової системи персоналу. Засоби балансування навантаження 8.1 у підсистемі обробки отриманих даних 8 забезпечують: рівномірний розподіл потоків розшифрованих даних, що надходять від КС 5.1 та КСК 5.2 до щонайменше одної буферної БД 11.1 в залежності від їх завантаження. моніторинг продуктивності наявних компонентів обробки отриманих даних 8.2, щонайменше одної буферної БД 11.1 та стану їх завантаженості; інформування підсистеми управління та моніторингу 10 про збільшення потоків даних та зниження продуктивності підсистеми обробки отриманих даних 8; введення в дію нових компонентів обробки отриманих даних та щонайменше одної буферної БД 11.1 у "гарячому режимі" без перерви в обслуговуванні потоків даних, що надходять від КС 5.1 та КСК 5.2. Компонент обробки отриманих даних 8.2 має номінальну пропускну спроможність 20 млн. запитів на добу (із розрахунку 1 млн. ППД), має можливість масштабування за рахунок додання необхідної кількості компонентів обробки отриманих даних разом з додаванням такої ж самої кількості буферних БД 11.1 для забезпечення оперативної обробки даних, що надходять, 7 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 обробляє змістовну частину транспортного пакета попередньо визначеного складу та формату, записує розібрані дані зі змістовної частини транспортного пакета до основної БД 11.3. Компонент підготовки даних для аналізу та відображення 8.3 забезпечує розрахунок різних агрегатів даних (макропоказників) на основі первинних даних, що зберігаються в БД обліку 11.5 ППД, власників та користувачів та основній БД 11.3, формування статистичної та аналітичної звітності за попередньо визначеними формами, а підготовлені дані зберігає у БД аналітики 11.6. Крім того, компонент забезпечує оновлення даних в БД аналітики 11.6 в разі їх зміни в БД обліку 11.5 ППД, власників та користувачів та основній БД 11.3. Компонент доступу контролюючих органів 8.4 представляє робітникам контролюючих органів дані, необхідні для виконання контролю за діяльністю суб'єкта господарювання СГ при продажу товарів та послуг з використанням ОПМ 2, з урахуванням рольових обмежень. До таких даних належать облікові дані СГ та його ОПМ, дані щодо стану ОПМ (включено, відключено, відсутній зв'язок), дані про платіжні документи, звіти, сформовані ОПМ 2 та передані в ЦОД 4, узагальнені дані щодо грошових коштів, розраховані на основі платіжних документів (виручка ОПМ за вибраний період), узагальнені дані щодо кількості та характеристик ОПМ, дані щодо фактичного розміщення ОПМ (в разі можливості отримання таких даних). Компонент також реалізовує функції пошуку за певними реквізитами та сортування даних. Компонент доступу власників 8.5 формує для кожного власника ОПМ (СГ) "віртуальний робочий кабінет", в якому реалізовані функції, за допомогою яких СГ має можливість переглядати інформацію про свої ОПМ 2 та їх стан, формувати та відправляти в електронному вигляді заявки на підключення, відключення, призупинення роботи ОПМ 2, переведення ОПМ 2 в резерв тощо, отримувати в електронному вигляді акти виконаних робіт, супровідні документи, різноманітні повідомлення. Компонент також реалізовує функції пошуку за певними реквізитами та сортування даних. Компонент доступу персоналу 8.6 (користувачів, які здійснюють експлуатацію ІТМС) забезпечує можливість виконання в ІТМС, зокрема, таких процесів: реєстрацію СГ та ППД, підготовку ППД до експлуатації, установку і підключення ППД, тимчасове блокування ППД на період регламентних або сервісних робіт, контроль роботи ППД з боку контролюючих органів, відключення ППД при припиненні надання послуг, роботу з договорами та супроводжуючими документами в Системі, ведення довідників, білінг (автоматизовані онлайн розрахунки). Підсистема зовнішнього доступу користувачів 9 складається з веб-ресурсу, веб-серверів 9.1 та засобів балансування навантаження веб-серверів 9.2. Веб-ресурс являє собою веб-портал, на якому розміщується інформація стосовно роботи ІТМС, різноманітна документація для користувачів ІТМС, а також сервіс реєстрації та автентифікації користувачів. Після проходження користувачами автентифікації веб-ресурс згідно з повноваженнями користувача переадресує його до відповідного компоненту доступу. Веб-ресурс має систему керування контентом та виконаний з можливістю його подальшого розвитку без обмежень. Веб-сервери 9.1 забезпечують інтерфейс між клієнтськими робочими місцями на персональних комп'ютерах і мобільних пристроях та компонентами доступу до даних. Засоби балансування навантаження веб-серверів 9.2 забезпечують: рівномірний розподіл запитів на обробку, що надходять від користувачів до наявних компонентів доступу контролюючих органів 8.4, власників 8.5 та персоналу 8.6; моніторинг продуктивності наявних компонентів доступу контролюючих органів 8.4, власників 8.5 та персоналу 8.6, інформування про збільшення потоків даних та зниження продуктивності підсистеми; введення в дію нових компонентів доступу контролюючих органів, власників та персоналу у "гарячому режимі" без перерви в обслуговуванні потоків даних, що надходять від ППД. Підсистема управління та моніторингу 10 забезпечує: відображення в зручному вигляді даних за подіями, за якими виконується аудит; можливість проведення аналізу; сповіщення користувачів системи. Крім того, підсистема управління та моніторингу здійснює реєстрацію наступного мінімального переліку реєстраційних подій: реєстрація подій, пов'язаних зі зміною об'єктів захисту (створення, модифікація, знищення); реєстрація подій, пов'язаних зі зміною прав доступу до об'єктів захисту; вхід/вихід користувачів в/із (ім'я користувача, дата, час); реєстрація та видалення з системи користувачів (ім'я користувача, дата, час); 8 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 60 реєстрація подій, пов'язаних зі зміною конфігураційних настроювань компонентів системи. При цьому журнали реєстрації надають інформацію про події в наступному форматі: інформацію про дату, час, місце, тип і успішність чи неуспішність кожної зареєстрованої події. Підсистема управління та моніторингу 10 забезпечує захист журналів реєстрації від несанкціонованого доступу, модифікації або руйнування. При цьому журнали реєстрації містять інформацію, щонайменше достатню для встановлення користувача, процесу і мережного об'єкта, що мали відношення до кожної зареєстрованої події. Адміністратори і користувачі, яким надані відповідні повноваження, мають в своєму розпорядженні засоби перегляду і аналізу журналів реєстрації. Підсистема управління та моніторингу 10 контролює одиничні або повторювані реєстраційні події, які можуть свідчити про прямі (істотні) порушення політики безпеки АІС КГТО. Також підсистема управління та моніторингу 10 здатна негайно інформувати адміністратора про перевищення порогів безпеки і, якщо реєстраційні небезпечні події повторюються, здійснює неруйнівні дії щодо припинення повторення цих подій. Підсистема зберігання даних 11 являє собою комплекс спеціалізованих БД (11.1-11.6) призначених для безперебійного запису даних, що надходять на рівні розрахункового пікового максимуму. Буферна БД 11.1 призначена для зберігання змістовної частини транспортних пакетів та оригінального транспортного пакета з ЕЦП (архів оригіналів електронних документів). Архівна буферна БД 11.2 призначена для зберігання змістовної частини транспортних пакетів та оригінального транспортного пакета з ЕЦП (архів оригіналів електронних документів). Причому дані надходять до архівної буферної БД 11.2 з буферної БД 11.1 після того, як будуть оброблені компонентом обробки отриманих даних 8.2 та записані в основну БД 11.3. Основна БД 11.2 забезпечує зберігання інформації щодо первинних даних в структурованому вигляді, що надійшли з ОПМ 2, обладнаних ППД 3. Для кожного напрямку автоматизації (виду діяльності) створюється своя окрема основна БД 11.3 або може використовуватись об'єднана з БД обліку 11.5 ППД, власників та користувачів єдина БД. Структура основної БД 11.3 за напрямком може відрізняться одна від одної. Архівна БД 11.4, виконує функції архіву даних та містить повну копію основної БД 11.3. БД обліку 11.5 ППД, власників та користувачів забезпечує зберігання такої інформації: реєстраційні дані щодо СГ - користувачів ІТМС з прив'язкою до адміністративнотериторіальних одиниць; дані щодо фізичних осіб-користувачів ІТМС та співробітників обслуговуючої компанії (адміністратор системи, адміністратор безпеки, інженерний персонал), які мають доступ до даних, що зберігаються, дані щодо обліку ППД; дані щодо обліку ОПМ; дані щодо договірних та супроводжуючих документів (у тому числі - білінгу) з користувачами ІТМС; дані щодо розмежування доступу; довідники та інша службова інформація, БД аналітики 11.6 забезпечує: надання даних з основної БД 11.3 та БД обліку 11.5 ППД, власників та користувачів для подальшого відображення у вигляді звітів або інших представлень; швидкість доступу до даних; автентичність даних. Комплексна система захисту інформації (КСЗІ) в ІТМС призначена для захисту даних (інформаційних ресурсів) від знищення, підміни, спотворення, спроб несанкціонованого доступу (НСД) і копіювання, автентифікації користувачів. КСЗІ в ІТМС забезпечує режими функціонування ІТМС, при яких виключаються можливості несанкціонованого доступу, використання не за призначенням та порушення цілісності, доступності та спостережності інформації, що зберігається та обробляється в ІТМС. Функціональність КСЗІ в ІТМС реалізована комплексом спеціалізованих програмнотехнічних засобів, які забезпечують: багатофакторну автентифікацію користувачів; захист інформації від НСД до неї, її модифікації, знищення, копіювання та несанкціонованого поширення; захист програмного забезпечення від його модифікації; антивірусний захист програмного забезпечення, 9 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 60 обов'язкову автоматичну реєстрацію результатів ідентифікації та автентифікації користувачів, результатів виконання користувачем операцій з обробки інформації, спроб несанкціонованих дій з інформацією, фактів позбавлення користувачів права на доступ до інформації та її обробки, результатів перевірки цілісності засобів захисту інформації. КСЗІ в ІТМС забезпечує застосування засобів програмного, технічного та криптографічного захисту інформації, які виконують функції захисту інформації при передаванні відкритими каналами зв'язку, міжмережних екранів та систем виявлення вторгнень, керування захистом, моніторингу загроз безпеки, автентифікації та антивірусного захисту. Основними процесами, з яких складається робота заявленої інформаційнотелекомунікаційної моніторингової системи є: 1. Реєстрація ОПМ та їх власників в ІТМС. 2. Отримання первинних даних від ППД. 3. Передача даних в ЦОД ІТМС. 4. Надання доступу до даних. 5. Адміністрування ІТМС. 1. Реєстрація ОПМ та їх власників в Системі. Власник ОПМ 2 проходить процедуру реєстрації на веб-ресурсі та після перевірки адміністратором ІТМС отримує можливість додати інформацію по своїх ОПМ 2 та подати заявки на реєстрацію їх в системі. 2. Отримання первинних даних від ППД (прямий напрям). ППД 3 отримує первинну інформацію від ОПМ 2, формує транспортний пакет, засвідчує його електронним цифровим підписом, шифрує змістовну частину пакета та відправляє транспортний пакет до комунікаційної підсистеми 5. В свою чергу комунікаційна підсистема 5 отримує транспортний пакет від ППД 3, розшифровує змістовну частину пакета, перевіряє ЕЦП та, у випадку позитивного результату, відправляє підтвердження про приймання транспортного пакета до ППД 3. У разі отримання такого підтвердження ППД 3 видаляє відповідний транспортний пакет. Комунікаційна підсистема 5, в разі негативної перевірки ЕЦП (прострочений термін сертифіката, невідомий сертифікат тощо) відправляє повідомлення про помилку приймання транспортного пакета до ППД 3 та записує отриманий транспортний пакет до таблиць помилок буферної БД 11.1. У разі, якщо підтвердження про приймання транспортного пакета не отримано у визначений період часу або у разі відсутності доступу до комунікаційної підсистеми 5, ППД 3 зберігає транспортний пакет в зашифрованому вигляді. У разі наявності доступу до комунікаційної підсистеми 5 ППД 3 здійснює повторну спробу передачі транспортного пакета до комунікаційної підсистеми 5. У разі позитивного результату перевірки ЕЦП комунікаційна підсистема 5 виділяє з транспортного пакета змістовну частину та записує її та інші дані транспортного пакета до буферної БД 11.1. Комунікаційна підсистема 5 також записує до буферної БД 11.1 транспортний пакет цілком (з накладеним ЕЦП) для можливості перевірки автентичності отриманих даних. Підсистема обробки отриманих даних 8 постійно сканує буферну БД 11.1 на наявність необроблених транспортних пакетів, у разі наявності таких зчитує їх у хронологічному порядку, здійснює синтаксичний аналіз змістовної частини транспортних пакетів, та у випадку позитивного результату здійснює запис даних до таблиць основної БД 11.3. Обробленим транспортним пакетам присвоюється відповідний статус. У випадку негативного результату синтаксичного аналізу змістовної частини транспортного пакета підсистема обробки отриманих даних 8 помічає його як помилковий та генерує відповідне повідомлення про помилку. Оброблені транспортні пакети, за розкладом, переміщуються до архівної буферної БД 11.2. Під час запису даних в основну БД 11.3 автоматично виконується формування зведених або статистичних відомостей за первинними даними, що накопичуються, та здійснюється запис таких даних до БД аналітики 11.6. На всіх етапах отримання та обробки первинних даних ідентифікація таких даних здійснюється за унікальним ідентифікатором ППД 3. 3. Передача даних до ППД (зворотний напрям). Передача даних до ППД 3 здійснюється у разі: оновлення мікропрограмного коду ППД 3; оновлення конфігурації та програмного забезпечення ППД 3; оновлення ключових даних (відкриті ключі, особистий ключ), що застосовуватимуться для формування ЕЦП та шифрування; 10 UA 113187 U 5 10 15 20 25 30 35 40 надсилання команд керування ОПМ 2. За підготовку пакетів передачі даних для команд керування (оновлення) відповідає центр керування ППД 6. Центр керування ППД 6 формує відповідні дані та записує їх до БД обліку 11.5 ППД, власників та користувачів. ППД 3, за розкладом, надсилає до комунікаційної підсистеми 5 запит на виконання команд керування. КСК 5.2, отримавши такий запит, звертається до відповідної таблиці в БД, та в разі наявності команд керування (оновлення), формує та надсилає у відповідь до ППД 3 відповідний пакет передачі даних (при цьому перед надсиланням КСК 5.2 засвідчує пакет передачі даних ЕЦП та виконує шифрування його змістовної частини). Зазначений транспортний пакет може призначатися окремому ППД, групі ППД або усім ППД. ППД 3 отримує транспортний пакет, обробляє його відповідно до його змісту та у випадку позитивного результату такої обробки відправляє підтвердження про обробку до комунікаційної підсистеми 5. У разі отримання такого підтвердження комунікаційна підсистема 5 відповідним чином помічає транспортний пакет в БД. 4. Надання доступу до даних. Доступ до даних ІТС НМС надається користувачам через веб-ресурс (сайт), який знаходиться у відкритому доступі в мережі Інтернет. Кожен користувач мережі Інтернет, який перейшов за адресою сайту ІТМС, потрапляє на веб-сторінку з інформацією про ІТМС. Зареєстровані на сайті користувачі, які бажають отримати доступ до інформаційних сервісів ІТМС, ініціюють процес автентифікації в ІТМС через спеціальний інтерфейс веб-сторінки. Автентифікація виконується за парою логін/пароль та тимчасовий пароль (надісланий через SMS) або за допомогою сертифікатів відкритих та особистих ключів. Користувачі, які пройшли процедуру автентифікації, авторизуються в ІТМС та отримують доступ до інформаційних сервісів відповідно до делегованим їм правам. Доступ до даних ІТМС надається співробітникам контролюючих органів відповідно до їх повноважень та забезпечується шляхом використання інтернет-технологій, а також механізмів ідентифікації користувача за допомогою сертифікатів відкритих та особистих ключів. 5. Адміністрування ІТМС Адміністрування ІТМС здійснюється персоналом компанії, яка здійснює експлуатацію системи через відповідний веб-ресурс. Веб-ресурс адміністратора дозволяє здійснювати різноманітні операції керування системою, реєстрації та обліку ППД 3 та ОПМ 2, ведення довідників тощо. Доступ до веб-ресурсу надається співробітникам компанії, яка здійснює експлуатацію системи, відповідно до їх повноважень та забезпечується шляхом використання інтернет-технологій, а також механізмів ідентифікації користувача за допомогою сертифікатів відкритих та особистих ключів. Незважаючи на те, що представлена корисна модель детально описана, включаючи окремі варіанти її здійснення, фахівцю в даній галузі техніки очевидно, що до нього можуть бути внесені зміни по формі та в деталях, не виходячи за рамки суті та обсягу цієї корисної моделі. ФОРМУЛА КОРИСНОЇ МОДЕЛІ 45 50 55 1. Спосіб моніторингу та обробки даних за допомогою інформаційно-телекомунікаційної моніторингової системи, який відрізняється тим, що - за допомогою пристрою передачі даних (ППД) підсистеми збирання і передавання даних, в режимі реального часу отримують від об'єкта первинного моніторингу (ОПМ) дані, асоційовані з об'єктом моніторингу, - на основі отриманих даних за допомогою ППД формують змістовну частину транспортного пакета даних попередньо визначеного складу та формату, - накладають електронний цифровий підпис (ЕЦП) на весь транспортний пакет, - шифрують змістовну частину транспортного пакета та - передають транспортний пакет до комунікаційної підсистеми (КП) центру обробки даних (ЦОД) за допомогою відокремленої мережі з окремою точкою доступу, створеної на обладнанні GSMмережі оператора стільникового зв'язку, - за допомогою комунікаційної підсистеми (КП) отримують дані від ППД та здійснюють їх обробку, що включає - розшифровування змістовної частини транспортного пакета, що надійшов від ППД, - перевірку ЕЦП та чинність (валідність) сертифіката відкритого ключа транспортного пакета та 11 UA 113187 U 5 10 15 20 25 30 35 40 45 50 55 - збереження розшифрованої змістовної частини транспортного пакета та всього оригінального пакета у щонайменше одній буферній БД, - після чого за допомогою КП відправляють до ППД відповідь, асоційовану з результатами обробки раніше отриманих від ППД даних, причому, якщо обробка раніше отриманих даних була успішною, то за допомогою ППД видаляють раніше отримані дані, якщо обробка раніше отриманих даних була неуспішною, то повторюють спробу передачі транспортного пакета від ППД до КП, - далі виконують пошук нових записів, що являють собою змістовні частини транспортного пакета у буферній БД і - якщо нові записи знайдено, виконують витягання даних зі змістовної частини транспортного пакета відповідно до попередньо визначеного складу та формату, - записують ці дані до відповідних БД підсистеми обробки даних та - надають їх до підсистеми зовнішнього доступу користувачів для забезпечення зовнішнього доступу користувачів до цих даних за допомогою веб-ресурсу, - крім того, у центрі керування ППД формують завдання для ППД , що включає оновлення мікропрограмного коду, оновлення конфігурації, оновлення ключових даних, команд керування у форматі транспортного протоколу та зберігають їх в Основній БД, - також на ПДД здійснюють неперервну реєстрацію внутрішніх подій ППД та ОПМ та записують її до реєстраційного файлу, - а у разі несанкціонованого фізичного доступу до ПДД, знищують дані, які необхідні для роботи ППД, що зберігаються в ньому протягом попередньо визначеного терміну на енергозалежному носії даних. 2. Спосіб за п. 1, який відрізняється тим, що отримання даних, асоційованих з об'єктом моніторингу, здійснюють по протоколу MDB, CCNet, EVA. 3. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою підсистеми збирання і передавання даних додатково здійснюють оновлення мікропрограмного коду, отриманого від КП, причому оновлення мікропрограмного коду отримують віддалено, каналами GSM з використанням криптографічного захисту інформації. 4. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою підсистеми збирання і передавання даних додатково здійснюють оновлення ключових даних (відкриті ключі, особистий ключ, сертифікатів), що застосовують для формування ЕЦП та шифрування, причому оновлення ключових даних отримують віддалено, каналами GSM з використанням криптографічного захисту інформації. 5. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою підсистеми збирання і передавання даних додатково надають до ОПМ команду про неможливість функціонування останнього, у разі, якщо ОПМ підтримує отримання таких команд. 6. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою підсистеми збирання і передавання даних додатково однозначно закріплюють ППД до внутрішньої конфігурації ОПМ та його цифрового ідентифікатора. 7. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що завантаження даних у ЦОД здійснюють з інших інформаційно-телекомунікаційних систем. 8. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що оператором стільникового зв'язку присвоюють персональний APN та IP до MSISDN. 9. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що доступ до відокремленої мережі з окремою точкою доступу додатково здійснюють з використанням механізму підписки на користування відокремленою мережею. 10. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють організацію тунельних каналів передачі даних між периферійним обладнанням та ЦОД, при цьому забезпечують фізично рознесене резервування тунельних каналів доступу до ЦОД. 11. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що для обслуговування організованих каналів передачі даних відокремленої мережі з окремою точкою доступу забезпечують наявність окремої виділеної централізованої диспетчерської служби, працюючої в режимі 24/7. 12. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що для відокремленої мережі з окремою точкою доступу додатково застосовують узгоджену з оператором GSM-зв'язку схему адресації з використанням приватних адрес та їх автоматичною роздачею за допомогою серверів DHCP або статичною роздачею, а кількість доступних для використання адрес при цьому обмежено лише розміром блоків адрес, визначених в RFC1918. 12 UA 113187 U 5 10 15 20 25 30 35 13. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що відокремлену мережу з окремою точкою доступу забезпечують захистом від зовнішніх втручань, а маршрутні таблиці будь-якої віртуальної приватної мережі ізолюють від таблиць інших віртуальних приватних мереж та Інтернет. 14. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють тестування ЦОД за допомогою емулятора навантаження комунікаційної системи. 15. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що з метою підвищення продуктивності моніторингової системи та відмовостійкості до ЦОД додатково підключають щонайменше один інший ЦОД. 16. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють "гаряче резервування" критично важливого навантаження для забезпечення здатності моніторингової системи витримувати щонайменше одну відмову (або подію) найгіршої якості. 17. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють дублювання критичних даних з підсистеми збереження даних в повному обсязі, причому загальний об'єм корисного дискового простору резервної підсистеми збереження даних є більшим від об'єму підсистеми збереження даних щонайменше на 20 %. 18. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що перевірку ЕЦП здійснюють за допомогою механізму ведення переліку сертифікатів ЕЦП. 19. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою комплексної системи захисту інформації (КСЗІ) додатково забезпечують багатофакторну автентифікацію ключів. 20. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою КСЗІ додатково забезпечують захист програмного забезпечення від його модифікації. 21. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою КСЗІ додатково забезпечують антивірусний захист інформації. 22. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що за допомогою КСЗІ додатково забезпечують автоматичну реєстрацію результатів ідентифікації та автентифікації користувачів, результатів виконання користувачем операцій з обробки інформації, спроб несанкціонованих дій з інформацією, фактів позбавлення користувачів права на доступ до інформації та її обробки, результатів перевірки цілісності засобів інформації. 23. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково здійснюють резервування всіх модулів N+N+1. 24. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково забезпечують безперебійний прийом та обробку даних на рівні розрахункового пікового максимуму, при цьому утилізація наявних системних ресурсів не перевищує 70 %. 13 UA 113187 U 14 UA 113187 U Комп’ютерна верстка Л. Литвиненко Державна служба інтелектуальної власності України, вул. Василя Липківського, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут інтелектуальної власності”, вул. Глазунова, 1, м. Київ – 42, 01601 15

ДивитисяДодаткова інформація

МПК / Мітки

МПК: G06Q 10/06, G06F 17/40, G06Q 90/00, G06F 17/30

Мітки: обробки, моніторингової, системі, даних, спосіб, моніторингу, допомогою, інформаційно-телекомунікаційної

Код посилання

<a href="https://ua.patents.su/17-113187-sposib-monitoringu-to-obrobki-danikh-za-dopomogoyu-informacijjno-telekomunikacijjno-monitoringovo-sistemi.html" target="_blank" rel="follow" title="База патентів України">Спосіб моніторингу то обробки даних за допомогою інформаційно-телекомунікаційної моніторингової системи</a>

Попередній патент: Активна біологічна субстанція “інгаліпт актив плюс” (ingaliptum active plus)

Наступний патент: Інформаційно-телекомунікаційна моніторингова система

Випадковий патент: Спосіб автоматичного керування процесом сушіння зерна в шахтній зерносушарці