Використання відстеження сигналів для того, щоб вирішувати неоднозначність ідентифікаторів точок доступу

Номер патенту: 101062

Опубліковано: 25.02.2013

Автори: Тіннакорнсрісупхап Пірапол, Гупта Раджарши, Годжик Александар М., Сундарраман Чандрасекхар Т., Нанда Санджив

Формула / Реферат

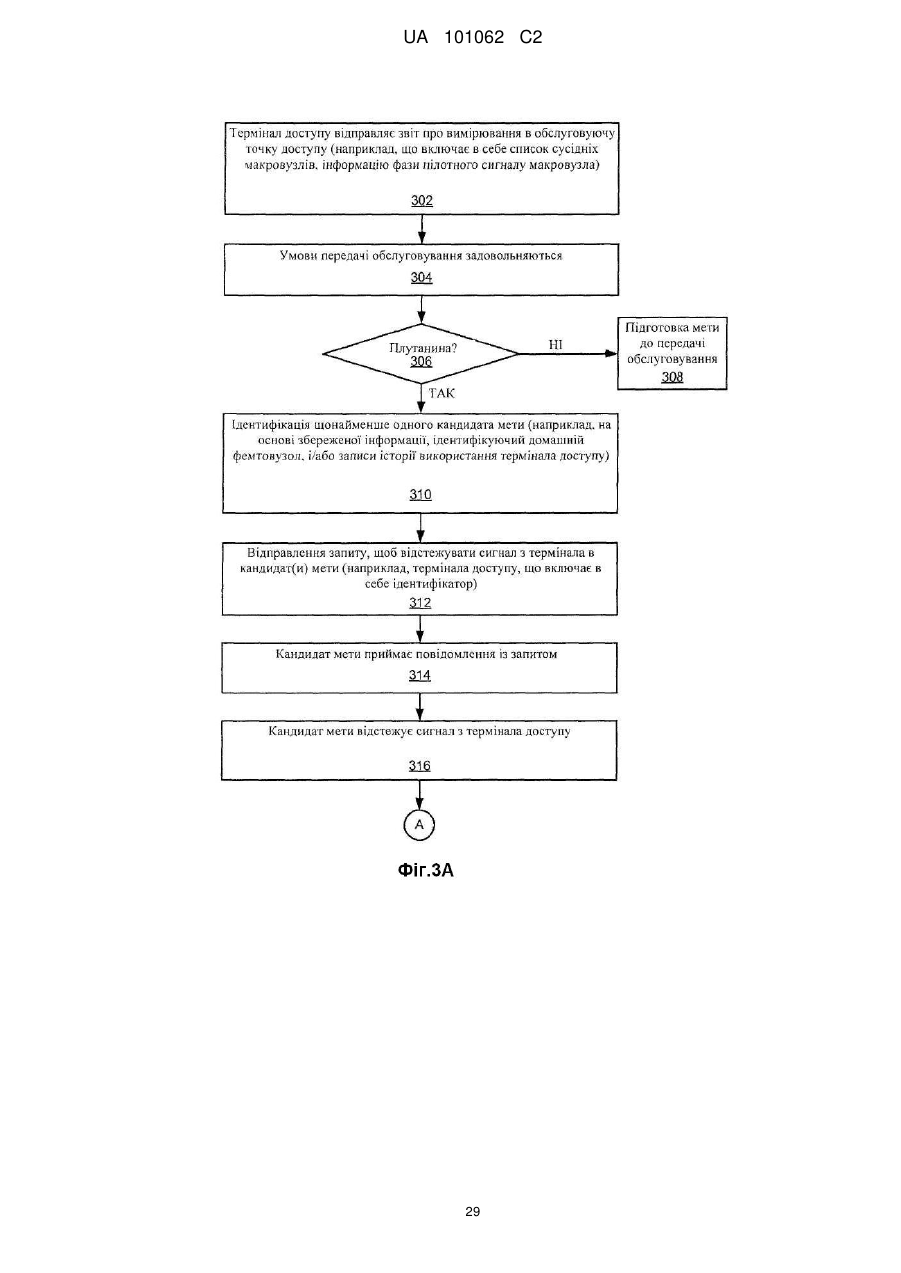

1. Спосіб зв'язку, який включає етапи, на яких:

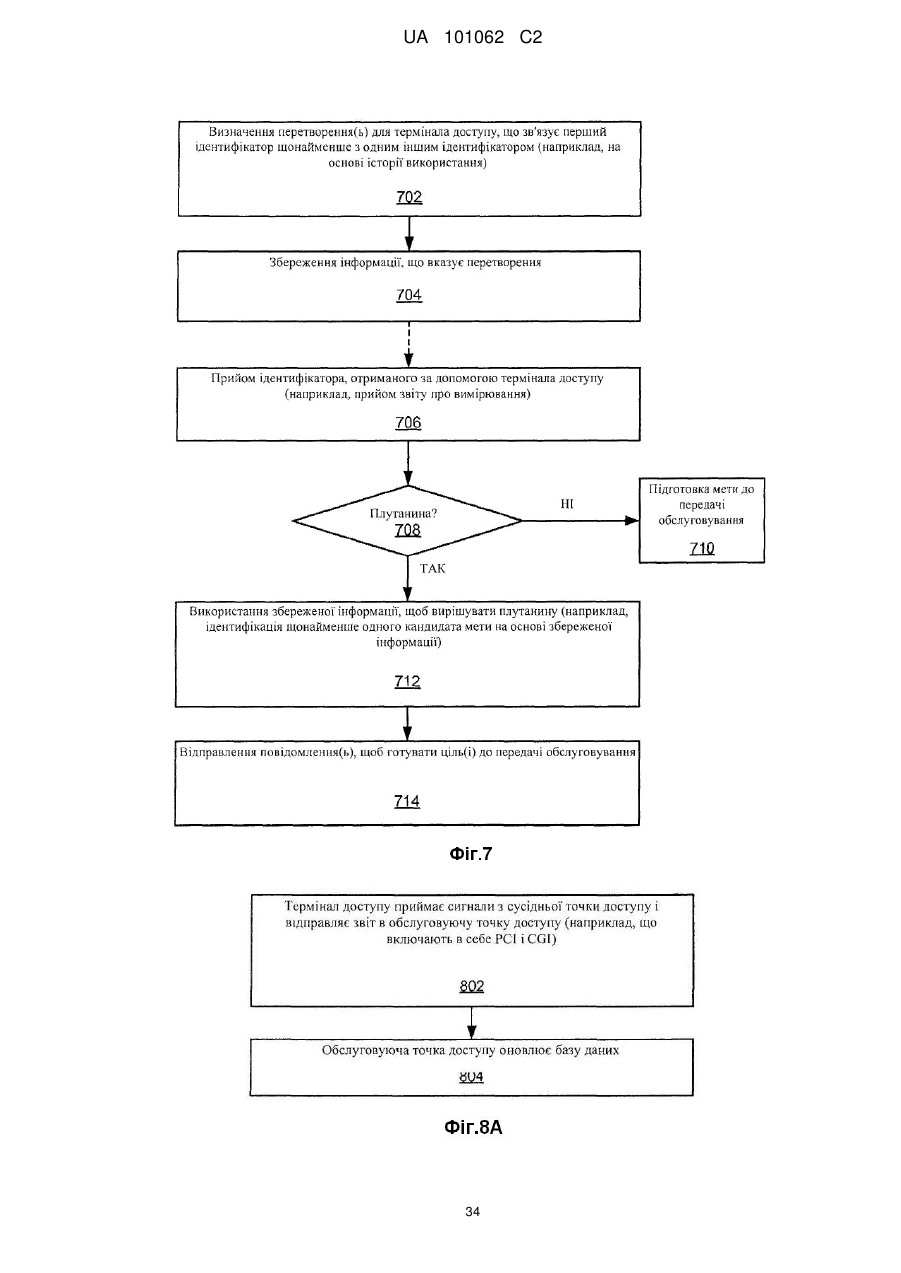

відправляють повідомлення у множину точок доступу, яким призначений загальний пілотний ідентифікатор, при цьому повідомлення запитують точки доступу відслідковувати сигнал із вказаного термінала доступу; приймають щонайменше одну відповідь на повідомлення; і ідентифікують цільову точку доступу для передачі обслуговування термінала доступу на основі щонайменше однієї відповіді.

2. Спосіб за п. 1, в якому:

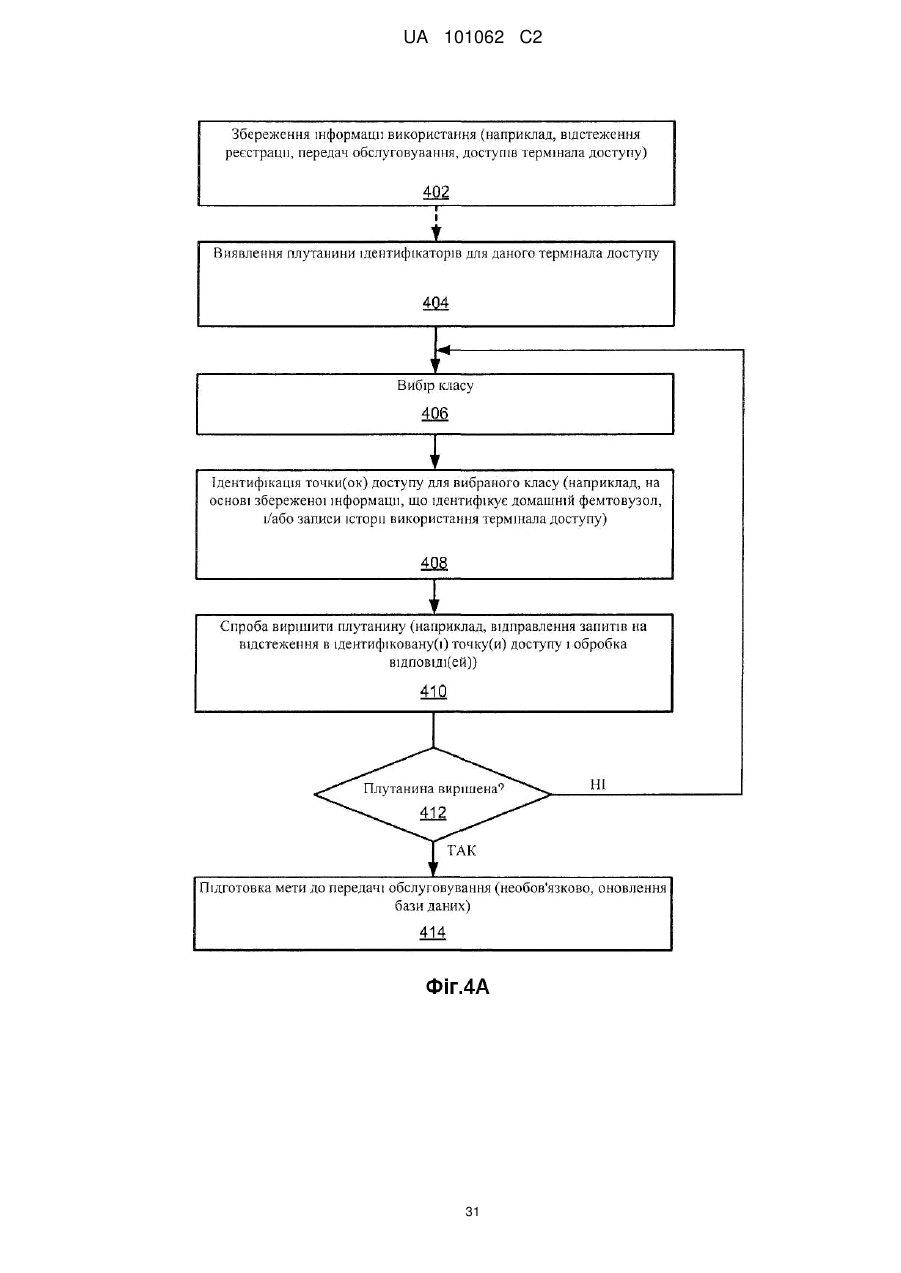

щонайменше одна відповідь містить щонайменше одне вимірювання сигналу, що приймається, щонайменше з однієї з точок доступу; і

ідентифікація цільової точки доступу основана щонайменше на одному вимірюванні сигналу, що приймається.

3. Спосіб за п. 1, причому

спосіб додатково включає етап, на якому приймають інформацію фази пілотного сигналу точки доступу макрорівня, одержану за допомогою термінала доступу;і

ідентифікація цільової точки доступу основана на порівнянні інформації фази пілотного сигналу точки доступу макрорівня, одержаної за допомогою термінала доступу, з інформацією фази пілотного сигналу точки доступу макрорівня, одержаної щонайменше за допомогою однієї з точок доступу.

4. Спосіб за п. 1, причому

спосіб додатково включає етап, на якому приймають звіт про вимірювання пілотних сигналів термінала доступу;

щонайменше одна відповідь містить щонайменше один список сусідніх вузлів щонайменше однієї з точок доступу; і

ідентифікація цільової точки доступу основана на порівнянні пілотних сигналів, включених в звіт про вимірювання пілотних сигналів термінала доступу щонайменше з одним списком сусідніх вузлів щонайменше однієї з точок доступу.

5. Спосіб за п. 1, який додатково включає етап, на якому вибирають множину точок доступу на основі запису, який вказує те, що термінал доступу раніше здійснював доступ до множини точок доступу.

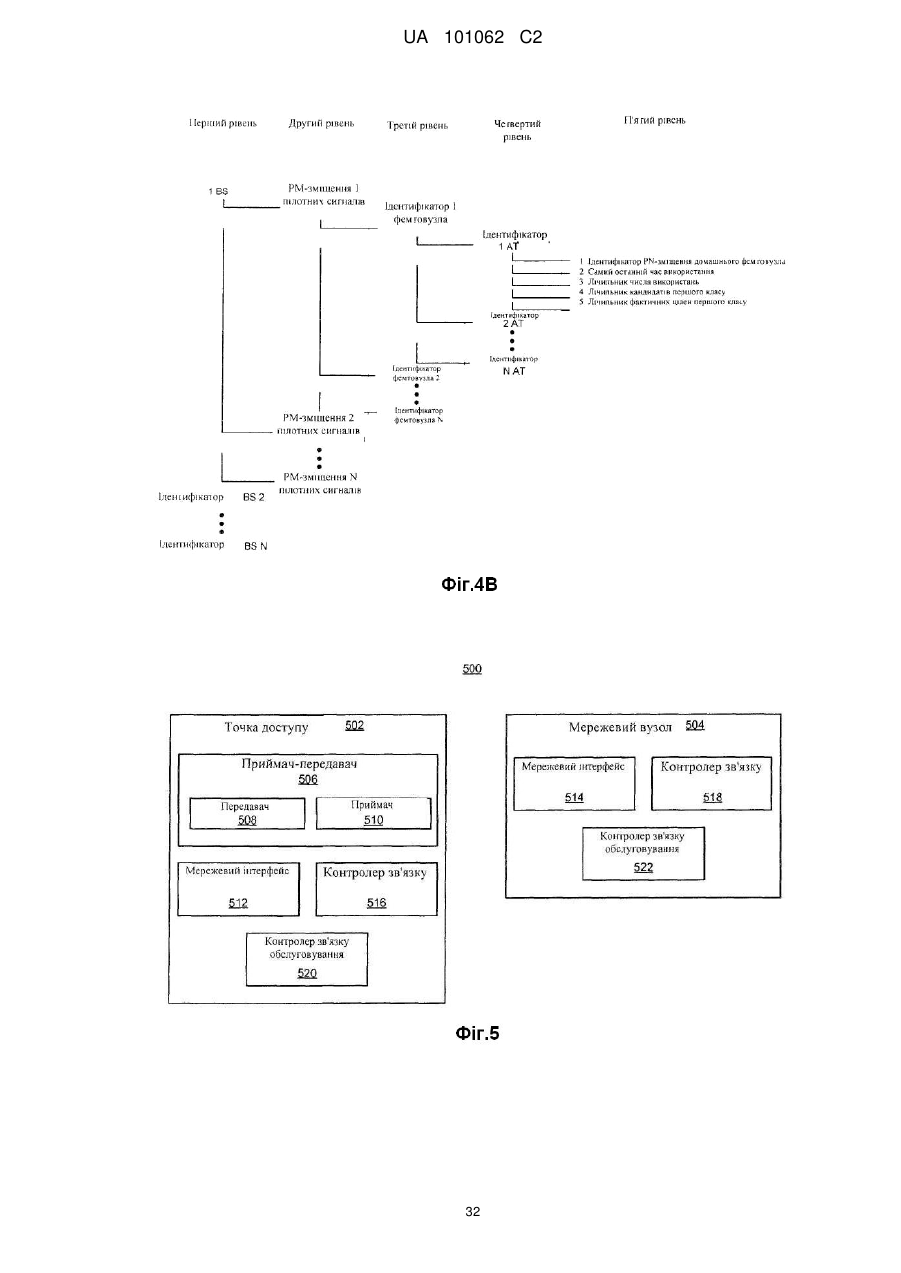

6. Спосіб за п. 5, в якому запис вказує щонайменше одне з групи, яка складається з наступного: домашня точка доступу фемторівня для термінала доступу, час доступу за допомогою термінала доступу і кількість доступів за допомогою термінала доступу.

7. Спосіб за п. 1, який додатково включає етап, на якому вибирають множину точок доступу на основі того, чи дозволено терміналу доступу здійснювати доступ до множини точок доступу.

8. Спосіб за п. 1, в якому ідентифікація цільової точки доступу основана на багатокласовому наборі критеріїв для ідентифікації кандидатів цільових точок доступу, за допомогою чого, якщо використання критерію вищого класу не призводить до ідентифікації цільової точки доступу, використовують критерій більш нижчого класу для того, щоб ідентифікувати цільову точку доступу.

9. Спосіб за п. 1, який додатково включає етапи, на яких:

приймають повідомлення, яке вказує, що обслуговування термінала доступу повинно бути передано точці доступу фемторівня, якій призначений пілотний ідентифікатор, при цьому повідомлення, що приймається, включає в себе пілотний ідентифікатор; і

ідентифікують множину точок доступу фемторівня, яким призначений пілотний ідентифікатор, які позначають як домашні точки доступу фемторівня для термінала доступу, при цьому відправлення повідомлень у множину точок доступу включає етап, на якому відправляють повідомлення в ідентифіковані точки доступу фемторівня.

10. Спосіб за п. 1, який додатково включає етапи, на яких:

приймають повідомлення, яке вказує, що обслуговування термінала доступу повинно бути передано точці доступу фемторівня, якій призначений пілотний ідентифікатор, при цьому повідомлення, що приймається, включає в себе пілотний ідентифікатор; і

ідентифікують множину точок доступу фемторівня, яким призначений пілотний ідентифікатор і до яких термінал доступу раніше здійснював доступ, при цьому відправлення повідомлень у множину точок доступу включає етап, на якому відправляють повідомлення в ідентифіковані точки доступу фемторівня.

11. Спосіб за п. 1, в якому:

дана відповідь щонайменше з однієї відповіді містить негативну відповідь або відповідь, яка пов'язана з недопустимим результатом вимірювань; і

дану відповідь ігнорують так, що ідентифікація цільової точки доступу не основана на першій відповіді.

12. Спосіб за п. 1, в якому точки доступу містять точки доступу фемторівня.

13. Спосіб за п. 1, в якому пілотний ідентифікатор містить псевдошумовий зсув пілотних сигналів або фізичний ідентифікатор стільника.

14. Пристрій зв'язку, який містить:

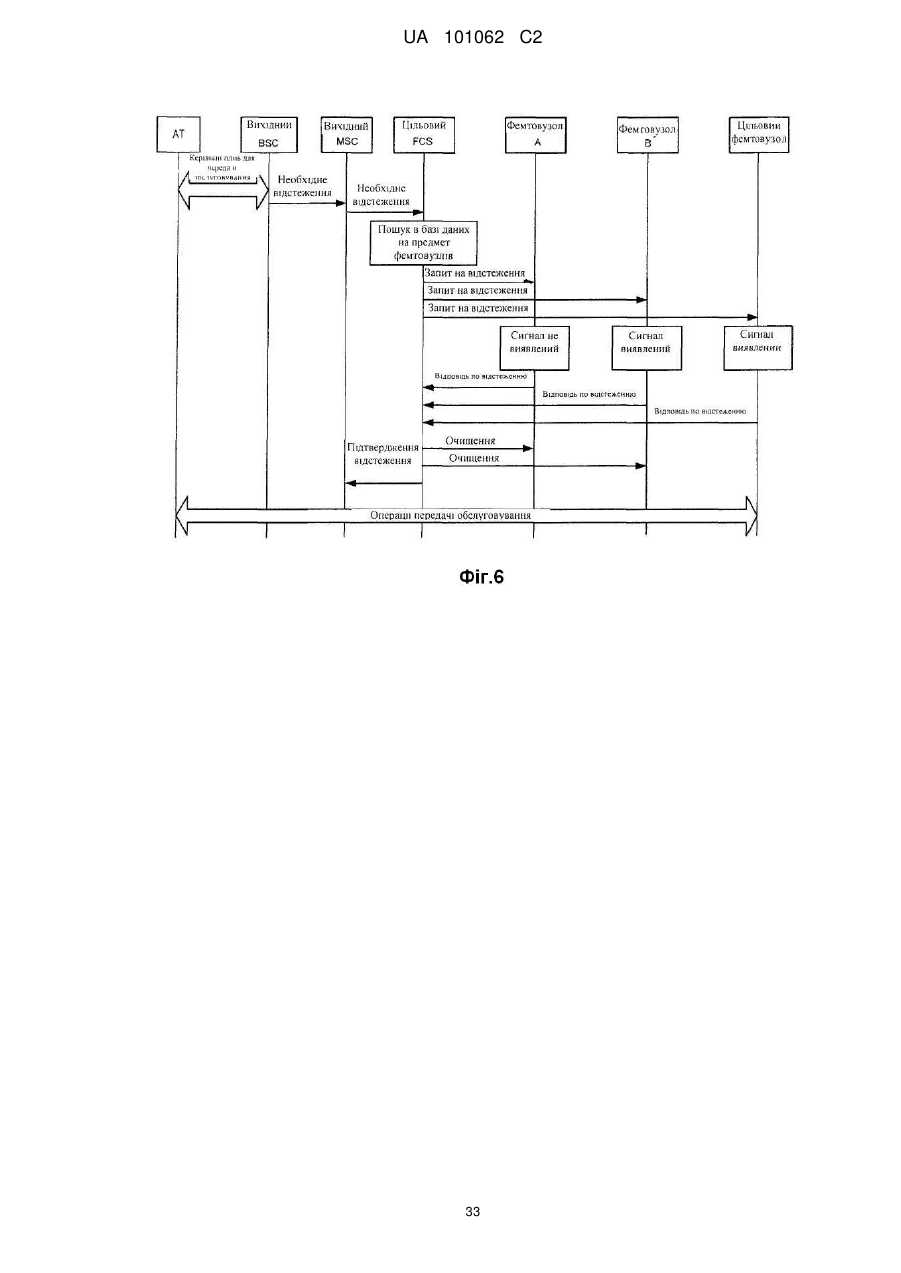

контролер передачі обслуговування, сконфігурований, щоб відправляти повідомлення у множину точок доступу, яким призначений загальний пілотний ідентифікатор, при цьому повідомлення запитують точки доступу відслідковувати сигнал із вказаного термінала доступу; і

контролер зв'язку, сконфігурований, щоб приймати щонайменше одну відповідь на повідомлення, при цьому контролер передачі обслуговування додатково сконфігурований, щоб ідентифікувати цільову точку доступу для передачі обслуговування термінала доступу на основі щонайменше однієї відповіді.

15. Пристрій за п. 14, в якому:

щонайменше одна відповідь містить щонайменше одне вимірювання сигналу, що приймається, щонайменше з однієї з точок доступу; і

ідентифікація цільової точки доступу основана щонайменше на одному вимірюванні сигналу, що приймається.

16. Пристрій за п. 14, в якому контролер передачі обслуговування додатково сконфігурований, щоб вибирати множину точок доступу на основі запису, який вказує, що термінал доступу раніше здійснював доступ до множини точок доступу.

17. Пристрій за п. 16, в якому запис вказує щонайменше одне з групи, яка складається з наступного: домашня точка доступу фемторівня для термінала доступу, час доступу за допомогою термінала доступу і кількість доступів за допомогою термінала доступу.

18. Пристрій за п. 14, в якому ідентифікація цільової точки доступу основана на багатокласовому наборі критеріїв для ідентифікації кандидатів цільових точок доступу, за допомогою чого, якщо використання критерію вищого класу не призводить до ідентифікації цільової точки доступу, використовується критерій нижчого класу для того, щоб ідентифікувати цільову точку доступу.

19. Пристрій зв'язку, який містить:

засіб для відправлення повідомлень у множину точок доступу, яким призначений загальний пілотний ідентифікатор, при цьому повідомлення запитують точки доступу відслідковувати сигнал із вказаного термінала доступу;

засіб для прийому щонайменше однієї відповіді на повідомлення; і

засіб для ідентифікації цільової точки доступу для передачі обслуговування термінала доступу на основі щонайменше однієї відповіді.

20. Пристрій за п. 19, в якому:

щонайменше одна відповідь містить щонайменше одне вимірювання сигналу, що приймається, щонайменше з однієї з точок доступу; і

ідентифікація цільової точки доступу основана щонайменше на одному вимірюванні сигналу, що приймається.

21. Пристрій за п. 19, який додатково містить засіб для вибору множини точок доступу на основі запису, який вказує, що термінал доступу раніше здійснював доступ до множини точок доступу.

22. Пристрій за п. 21, в якому запис вказує щонайменше одне з групи, яка складається з наступного: домашня точка доступу фемторівня для термінала доступу, час доступу за допомогою термінала доступу і кількість доступів за допомогою термінала доступу.

23. Пристрій за п. 19, в якому ідентифікація цільової точки доступу основана на багатокласовому наборі критеріїв для ідентифікації кандидатів цільових точок доступу, за допомогою чого, якщо використання критерію вищого класу не призводить до ідентифікації цільової точки доступу, використовується критерій нижчого класу для того, щоб ідентифікувати цільову точку доступу.

24. Комп'ютерочитаний носій, який містить код для призначення комп'ютеру:

відправляти повідомлення у множину точок доступу, яким призначений загальний пілотний ідентифікатор, при цьому повідомлення запитують точки доступу відслідковувати сигнал з вказаного термінала доступу;

приймати щонайменше одну відповідь на повідомлення; і

ідентифікувати цільову точку доступу для передачі обслуговування термінала доступу на основі щонайменше однієї відповіді.

25. Комп'ютерочитаний носій за п. 24, причому

щонайменше одна відповідь містить щонайменше одне вимірювання сигналу, що приймається, щонайменше з однієї з точок доступу; і

ідентифікація цільової точки доступу основана щонайменше на одному вимірюванні сигналу, що приймається.

26. Комп'ютерочитаний носій за п. 24, який додатково містить код для призначення комп'ютеру вибирати множину точок доступу на основі запису, який вказує, що термінал доступу раніше здійснював доступ до множини точок доступу.

27. Комп'ютерочитаний носій за п. 26, причому запис вказує щонайменше одне з групи, яка складається з наступного: домашня точка доступу фемторівня для термінала доступу, час доступу за допомогою термінала доступу і кількість доступів за допомогою термінала доступу.

28. Комп'ютерочитаний носій за п. 24, причому ідентифікація цільової точки доступу основана на багатокласовому наборі критеріїв для ідентифікації кандидатів цільових точок доступу, за допомогою чого, якщо використання критерію вищого класу не призводить до ідентифікації цільової точки доступу, використовується критерій нижчого класу для того, щоб ідентифікувати цільову точку доступу.

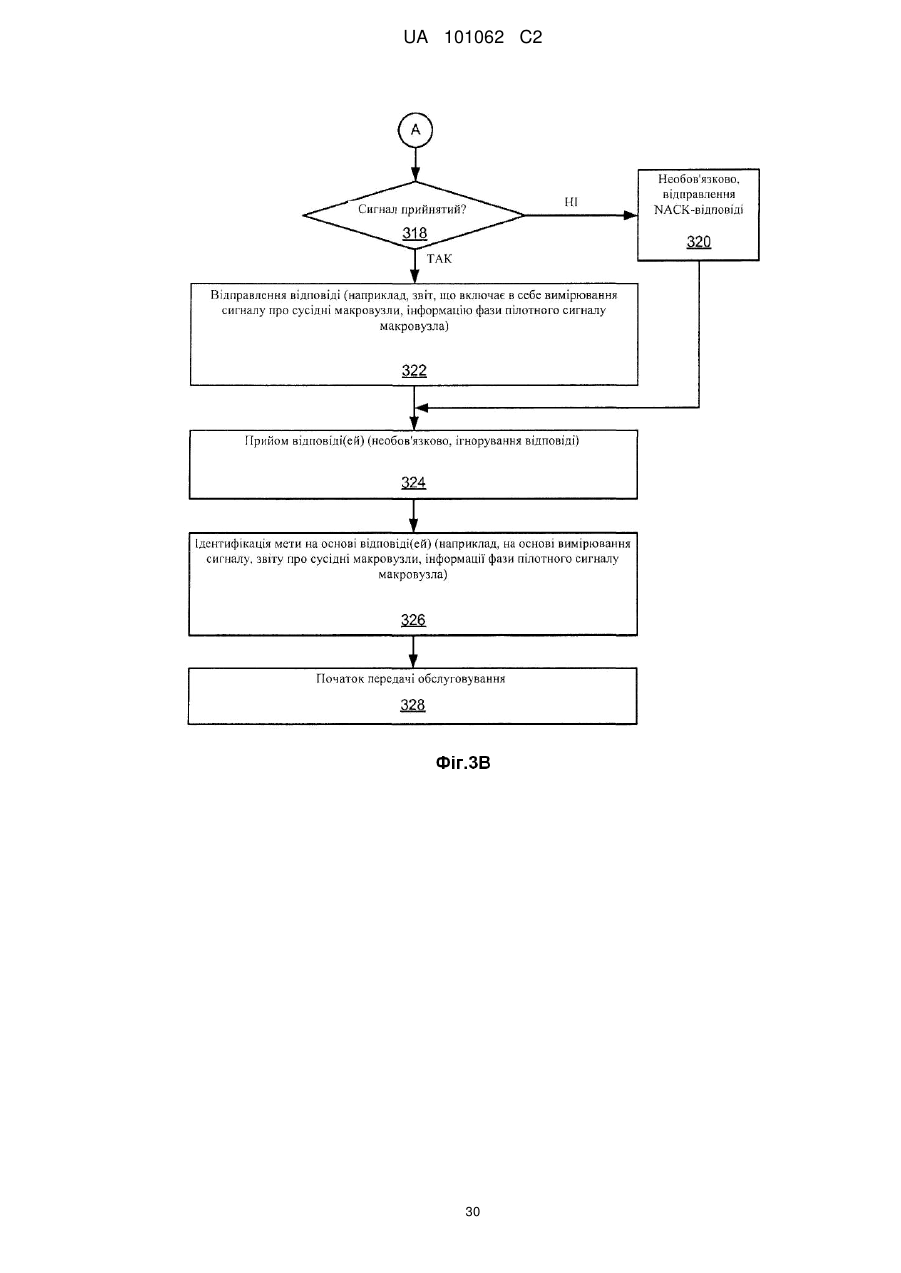

29. Спосіб зв'язку, який включає етапи, на яких:

приймають запит в точці доступу, щоб відслідковувати сигнал з термінала доступу, при цьому запит містить ідентифікатор, зв'язаний з терміналом доступу;

виконують відстеження сигналу у відповідь на запит; і

відправляють відповідь на запит на основі відстеження.

30. Спосіб за п. 29, в якому відповідь містить вимірювання сигналу, що приймається, пов'язане з прийомом сигналу.

31. Спосіб за п. 30, в якому відповідь додатково містить щонайменше одне з групи, яка складається з наступного: список сусідніх точок доступу макрорівня і інформація фази, пов'язана з пілотними сигналами макрорівня, одержаними за допомогою точки доступу.

32. Спосіб за п. 30, який додатково включає етап, на якому відправляють, до відправлення відповіді, щонайменше одне з групи, яка складається з наступного: список сусідніх точок доступу макрорівня і інформація фази, пов'язана з пілотними сигналами макрорівня, одержаними за допомогою точки доступу.

33. Спосіб за п. 29, в якому:

ідентифікатор містить маску довгого коду, яка використовується за допомогою термінала доступу; і

відстеження включає етап, на якому виконують відстеження сигналу, що передається з використанням маски довгого коду.

34. Спосіб за п. 29, в якому:

відстеження включає етап, на якому визначають, чи приймають сигнал з достатнім рівнем сигналу; і

відправлення відповіді включає етап, на якому визначають, чи потрібно відправляти відповідь на основі визначення.

35. Спосіб за п. 29, який додатково включає етап, на якому приймають, як результат відправлення відповіді, повідомлення, яке вказує, що обслуговування термінала доступу передають точці доступу.

36. Спосіб за п. 29, в якому перша точка доступу містить точку доступу фемторівня.

37. Пристрій зв'язку, який містить:

контролер зв'язку, сконфігурований, щоб приймати запит в точці доступу, щоб відслідковувати сигнал з термінала доступу, при цьому запит містить ідентифікатор, зв'язаний з терміналом доступу; і

приймач, сконфігурований, щоб відслідковувати сигнал у відповідь на запит, при цьому контролер зв'язку додатково сконфігурований, щоб відправляти відповідь на запит на основі відстеження.

38. Пристрій за п. 37, в якому відповідь містить вимірювання сигналу, що приймається, пов'язане з прийомом сигналу.

39. Пристрій за п. 38, в якому відповідь додатково містить щонайменше одне з групи, яка складається з наступного: список сусідніх точок доступу макрорівня і інформація фази, пов'язана з пілотними сигналами макрорівня, одержаними за допомогою точки доступу.

40. Пристрій за п. 37, в якому:

відстеження містить визначення, чи приймається сигнал з достатнім рівнем сигналу;і

відправлення відповіді містить визначення, чи потрібно відправляти відповідь на основі визначення.

41. Пристрій зв'язку, який містить:

засіб для прийому запиту в точці доступу, щоб відслідковувати сигнал з термінала доступу, при цьому запит містить ідентифікатор, зв'язаний з терміналом доступу;

засіб для відстеження сигналу у відповідь на запит; і

засіб для відправлення відповіді на запит на основі відстеження.

42. Пристрій за п. 41, в якому відповідь містить вимірювання сигналу, що приймається, пов'язане з прийомом сигналу.

43. Пристрій за п. 42, в якому відповідь додатково містить щонайменше одне з групи, яка складається з наступного: список сусідніх точок доступу макрорівня і інформація фази, пов'язана з пілотними сигналами макрорівня, одержаними за допомогою точки доступу.

44. Пристрій за п. 41, в якому:

відстеження містить визначення, чи приймається сигнал з достатнім рівнем сигналу; і

відправлення відповіді містить визначення, чи потрібно відправляти відповідь на основі визначення.

45. Комп'ютерочитаний носій, який містить код для призначення комп'ютеру:

приймати запит в точці доступу, щоб відслідковувати сигнал з термінала доступу, при цьому запит містить ідентифікатор, зв'язаний з терміналом доступу;

відслідковувати сигнал у відповідь на запит; і

відправляти відповідь на запит на основі відстеження.

46. Комп'ютерочитаний носій за п. 45, причому відповідь містить вимірювання сигналу, що приймається, пов'язане з прийомом сигналу.

47. Комп'ютерочитаний носій за п. 46, причому відповідь додатково містить щонайменше одне з групи, яка складається з наступного: список сусідніх точок доступу макрорівня і інформація фази, пов'язана з пілотними сигналами макрорівня, одержаними за допомогою точки доступу.

48. Комп'ютерочитаний носій за п. 45, причому

відстеження містить визначення, чи приймається сигнал з достатнім рівнем сигналу; і

відправлення відповіді містить визначення, чи потрібно відправляти відповідь на основі визначення.

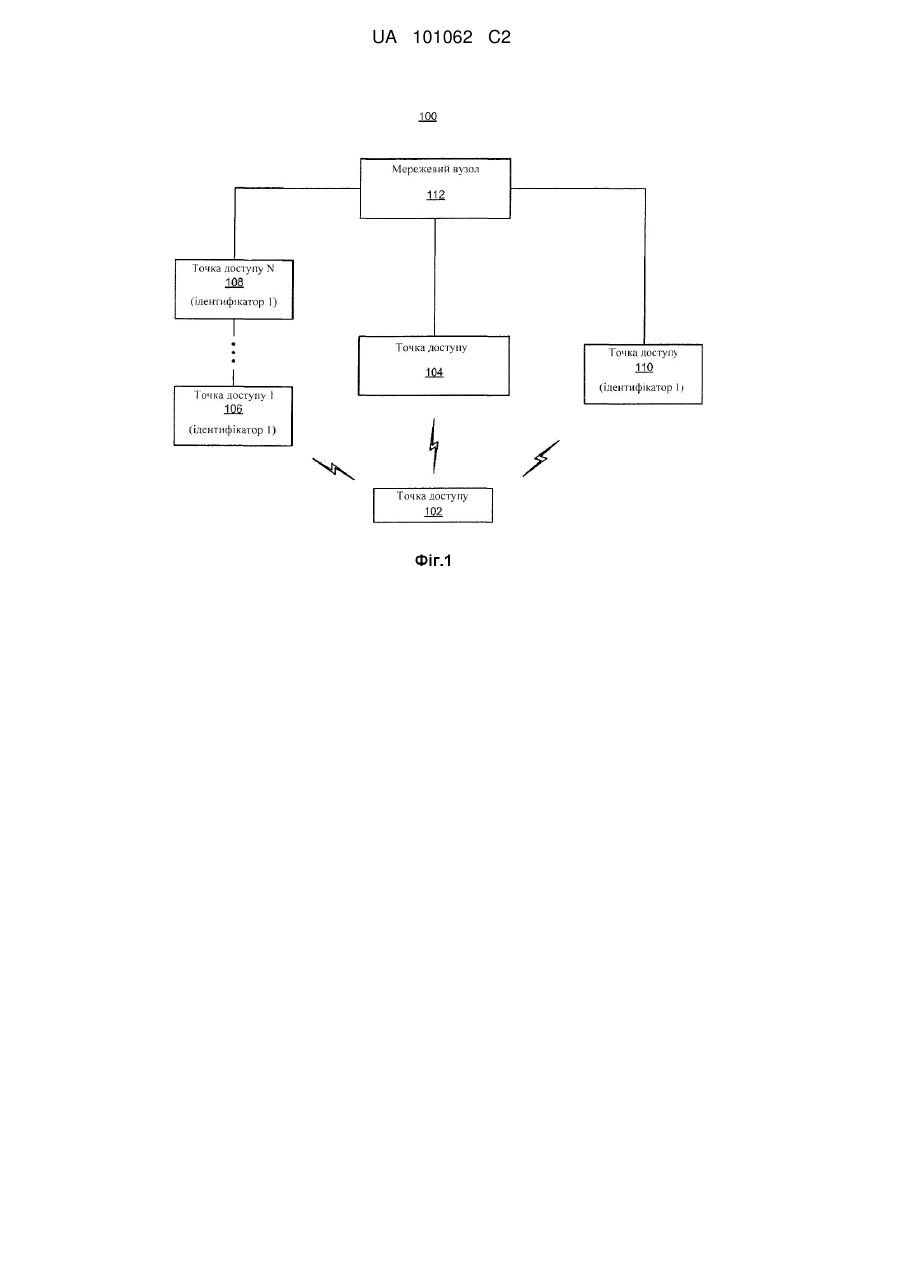

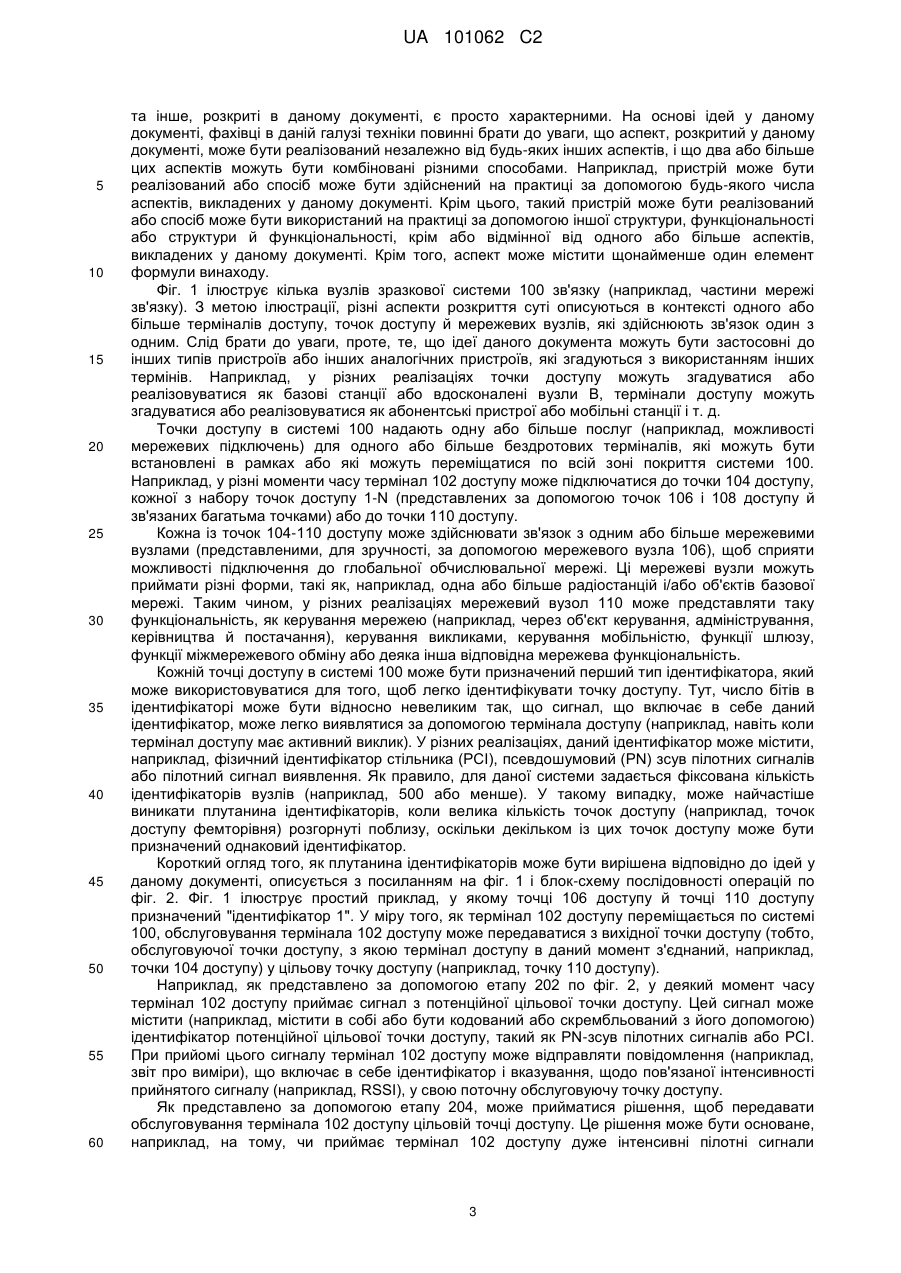

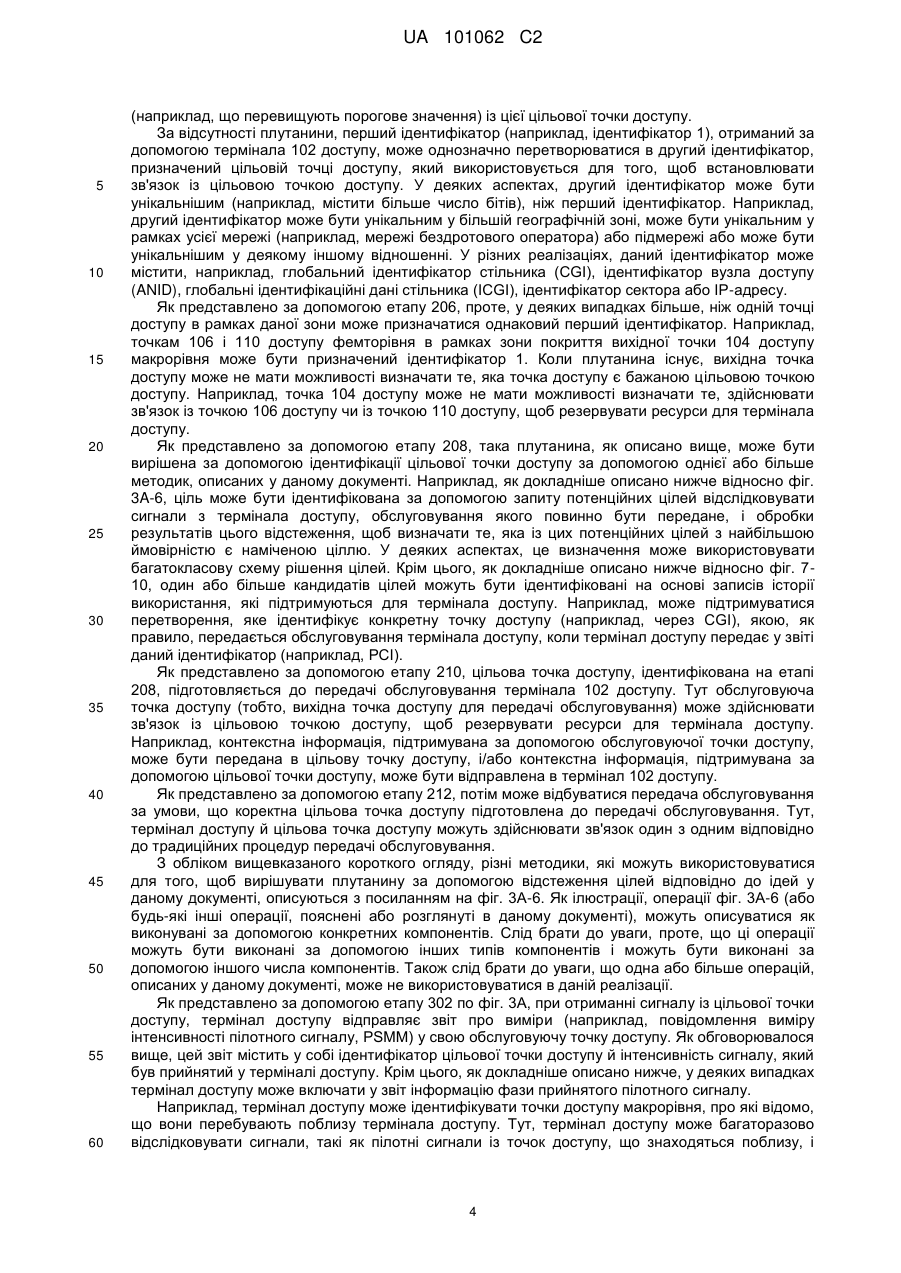

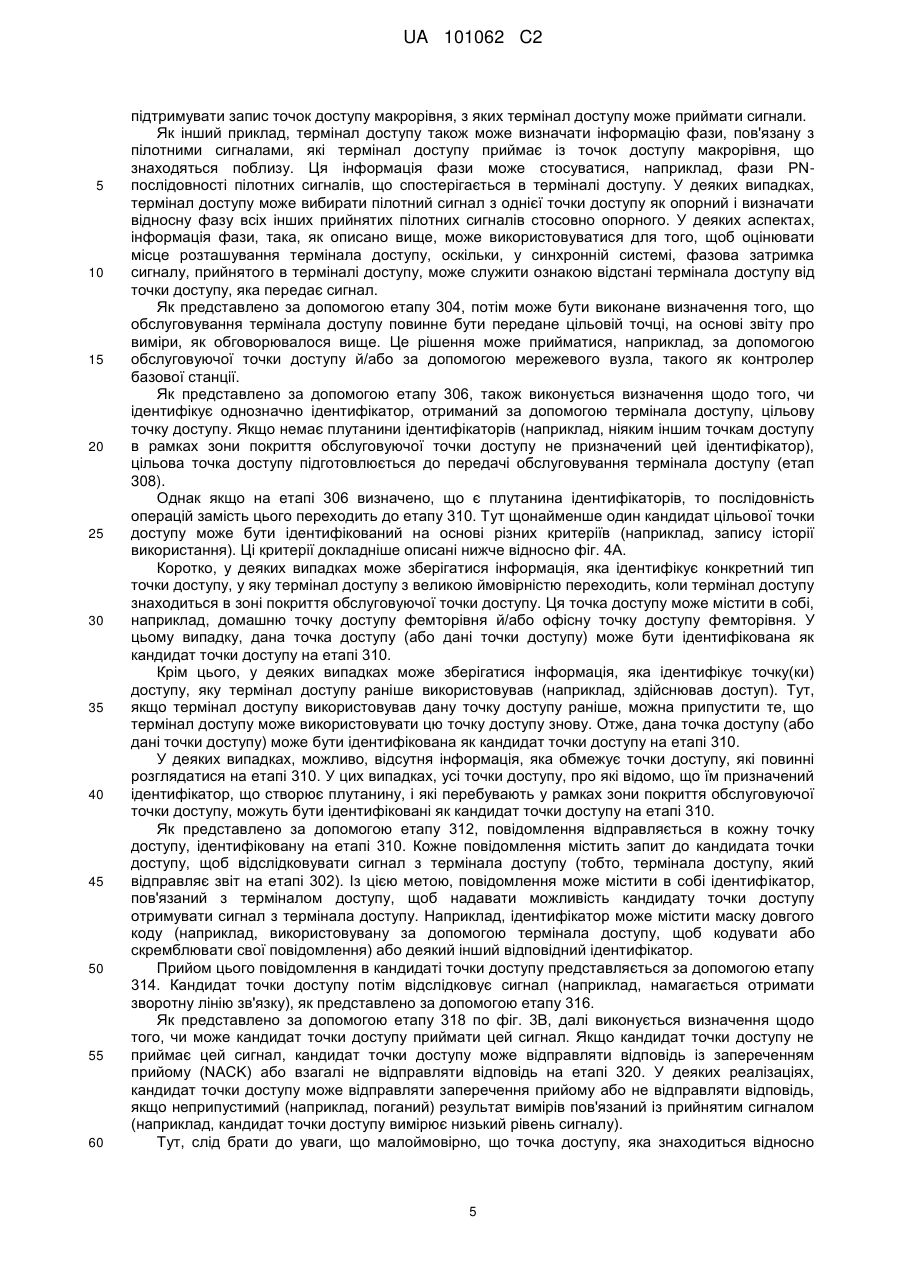

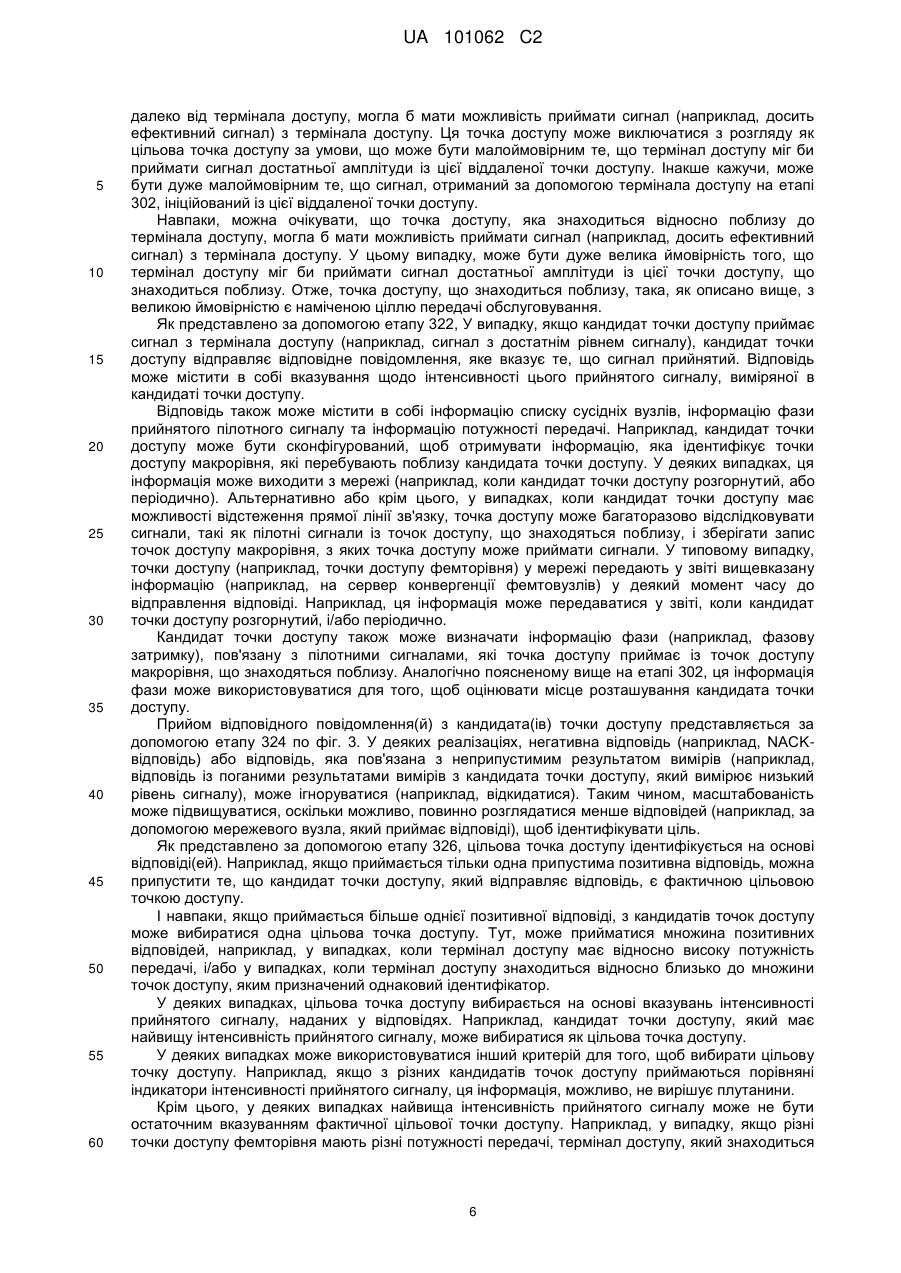

Текст