Спосіб двоконтурного поточного шифрування

Номер патенту: 82044

Опубліковано: 25.07.2013

Автори: Швидкий Валерій Васильович, Щерба Анатолій Іванович, Фауре Еміль Віталійович, Лега Юрій Григорович, Лавданський Артем Олександрович

Формула / Реферат

1. Спосіб двоконтурного потокового шифрування, що використовує накладання гами на інформаційну послідовність, який відрізняється тим, що гама в першому контурі шифрування утворюється шляхом композиції даних на виході генератора стохастичної послідовності рівномірно розподілених чисел і генератора псевдовипадкової послідовності, отримана таким чином гама накладається на відкритий текст, утворюючи шифртекст першого контуру шифрування, після цього кожне слово отриманого шифртексту розщеплюється на два півслова, які визначають стан стохастичного генератора другого контуру шифрування, символи з виходу якого видаються у відкритий канал зв'язку одержувачу інформації.

2. Спосіб за п. 1, який відрізняється тим, що правило формування півслів, що визначають стан генератора другого контуру шифрування, тримається в секреті і є ключем шифру.

3. Спосіб за п. 1, який відрізняється тим, що періодично проводиться перестановка символів в масивах, що визначають порядок обходу стовпців і рядків основної матриці стохастичного генератора першого контуру шифрування, при цьому таблиця перестановок тримається в секреті і є ключем шифру.

Текст

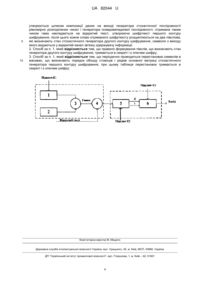

Реферат: Спосіб двоконтурного потокового шифрування, що використовує накладання гами на інформаційну послідовність, причому гама в першому контурі шифрування утворюється шляхом композиції даних на виході генератора стохастичної послідовності рівномірно розподілених чисел і генератора псевдовипадкової послідовності, отримана таким чином гама накладається на відкритий текст, утворюючи шифртекст першого контуру шифрування, після цього кожне слово отриманого шифртексту розщеплюється на два півслова, які визначають стан стохастичного генератора другого контуру шифрування, символи з виходу якого видаються у відкритий канал зв'язку одержувачу інформації. UA 82044 U (54) СПОСІБ ДВОКОНТУРНОГО ПОТОЧНОГО ШИФРУВАННЯ UA 82044 U UA 82044 U 5 10 15 Корисна модель стосується обчислювальної техніки і може бути використана для криптографічного захисту даних у телекомунікаційних системах. Спосіб двоконтурного поточного шифрування може застосовуватися для обміну конфіденційними даними каналами зв'язку будь-якої фізичної природи, не захищеними від несанкціонованого доступу до циркулюючої в них інформації (відкритими каналами зв'язку). Внаслідок швидкого зростання продуктивності комп'ютерних систем, що використовуються для криптоаналізу, актуальною є задача підвищення криптографічної стійкості криптографічних систем. Відомі способи поточного шифрування [1], які передбачають генерацію рівномірно розподіленої послідовності символів (слів) алфавіту, яку називають гамою. Гама складається посимвольно з символами відкритого тексту, в результаті отримується шифртекст. Цей метод шифрування називається методом простого гамування. Стійкість такої криптосистеми визначається стійкістю гами шифру, тобто стійкістю до визначення закону взаємного зв'язку символів гами. У свою чергу, формування гами пов'язано з розв'язуванням рівнянь, відповідно до яких поточний символ гами обчислюється за її попереднім символом. Наприклад, для конгруентних послідовностей чисел кожен символ пов'язаний з попереднім наступним чином: S(n) KS(n 1) C M , (1) 20 25 де К, С, М - параметри генератора, S(n) і S(n-1) - слова, що породжуються в поточний - "n" - і в попередній - "n-1" - дискретні моменти часу. Для рекурсивних генераторів на регістрах зсуву (генераторів М-послідовностей) взаємозв'язок поточного і наступного символів визначається його генераторним поліномом і має вигляд: S(n) k 1 gi S(n i), (2) i1 де gi - коефіцієнти генераторного полінома G( x ) k 1 gi x i . i 0 30 35 40 45 50 55 Суттєвим є те, що в рівнянні (1) усі операції виконуються в арифметичному полі (вираз "А+В" означає операцію арифметичного додавання чисел А і В), у той час як у (2) всі операції виконуються в полі GF(2) (вираз "А+В" означає операцію додавання багаточленів А і В за модулем два), а кінцевим результатом і в тому, і в іншому випадку є випадкова послідовність чисел відрізка [0,М-1]. Взаємозв'язок символів гами дозволяє за її відрізком (не більше k символів) обчислити закон утворення всієї послідовності і, отже, розкрити гаму і шифр в цілому. Таким чином, вирішення задачі підвищення криптографічної стійкості поточного шифру безпосереднім чином пов'язано з підвищенням стійкості до визначення закону взаємозв'язку символів гами між собою. Іншим важливим параметром, що визначає стійкість поточного шифру, є період повторення гами. Кінцевий автомат (логічна схема), що породжує послідовність нескінченного періоду, фізично реалізувати неможливо. Послідовність, що породжується кінцевим автоматом, має скінченну довжину і (найчастіше) велику помилку відтворення закону розподілу символів гами [2]. Таким чином, вирішення задачі підвищення криптографічної стійкості поточного шифру також пов'язане зі створенням методів отримання гами, що має властивості стохастичного процесу або, що те ж саме, числових еквівалентів результатів вимірювань природного випадкового процесу (наприклад, процесу випромінюванням фотонів сонцем). Зауважимо, що стохастичний процес - це явище, що розвивається в часі відповідно до законів теорії ймовірності [3]. У теорії ймовірності результат стохастичного процесу не може бути визначений за початковим станом системи. Найбільш близьким за своєю суттю до пропонованого способу є спосіб захисту інформації за [4]. Суть цього способу полягає в тому, що як генератор випадкових числових послідовностей, що динамічно формують ключі, які непередбачуване змінюються, використовуються числові еквіваленти результатів вимірювань випадкового природного процесу. Випадковий природний 1 UA 82044 U 5 10 15 20 25 30 35 40 45 50 55 60 процес відтворюється однаковим чином тільки в кінцевих точках каналу зв'язку, для чого кінцеві вузли обладнуються радіоприймальною апаратурою двостороннього зв'язку, що випускає зондувальні промені, які несуть мітки часу випромінювання в попередньо "прив'язаній" сітці часу. Все це суттєво ускладнює криптосистему і знижує її надійність. Суттю пропонованого способу криптографічного перетворення є використання стохастичної нелінійної гами в першому контурі шифрування і другого стохастичного генератора як криптоперетворювача у другому контурі шифрування. Детальніше сутність корисної моделі і технічний результат, що досягається, викладені далі. Перший контур шифрування включає процедури: формування стохастичної нелінійної гами, шляхом, наприклад, виконання операції рівнозначності стохастичної послідовності і рівномірно розподіленої псевдовипадкової послідовності, породженої допоміжним рекурсивним генератором на регістрах зсуву зі зворотними зв'язками, цикл якого доповнено символом "нуль". Це забезпечує приховування закону утворення гами і виключає можливість відновлення всієї гами за її відрізком; посимвольне складання нелінійної стохастичної гами з символами відкритого тексту, в результаті чого утворюється шифртекст першого контуру. Другий контур виконує повторне шифрування - кожне слово з виходу першого контуру шифрування розщеплюється на два слова меншої розрядності, одне з яких служить для вибору стовпця, а інше - рядка матриці стохастичного генератора другого контуру шифрування. Сформовані другим стохастичним генератором слова видаються на його вихід у якості кінцевого шифртексту. Указані перетворення і визначають сутність корисної моделі. Технічним результатом є підвищення криптографічної стійкості поточної криптосистеми за рахунок використання двох контурів шифрування та стохастичних генераторів у кожному з них. Основним блоком криптосистеми, що реалізує запропонований спосіб, є стохастичний генератор рівномірно розподіленої послідовності випадкових чисел з нульовою помилкою відтворення закону їх розподілу. Для цієї мети можуть бути використані як генератор конгруентних чисел (рівняння (1)), так і генератор М-послідовності (рівняння (2)). Який генератор використовується в першому контурі, а який - у другому, тримається в секреті і є частиною ключа. Для генерації стохастичної n послідовності обирається М=2 , де М - потужність алфавіту джерела, а n-розрядність слова джерела відкритого тексту. Для генератора конгруентних чисел модуль обчислювача конгруентних чисел приймається рівним потужності алфавіту джерела. Коефіцієнти К і С вибираються з ряду чисел виду К=4k-1, С=2р-1, де k і р - цілі числа. Це забезпечує формування d циклів довжиною t символів у кожному з циклів зі словами, що не повторюються, або, що теж саме - отримання графа станів генератора конгруентних чисел, що складається з d циклів n довжиною t символів кожен, який розбиває множину з М = 2 слів на d підмножин, що не перетинаються. Отриманий граф може бути записаний у вигляді стохастичної матриці A: d x t (матриця складається з d рядків і t стовпців). У процесі розробки системи криптографічного захисту за пропонованим способом розрахунковим шляхом обчислюються та запам'ятовуються (за рівнянням (1)) по одному представнику кожного циклу. Для отримання непередбачуваної стохастичної послідовності, зокрема, першого контуру шифрування формуються і зберігаються в пам'яті розставлені у випадковому порядку числа 1, 2, 3 … d і розставлені у випадковому порядку числа 1,2,3 … t. У процесі генерації стохастичної послідовності (і, відповідно, в процесі криптографічного перетворення) з пам'яті зчитується пара символів {di, ti}. Після цього з пам'яті зчитується di-ий представник циклу, який завантажується в якості вектора початкового завантаження S(0) у обчислювач, що виконує обчислення за формулою (1). Символ tj використовується як показник числа ітерацій за рівнянням (1). У результаті генератор конгруентних чисел обчислює символ, зміщений на ti слів від завантаженого представника. Якщо під час формування наступних символів стохастичного циклу вибирати тільки неповторювані пари {di, ti} (таких рівно М), то стохастичний цикл буде містити кожен із символів відрізку [0,М-1] без повторень або вилучень. Отримана послідовність буде рівномірно розподіленою, а помилка відтворення закону розподілу дискретної випадкової величини буде рівною нулю. Після завершення формування стохастичного циклу в масиві з d слів і (або) в масиві з t слів виконується випадкова перестановка порядку слідування символів. Перестановка масивів призводить до зміни порядку слідування символів у наступному стохастичному циклі. Число 0,5n можливих перестановок дорівнює d!t!. Якщо d=t = 2 , довжина стохастичної послідовності 0,5n 2 може досягти L=M(2 !) і швидко зростає з ростом розмірності символів алфавіту відкритого тексту. Так, у прийнятого в комп'ютерних системах алфавіту з 256 символів (число розрядів будь-якого із символів алфавіту n=8) максимальна довжина стохастичного циклу дорівнюватиме 2 UA 82044 U 0,5n 2 5 2 . 29 L=M(2 !) =256(16!) =1,12 10 символів. Якщо врахувати, що в першому контурі створюється нелінійна стохастична гама, для чого стохастична послідовність складається за модулем два зі словами допоміжного генератора рівномірно розподіленої псевдовипадкової послідовності, n породженої генератором М-послідовності, цикл якого доповнений до довжини L=2 символом "нуль" (наприклад, довжиною 1024 слова - генераторний поліном 10 степеня), то період 0,5n 2 2. . 32 повторення гами стане рівним L1=M (2 !) Lgen=256(16!) 1024=1,15 10 слів. Припустимо, що криптоаналітик перебирає 10 ключів за секунду (відзначимо, що поява комп'ютерів такої продуктивності в досяжному майбутньому малоймовірна). Тоді для того, щоб зламати гаму шифру першого контуру простим перебором знадобиться не більше 10 T 15 20 25 30 35 40 45 50 55 M(2 0,5n ! ) 2 L gen 10 18 3,15 10 7 115 10 32 , 3,15 10 25 3,7 10 6 років (близько 4 мільйони років), що фізично неможливо реалізувати. Криптографічне перетворення в другому контурі відрізняється тим, що для формування пари {di, ti} символ (слово) з виходу першого контуру шифрування розщеплюється на два слова, при цьому номери розрядів слова, що входять в кожне з цих напівслів, тримаються в секреті (правило вибору розрядів теж є ключем шифру). Для створення стохастичного генератора на основі генератора М-послідовності вибирається генераторний поліном степеня n=log2 М (де М - потужність алфавіту джерела). Врахуємо, що n довжина циклу генератора М-послідовності дорівнює Lgen=2 -1, а в його цикл не входить комбінація, що складається з одних нулів. Тому цикл М-послідовності доповнюється одним n словом (словом "нуль" або "нуль-циклом") до значення Lgen=2 . Отримана послідовність розділяється на d сегментів по t символів кожен. Перші слова кожного з сегментів завантажуються в пам'ять у якості представників циклів. Далі процес триває за описаною вище схемою. Реалізувати спосіб двоконтурного поточного шифрування можна за допомогою пристрою, який показано на кресленні. Перший контур шифрування утворений першим стохастичним генератором випадкових чисел 1, параметри якого управляються під ключем K1, допоміжним генератором Мпослідовності 2, нелінійним елементом З, який виконує, наприклад, операцію обчислення рівнозначності, у результаті чого утворюється нелінійна гама шифру, що складається за деяким модулем з відкритим текстом у блоці 4, утворюючи шифртекст першого контуру. Другий контур шифрування утворений пристроєм розщеплення слова першого контуру шифрування на два слова меншої розмірності 5, які слугують для управління процесом формування стохастичного циклу другого стохастичного генератора 6, параметри якого управляються підключем КЗ. Послідовність слів з виходу генератора 6 є повторно зашифрованим текстом, який видається у відкритий канал зв'язку для передавання одержувачу інформації. Джерела інформації: 1. Домарев В.В. Защита информации и безопасность компьютерных систем / В.В. Домарев. - К.: Издательство "Диасофт", 1999.-480 с. 2. Иванов М.А. Теория, применение и оценка качества генераторов псевдослучайных последовательностей / М.А. Иванов, И.В. Чугунков. - М.: КУДИЦ-ОБРАЗ, 2003.-240 с. - (СКБ специалисту по компьютерной безопасности). 3. Бокс Дж. Анализ временных рядов, прогноз и управление / Дж. Бокс, Г. Дженкинс; [пер. с англ. под ред. В.Ф. Писаренко]. - М: Мир, 1974. - кн. 1.-406 с. 4. Пат. 2423800 Российская Федерация, МПК Н04L 9/18. Способ защиты информации / Сидоров В.В., Шерстюков О.Н., Сулимов А.И.; заявитель и патентообладатель Государственное образовательное учреждение высшего профессионального образования "Казанский государственный университет им. В. И. Ульянова-Ленина" (ГОУ ВПО КГТУ), Сидоров В.В., Шерстюков О.Н., Сулимов А.И. - № 2008152523/09; заявл. 29.12.2008; опубл. 10.07.2010, Бюл. №19. ФОРМУЛА КОРИСНОЇ МОДЕЛІ 1. Спосіб двоконтурного потокового шифрування, що використовує накладання гами на інформаційну послідовність, який відрізняється тим, що гама в першому контурі шифрування 3 UA 82044 U 5 10 утворюється шляхом композиції даних на виході генератора стохастичної послідовності рівномірно розподілених чисел і генератора псевдовипадкової послідовності, отримана таким чином гама накладається на відкритий текст, утворюючи шифртекст першого контуру шифрування, після цього кожне слово отриманого шифртексту розщеплюється на два півслова, які визначають стан стохастичного генератора другого контуру шифрування, символи з виходу якого видаються у відкритий канал зв'язку одержувачу інформації. 2. Спосіб за п. 1, який відрізняється тим, що правило формування півслів, що визначають стан генератора другого контуру шифрування, тримається в секреті і є ключем шифру. 3. Спосіб за п. 1, який відрізняється тим, що періодично проводиться перестановка символів в масивах, що визначають порядок обходу стовпців і рядків основної матриці стохастичного генератора першого контуру шифрування, при цьому таблиця перестановок тримається в секреті і є ключем шифру. Комп’ютерна верстка М. Мацело Державна служба інтелектуальної власності України, вул. Урицького, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут промислової власності”, вул. Глазунова, 1, м. Київ – 42, 01601 4

ДивитисяДодаткова інформація

Назва патенту англійськоюMethod for double-circuit streaming encryption

Автори англійськоюLeha Yurii Hryhorovych, Shvydkyi Valerii Vasyliovych, Faure Emil Vitaliiovych, Scherba Anatolii Ivanovych, Lavdanskyi Artem Oleksandrovych

Назва патенту російськоюСпособ для двухконтурного потокового шифрования

Автори російськоюЛега Юрий Григорьевич, Швыдкий Валерий Васильевич, Фауре Эмиль Витальевич, Щерба Анатолий Иванович, Лавданский Артем Александрович

МПК / Мітки

МПК: H04L 9/18

Мітки: спосіб, шифрування, двоконтурного, поточного

Код посилання

<a href="https://ua.patents.su/6-82044-sposib-dvokonturnogo-potochnogo-shifruvannya.html" target="_blank" rel="follow" title="База патентів України">Спосіб двоконтурного поточного шифрування</a>

Попередній патент: Забивка комбінована для шпурів та свердловин

Наступний патент: Холодильник із веб-камерою

Випадковий патент: Спосіб сухої магнітної сепарації слабомагнітних матеріалів з електричним зніманням магнітного продукту і пристрій для його здійснення