Спосіб криптографічного обміну кодами між першим комп’ютерним пристроєм та другим комп’ютерним пристроєм

Формула / Реферат

1. Спосіб криптографічного обміну кодами між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2), згідно з яким

- між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) здійснюється автентифікація;

- між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) відбувається підбір алгоритмів захисту від несанкціонованого доступу (SP), який відрізняється тим, що

- під час автентифікації між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) відбувається обмін автентифікаторами (ARА, ARВ), за допомогою яких забезпечується автентичність комп'ютерних пристроїв (С1, С2);

- під час відбору алгоритму захисту від несанкціонованого доступу (SP) застосовується принаймні один з автентифікаторів (ARА, ARВ).

2. Спосіб за п. 1, який відрізняється тим, що

- між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) відбувається обмін кодами (SA), а також

- під час обміну кодами застосовується принаймні один з автентифікаторів (ARА, ARВ).

3. Спосіб за п. 1 або 2, який відрізняється тим, що

- перший комп'ютерний пристрій (С1) підпорядкований першому домену захисту

(S1);

- другий комп'ютерний пристрій (С2) підпорядкований другому домену захисту (S2);

- інші комп'ютерні пристрої (Сі) першого домену захисту (S1) або другого домену захисту (S2) здійснюють підбір іншого алгоритму захисту від несанкціонованого доступу (SPi),a також

- при підборі застосовуються автентифікатори (ARА, ARВ).

4. Спосіб за одним з п. 1 або 2, який відрізняється тим, що

- перший комп'ютерний пристрій (С1) підпорядкований першому домену захисту (S1);

- другий комп'ютерний пристрій (С2) підпорядкований другому домену захисту (S2);

- інші комп'ютерні пристрої (Сі) першого домену захисту (81) або другого домену захисту (S2) здійснюють інший обмін кодами (SAi), а також

- при обміні кодами (SAi) застосовуються автентифікатори (ARА, ARВ).

5. Спосіб за п. 1 або 2, який відрізняється тим, що

- перший комп’ютерний пристрій (С1) підпорядкований першому домену захисту (S1);

- другий комп’ютерний пристрій (С2) підпорядкований другому домену захисту (S2);

- інші комп’ютерні пристрої (Сі) першого домену захисту (S1) або другого домену захисту (S2) здійснюють підбір іншого алгоритму захисту від несанкціонованого доступу (SPi),

- інші комп’ютерні пристрої (Сі) першого домену захисту (S1) або другого домену захисту (S2) здійснюють інший обмін кодами (SAi),

- при підборі застосовують автентифікатори (ARА, ARВ),

-при обміні кодами (SAi) застосовують автентифікатори ARА, ARВ).

6. Спосіб за одним з пп. 1 - 5, який відрізняється тим, що

в межах способу застосовуються геш-функції (h ()), що базуються на симетричних криптоалгоритмах.

7. Спосіб за одним з пп. 1-5, який відрізняється тим, що

в межах способу застосовуються цифрові сигнатури (SIG ()).

8. Спосіб за одним з пп. 1 - 7, який відрізняється тим, що здійснюється інтенсивна автентифікація за способом Х.509.

9. Спосіб за одним з пп. 1-7, який відрізняється тим, що

- для обміну кодами здійснюється автентифікація за способом Diffie-Hellman, a також

- коди, обмін якими здійснювався за способом Diffie-Hellman, застосовуються як автентифікатори (ARА, ARВ).

10. Спосіб за одним з пп. 1 - 9, який відрізняється тим, що

здійснюється фаза переривання з'єднання (Disconnect), у межах якої стираються розділені секретні дані, наприклад коди, обмін якими відбувся, або автентифікатори (АRA, АRB).

11. Спосіб за п. 10, який відрізняється тим, що стираються коди, обмін якими відбувся.

12. Спосіб за п. 11, який відрізняється тим, що послідовно стираються інші секретні дані.

Текст

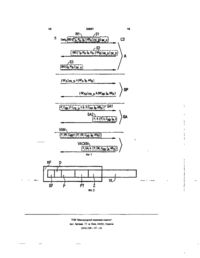

1 Спосіб криптографічного обміну кодами між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2), згідно з яким - між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) здійснюється автентифікація, - між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) відбувається підбір алгоритмів захисту від несанкціонованого доступу (SP), який відрізняється тим, що - під час автентифікацп між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) відбувається обмін автентифікаторами (ARA, A R B ) , за допомогою яких забезпечується автентичність комп'ютерних пристроїв (С1, С2), - під час відбору алгоритму захисту від несанкціонованого доступу (SP) застосовується принаймні один з автентифікаторів (ARA, ARB) 2 Спосіб за п 1, який відрізняється тим, що - між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) відбувається обмін кодами (SA), а також - під час обміну кодами застосовується принаймні один з автентифікаторів (ARA, ARB) 3 Спосіб за п 1 або 2, який відрізняється тим, що - перший комп'ютерний пристрій (С1) підпорядкований першому домену захисту (S1), - другий комп'ютерний пристрій (С2) підпорядкований другому домену захисту (S2), - ІНШІ комп'ютерні пристрої (Сі) першого домену захисту (S1) або другого домену захисту (S2) здійснюють підбір іншого алгоритму захисту від несанкціонованого доступу (SPi),a також - при підборі застосовуються автентифікатори (ARA, A R B ) 4 Спосіб за одним з п 1 або 2, який відрізняється тим, що - перший комп'ютерний пристрій (С1) підпорядкований першому домену захисту (S1), - другий комп'ютерний пристрій (С2) підпорядкований другому домену захисту (S2), - ІНШІ комп'ютерні пристрої (Сі) першого домену захисту (81) або другого домену захисту (S2) здійснюють інший обмін кодами (SAi), а також - при обміні кодами (SAi) застосовуються автентифікатори (ARA, ARB) 5 Спосіб за п 1 або 2, який відрізняється тим, що - перший комп'ютерний пристрій (С1) підпорядкований першому домену захисту (S1), - другий комп'ютерний пристрій (С2) підпорядкований другому домену захисту (S2), - ІНШІ комп'ютерні пристрої (Сі) першого домену захисту (S1) або другого домену захисту (S2) здійснюють підбір іншого алгоритму захисту від несанкціонованого доступу (SPi), - ІНШІ комп'ютерні пристрої (Сі) першого домену захисту (S1) або другого домену захисту (S2) здійснюють інший обмін кодами (SAi), - при підборі застосовують автентифікатори (ARA, CM О со со ARB), -при обміні кодами (SAi) застосовують автентифікатори ARA, ARB) 6 Спосіб за одним з пп 1 - 5, який відрізняється тим, що в межах способу застосовуються геш-функци (h ()), що базуються на симетричних криптоалгоритмах 7 Спосіб за одним з пп 1-5, який відрізняється тим, що в межах способу застосовуються цифрові сигнатури (SIG ()) 8 Спосіб за одним з пп 1 - 7, який відрізняється тим, що здійснюється інтенсивна автентифікація за способом X 509 9 Спосіб за одним з пп 1-7, який відрізняється тим, що - для обміну кодами здійснюється автентифікація о> 53651 за способом Diffie-Hellman, а також - коди, обмін якими здійснювався за способом Diffie-Hellman, застосовуються як автентифікатори (ARA, ARB) 10 Спосіб за одним з пп 1 - 9, який відрізняється тим, що здійснюється фаза переривання з'єднання У багатьох галузях техніки є необхідним забезпечення захисту акту комунікації між партнерами від будь-яких зловживань за допомогою криптографічних способів При цьому витрати, необхідні для забезпечення криптографічного захисту акту комунікації в цілому, залежать від галузі застосування Так, наприклад, за деяких обставин під час приватних розмов не дуже важливо, щоб для захисту акту комунікації було вжито всіх можливих криптографічних заходів Проте, надійний захист актів комунікації, зміст яких є вельми конфіденційним, набуває великого значення Процес вибору служб безпеки, а також механізмів, алгоритмів і параметрів, що використовуються для захисту актів комунікацій, називають алгоритмом захисту від несанкціонованого доступу, якого дотримуються під час актом комунікації між партнерами Проте, оскільки рівень необхідного захисту від несанкціонованого доступу і зв'язаний з ним ВІДПОВІДНИЙ алгоритм є різними для різних актів комунікації та галузей застосування, і оскільки партнери за актом комунікації фактично не мають у своєму розпорядженні всі криптографічні способи захисту, у разі частої зміни партнерів за актом комунікації це може призвести до значних розбіжностей між необхідними або можливими алгоритмами захисту від несанкціонованого доступу, що підтримуються ВІДПОВІДНИМ комп'ютерним пристроєм партнера за актом комунікації, тобто, можуть бути реалізовані Необхідно, щоб під час кожного акту комунікації у межах однієї групи, що бере участь в акті комунікації, було встановлено єдиний алгоритм захисту від несанкціонованого доступу для ВІДПОВІДНОГО з'єднання У разі застосування великої КІЛЬКОСТІ різних прикладних протоколів, що описані, між іншим, у документі "М Altenhofen et al , The BERKOM Multimedia Collaboration Service, ACM Multimedia 93, ACM 0-89791-596-8/93/0457, CA, IUSA 1993", наприклад СМАР, CDAP тощо, виникає проблема, яка полягає у тому, що різні прикладні протоколи однакових або різних комп'ютерних пристроїв потребують різних алгоритмів захисту від несанкціонованого доступу У залежності від обставин для забезпечення логічного зв'язку між ВІДПОВІДНИМИ протоколами різних комп'ютерних пристроїв застосування виникає необхідність також у застосуванні власних, спеціальних криптографічних кодах для кожного прикладного протоколу Оскільки на одному комп'ютерному пристрої можуть бути встановлені різні прикладні протоколи, у залежності від обставин виникає потреба в обміні кількома криптографічними кодами між двома комп'ютерними (Disconnect), у межах якої стираються розділені секретні дані, наприклад коди, обмін якими відбувся, або автентифікатори (ARA, A R B ) 11 Спосіб за п 10, який відрізняється тим, що стираються коди, обмін якими відбувся 12 Спосіб за п 11, який відрізняється тим, що послідовно стираються ІНШІ секретні дані пристроями 3 цієї причини може також виникнути потреба в обміні між двома комп'ютерними пристроями різними алгоритмами захисту від несанкціонованого доступу Надійний обмін кодами або підбір надійного алгоритму захисту від несанкціонованого доступу грунтується на взаємній автентифікаци комп'ютерних пристроїв, що беруть участь у підборі або в обміні кодами перед процедурою обміну кодами або підбору алгоритму захисту від несанкціонованого доступу Зазвичай перед кожним підбором алгоритму захисту від несанкціонованого доступу або перед кожним обміном кодами здійснюється фаза автентифікаци, під час якої відбувається взаємна автентифікація (тобто розпізнавання) комп'ютерних пристроїв При великій КІЛЬКОСТІ процесів підбору алгоритмів захисту від несанкціонованого доступу або обміну кодами це призводить до виконання великої КІЛЬКОСТІ автентифікацій, що пов'язано з великими витратами на акти комунікації і збільшенням потрібної потужності ЕОМ Ця проблема додатково загострюється також у тому разі, коли акт комунікації відбувається не лише між двома комп'ютерними пристроями, а передбачається кілька комп'ютерних пристроїв, підпорядкованих різним доменам захисту Під поняттям доменів захисту слід розуміти у цьому зв'язку певну КІЛЬКІСТЬ комп'ютерних пристроїв, що використовують СПІЛЬНІ алгоритми захисту від несанкціонованого доступу У цьому разі автентифікація здійснюється зазвичай на рівні доменів захисту Огляд звичайних криптографічних методів, якими можна користуватись у цьому способі, поданий, наприклад, у документі "S Muftic, Sicherheitsmechanismen ты Rechnernetze (Механізми захисту від несанкціонованого доступу до обчислювальних мереж), Видавництво Carl Hanser Verlag, Мюнхен, ISBN 3-446-16272-0, с 34 - 70, 1992р" Відомий варіант підбору алгоритмів захисту від несанкціонованого доступу під час акту комунікації між двома партнерами, проте при цьому підбір, що описується у цьому документі, обмежується лише незначною КІЛЬКІСТЮ заздалегідь визначених параметрів "Т Kipp et al , The SSL Protocol (Протокол SSL), Internet Draft, Червень 1995p" У документі " CHORLEY В J ET AL "The definition and implementation of a secure communications protocol" PROCEEDINGS OF THE INTERNATIONAL CARNAHAN CONFERENCE ON 53651 здійснити автентифікацію комп'ютерних пристроїв Після ЦЬОГО підбір алгоритму захисту від несанкціонованого доступу та/або обмін кодами між комп'ютерними пристроями здійснюється із застосуванням автентифікаторів Завдяки цьому способу немає потреби у проведенні явних фаз автентифікаци між комп'ютерними пристроями для кожного нового процесу обміну кодами та/або підбору алгоритму захисту від несанкціонованого доступу Наприклад, при використанні кількох прикладних протоколів значно зменшується КІЛЬКІСТЬ необхідних фаз автентифікаци, оскільки автентифікацію між комп'ютерними пристроями слід виконувати лише один раз, а для усіх наступних операцій автентифікація комп'ютерних пристроїв відбувається неявно за допомогою автентифікаторів, що передаються Внаслідок цього суттєво зменшуються витрати, необхідні для обміну кодами між комп'ютерними пристроями, а також необхідний час обчислень ЕОМ Переважні варіанти втілення винаходу пояснюються у додаткових пунктах формули винаходу У разі групування кількох комп'ютерних пристроїв у домени захисту та автентифікаци комп'ютерних пристроїв на рівні доменів захисту, яким підпорядкований ВІДПОВІДНИЙ комп'ютерний пристрій, досягається додаткова економія витрат, необхідних для здійснення акту комунікації, а також потрібна потужність ЕОМ Це є можливим завдяки модульній структурі способу, оскільки явну фазу автентизацн слід здійснювати лише для одного ВІДПОВІДНОГО пристрою комп'ютера одного домену захисту Якщо здійснюється підбір іншого алгоритму захисту від несанкціонованого доступу та/або В основу винаходу покладено проблему ствоінший обмін кодами між іншими комп'ютерними рення способу для обміну кодами між двома компристроями ВІДПОВІДНИХ доменів захисту, для яких п'ютерними пристроями, у якому потрібні витрати вже відбувся двосторонній процес автентифікаци, на акт комунікації та потужність ЕОМ, необхідна автентифікатори, обмін якими вже відбувся, при для реалізації методу, є меншими, ніж для відомих наступному підборі та/або наступному обміні коспособів дами можуть використовуватись для неявної авЦя проблема вирішується за допомогою спотентифікаци інших комп'ютерних пристроїв собу для криптографічного обміну кодами між першим комп'ютерним пристроєм (С1) та другим Крім того, перевага іншого варіанту способу комп'ютерним пристроєм (С2), полягає у застосуванні геш-функцій, що базуються на симетричних криптоалгоритмах, оскільки утвоу якому між першим комп'ютерним пристроєм рювати геш-значення із застосуванням подібних (С1) та другим комп'ютерним пристроєм (С2) здійгеш-функцій можна дуже швидко Завдяки цьому снюється автентифікація, значно прискорюється процес виконання способу у якому між першим комп'ютерним пристроєм (С1) та другим комп'ютерним пристроєм (С2) відЗавдяки використанню цифрових сигнатур, бувається підбір алгоритмів захисту від несанкціоможна надійно та достовірно реалізувати цей спонованого доступу (SP), сіб Крім того, доцільно здійснювати фазу перериякий відрізняється тим, що вання з'єднання, у якій здійснюється стирання під час автентифікаци між першим комп'ютеррозділених секретних інформацій, наприклад, коним пристроєм (С1) та другим комп'ютерним придів, обмін якими відбувся, або автентифікаторів строєм (С2) відбувається обмін автентифікатораПри цьому додатково підвищується надійність ми (ARA, A R B ) , за допомогою яких забезпечується способу, оскільки для інших комп'ютерних автентичність комп'ютерних пристроїв (С1, С2), пристроїв не застосовуються жодні секретні під час відбору алгоритму захисту від несанкінформації, які можна було б використати пізніше ціонованого доступу (SP) застосовується принайдля зловживань Крім того, фаза переривання мні один з автентифікаторів (ARA, ARB) з'єднання використовується для синхронізації У цьому способі здійснюється взаємна автенкомп'ютерних пристроїв, що беруть участь в акті тифікація двох комп'ютерних пристроїв, у межах комуЗіїнацвму варіанті способу доцільним є посліякої відбувається обмін автентифікаторами між довне стирання секретних інформацій, так що іскомп'ютерними пристроями За допомогою автеннує можливість повторного ієрархічного використифікаторів здійснюється обмін секретними данитання секретних даних, обмін якими вже відбувся, ми між комп'ютерними пристроями, що дозволяє SECURITY TECHNOLOGY, ZURICH, SWITZERLAND, 4-6 ОСТ 1983, ISBN 0-89779-057X, 1983, LEXfNGTON, KY, USA, UNIV KENTUCKY, USA", який за сукупністю ознак є найближчим аналогом, описується протокол, згідно з яким захищений запит між двома терміналами установлюється шляхом передавання множини параметрів, що визначають спосіб кодування, джерело ключа та будь-які зв'язані ЗМІННІ Це передавання реалізується шляхом надсилання терміналом, який запитує, початкового повідомлення з необхідними параметрами до терміналу, якому передбачений запит Термінал, якому передбачений запит може просто прийняти параметри та увійти в режим закодованого тексту шляхом повернення Закодованого З'єднувального повідомлення Запиту або відхиляє їх та закриває запит шляхом надсилання Запиту про Закриття Альтернативно, параметри можуть бути прийнятими і повертаються деякі додаткові параметри (наприклад, коли в кожному напрямі використовується різний ключ) Накінець, альтернативна множина параметрів може повертатися завдяки тому, що початкова множина параметрів була деяким чином неприйнятою В разі, коли додаткові параметри повертаються, термінал, який запитує може прийняти їх тільки шляхом повернення Закодованого З'єднувального Запиту або відхилити їх шляхом надсилання Запиту про Закриття Окрім того є можливість приймати тестовий шаблон Тестові шаблони використовуються для перевірки ідентичності терміналів, який запитує та якому передбачений запит Тестовий шаблон зберігається, а ВІДПОВІДЬ надсилається після узгодження нових параметрів 53651 8 наприклад, для іншого процесу обміну кодами Це ширюється на весь домен захисту, специфікацію означає, наприклад, що на початку фази переридомену SDID, якій підпорядкований другий комп'ювання з'єднання стираються коди з'єднання, обмін терний пристрій С1, а також автентифікатор ARA якими здійснюється для утворення логічного зв'язпершого комп'ютерного пристрою, закодований ку під час акту комунікації, а алгоритми захисту від відкритим кодом РК_В другого комп'ютерного принесанкціонованого доступу, що підбираються для строю С2, що відповідає псевдокоду першого комприкладних протоколів, ще залишаються записап'ютерного пристрою С1 ними Тому при утворенні нового логічного зв'язку Перший сертифікат Сегід, а також перше поміж прикладними протоколами комп'ютерних привідомлення-сигнатура S1 передаються на другий строїв потрібно лише здійснити обмін новими кокомп'ютерний пристрій С2 дами між комп'ютерними пристроями Секретні Після ОЦІНКИ (верифікацм) першого повідомдані, обмін якими вже був здійснений, наприклад лення-сигнатури S1, що служить для запобігання автентифікатори або застосований алгоритм захирізним спробам криптографічного злому, у другому сту від несанкціонованого доступу, крім того, можкомп'ютерному пристрої С2 генерується друге пона використовувати для нового логічного зв'язку відомлення-сигнатура S2 і передається на перший комп'ютерний пристрій С1 Нижче спосіб пояснюється більш детально на прикладі варіанту способу за допомогою креслень Друге сигнатурне повідомлення S2 складаєтьНа фіг 1 наведена схема ПОСЛІДОВНОСТІ операся, наприклад, з таких компонентів цій із зазначенням окремих етапів способу другої часової мітки Т в , На фіг 2 схематично зображений формат подругого однозначного випадкового числа RB, відомлень, у якому доцільно передавати повідомідентифікатора Ід першого комп'ютерного прилення, обмін якими відбувається у цьому способі строю С1, першого випадкового числа RA, У межах цього винаходу поняття криптографічного способу слід розуміти так, що поняття крипавтентифікатора ARB другого комп'ютерного тографічного способу охоплює всі способи для пристрою С2, закодованого відкритим кодом РК_А перевірки ЦІЛІСНОСТІ пакету даних DP, як некриптопершого комп'ютерного пристрою С1 графічні, так і криптографічні, наприклад, CyclicІз зазначених вище компонентів формується Redundancy Check (CRC) (контроль за допомогою друге повідомлення N2, що визначається формуциклічного надлишкового коду) ванням цифрової сигнатури із застосуванням секретного коду SK_B другого комп'ютерного приНа фіг 1 наведений приклад реалізації спосострою С2 бу, що пояснює суть винаходу Як пояснюється далі, цей варіант способу ні в якому разі не слід Секретні псевдокоди як автентифікатори AR A розуміти як єдину можливість втілення винаходу першого комп'ютерного пристрою С1 та ARB - друВаріанти окремих етапів наведеного способу ВІДОгого комп'ютерного пристрою С2 у подальшому МІ фахівцям і пояснюються далі процесі виконання протоколу використовуються для забезпечення криптографічного з'єднання поНа початку реалізації способу між першим дальших фаз протоколу і протокольних повідомкомп'ютерним пристроєм С1 та другим комп'ютерлень з фазою автентифікацп У разі застосування ним пристроєм С2 здійснюється автентифікація стандарту X 509 автентифікатор ARA першого Автентифікація відбувається у фазі автентифікацп комп'ютерного пристрою С1 може бути перенесеА ний у поле, передбачене для "секретного бітАвтентифікацію можна здійснювати, наприрядка" клад, згідно з стандартом X 509 для підвищення ефективності При цьому процес автентифікацП Після прийому та оцінки, тобто верифікації відбувається, наприклад, таким чином другого повідомлення-сигнатури S2 у першому комп'ютерному пристрої С1 у першому комп'ютерВід першого комп'ютерного пристрою С1 перному пристрої С1 генерується третє повідомленняший сертифікат Сеіід, який включає у себе надійсигнатура S3, що передається на другий комп'юний, сертифікований надійною третьою інстанцією, терний пристрій С2 що сертифікує блок сертифікації, відкритий код першого комп'ютерного пристрою С1, передається Третє повідомлення-сигнатура S3 генерується на другий комп'ютерний пристрій С2 із застосуванням секретного коду SK_A першого комп'ютерного пристрою С1, за допомогою якого Далі перший комп'ютерний пристрій С1 додаткодується третє повідомлення N3 Третє повідомково до першого сертифікату CertA генерує перше лення N3 включає у себе принаймні один ідентиповідомлення-сигнатура S1, яке утворюється з фікатор їв другого комп'ютерного пристрою С2, а цифрової сигнатури і першого повідомлення N1 за також друге випадкове число RB допомогою секретного коду SK_A першого комп'ютерного пристрою С1 Проте, автентифікацію між першим комп'ютеПерше повідомлення N1 включає у себе, нарним пристроєм С1 та другим комп'ютерним приприклад, перша часова мітка та, перше випадкове строєм С2 можна здійснювати будь-яким іншим число RA, яке у межах цього способу є однозначспособом, наприклад, із застосуванням принципу ним, ідентифікатор їв другого комп'ютерного приекспоненціального обміну кодами, наприклад, так строю С2, у разі застосування механізму автентизваного обміну Diffie-Hellmann У разі застосування фікацп X 509, наприклад, однозначного ідентифіобміну кодами Diffie-Hellmann коди, обмін якими катора другого комп'ютерного пристрою С2, у разі відбувається, використовуються безпосередньо як використання алгоритму захисту, що застосовуавтентифікатори ARA, ARB, ЩО використовуються у ється в описаному далі процесі підбору алгоритму наступних фазах способу захисту від несанкціонованого доступу, який поУ фазі автентифікацп А потрібно лише, щоб між першим комп'ютерним пристроєм С1 та другим комп'ютерним пристроєм С2 відбувався надійний обмін автентифікаторами ARA, ARB Це означає, що необхідно тільки, щоб в обох комп'ютерних пристроях С1, С2 після фази автентифікацп А в іншому відповідному комп'ютерному пристрої С1, С2 були присутні характеристичні секретні дані Після закінчення процесу автентифікацп між першим комп'ютерним пристроєм С1 та другим комп'ютерним пристроєм С2 здійснюється підбір алгоритму захисту від несанкціонованого доступу, що використовується у наступному акті комунікації, та/або відбувається заміна криптографічного коду Далі детально пояснюється фаза підбору Sp алгоритму захисту від несанкціонованого доступу, а також фаза обміну кодами SA Проте, у варіантах способу передбачається виконання лише фази підбору Sp алгоритму захисту від несанкціонованого доступу або лише фази обміну кодами SA Спільне представлення обох фаз Sp, SA у наведеному варіанті способу використовується лише для більш наочного пояснення суті винаходу Фаза підбору алгоритму захисту від несанкціонованого доступу Sp може характеризуватись, наприклад, такими етапами За допомогою цього побудованого за модульним принципом протоколу можна здійснювати взаємну автентифікацію першого комп'ютерного пристрою С1 і другого комп'ютерного пристрою С2 для подальшого підбору алгоритму захисту від несанкціонованого доступу між першим комп'ютерним пристроєм С1 і другим комп'ютерним пристроєм С2, причому немає потреби у повторному проведенні фази автентифікацп А Це можливо завдяки застосуванню автентифікаторів ARA, ARB у фазі підбору алгоритму захисту від несанкціонованого доступу SP для неявної автентифікацп комп'ютерних пристроїв С1, С2 В іншому варіанті втілення способу алгоритм захисту від несанкціонованого доступу може поширюватись, наприклад, на всі домени захисту S1, S2, причому визначається група ЕОМ, підпорядкованих спільним алгоритмам захисту від несанкціонованого доступу Проте, алгоритм захисту від несанкціонованого доступу може поширюватись тільки на актуальне з'єднання між першим комп'ютерним пристроєм С1 та другим комп'ютерним пристроєм С2 У першому комп'ютерному пристрої С1 генерується пропозиція алгоритму захисту від несанкціонованого доступу SPA, ЩО підлягає застосуванню, яка включає у себе алгоритм захисту від несанкціонованого доступу, що пропонується першим комп'ютерним пристроєм С1 Пропозиція алгоритму захисту від несанкціонованого доступу SPA кодується відкритим кодом HR_D другого комп'ютерного пристрою С2, завдяки чому дуже вразлива пропозиція алгоритму захисту від несанкціонованого доступу SPA захищається від несанкціонованого прослуховування Крім того, принаймні для пропозиції алгоритму захисту від несанкціонованого доступу SPA, ідентифікатора їв другого комп'ютерного пристрою С2, а також автентифікатора ARB другого комп'ютерного пристрою С2 застосовується геш-функція h (), за допомогою якої утворюється перше геш 53651 10 значення h (SPA, IB, ARB) За допомогою першого геш-значення h (SPA, їв, ARB) гарантується автентичність першого комп'ютерного пристрою С1, а також пропозиції алгоритму захисту від несанкціонованого доступу SPA для другого комп'ютерного пристрою Замість цього можна застосовувати асиметричну цифрову сигнатуру, внаслідок чого забезпечується достовірність повідомлення із ВІДПОВІДНОЮ цифровою сигнатурою Генерування геш-значення на базі симетричного криптографічного способу забезпечує перевагу, яка полягає у тому, що визначати гешзначення за допомогою симетричного криптографічного способу можна значно скоріше, ніж формувати цифрову сигнатуру У межах цього способу можна використовувати будь-які геш-функци, наприклад, спосіб MD4, MD5 або геш-алгоритм ISO10118 Застосування геш-алгоритму ISO10118 є особливо доцільним у разі наявності апаратурного забезпечення для так званого симетричного способу кодування DES (Data Encryption Standard) Закодована пропозиція алгоритму захисту від несанкціонованого доступу SPA, а також перше значення h (SPA, IB, А В В ) передаються на другий комп'ютерний пристрій С2, у якому здійснюється верифікація У ВІДПОВІДЬ на це на перший комп'ютерний пристрій передається підтвердження алгоритму захисту від несанкціонованого доступу SP A B, закодоване відкритим кодом РК_А першого комп'ютерного пристрою С1 Далі, друге геш-значення h (SPAB, IA, ARA) генерується у другому комп'ютерному пристрої С2 і передається на перший комп'ютерний пристрій С1, причому друге геш-значення h (SPAB, IA, A R A ) генерується принаймні за допомогою підтвердження алгоритму захисту від несанкціонованого доступу SPAB, ідентифікатора Ід першого комп'ютерного пристрою С1, а також автентифікатора ARA першого комп'ютерного пристрою С1 Підтвердження алгоритму захисту від несанкціонованого доступу SPAB включає у себе, наприклад, підтвердження акцептування надісланої першим комп'ютерним пристроєм С1 пропозици алгоритму захисту від несанкціонованого доступу SPA, або генерованої другим комп'ютерним пристроєм С2 власної пропозиції алгоритму захисту від несанкціонованого доступу Якщо генерована другим комп'ютерним пристроєм С2 пропозиція алгоритму захисту від несанкціонованого доступу відрізняється від пропозиції алгоритму захисту від несанкціонованого доступу SPA першого комп'ютерного пристрою С1, комп'ютерний пристрій С1 має належним чином переробити наступну пропозицію алгоритму захисту від несанкціонованого доступу, верифікувати її, перевірити і надіслати наступне підтвердження алгоритму захисту від несанкціонованого доступу на другий комп'ютерний пристрій С2 Зміст повідомлень відповідає описаному вище способу Фаза застосування Sp алгоритму захисту від несанкціонованого доступу може повторюватись ітеративно, поки перший комп'ютерний пристрій С1 і другий комп'ютерний пристрій С2 не "по 11 53651 12 годяться" з варіантом алгоритму захисту від несанесанкціонованого доступу Sp нкціонованого доступу, що підтримується обома Це можливо лише завдяки модульній структурі комп'ютерними пристроями С1, С2 описаного вище способу, оскільки при модульній структурі можна відмовитись від окремих етапів Фаза обміну кодами SA може бути реалізоваабо комбінувати їх між собою будь-яким чином на, наприклад, за допомогою таких етапів Від першого комп'ютерного пристрою С1 перКрім того, у наступному варіанті способу за ше повідомлення про обмін кодами SA1 передавинаходом передбачено також можливість забезється на другий комп'ютерний пристрій С2 печення криптографічного захисту переривання з'єднання Це можна здійснювати, наприклад, Перше повідомлення про обмін кодами SA1 шляхом генерування у першому комп'ютерному складається, наприклад, з таких компонентів пристрої С1 повідомлення про переривання з'єдданих Р про з'єднання, що застосовується, за нання VAN і його передачі на другий комп'ютерний допомогою якого репрезентується одне з кількох пристрій С2 одночасно активних з'єднань, числове значення Сдв першого комп'ютерного Повідомлення про переривання зв'язку VAN пристрою С1 для розподілу кодів та/або повідомвключає у себе, наприклад, такі компоненти лення про переривання з'єднання, дані про з'єднання Р, закодованого відкритим кодом РК_В другого дані для ідентифікації повідомлення про перекомп'ютерного пристрою С2 коду з'єднання к, який ривання з'єднання VAN, має застосовуватись у наступному способі, причислове значення CAB, чому код з'єднання k є переважно симетричним п'яте геш-значення h (P, DR, CAB, ІВ, ARB), ЩО кодом з'єднання, що застосовується у межах з'єдможе бути утворене, наприклад, за допомогою нання Р, даних про з'єднання Р, даних DR повідомлення про переривання з'єднання VAN, числового знатретього геш-значення h (k, P, CAB, IB, ARB),чення САВ, ідентифікатора І в другого комп'ютеряке генерується принаймні за допомогою коду ного пристрою С2, а також автентифікатора ARB з'єднання к, даних з'єднання Р, числового значендругого комп'ютерного пристрою С2 ня Сдв, ідентифікатора І в другого комп'ютерного пристрою С2, а також автентифікатора ARB другоПовідомлення про переривання з'єднання VAN го комп'ютерного пристрою С2 верифікується другим комп'ютерним пристроєм С2, з'єднання переривається, і генерується, наУ наступному варіанті способу також передбаприклад, повідомлення-підтвердження перериванчається, що код з'єднання k представляє собою ня з'єднання VACKN (сигнал підтвердження) у друасиметричну пару кодів гому комп'ютерному пристрої С2, що передається Числове значення С А В між першим комп'ютерна перший комп'ютерний пристрій С1 ним пристроєм С1 та другим комп'ютерним пристроєм С2 використовується для того, щоб розрізПовідомлення-підтвердження переривання няти перший комп'ютерний пристрій С1 та другий з'єднання VACKN (сигнал підтвердження) включає комп'ютерний пристрій С2 для різних прогонів проу себе, наприклад, такі компоненти токолу для одного з'єднання Р Внаслідок того що дані про з'єднання Р, відповідне числове значення CAB, ЩО приймається, дані DA для ідентифікації повідомленняпостійно має перевищувати останнє записане чипідтвердження переривання з'єднання VACKN, слове значення Сдв, можна розпізнавати спроби шосте геш-значення h (P, DA, CAB, IA, ARA), ЩО злому шляхом повторного відтворення даних, що може бути утворене, наприклад, за допомогою прослуховуються даних про з'єднання Р, даних DA для ідентифікації повідомлення-підтвердження переривання з'єдПерше повідомлення про обмін кодами SA1 нання VACKN, числового значення CAB, ідентифіверифікується другим комп'ютерним пристроєм С2 катора Ід першого комп'ютерного пристрою С1, а за допомогою третього геш-значення h (k, P, CAB, також автентифікатор ARA першого комп'ютерного Ів, ARB), КОД з'єднання k декодується за допомогою пристрою С1 секретного коду SK_B другого комп'ютерного пристрою С2, і генерується друге повідомлення про За допомогою даних DR, DA для ідентифікації обмін кодами SA2, за допомогою якого підтверповідомлення про переривання з'єднання VAN або джується прийом та подальше застосування коду повідомлення-підтвердження переривання з'єдз'єднання k для з'єднання Р першого комп'ютернонання VACKN можна запобігти іншому викорисго пристрою С1 танню геш-значень при наступному вдосконаленні цього описаного вище способу Повідомлення про Друге повідомлення про обмін кодами SA2 переривання з'єднання VAN та/або повідомленняскладається, наприклад, з таких компонентів підтвердження переривання з'єднання VACKN даних про з'єднання Р, додатково включають у себе дані про з'єднання Р, четвертого геш-значення h (P, k, СА, ІА), що яке використовується генерується принаймні за допомогою даних з'єднання Р, коду з'єднання к, першого числового знаОписані вище і представлені на фіг 1 фази А чення СА, а також ідентифікатора Ід першого комспособу для автентифікацп, процедури підбору SP п'ютерного пристрою С1 пропозиції алгоритму захисту, обміну кодів SA, a також переривання з'єднання можна виконувати у Таким чином можна просто і надійно здійснюбудь-яких комбінаціях вати обмін кодами з'єднання, потрібними для реалізації способу, між першим комп'ютерним приВ іншому варіанті способу передбачено, що на строєм С1 та другим комп'ютерним пристроєм С2, етапі переривання з'єднання стираються не всі причому немає потреби повторювати фазу взаємсекретні дані, обмін якими відбувся, але спочатку ної автентифікацп і підбору алгоритму захисту від стирається тільки ВІДПОВІДНИЙ КОД з'єднання к, об 13 53651 14 ваний комп'ютерний пристрій С1, С2, що приймає мін яким відбувся, а, наприклад, обраний алгоритм захисту від несанкціонованого доступу та/або авповідомлення, та/або даних про домени захисту тентифікатори ARA, A R B залишаються записаними S1, S2, яким підпорядкований ВІДПОВІДНИЙ комп'юу комп'ютерних пристроях С1, С2 терний пристрій С1, С2 Далі, у наступному варіанті способу передбаКрім того, у полі заголовка KF в іншому варіачено послідовне стирання розділених секретних нті способу, наприклад, на ДІЛЯНЦІ РТ, задаються даних, тобто після стирання коду з'єднання k споВІДПОВІДНІ фази A, SP, SA, може бути розміщена чатку стирається ВІДПОВІДНИЙ обраний алгоритм принаймні одна інформація про алгоритми, що захисту від несанкціонованого доступу і лише піспідлягають застосуванню у фазі A, SP, SA, наприля цього - автентифікатори ARA, ARB клад RSA, MD5, MD4, DES, еліптичні характерисСпосіб може бути реалізований на етапі встатики-алгоритми та/або параметри, що слід викориновлення з'єднання або на етапі з'єднання між стовувати в алгоритмах першим комп'ютерним пристроєм С1 та другим Для цього достатніми є дані, розміщені у пракомп'ютерним пристроєм С2 порці захисту SF, з першим логічним значенням В іншому варіанті способу передбачена передля повідомлення, що підлягає криптографічній дача окремих повідомлень у форматі повідомлень, обробці, і другим логічним значенням для повідструктура якого зображена на фіг 2 омлення, що не підлягає криптографічній обробці У разі використання такого формату перед поЗ цієї причини в іншому варіанті способу певідомленням, що підлягає передачі, розміщується редбачено, що прапорець захисту SF має довжиполе заголовка KF ну, що дорівнює тільки точно одному біту Описаний далі формат повідомлень у жодноПеревага числового поля Z полягає у тому, що му разі не обмежується описаним вище способом, у фазі A, SP, SA у принципі можна здійснювати навпаки, його можна застосовувати в усіх криптообмін будь-якою КІЛЬКІСТЮ повідомлень, і відповідграфічних протоколах не повідомлення у фазі A, SP, SA може бути одноПоле заголовка KF складається переважно з значно ідентифіковане за допомогою числового таких елементів прапорця захисту (Security-Flag) SF довжиною Перевага даних про фазу РТ фази A, SP, SA у принаймні один біт, полі заголовка KF полягає у дуже простій можливості розширення усього способу за рахунок введаних про з'єднання Р, дення нових фаз, причому у дані про фазу РТ поданих про фазу РТ фази A, SP, SA, яких стотрібно ввести лише одне нове позначення За сується відповідна інформація повідомлення, допомогою даних про фазу РТ можна також просчислового поля Z, за допомогою якого повідто замінювати та/або стирати вже введені фази омлення однозначно ідентифікується у межах відповідної фази A, SP, SA, Повідомлення розміщується у полі VL змінної даних D, наприклад, адреси, якій підпорядкодовжини 15 16 53651 SP VACKN^ _ _ _ [ S DA, h" {P, D A , " ^ ^ Afi A )1 Фіг 1 KF SF D FT Z VL Фіг.2 TOB "Міжнародний науковий комітет" вул Артема 77, м Київ, 04050, Україна (044)236 - 47 - 24

ДивитисяДодаткова інформація

Назва патенту англійськоюMethod of cryptographic coded data communication between two computers

Назва патенту російськоюСпособ обмена кодированными данными между двумя компьютерами

МПК / Мітки

МПК: H04L 9/08

Мітки: пристроєм, обміну, криптографічного, комп'ютерним, першим, другим, спосіб, кодами

Код посилання

<a href="https://ua.patents.su/8-53651-sposib-kriptografichnogo-obminu-kodami-mizh-pershim-kompyuternim-pristroehm-ta-drugim-kompyuternim-pristroehm.html" target="_blank" rel="follow" title="База патентів України">Спосіб криптографічного обміну кодами між першим комп’ютерним пристроєм та другим комп’ютерним пристроєм</a>

Попередній патент: Спосіб регулювання продуктивності компресора

Наступний патент: Ультразвуковий витратомір-лічильник газу

Випадковий патент: Пристрій ефективного використання системи сонячних батарей