Безперевна передача під час зміни конфігурації шифрування

Номер патенту: 93909

Опубліковано: 25.03.2011

Автори: Махешварі Шайлеш, Чіккаппа Кірен, Рамачандран Вівек

Формула / Реферат

1. Пристрій для передачі інформації, який містить:

щонайменше один процесор, виконаний з можливістю передавати першу інформацію з використанням першої конфігурації шифрування для вибору часу активації другої конфігурації шифрування, для передачі повідомлення безпеки з часом активації, для передачі другої інформації з використанням першої конфігурації шифрування після передачі повідомлення безпеки і перед часом активації і для передачі третьої інформації з використанням другої конфігурації шифрування після часу активації; і

запам'ятовуючий пристрій, з'єднаний щонайменше з одним процесором і виконаний з можливістю збереження першої і другої конфігурації шифрування;

при цьому щонайменше один процесор виконаний з можливістю вибору часу активації на основі щонайменше одного повідомлення - звіту про вимірювання - для передачі другої інформації з використанням першої конфігурації шифрування, причому щонайменше одне повідомлення - звіт про вимірювання - включає в себе вимірювання для комірок, що детектуються пристроєм.

2. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю вибирати час активації так, що він складає визначений відрізок часу після закінчення повідомлення безпеки.

3. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю вибирати час активації на основі очікуючих передачі повідомлень з використанням першої конфігурації шифрування, перед передачею повідомлення безпеки.

4. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю вибирати час активації на основі щонайменше одного повідомлення для передачі другої інформації з використанням першої конфігурації шифрування.

5. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю передачі першої, другої і третьої інформації і повідомлення безпеки в модулях даних протоколу (PDU) з послідовними номерами послідовності для вибору номера послідовності PDU, який являє собою конкретний номер PDU після останнього PDU для повідомлення безпеки як номер послідовності активації, і використання номера послідовності активації як часу активації.

6. Пристрій за п. 5, в якому щонайменше один процесор виконаний з можливістю визначення номера послідовності активації на основі номера послідовності наступного PDU для передачі, номера PDU для передачі перед повідомленням безпеки, номера PDU для передачі для повідомлення безпеки і номерів PDU для передачі з використанням першої конфігурації шифрування після передачі повідомлення безпеки.

7. Пристрій за п. 5, в якому щонайменше один процесор виконаний з можливістю призупинення передачі PDU з номерами послідовності, більшими ніж або які дорівнюють номеру послідовності активації, до прийому підтвердження для повідомлення безпеки.

8. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю прийому підтвердження повідомлення безпеки перед часом активації.

9. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю встановлювати час активації рівним часу активації, що знаходиться в режимі очікування, якщо існує конфігурація шифрування, що знаходиться в режимі очікування.

10. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю встановлювати час активації рівним часу активації, що знаходиться в режимі очікування, якщо існує конфігурація шифрування, що знаходиться в режимі очікування, і час активації, що знаходиться в режимі очікування, дозволяє передавати повідомлення, яке очікує передачі, і повідомлення безпеки, використовуючи першу конфігурацію шифрування.

11. Пристрій за п. 1, в якому повідомлення безпеки являє собою повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, яке передається по висхідному каналу.

12. Пристрій за п. 1, в якому повідомлення безпеки являє собою повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ, яке передається по низхідному каналу.

13. Спосіб для передачі інформації, який включає етапи, на яких: передають першу інформацію, використовуючи першу конфігурацію шифрування;

вибирають час активації другої конфігурації шифрування;

передають повідомлення безпеки з часом активації;

передають другу інформацію, використовуючи першу конфігурацію шифрування після передачі повідомлення безпеки і до часу активації; і

передають третю інформацію, використовуючи другу конфігурацію шифрування, після часу активації, при цьому час активації вибирають на основі щонайменше одного повідомлення - звіту про вимірювання - для передачі другої інформації з використанням першої конфігурації шифрування, причому щонайменше одне повідомлення - звіт про вимірювання - включає в себе вимірювання для комірок, що детектуються пристроєм.

14. Спосіб за п. 13, в якому першу, другу і третю інформацію і повідомлення безпеки передають в модулях даних протоколу (PDU) з послідовними номерами послідовності, і в якому вибір часу активації включає етап, на якому:

визначають номер послідовності активації на основі номера послідовності наступного призначеного для передачі PDU, номера призначеного для передачі PDU перед повідомленням безпеки, номерів призначених для передачі PDU для повідомлення безпеки, і номерів призначених для передачі PDU, в яких використовується перша конфігурація шифрування після передачі повідомлення безпеки, і

використовують номер послідовності активації як час активації.

15. Спосіб за п. 14, який включає також етап, на якому:

призупиняють передачу PDU з номерами послідовності, більшими ніж або які дорівнюють номеру послідовності активації, доти, поки не буде одержане підтвердження для повідомлення безпеки.

16. Пристрій для передачі інформації, який містить:

засіб передачі першої інформації з використанням першої конфігурації шифрування;

засіб вибору часу активації другої конфігурації шифрування;

засіб передачі повідомлення безпеки з часом активації;

засіб передачі другої інформації з використанням першої конфігурації шифрування після передачі повідомлення безпеки і перед часом активації; і

засіб передачі третьої інформації з використанням другої конфігурації шифрування після часу активації, при цьому час активації вибирають на основі щонайменше одного повідомлення - звіту про вимірювання - для передачі другої інформації з використанням першої конфігурації шифрування, причому щонайменше одне повідомлення - звіт про вимірювання - включає в себе вимірювання для комірок, що детектуються пристроєм.

17. Пристрій за п. 16, в якому першу, другу і третю інформацію і повідомлення безпеки передають в модулях даних протоколу (PDU) з послідовними номерами послідовності, і в якому засіб вибору часу активації містить:

засіб визначення номера послідовності активації на основі номера послідовності наступного PDU, призначеного для передачі, номерів PDU, призначених для передачі перед повідомленням безпеки, номерів PDU, призначених для передачі повідомлення безпеки, і номерів PDU, призначених для передачі з використанням першої конфігурації шифрування після передачі повідомлення безпеки, і

засіб використання номера послідовності активації як часу активації.

18. Носій, зчитуваний процесором, який має команди, збережені на ньому, які при виконанні процесором спонукують його здійснювати спосіб для передачі інформації, який містить етапи, на яких:

передають першу інформацію з використанням першої конфігурації шифрування;

вибирають час активації другої конфігурації шифрування;

передають повідомлення безпеки з часом активації;

передають другу інформацію, використовуючи першу конфігурацію шифрування, після передачі повідомлення безпеки і перед часом активації; і

передають третю інформацію, використовуючи другу конфігурацію шифрування, після часу активації, при цьому час активації вибирають на основі щонайменше одного повідомлення - звіту про вимірювання - для передачі другої інформації з використанням першої конфігурації шифрування, причому щонайменше одне повідомлення - звіт про вимірювання - включає в себе вимірювання для комірок, що детектуються пристроєм.

19. Носій, зчитуваний процесором за п. 18, що також містить команди для:

передачі першої, другої і третьої інформації і повідомлення безпеки в модулях даних протоколу (PDU) з послідовними номерами послідовності;

визначення номера послідовності активації на основі номера послідовності наступного PDU, призначеного для передачі, номерів PDU, призначених для передачі перед повідомленням безпеки, номерів PDU, призначених для передачі повідомлення безпеки, і номерів PDU, призначених для передачі з використанням першої конфігурації шифрування після передачі повідомлення безпеки; і

використання номера послідовності активації як часу активації.

20. Пристрій для прийому інформації, який містить:

щонайменше один процесор, виконаний з можливістю приймати і дешифрувати першу інформацію на основі першої конфігурації шифрування для прийому повідомлення безпеки з часом активації перед другою конфігурацією шифрування, для прийому другої інформації після повідомлення безпеки і перед часом активації, для дешифрування другої інформації на основі першої конфігурації шифрування, для прийому третьої інформації після часу активації, і дешифрування третьої інформації на основі другої конфігурації шифрування; і

запам'ятовуючий пристрій, з'єднаний щонайменше з одним процесором і виконаний з можливістю збереження першої і другої конфігурації шифрування,

при цьому друга інформація містить повідомлення - звіт про вимірювання, яке включає в себе вимірювання для комірок, що детектуються користувацьким обладнанням.

21. Пристрій за п. 20, в якому щонайменше один процесор виконаний з можливістю передавати підтвердження для повідомлення безпеки перед часом активації.

22. Спосіб для прийому інформації, який включає етапи, на яких:

приймають першу інформацію;

дешифрують першу інформацію на основі першої конфігурації шифрування;

приймають повідомлення безпеки з часом активації другої конфігурації шифрування;

приймають другу інформацію після повідомлення безпеки і перед часом активації;

дешифрують другу інформацію на основі першої конфігурації шифрування;

приймають третю інформацію після часу активації; і

дешифрують третю інформацію на основі другої конфігурації шифрування, при цьому друга інформація містить повідомлення - звіт про вимірювання, яке включає в себе вимірювання для комірок, що детектуються користувацьким обладнанням.

23. Спосіб за п. 22, який включає також етап, на якому:

передають підтвердження для повідомлення безпеки перед часом активації.

24. Пристрій для прийому інформації, який містить: засіб прийому першої інформації;

засіб дешифрування першої інформації на основі першої конфігурації шифрування;

засіб прийому повідомлення безпеки з часом активації другої конфігурації шифрування;

засіб прийому другої інформації після повідомлення безпеки і перед часом активації;

засіб дешифрування другої інформації на основі першої конфігурації шифрування;

засіб прийому третьої інформації після часу активації; і

засіб дешифрування третьої інформації на основі другої конфігурації шифрування, при цьому друга інформація містить повідомлення - звіт про вимірювання, яке включає в себе вимірювання для комірок, що детектуються користувацьким обладнанням.

25. Пристрій за п. 24, який містить також:

засіб передачі підтвердження повідомлення безпеки перед часом активації.

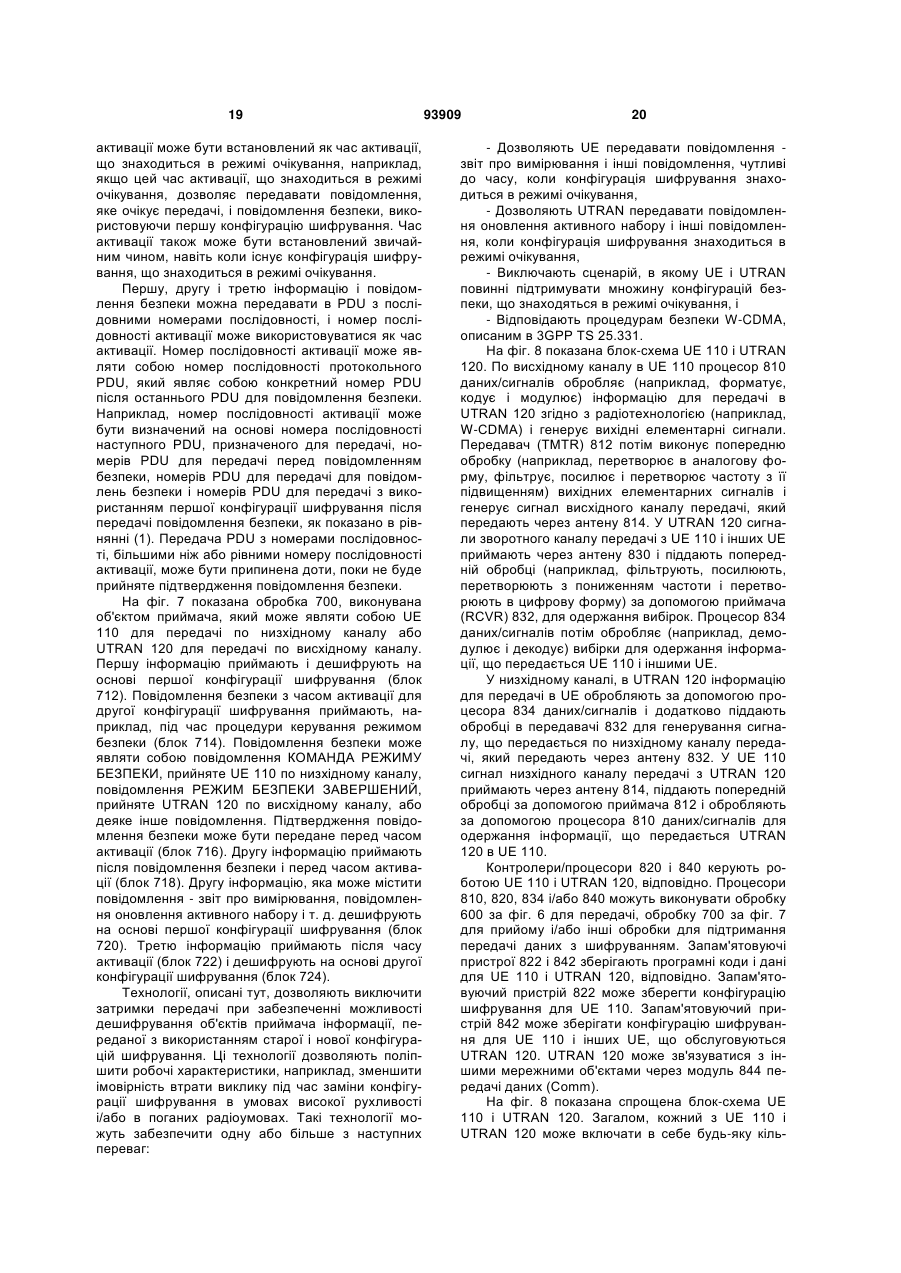

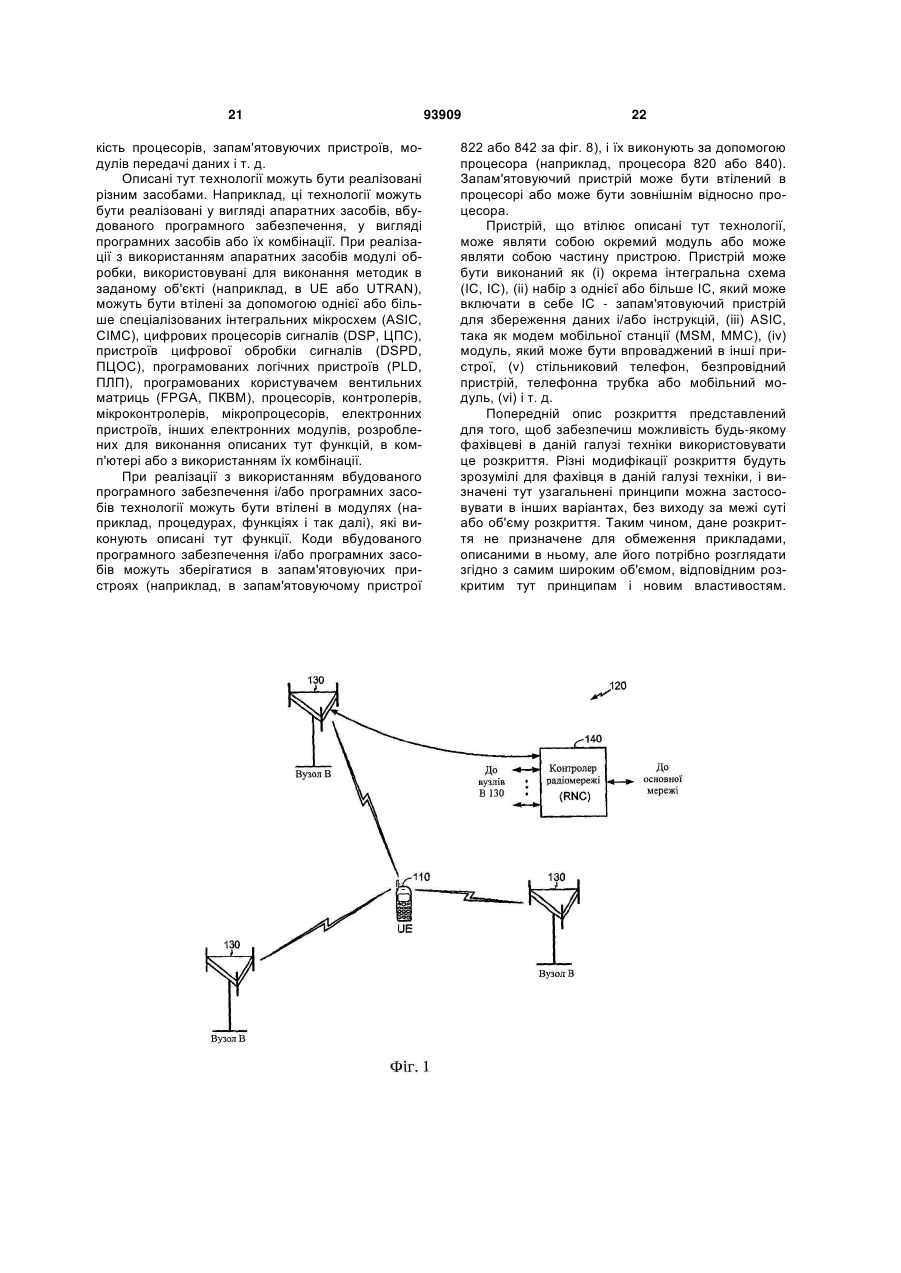

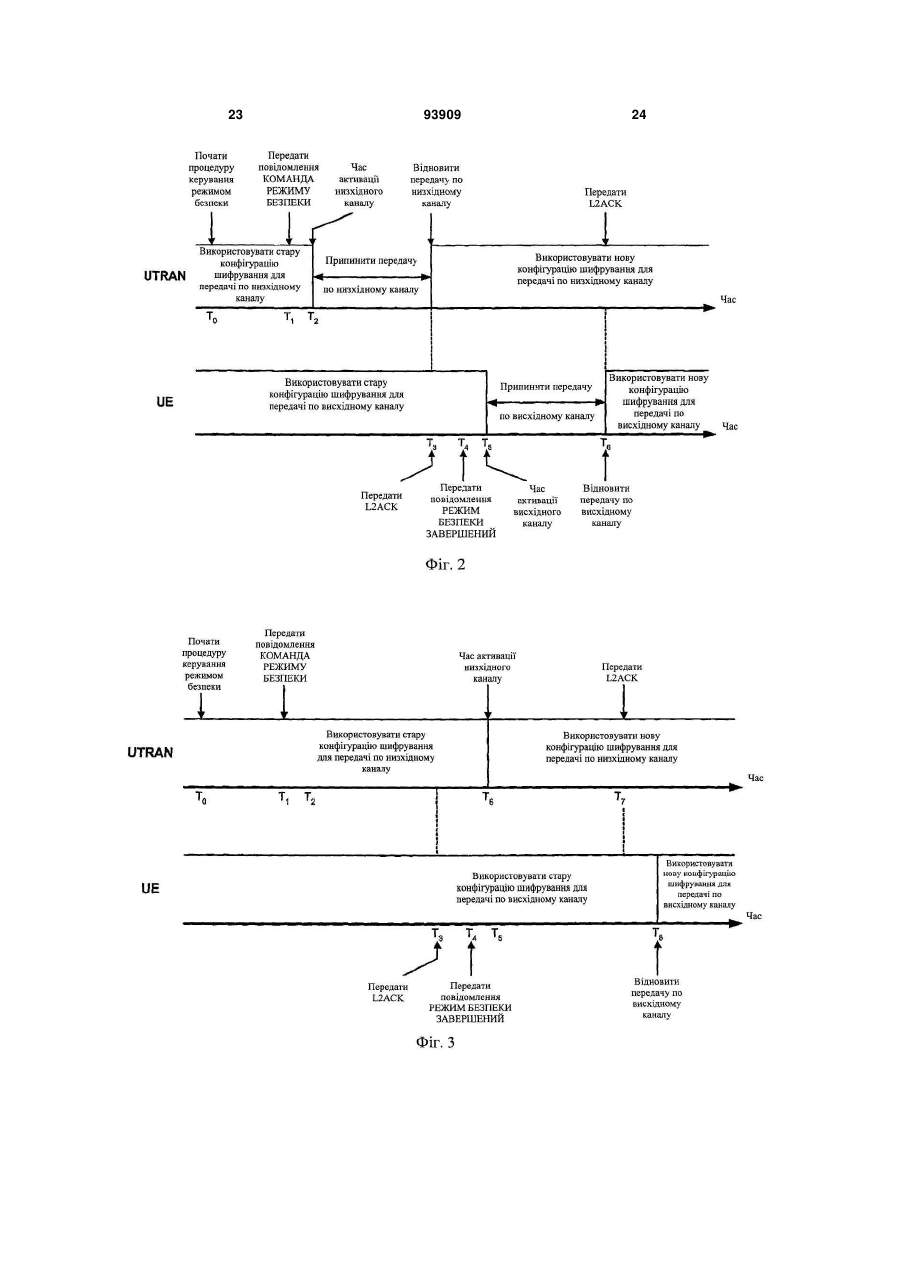

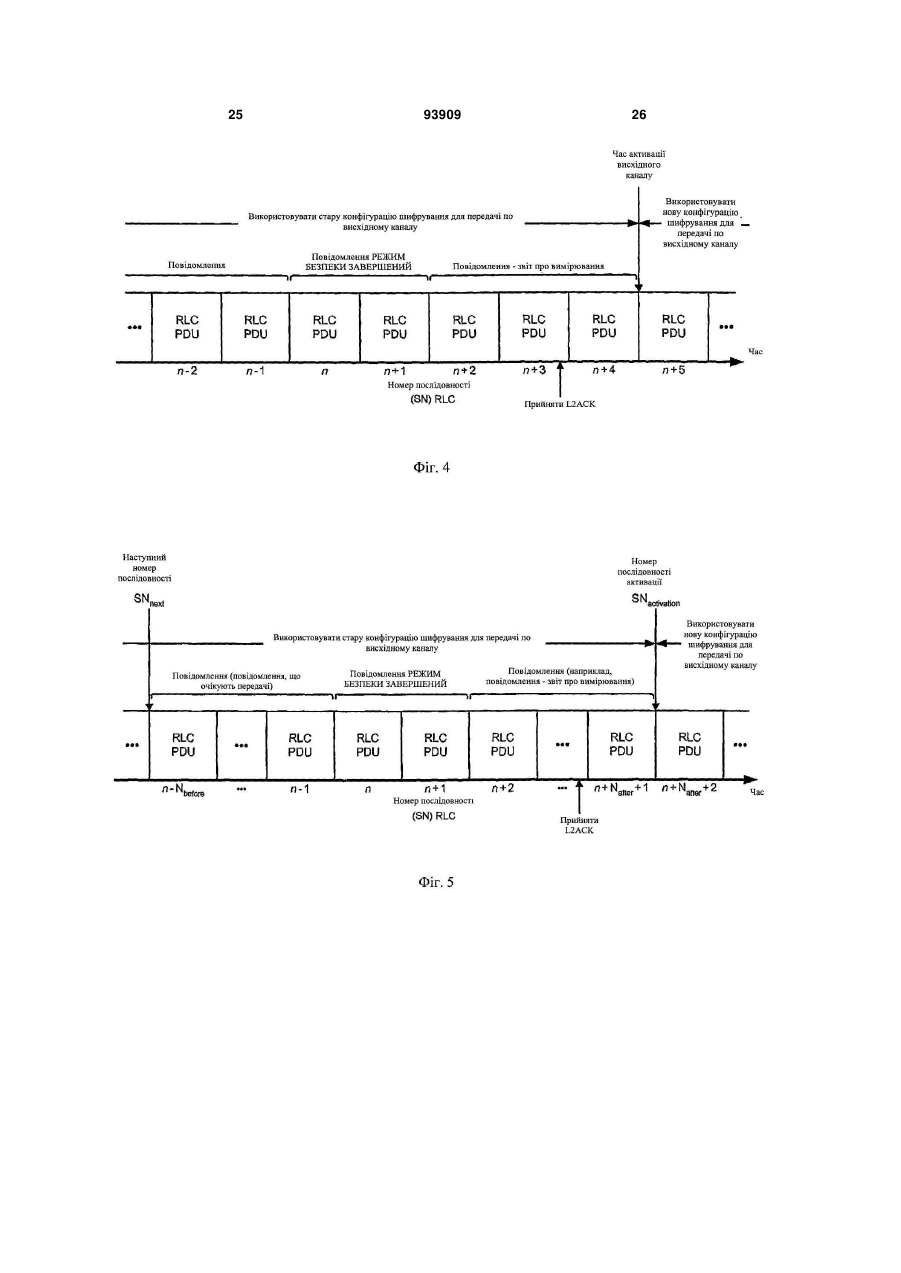

Текст

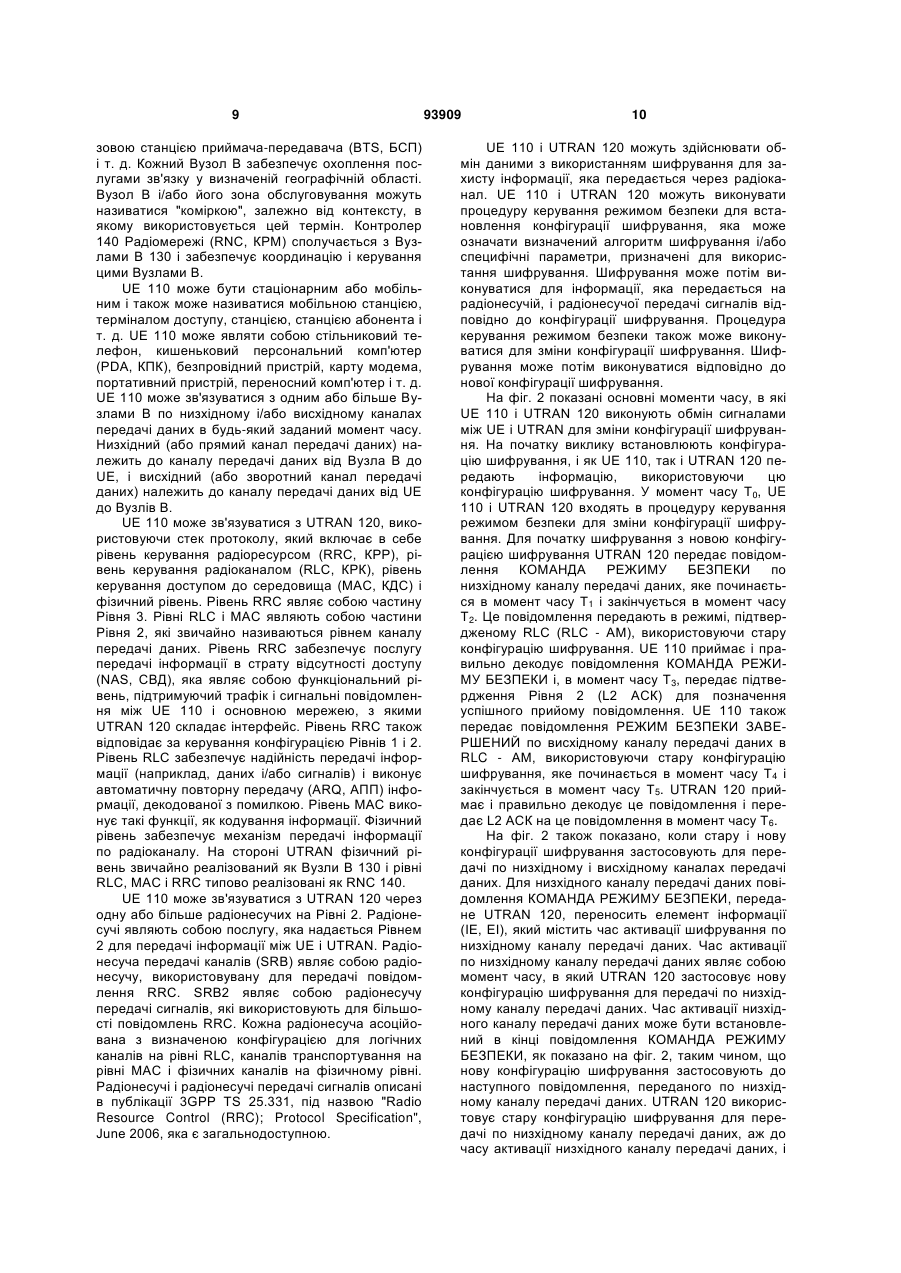

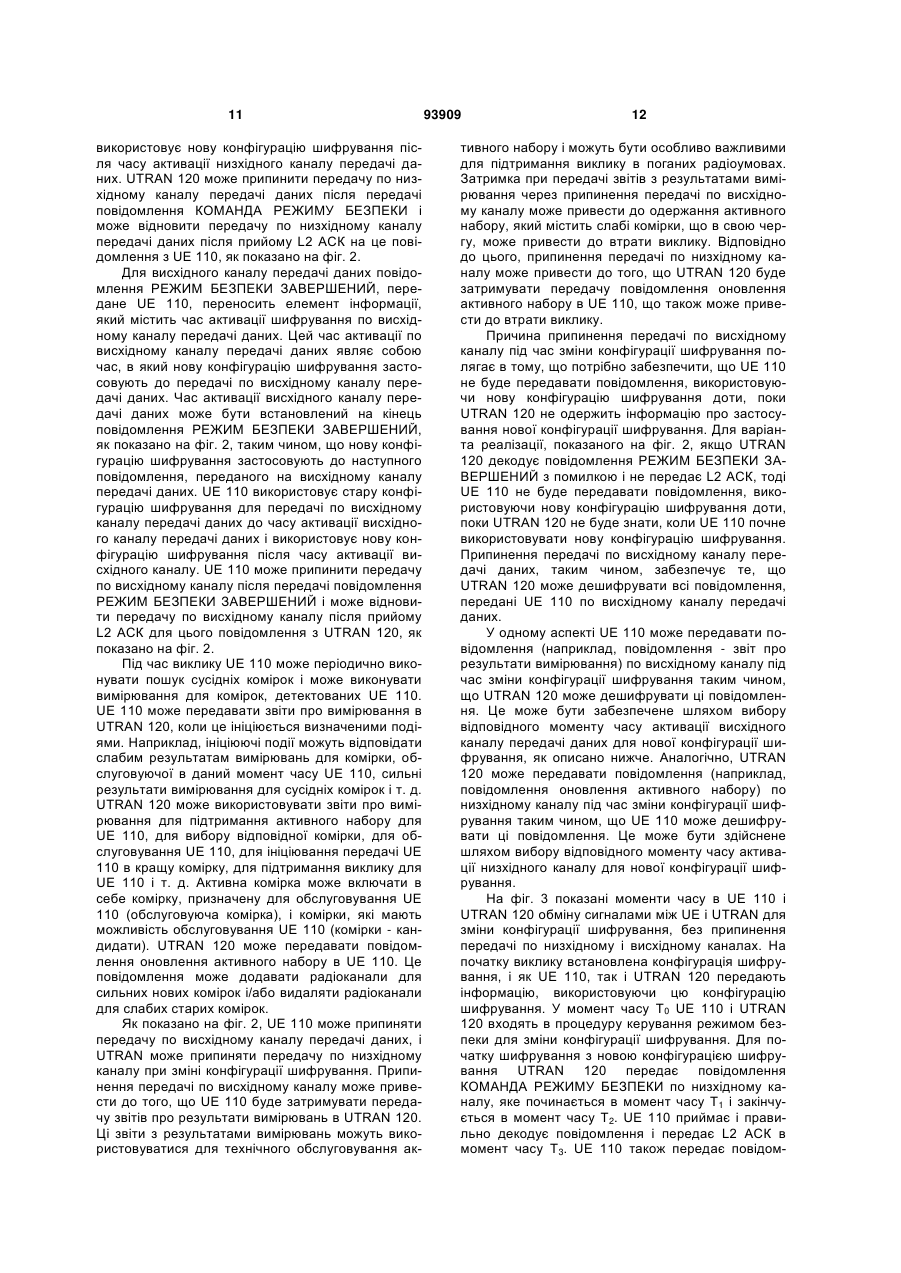

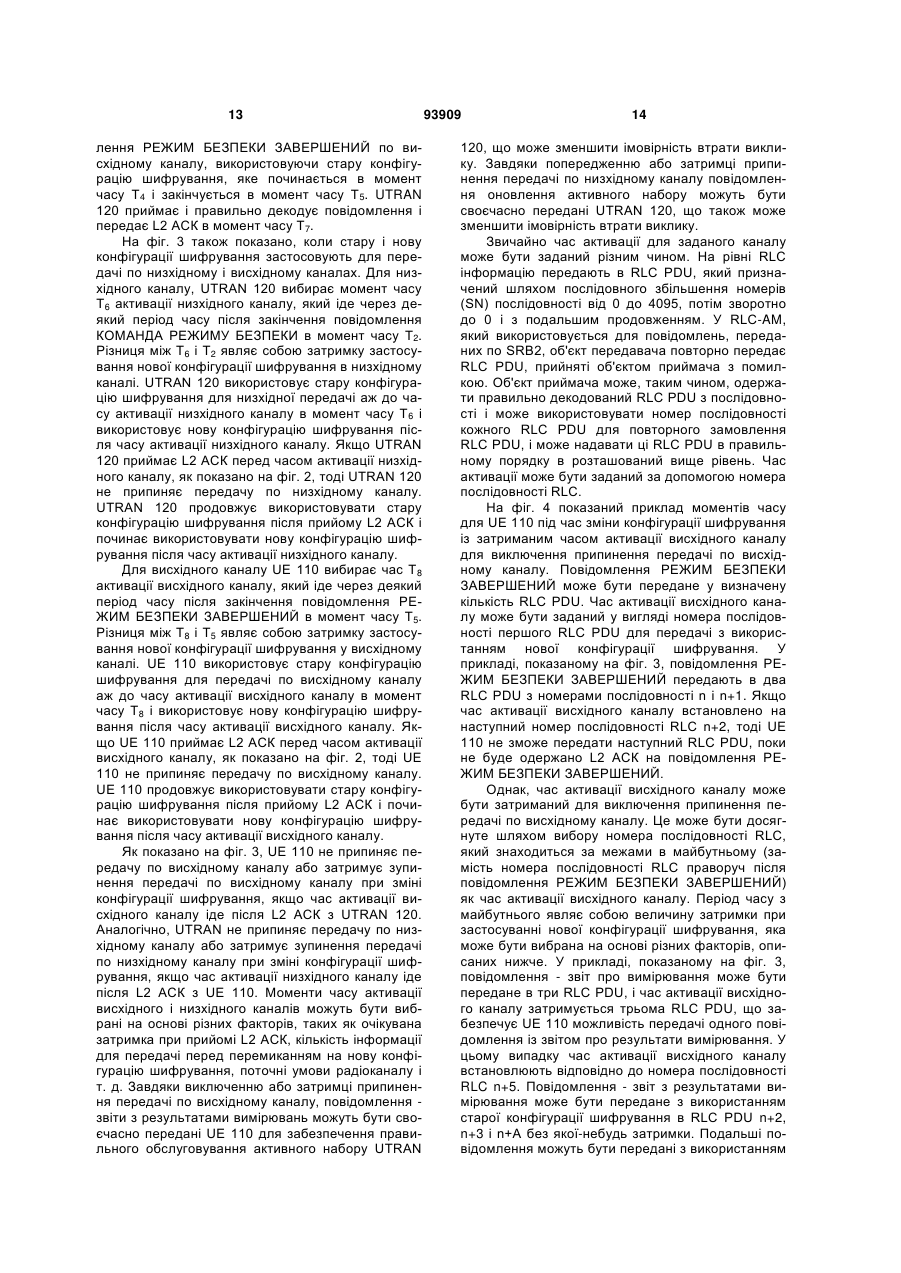

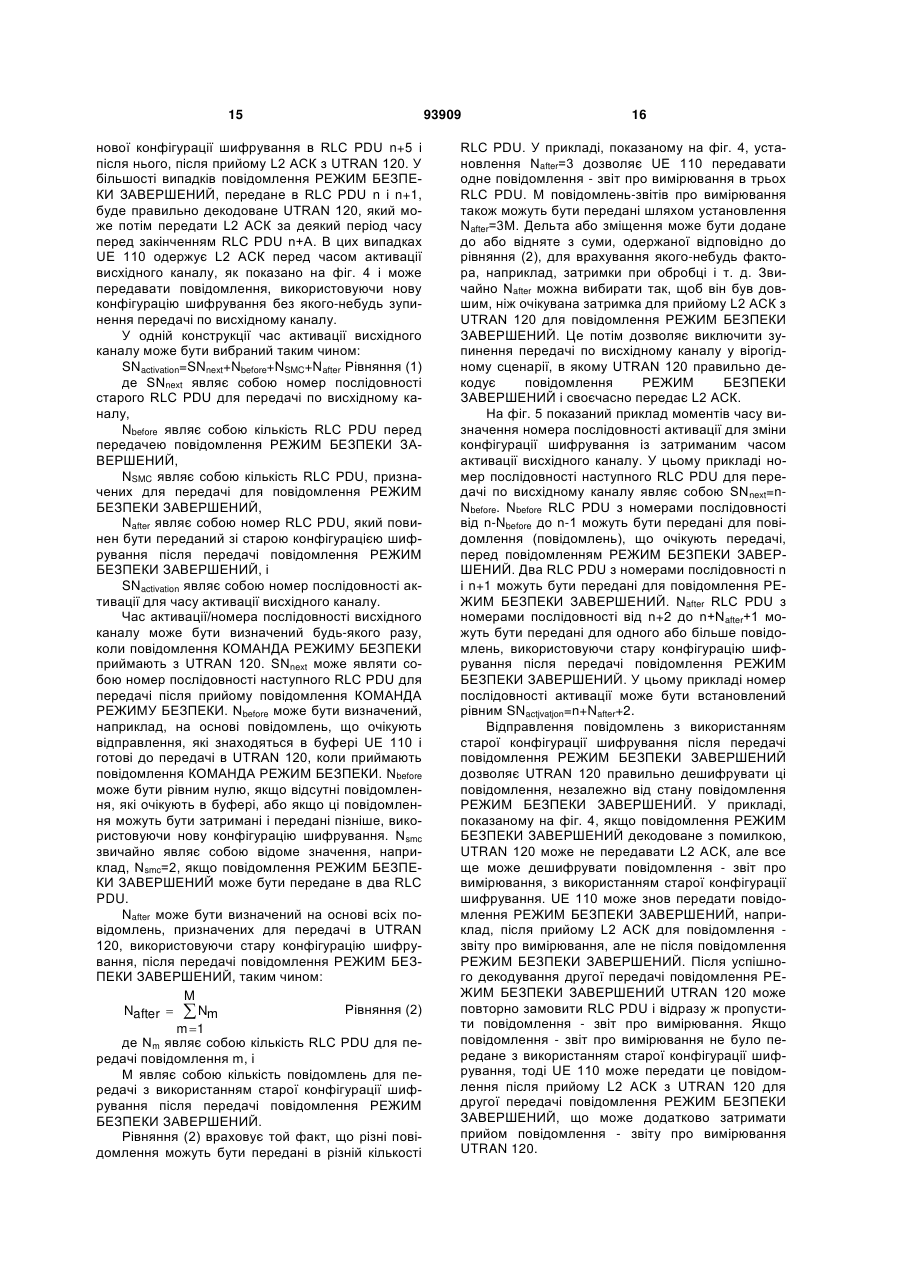

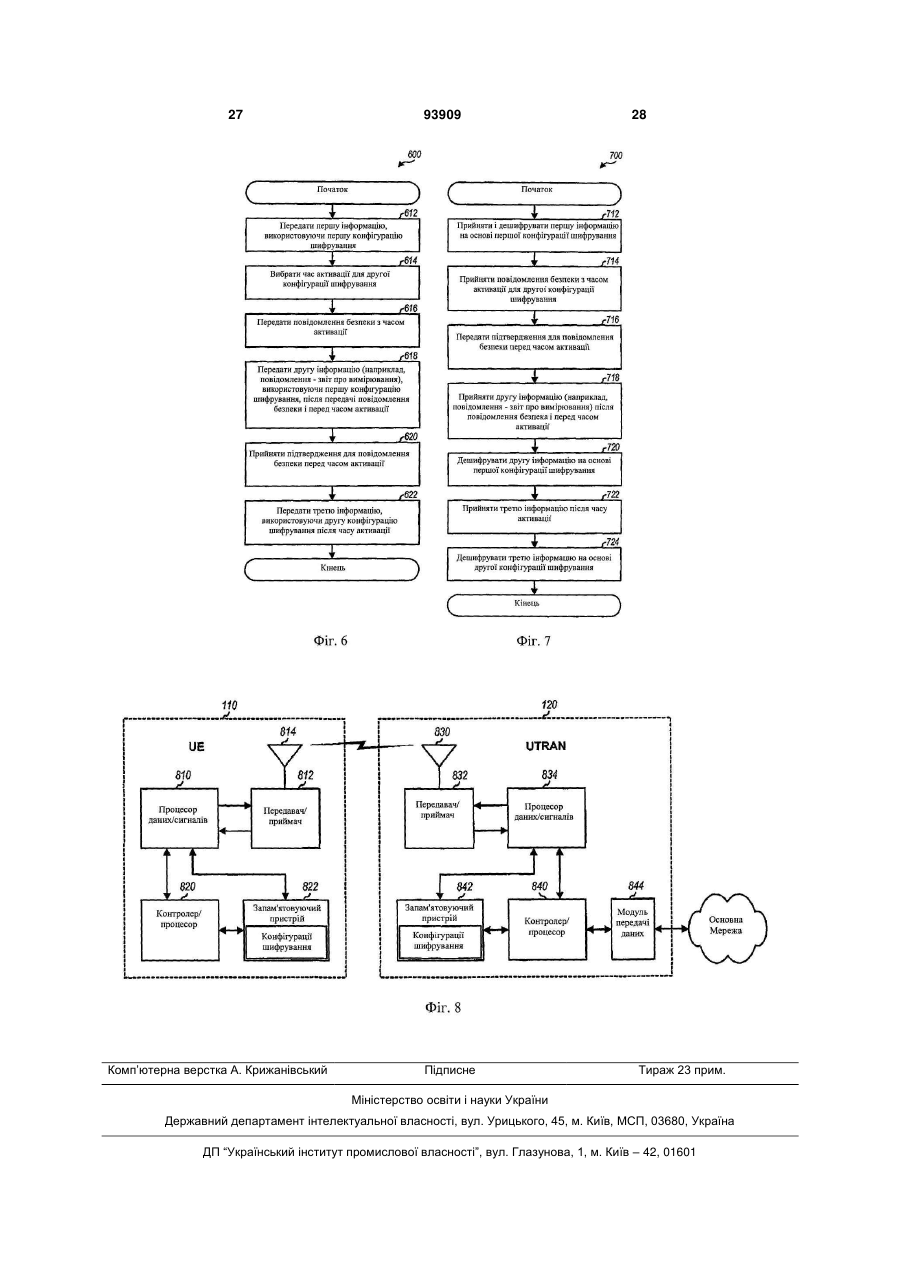

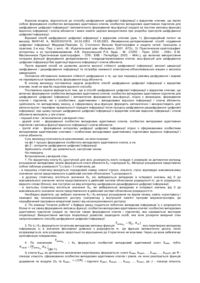

1. Пристрій для передачі інформації, який містить: щонайменше один процесор, виконаний з можливістю передавати першу інформацію з використанням першої конфігурації шифрування для вибору часу активації другої конфігурації шифрування, для передачі повідомлення безпеки з часом активації, для передачі другої інформації з використанням першої конфігурації шифрування після передачі повідомлення безпеки і перед часом активації і для передачі третьої інформації з використанням другої конфігурації шифрування після часу активації; і запам'ятовуючий пристрій, з'єднаний щонайменше з одним процесором і виконаний з можливістю збереження першої і другої конфігурації шифрування; при цьому щонайменше один процесор виконаний з можливістю вибору часу активації на основі щонайменше одного повідомлення - звіту про вимірювання - для передачі другої інформації з використанням першої конфігурації шифрування, причому щонайменше одне повідомлення - звіт про вимірювання - включає в себе вимірювання для комірок, що детектуються пристроєм. 2. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю вибирати час активації так, що він складає визначений відрізок часу після закінчення повідомлення безпеки. 3. Пристрій за п. 1, в якому щонайменше один процесор виконаний з можливістю вибирати час активації на основі очікуючих передачі повідомлень з використанням першої конфігурації шифрування, перед передачею повідомлення безпеки. 2 (19) 1 3 11. Пристрій за п. 1, в якому повідомлення безпеки являє собою повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, яке передається по висхідному каналу. 12. Пристрій за п. 1, в якому повідомлення безпеки являє собою повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ, яке передається по низхідному каналу. 13. Спосіб для передачі інформації, який включає етапи, на яких: передають першу інформацію, використовуючи першу конфігурацію шифрування; вибирають час активації другої конфігурації шифрування; передають повідомлення безпеки з часом активації; передають другу інформацію, використовуючи першу конфігурацію шифрування після передачі повідомлення безпеки і до часу активації; і передають третю інформацію, використовуючи другу конфігурацію шифрування, після часу активації, при цьому час активації вибирають на основі щонайменше одного повідомлення - звіту про вимірювання - для передачі другої інформації з використанням першої конфігурації шифрування, причому щонайменше одне повідомлення - звіт про вимірювання - включає в себе вимірювання для комірок, що детектуються пристроєм. 14. Спосіб за п. 13, в якому першу, другу і третю інформацію і повідомлення безпеки передають в модулях даних протоколу (PDU) з послідовними номерами послідовності, і в якому вибір часу активації включає етап, на якому: визначають номер послідовності активації на основі номера послідовності наступного призначеного для передачі PDU, номера призначеного для передачі PDU перед повідомленням безпеки, номерів призначених для передачі PDU для повідомлення безпеки, і номерів призначених для передачі PDU, в яких використовується перша конфігурація шифрування після передачі повідомлення безпеки, і використовують номер послідовності активації як час активації. 15. Спосіб за п. 14, який включає також етап, на якому: призупиняють передачу PDU з номерами послідовності, більшими ніж або які дорівнюють номеру послідовності активації, доти, поки не буде одержане підтвердження для повідомлення безпеки. 16. Пристрій для передачі інформації, який містить: засіб передачі першої інформації з використанням першої конфігурації шифрування; засіб вибору часу активації другої конфігурації шифрування; засіб передачі повідомлення безпеки з часом активації; засіб передачі другої інформації з використанням першої конфігурації шифрування після передачі повідомлення безпеки і перед часом активації; і засіб передачі третьої інформації з використанням другої конфігурації шифрування після часу активації, при цьому час активації вибирають на основі щонайменше одного повідомлення - звіту про вимірювання - для передачі другої інформації з використанням першої конфігурації шифрування, 93909 4 причому щонайменше одне повідомлення - звіт про вимірювання - включає в себе вимірювання для комірок, що детектуються пристроєм. 17. Пристрій за п. 16, в якому першу, другу і третю інформацію і повідомлення безпеки передають в модулях даних протоколу (PDU) з послідовними номерами послідовності, і в якому засіб вибору часу активації містить: засіб визначення номера послідовності активації на основі номера послідовності наступного PDU, призначеного для передачі, номерів PDU, призначених для передачі перед повідомленням безпеки, номерів PDU, призначених для передачі повідомлення безпеки, і номерів PDU, призначених для передачі з використанням першої конфігурації шифрування після передачі повідомлення безпеки, і засіб використання номера послідовності активації як часу активації. 18. Носій, зчитуваний процесором, який має команди, збережені на ньому, які при виконанні процесором спонукують його здійснювати спосіб для передачі інформації, який містить етапи, на яких: передають першу інформацію з використанням першої конфігурації шифрування; вибирають час активації другої конфігурації шифрування; передають повідомлення безпеки з часом активації; передають другу інформацію, використовуючи першу конфігурацію шифрування, після передачі повідомлення безпеки і перед часом активації; і передають третю інформацію, використовуючи другу конфігурацію шифрування, після часу активації, при цьому час активації вибирають на основі щонайменше одного повідомлення - звіту про вимірювання - для передачі другої інформації з використанням першої конфігурації шифрування, причому щонайменше одне повідомлення - звіт про вимірювання - включає в себе вимірювання для комірок, що детектуються пристроєм. 19. Носій, зчитуваний процесором за п. 18, що також містить команди для: передачі першої, другої і третьої інформації і повідомлення безпеки в модулях даних протоколу (PDU) з послідовними номерами послідовності; визначення номера послідовності активації на основі номера послідовності наступного PDU, призначеного для передачі, номерів PDU, призначених для передачі перед повідомленням безпеки, номерів PDU, призначених для передачі повідомлення безпеки, і номерів PDU, призначених для передачі з використанням першої конфігурації шифрування після передачі повідомлення безпеки; і використання номера послідовності активації як часу активації. 20. Пристрій для прийому інформації, який містить: щонайменше один процесор, виконаний з можливістю приймати і дешифрувати першу інформацію на основі першої конфігурації шифрування для прийому повідомлення безпеки з часом активації перед другою конфігурацією шифрування, для прийому другої інформації після повідомлення 5 93909 6 безпеки і перед часом активації, для дешифрування другої інформації на основі першої конфігурації шифрування, для прийому третьої інформації після часу активації, і дешифрування третьої інформації на основі другої конфігурації шифрування; і запам'ятовуючий пристрій, з'єднаний щонайменше з одним процесором і виконаний з можливістю збереження першої і другої конфігурації шифрування, при цьому друга інформація містить повідомлення - звіт про вимірювання, яке включає в себе вимірювання для комірок, що детектуються користувацьким обладнанням. 21. Пристрій за п. 20, в якому щонайменше один процесор виконаний з можливістю передавати підтвердження для повідомлення безпеки перед часом активації. 22. Спосіб для прийому інформації, який включає етапи, на яких: приймають першу інформацію; дешифрують першу інформацію на основі першої конфігурації шифрування; приймають повідомлення безпеки з часом активації другої конфігурації шифрування; приймають другу інформацію після повідомлення безпеки і перед часом активації; дешифрують другу інформацію на основі першої конфігурації шифрування; приймають третю інформацію після часу активації; і дешифрують третю інформацію на основі другої конфігурації шифрування, при цьому друга інформація містить повідомлення - звіт про вимірювання, яке включає в себе вимірювання для комірок, що детектуються користувацьким обладнанням. 23. Спосіб за п. 22, який включає також етап, на якому: передають підтвердження для повідомлення безпеки перед часом активації. 24. Пристрій для прийому інформації, який містить: засіб прийому першої інформації; засіб дешифрування першої інформації на основі першої конфігурації шифрування; засіб прийому повідомлення безпеки з часом активації другої конфігурації шифрування; засіб прийому другої інформації після повідомлення безпеки і перед часом активації; засіб дешифрування другої інформації на основі першої конфігурації шифрування; засіб прийому третьої інформації після часу активації; і засіб дешифрування третьої інформації на основі другої конфігурації шифрування, при цьому друга інформація містить повідомлення - звіт про вимірювання, яке включає в себе вимірювання для комірок, що детектуються користувацьким обладнанням. 25. Пристрій за п. 24, який містить також: засіб передачі підтвердження повідомлення безпеки перед часом активації. За даною заявкою вимагається пріоритет по даті подачі попередньої заявки на патент США № 60/795,775, під назвою "Performance Improvement to reduce call drops in bad radio conditions during security reconfiguration", поданої 28 квітня 2006 p., переданої її правонаступнику і наведеної тут як посилальний матеріал. Галузь техніки, до якої належить винахід Дане розкриття, загалом, належить до систем зв'язку і, більш конкретно, до технологій передачі інформації під час зміни конфігурації шифрування. Рівень техніки Безпровідні мережі передачі даних широко розгорнуті і забезпечують річні послуги зв'язку, такі як передача голосу, відеоданих, пакетних даних, обмін повідомленнями, широкомовна передача і т. д. Такі безпровідні мережі можуть бути мережами з множинним доступом, які дозволяють підтримувати множину користувачів шляхом спільного використання доступних мережних ресурсів. Приклади таких мереж множинного доступу включають в себе мережі Багатостанційного доступу з кодовим розділенням каналів (CDMA, БДКР), мережі Багатостанційного доступу з часовим розділенням каналів (TDMA, БДчР), мережі Багаіостанційного доступу з частотним розділенням каналів (FDMA, БДЧР), Ортогональні мережі FDMA (OFDMA, ОМДЧР) і т. д. У безпровідної мережі може використовуватися шифрування для захисту інформації, переданої по радіоканалу. Терміни "шифрування" і "кодування" являють собою синоніми і використовуються взаємозамінно. На початку виклику інформація може передаватися відкритою, поки не буде встановлена конфігурація шифрування. Конфігурація шифрування може означати конкретний алгоритм і/або відповідні параметри (наприклад, ключі забезпечення безпеки) для використання шифрування. Після установлення конфігурації шифрування може бути передане повідомлення, яке вказує, що шифрування почнеться в заданий момент активації. Інформація може бути передана з використанням шифрування після моменту часу активації. Конфігурація шифрування може змінюватися під час виклику. Після завершення зміни може бути передане повідомлення для позначення, що починається шифрування з новою конфігурацією в позначений момент часу активації. Інформація може бути передана з використанням старої конфігурації шифрування перед цим моментом часу активації і з використанням нової конфігурації шифрування після моменту часу активації. Для забезпечення того, щоб інформація не була втрачена в результаті зміни конфігурації шифрування, передача може бути припинена від моменту передачі повідомлення, що належить до нової конфігурації шифрування, до моменту часу, коли буде прийняте підтвердження прийому повідомлення. Це забезпечує те, що об'єкт - приймач 7 знає про наступаючу передачу з новою конфігурацією шифрування. Однак, певна затримка пов'язана з передачею підтвердження, і затримка передачі протягом цього часу може несприятливо впливати на робочі характеристики. Наприклад, якщо критична до часу інформація не може бути передана під час періоду припинення, тоді виклик може бути втрачений, або можуть виникати інші негативні ефекти. Таким чином, в даній галузі техніки існує потреба в технологіях передачі інформації під час зміни конфігурації шифрування. Суть винаходу Технології передачі інформації без перерви під час зміни конфігурації шифрування описані нижче. Обладнання користувача (UE, ОК) зв'язується з безпровідною мережею передачі даних для виклику. UE може являти собою стільниковий телефон або деякий інший пристрій. Безпровідна мережа може являти собою мережу Універсальної системи мобільного зв'язку (UMTS, УСМЗ) або деяку іншу безпровідну мережу. UE передає першу інформацію в безпровідну мережу, використовуючи першу конфігурацію шифрування. Процедура керування режимом безпеки може бути ініційована безпровідною мережею для зміни конфігурації шифрування. Як частина цієї процедури, UE вибирає час активації другої конфігурації шифрування і передає повідомлення безпеки з цим часом активації. Цей час активації являє собою час, в який UE застосовує другу конфігурацію шифрування для передачі, яка передається в безпровідну мережу. UE після цього передає другу інформацію (наприклад, повідомлення - звіт про вимірювання), використовуючи першу конфігурацію шифрування, після передачі повідомлення безпеки і перед часом активації. UE може приймати підтвердження з безпровідної мережі про повідомлення безпеки до часу активації. UE передає третю інформацію, використовуючи другу конфігурацію шифрування після часу активації. Перша, друга і третя інформація може містити повідомлення - сигнали, дані і т. д. UE може вибирати час активації на основі (а) будь-яких повідомлень, що очікують передачі, використовуючи першу конфігурацію шифрування до передачі повідомлення безпеки, (b) довжини повідомлення безпеки, і (с) одного або більше повідомлень, призначених для передачі, з використанням першої конфігурації шифрування, після передачі повідомлення безпеки. Перша, друга і третя інформація і повідомлення безпеки можуть бути передані в модулях даних протоколу (PDU, МДП), яким призначають послідовні номери послідовності. UE може вибирати послідовний номер активації на основі послідовного номера наступного PDU, призначеного для передачі, номера PDU, призначеного для передачі перед повідомленням безпеки, номерів PDU, призначених для передачі для повідомлення безпеки, і номера PDU для передачі з використанням першої конфігурації шифрування після передачі повідомлення безпеки. Для забезпечення того, що друга конфігурація шифрування буде використовуватися тільки після того, як безпровідна мережа успішно прийме повідомлен 93909 8 ня безпеки, UE може припинити передачу PDU з номерами послідовності, які більші або дорівнюють номеру послідовності активації, доти, поки з безпровідної мережі не буде прийняте підтвердження на повідомлення безпеки. Безпровідна мережа також може застосовувати аналогічні технології при передачі по низхідному каналу передачі даних. Це дозволяє уникнути припинення передачі по низхідному каналу в безпровідній мережі під час зміни конфігурації шифрування. Різні аспекти і властивості розкриття більш детально описані нижче. Короткий опис креслень На фіг. 1 показане UE, яке здійснює обмін даними з наземною мережею радіодоступу UMTS (UTRAN (НМРД, наземна мережа радіодоступу UMTS)). На фіг. 2 показані сигнали, якими обмінюються UE і UTRAN для зміни конфігурації шифрування. На фіг. 3 показані сигнали, якими обмінюються UE і UTRAN для зміни конфігурації шифрування, без припинення передачі по низхідному і висхідному каналах. На фіг. 4 показана часова лінія для UE при зміні конфігурації шифрування із затриманим часом активації висхідного каналу передачі даних. На фіг. 5 показана часова лінія для визначення номера послідовності активації. На фіг. 6 показана обробка, виконувана об'єктом передавача. На фіг. 7 показана обробка, виконувана об'єктом приймача. На фіг. 8 показана блок-схема UE і UTRAN. Докладний опис винаходу Описані тут технології можна використовувати для різних безпровідних мереж передачі даних. Терміни "мережа" і "система" часто використовують взаємозамінно. Наприклад, можуть використовуватися технології мереж CDMA, TDMA, FDMA і OFDMA. Мережа CDMA може бути реалізована з використанням такої радіотехнології, як широкосмугова CDMA (W-CDMA, Ш-БДКР), cdma2000 і т. д. Технологія cdma2000 охоплює стандарти IS-2000, IS-95 і IS-856. Мережа TDMA може бути реалізована з використанням такої радіотехнології, як Глобальна система мобільного зв'язку (GSM, ГСМ), Цифрова вдосконалена система мобільного телефонного зв'язку D-AMPS (Ц-ВСМТ)) і т. д. Ці різні радіотехнології і стандарти відомі в даній галузі техніки. W-CDMA і GSM описані в документах організацій, називаних "Проект партнерства 3-го покоління" (3GPP). cdma2000 описана в документах організації під назвою "Проект 2 партнерства 3-го покоління" (3GPP2). Документи 3GPP і 3GPP2 є загальнодоступними. Для ясності, деякі аспекти цих технологій описані для мережі UMTS, в якій реалізована W-CDMA. На фіг. 1 показане UE 110, що зв'язується з UTRAN 120 в 3GPP. UTRAN 120 включає в себе множину Вузлів В, які підтримують радіозв'язок з множиною UE. Для простоти, тільки три Вузли В 130 і одне UE 110 показані на фіг. 1. Вузол В звичайно являє собою стаціонарну станцію, яка зв'язується з UE, і також може називатися поліпшеним Вузлом В, базовою станцією, точкою доступу, ба 9 зовою станцією приймача-передавача (BTS, БСП) і т. д. Кожний Вузол В забезпечує охоплення послугами зв'язку у визначеній географічній області. Вузол В і/або його зона обслуговування можуть називатися "коміркою", залежно від контексту, в якому використовується цей термін. Контролер 140 Радіомережі (RNC, КРМ) сполучається з Вузлами В 130 і забезпечує координацію і керування цими Вузлами В. UE 110 може бути стаціонарним або мобільним і також може називатися мобільною станцією, терміналом доступу, станцією, станцією абонента і т. д. UE 110 може являти собою стільниковий телефон, кишеньковий персональний комп'ютер (PDA, КПК), безпровідний пристрій, карту модема, портативний пристрій, переносний комп'ютер і т. д. UE 110 може зв'язуватися з одним або більше Вузлами В по низхідному і/або висхідному каналах передачі даних в будь-який заданий момент часу. Низхідний (або прямий канал передачі даних) належить до каналу передачі даних від Вузла В до UE, і висхідний (або зворотний канал передачі даних) належить до каналу передачі даних від UE до Вузлів В. UE 110 може зв'язуватися з UTRAN 120, використовуючи стек протоколу, який включає в себе рівень керування радіоресурсом (RRC, КРР), рівень керування радіоканалом (RLC, КРК), рівень керування доступом до середовища (МАС, КДС) і фізичний рівень. Рівень RRC являє собою частину Рівня 3. Рівні RLC і МАС являють собою частини Рівня 2, які звичайно називаються рівнем каналу передачі даних. Рівень RRC забезпечує послугу передачі інформації в страту відсутності доступу (NAS, СВД), яка являє собою функціональний рівень, підтримуючий трафік і сигнальні повідомлення між UE 110 і основною мережею, з якими UTRAN 120 складає інтерфейс. Рівень RRC також відповідає за керування конфігурацією Рівнів 1 і 2. Рівень RLC забезпечує надійність передачі інформації (наприклад, даних і/або сигналів) і виконує автоматичну повторну передачу (ARQ, АПП) інформації, декодованої з помилкою. Рівень МАС виконує такі функції, як кодування інформації. Фізичний рівень забезпечує механізм передачі інформації по радіоканалу. На стороні UTRAN фізичний рівень звичайно реалізований як Вузли В 130 і рівні RLC, МАС і RRC типово реалізовані як RNC 140. UE 110 може зв'язуватися з UTRAN 120 через одну або більше радіонесучих на Рівні 2. Радіонесучі являють собою послугу, яка надається Рівнем 2 для передачі інформації між UE і UTRAN. Радіонесуча передачі каналів (SRB) являє собою радіонесучу, використовувану для передачі повідомлення RRC. SRB2 являє собою радіонесучу передачі сигналів, які використовують для більшості повідомлень RRC. Кожна радіонесуча асоційована з визначеною конфігурацією для логічних каналів на рівні RLC, каналів транспортування на рівні МАС і фізичних каналів на фізичному рівні. Радіонесучі і радіонесучі передачі сигналів описані в публікації 3GPP TS 25.331, під назвою "Radio Resource Control (RRC); Protocol Specification", June 2006, яка є загальнодоступною. 93909 10 UE 110 і UTRAN 120 можуть здійснювати обмін даними з використанням шифрування для захисту інформації, яка передається через радіоканал. UE 110 і UTRAN 120 можуть виконувати процедуру керування режимом безпеки для встановлення конфігурації шифрування, яка може означати визначений алгоритм шифрування і/або специфічні параметри, призначені для використання шифрування. Шифрування може потім виконуватися для інформації, яка передається на радіонесучій, і радіонесучої передачі сигналів відповідно до конфігурації шифрування. Процедура керування режимом безпеки також може виконуватися для зміни конфігурації шифрування. Шифрування може потім виконуватися відповідно до нової конфігурації шифрування. На фіг. 2 показані основні моменти часу, в які UE 110 і UTRAN 120 виконують обмін сигналами між UE і UTRAN для зміни конфігурації шифрування. На початку виклику встановлюють конфігурацію шифрування, і як UE 110, так і UTRAN 120 передають інформацію, використовуючи цю конфігурацію шифрування. У момент часу Т0, UE 110 і UTRAN 120 входять в процедуру керування режимом безпеки для зміни конфігурації шифрування. Для початку шифрування з новою конфігурацією шифрування UTRAN 120 передає повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ по низхідному каналу передачі даних, яке починається в момент часу Т1 і закінчується в момент часу Т2. Це повідомлення передають в режимі, підтвердженому RLC (RLC - AM), використовуючи стару конфігурацію шифрування. UE 110 приймає і правильно декодує повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ і, в момент часу Т3, передає підтвердження Рівня 2 (L2 АСК) для позначення успішного прийому повідомлення. UE 110 також передає повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ по висхідному каналу передачі даних в RLC - AM, використовуючи стару конфігурацію шифрування, яке починається в момент часу Т4 і закінчується в момент часу Т5. UTRAN 120 приймає і правильно декодує це повідомлення і передає L2 АСК на це повідомлення в момент часу Т6. На фіг. 2 також показано, коли стару і нову конфігурації шифрування застосовують для передачі по низхідному і висхідному каналах передачі даних. Для низхідного каналу передачі даних повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ, передане UTRAN 120, переносить елемент інформації (IE, EI), який містить час активації шифрування по низхідному каналу передачі даних. Час активації по низхідному каналу передачі даних являє собою момент часу, в який UTRAN 120 застосовує нову конфігурацію шифрування для передачі по низхідному каналу передачі даних. Час активації низхідного каналу передачі даних може бути встановлений в кінці повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ, як показано на фіг. 2, таким чином, що нову конфігурацію шифрування застосовують до наступного повідомлення, переданого по низхідному каналу передачі даних. UTRAN 120 використовує стару конфігурацію шифрування для передачі по низхідному каналу передачі даних, аж до часу активації низхідного каналу передачі даних, і 11 використовує нову конфігурацію шифрування після часу активації низхідного каналу передачі даних. UTRAN 120 може припинити передачу по низхідному каналу передачі даних після передачі повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ і може відновити передачу по низхідному каналу передачі даних після прийому L2 АСК на це повідомлення з UE 110, як показано на фіг. 2. Для висхідного каналу передачі даних повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, передане UE 110, переносить елемент інформації, який містить час активації шифрування по висхідному каналу передачі даних. Цей час активації по висхідному каналу передачі даних являє собою час, в який нову конфігурацію шифрування застосовують до передачі по висхідному каналу передачі даних. Час активації висхідного каналу передачі даних може бути встановлений на кінець повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, як показано на фіг. 2, таким чином, що нову конфігурацію шифрування застосовують до наступного повідомлення, переданого на висхідному каналу передачі даних. UE 110 використовує стару конфігурацію шифрування для передачі по висхідному каналу передачі даних до часу активації висхідного каналу передачі даних і використовує нову конфігурацію шифрування після часу активації висхідного каналу. UE 110 може припинити передачу по висхідному каналу після передачі повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ і може відновити передачу по висхідному каналу після прийому L2 АСК для цього повідомлення з UTRAN 120, як показано на фіг. 2. Під час виклику UE 110 може періодично виконувати пошук сусідніх комірок і може виконувати вимірювання для комірок, детектованих UE 110. UE 110 може передавати звіти про вимірювання в UTRAN 120, коли це ініціюється визначеними подіями. Наприклад, ініціюючі події можуть відповідати слабим результатам вимірювань для комірки, обслуговуючої в даний момент часу UE 110, сильні результати вимірювання для сусідніх комірок і т. д. UTRAN 120 може використовувати звіти про вимірювання для підтримання активного набору для UE 110, для вибору відповідної комірки, для обслуговування UE 110, для ініціювання передачі UE 110 в кращу комірку, для підтримання виклику для UE 110 і т. д. Активна комірка може включати в себе комірку, призначену для обслуговування UE 110 (обслуговуюча комірка), і комірки, які мають можливість обслуговування UE 110 (комірки - кандидати). UTRAN 120 може передавати повідомлення оновлення активного набору в UE 110. Це повідомлення може додавати радіоканали для сильних нових комірок і/або видаляти радіоканали для слабих старих комірок. Як показано на фіг. 2, UE 110 може припиняти передачу по висхідному каналу передачі даних, і UTRAN може припиняти передачу по низхідному каналу при зміні конфігурації шифрування. Припинення передачі по висхідному каналу може привести до того, що UE 110 буде затримувати передачу звітів про результати вимірювань в UTRAN 120. Ці звіти з результатами вимірювань можуть використовуватися для технічного обслуговування ак 93909 12 тивного набору і можуть бути особливо важливими для підтримання виклику в поганих радіоумовах. Затримка при передачі звітів з результатами вимірювання через припинення передачі по висхідному каналу може привести до одержання активного набору, який містить слабі комірки, що в свою чергу, може привести до втрати виклику. Відповідно до цього, припинення передачі по низхідному каналу може привести до того, що UTRAN 120 буде затримувати передачу повідомлення оновлення активного набору в UE 110, що також може привести до втрати виклику. Причина припинення передачі по висхідному каналу під час зміни конфігурації шифрування полягає в тому, що потрібно забезпечити, що UE 110 не буде передавати повідомлення, використовуючи нову конфігурацію шифрування доти, поки UTRAN 120 не одержить інформацію про застосування нової конфігурації шифрування. Для варіанта реалізації, показаного на фіг. 2, якщо UTRAN 120 декодує повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ з помилкою і не передає L2 АСК, тоді UE 110 не буде передавати повідомлення, використовуючи нову конфігурацію шифрування доти, поки UTRAN 120 не буде знати, коли UE 110 почне використовувати нову конфігурацію шифрування. Припинення передачі по висхідному каналу передачі даних, таким чином, забезпечує те, що UTRAN 120 може дешифрувати всі повідомлення, передані UE 110 по висхідному каналу передачі даних. У одному аспекті UE 110 може передавати повідомлення (наприклад, повідомлення - звіт про результати вимірювання) по висхідному каналу під час зміни конфігурації шифрування таким чином, що UTRAN 120 може дешифрувати ці повідомлення. Це може бути забезпечене шляхом вибору відповідного моменту часу активації висхідного каналу передачі даних для нової конфігурації шифрування, як описано нижче. Аналогічно, UTRAN 120 може передавати повідомлення (наприклад, повідомлення оновлення активного набору) по низхідному каналу під час зміни конфігурації шифрування таким чином, що UE 110 може дешифрувати ці повідомлення. Це може бути здійснене шляхом вибору відповідного моменту часу активації низхідного каналу для нової конфігурації шифрування. На фіг. 3 показані моменти часу в UE 110 і UTRAN 120 обміну сигналами між UE і UTRAN для зміни конфігурації шифрування, без припинення передачі по низхідному і висхідному каналах. На початку виклику встановлена конфігурація шифрування, і як UE 110, так і UTRAN 120 передають інформацію, використовуючи цю конфігурацію шифрування. У момент часу Т0 UE 110 і UTRAN 120 входять в процедуру керування режимом безпеки для зміни конфігурації шифрування. Для початку шифрування з новою конфігурацією шифрування UTRAN 120 передає повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ по низхідному каналу, яке починається в момент часу Т1 і закінчується в момент часу Т2. UE 110 приймає і правильно декодує повідомлення і передає L2 АСК в момент часу Т3. UE 110 також передає повідом 13 лення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ по висхідному каналу, використовуючи стару конфігурацію шифрування, яке починається в момент часу Т4 і закінчується в момент часу Т5. UTRAN 120 приймає і правильно декодує повідомлення і передає L2 АСК в момент часу Т7. На фіг. 3 також показано, коли стару і нову конфігурації шифрування застосовують для передачі по низхідному і висхідному каналах. Для низхідного каналу, UTRAN 120 вибирає момент часу Т6 активації низхідного каналу, який іде через деякий період часу після закінчення повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ в момент часу Т2. Різниця між Т6 і Т2 являє собою затримку застосування нової конфігурації шифрування в низхідному каналі. UTRAN 120 використовує стару конфігурацію шифрування для низхідної передачі аж до часу активації низхідного каналу в момент часу Т6 і використовує нову конфігурацію шифрування після часу активації низхідного каналу. Якщо UTRAN 120 приймає L2 АСК перед часом активації низхідного каналу, як показано на фіг. 2, тоді UTRAN 120 не припиняє передачу по низхідному каналу. UTRAN 120 продовжує використовувати стару конфігурацію шифрування після прийому L2 АСК і починає використовувати нову конфігурацію шифрування після часу активації низхідного каналу. Для висхідного каналу UE 110 вибирає час T 8 активації висхідного каналу, який іде через деякий період часу після закінчення повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ в момент часу Т5. Різниця між Т8 і Т5 являє собою затримку застосування нової конфігурації шифрування у висхідному каналі. UE 110 використовує стару конфігурацію шифрування для передачі по висхідному каналу аж до часу активації висхідного каналу в момент часу T8 і використовує нову конфігурацію шифрування після часу активації висхідного каналу. Якщо UE 110 приймає L2 АСК перед часом активації висхідного каналу, як показано на фіг. 2, тоді UE 110 не припиняє передачу по висхідному каналу. UE 110 продовжує використовувати стару конфігурацію шифрування після прийому L2 АСК і починає використовувати нову конфігурацію шифрування після часу активації висхідного каналу. Як показано на фіг. 3, UE 110 не припиняє передачу по висхідному каналу або затримує зупинення передачі по висхідному каналу при зміні конфігурації шифрування, якщо час активації висхідного каналу іде після L2 АСК з UTRAN 120. Аналогічно, UTRAN не припиняє передачу по низхідному каналу або затримує зупинення передачі по низхідному каналу при зміні конфігурації шифрування, якщо час активації низхідного каналу іде після L2 АСК з UE 110. Моменти часу активації висхідного і низхідного каналів можуть бути вибрані на основі різних факторів, таких як очікувана затримка при прийомі L2 АСК, кількість інформації для передачі перед перемиканням на нову конфігурацію шифрування, поточні умови радіоканалу і т. д. Завдяки виключенню або затримці припинення передачі по висхідному каналу, повідомлення звіти з результатами вимірювань можуть бути своєчасно передані UE 110 для забезпечення правильного обслуговування активного набору UTRAN 93909 14 120, що може зменшити імовірність втрати виклику. Завдяки попередженню або затримці припинення передачі по низхідному каналу повідомлення оновлення активного набору можуть бути своєчасно передані UTRAN 120, що також може зменшити імовірність втрати виклику. Звичайно час активації для заданого каналу може бути заданий різним чином. На рівні RLC інформацію передають в RLC PDU, який призначений шляхом послідовного збільшення номерів (SN) послідовності від 0 до 4095, потім зворотно до 0 і з подальшим продовженням. У RLC-AM, який використовується для повідомлень, переданих по SRB2, об'єкт передавача повторно передає RLC PDU, прийняті об'єктом приймача з помилкою. Об'єкт приймача може, таким чином, одержати правильно декодований RLC PDU з послідовності і може використовувати номер послідовності кожного RLC PDU для повторного замовлення RLC PDU, і може надавати ці RLC PDU в правильному порядку в розташований вище рівень. Час активації може бути заданий за допомогою номера послідовності RLC. На фіг. 4 показаний приклад моментів часу для UE 110 під час зміни конфігурації шифрування із затриманим часом активації висхідного каналу для виключення припинення передачі по висхідному каналу. Повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ може бути передане у визначену кількість RLC PDU. Час активації висхідного каналу може бути заданий у вигляді номера послідовності першого RLC PDU для передачі з використанням нової конфігурації шифрування. У прикладі, показаному на фіг. 3, повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ передають в два RLC PDU з номерами послідовності n і n+1. Якщо час активації висхідного каналу встановлено на наступний номер послідовності RLC n+2, тоді UE 110 не зможе передати наступний RLC PDU, поки не буде одержано L2 АСК на повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. Однак, час активації висхідного каналу може бути затриманий для виключення припинення передачі по висхідному каналу. Це може бути досягнуте шляхом вибору номера послідовності RLC, який знаходиться за межами в майбутньому (замість номера послідовності RLC праворуч після повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ) як час активації висхідного каналу. Період часу з майбутнього являє собою величину затримки при застосуванні нової конфігурації шифрування, яка може бути вибрана на основі різних факторів, описаних нижче. У прикладі, показаному на фіг. 3, повідомлення - звіт про вимірювання може бути передане в три RLC PDU, і час активації висхідного каналу затримується трьома RLC PDU, що забезпечує UE 110 можливість передачі одного повідомлення із звітом про результати вимірювання. У цьому випадку час активації висхідного каналу встановлюють відповідно до номера послідовності RLC n+5. Повідомлення - звіт з результатами вимірювання може бути передане з використанням старої конфігурації шифрування в RLC PDU n+2, n+3 і n+А без якої-небудь затримки. Подальші повідомлення можуть бути передані з використанням 15 нової конфігурації шифрування в RLC PDU n+5 і після нього, після прийому L2 АСК з UTRAN 120. У більшості випадків повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, передане в RLC PDU n і n+1, буде правильно декодоване UTRAN 120, який може потім передати L2 АСК за деякий період часу перед закінченням RLC PDU n+А. В цих випадках UE 110 одержує L2 АСК перед часом активації висхідного каналу, як показано на фіг. 4 і може передавати повідомлення, використовуючи нову конфігурацію шифрування без якого-небудь зупинення передачі по висхідному каналу. У одній конструкції час активації висхідного каналу може бути вибраний таким чином: SNactivation=SNnext+Nbefore+NSMC+Nafter Рівняння (1) де SNnext являє собою номер послідовності старого RLC PDU для передачі по висхідному каналу, Nbefore являє собою кількість RLC PDU перед передачею повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, NSMC являє собою кількість RLC PDU, призначених для передачі для повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, Nafter являє собою номер RLC PDU, який повинен бути переданий зі старою конфігурацією шифрування після передачі повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, і SNactivation являє собою номер послідовності активації для часу активації висхідного каналу. Час активації/номера послідовності висхідного каналу може бути визначений будь-якого разу, коли повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ приймають з UTRAN 120. SNnext може являти собою номер послідовності наступного RLC PDU для передачі після прийому повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ. Nbefore може бути визначений, наприклад, на основі повідомлень, що очікують відправлення, які знаходяться в буфері UE 110 і готові до передачі в UTRAN 120, коли приймають повідомлення КОМАНДА РЕЖИМ БЕЗПЕКИ. Nbefore може бути рівним нулю, якщо відсутні повідомлення, які очікують в буфері, або якщо ці повідомлення можуть бути затримані і передані пізніше, використовуючи нову конфігурацію шифрування. Nsmc звичайно являє собою відоме значення, наприклад, Nsmc=2, якщо повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ може бути передане в два RLC PDU. Nafter може бути визначений на основі всіх повідомлень, призначених для передачі в UTRAN 120, використовуючи стару конфігурацію шифрування, після передачі повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, таким чином: M Рівняння (2) Nafter Nm m 1 де Nm являє собою кількість RLC PDU для передачі повідомлення m, і М являє собою кількість повідомлень для передачі з використанням старої конфігурації шифрування після передачі повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. Рівняння (2) враховує той факт, що різні повідомлення можуть бути передані в різній кількості 93909 16 RLC PDU. У прикладі, показаному на фіг. 4, установлення Nafter=3 дозволяє UE 110 передавати одне повідомлення - звіт про вимірювання в трьох RLC PDU. M повідомлень-звітів про вимірювання також можуть бути передані шляхом установлення Nafter=3М. Дельта або зміщення може бути додане до або відняте з суми, одержаної відповідно до рівняння (2), для врахування якого-небудь фактора, наприклад, затримки при обробці і т. д. Звичайно Nafter можна вибирати так, щоб він був довшим, ніж очікувана затримка для прийому L2 АСК з UTRAN 120 для повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. Це потім дозволяє виключити зупинення передачі по висхідному каналу у вірогідному сценарії, в якому UTRAN 120 правильно декодує повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ і своєчасно передає L2 АСК. На фіг. 5 показаний приклад моментів часу визначення номера послідовності активації для зміни конфігурації шифрування із затриманим часом активації висхідного каналу. У цьому прикладі номер послідовності наступного RLC PDU для передачі по висхідному каналу являє собою SNnext=nNbefore. Nbefore RLC PDU з номерами послідовності від n-Nbefore до n-1 можуть бути передані для повідомлення (повідомлень), що очікують передачі, перед повідомленням РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. Два RLC PDU з номерами послідовності n і n+1 можуть бути передані для повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. Nafter RLC PDU з номерами послідовності від n+2 до n+Nafter+1 можуть бути передані для одного або більше повідомлень, використовуючи стару конфігурацію шифрування після передачі повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. У цьому прикладі номер послідовності активації може бути встановлений рівним SNactjvatjon=n+Nafter+2. Відправлення повідомлень з використанням старої конфігурації шифрування після передачі повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ дозволяє UTRAN 120 правильно дешифрувати ці повідомлення, незалежно від стану повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. У прикладі, показаному на фіг. 4, якщо повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ декодоване з помилкою, UTRAN 120 може не передавати L2 АСК, але все ще може дешифрувати повідомлення - звіт про вимірювання, з використанням старої конфігурації шифрування. UE 110 може знов передати повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, наприклад, після прийому L2 АСК для повідомлення звіту про вимірювання, але не після повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. Після успішного декодування другої передачі повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ UTRAN 120 може повторно замовити RLC PDU і відразу ж пропустити повідомлення - звіт про вимірювання. Якщо повідомлення - звіт про вимірювання не було передане з використанням старої конфігурації шифрування, тоді UE 110 може передати це повідомлення після прийому L2 АСК з UTRAN 120 для другої передачі повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, що може додатково затримати прийом повідомлення - звіту про вимірювання UTRAN 120. 17 Конфігурація шифрування розглядається, як така, що знаходиться в режимі очікування, після початку процедури керування режимом безпеки і до моменту, коли буде досягнутий час активації. UTRAN 120 може ініціювати іншу процедуру керування режимом безпеки, в той час як присутня конфігурація шифрування, що знаходиться в режимі очікування. Для заданої процедури керування режимом безпеки UTRAN 120 може (і) вибирати відповідний час активації низхідного каналу, якщо конфігурація шифрування, що знаходиться в режимі очікування, відсутня, або (b) використовувати час активації низхідного каналу для конфігурації шифрування, що знаходиться в режимі очікування, якщо така присутня UTRAN 120 може передати одне або більше повідомлень КОМАНДА РЕЖИМУ БЕЗПЕКИ, в той час як присутня конфігурація шифрування, що знаходиться в режимі очікування, але кожне таке повідомлення буде нести однаковий час активації низхідного каналу. Таке обмеження виключає необхідність підтримувати множину значень часу активації для перекривних процедур керування режимом безпеки. Така ж операція також може застосовуватися для висхідного каналу. UE 110 може (і) вибирати відповідний час активації висхідного каналу, якщо конфігурація шифрування, що знаходиться в режимі очікування, відсутня, або (b) використовувати час активації висхідного каналу для конфігурації шифрування, що знаходиться в режимі очікування, якщо така присутня. UE 110 може передавати одне або більше повідомлень РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, в той час як присутня конфігурація шифрування, що знаходиться в режимі очікування, але кожне таке повідомлення буде нести одне і те ж значення часу активації висхідного каналу. UE 110 може підтримувати прапор режиму очікування, який може бути встановлений в значення true (або "1"), якщо конфігурація шифрування, що знаходиться в режимі очікування, присутня, або false (або "0"), якщо конфігурація шифрування, що знаходиться в режимі очікування, відсутня. UE 110 може використовувати такий прапор очікування для вибору часу активації висхідного каналу, наприклад, будь-якого разу, коли повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ приймають з UTRAN 120. UE 110 також може зберігати час активації висхідного каналу, що знаходиться в режимі очікування, який позначений як SNpending. В одній конструкції UE 110 може встановлювати час активації висхідного каналу таким чином: 10 if (Pending_Flag=false) 20 Then SNactivation=SNnext+Nbefore+NSMC+Nafter 30 if (Pending_Flag=true) and 40 If {(SNpending_SNnext)>(Nbefore+NSMC)} 50 Then SNactjvation=SNpending 60 Else SNactivation=SNnext+Nbefore+NSMC+Nafter. У наведеному вище псевдокоді час активації висхідного каналу може бути встановлений, як показано в рівнянні (1), коли конфігурація шифрування, що знаходиться в режимі очікування, відсутня (рядки 10 і 20). Якщо конфігурація, що знаходиться в режимі очікування, присутня, тоді час активації висхідного каналу, що знаходиться в режимі очікування, використовується, якщо він до 93909 18 сить далеко, щоб забезпечити можливість передачі Nbefore RLC PDU до повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, а також NSMC RLC PDU для цього повідомлення (рядки 30, 40 і 50). У іншому випадку, якщо Nbefore+NSMC RLC PDU не може бути передане до часу активації висхідного каналу, що знаходиться в режимі очікування, тоді час активації висхідного каналу може бути встановлений, як показано в рівнянні (1) (рядок 60). Однак, RLC PDU не передають з використанням нової конфігурації шифрування доти, поки L2 АСК не буде прийнято для повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ. UE 110 може відправити передачу по висхідному каналу таким чином: 1. Передати RLC PDU з номерами послідовності, меншими ніж SNactivation, використовуючи стару конфігурацію шифрування, 2. Передати RLC PDU 3 номерами послідовності, більшими ніж або рівними SNactjvation, використовуючи нову конфігурацію шифрування, і 3. Припинити передачу RLC PDU з номерами послідовності, більшими ніж або рівними SNactivation, доти, поки не буде прийнято L2 АСК для повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ. На фіг. 6 показана обробка 600, виконувана об'єктом передавача, який може являти собою UE 110 для передачі по висхідному каналу передачі, або UTRAN 120 для передачі по низхідному каналу. Першу інформацію передають, використовуючи першу конфігурацію шифрування (блок 612). Час активації для другої конфігурації шифрування вибирають, наприклад, під час процедури керування режимом безпеки (блок 614). Повідомлення безпеки з часом активації передають в об'єкт приймача (блок 616). Таке повідомлення безпеки може являти собою повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, передане UE 110 по висхідному каналу, повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ, передане в UTRAN 120 по низхідному каналу, або деяке інше повідомлення. Другу інформацію передають, використовуючи першу конфігурацію шифрування, після передачі повідомлення безпеки, і перед часом активації (блок 618). Друга інформація може містити повідомлення - звіт про вимірювання, повідомлення оновлення активного набору і т. д. Підтвердження може бути прийняте для повідомлення безпеки перед часом активації (блок 620). Третю інформацію передають, використовуючи другу конфігурацію шифрування після часу активації (блок 622). Перша, друга і третя інформація може містити сигнали, повідомлення, дані і т. д., або будь-яку їх комбінацію. Для блока 614 час активації може бути вибраний так, щоб він представляв деякий період часу після закінчення повідомлення безпеки. Час активації можна вибирати на основі (а) будь-яких повідомлень, що очікують передачі, використовуючи першу конфігурацію шифрування перед відправленням повідомлення безпеки, (b) довжини повідомлення безпеки, і (с) щонайменше одного повідомлення для передачі з використанням першої конфігурації шифрування після передачі повідомлення безпеки. Якщо присутня конфігурація шифрування, що знаходиться в режимі очікування, час 19 активації може бути встановлений як час активації, що знаходиться в режимі очікування, наприклад, якщо цей час активації, що знаходиться в режимі очікування, дозволяє передавати повідомлення, яке очікує передачі, і повідомлення безпеки, використовуючи першу конфігурацію шифрування. Час активації також може бути встановлений звичайним чином, навіть коли існує конфігурація шифрування, що знаходиться в режимі очікування. Першу, другу і третю інформацію і повідомлення безпеки можна передавати в PDU з послідовними номерами послідовності, і номер послідовності активації може використовуватися як час активації. Номер послідовності активації може являти собою номер послідовності протокольного PDU, який являє собою конкретний номер PDU після останнього PDU для повідомлення безпеки. Наприклад, номер послідовності активації може бути визначений на основі номера послідовності наступного PDU, призначеного для передачі, номерів PDU для передачі перед повідомленням безпеки, номерів PDU для передачі для повідомлень безпеки і номерів PDU для передачі з використанням першої конфігурації шифрування після передачі повідомлення безпеки, як показано в рівнянні (1). Передача PDU з номерами послідовності, більшими ніж або рівними номеру послідовності активації, може бути припинена доти, поки не буде прийняте підтвердження повідомлення безпеки. На фіг. 7 показана обробка 700, виконувана об'єктом приймача, який може являти собою UE 110 для передачі по низхідному каналу або UTRAN 120 для передачі по висхідному каналу. Першу інформацію приймають і дешифрують на основі першої конфігурації шифрування (блок 712). Повідомлення безпеки з часом активації для другої конфігурації шифрування приймають, наприклад, під час процедури керування режимом безпеки (блок 714). Повідомлення безпеки може являти собою повідомлення КОМАНДА РЕЖИМУ БЕЗПЕКИ, прийняте UE 110 по низхідному каналу, повідомлення РЕЖИМ БЕЗПЕКИ ЗАВЕРШЕНИЙ, прийняте UTRAN 120 по висхідному каналу, або деяке інше повідомлення. Підтвердження повідомлення безпеки може бути передане перед часом активації (блок 716). Другу інформацію приймають після повідомлення безпеки і перед часом активації (блок 718). Другу інформацію, яка може містити повідомлення - звіт про вимірювання, повідомлення оновлення активного набору і т. д. дешифрують на основі першої конфігурації шифрування (блок 720). Третю інформацію приймають після часу активації (блок 722) і дешифрують на основі другої конфігурації шифрування (блок 724). Технології, описані тут, дозволяють виключити затримки передачі при забезпеченні можливості дешифрування об'єктів приймача інформації, переданої з використанням старої і нової конфігурацій шифрування. Ці технології дозволяють поліпшити робочі характеристики, наприклад, зменшити імовірність втрати виклику під час заміни конфігурації шифрування в умовах високої рухливості і/або в поганих радіоумовах. Такі технології можуть забезпечити одну або більше з наступних переваг: 93909 20 - Дозволяють UE передавати повідомлення звіт про вимірювання і інші повідомлення, чутливі до часу, коли конфігурація шифрування знаходиться в режимі очікування, - Дозволяють UTRAN передавати повідомлення оновлення активного набору і інші повідомлення, коли конфігурація шифрування знаходиться в режимі очікування, - Виключають сценарій, в якому UE і UTRAN повинні підтримувати множину конфігурацій безпеки, що знаходяться в режимі очікування, і - Відповідають процедурам безпеки W-CDMA, описаним в 3GPP TS 25.331. На фіг. 8 показана блок-схема UE 110 і UTRAN 120. По висхідному каналу в UE 110 процесор 810 даних/сигналів обробляє (наприклад, форматує, кодує і модулює) інформацію для передачі в UTRAN 120 згідно з радіотехнологією (наприклад, W-CDMA) і генерує вихідні елементарні сигнали. Передавач (TMTR) 812 потім виконує попередню обробку (наприклад, перетворює в аналогову форму, фільтрує, посилює і перетворює частоту з її підвищенням) вихідних елементарних сигналів і генерує сигнал висхідного каналу передачі, який передають через антену 814. У UTRAN 120 сигнали зворотного каналу передачі з UE 110 і інших UE приймають через антену 830 і піддають попередній обробці (наприклад, фільтрують, посилюють, перетворюють з пониженням частоти і перетворюють в цифрову форму) за допомогою приймача (RCVR) 832, для одержання вибірок. Процесор 834 даних/сигналів потім обробляє (наприклад, демодулює і декодує) вибірки для одержання інформації, що передається UE 110 і іншими UE. У низхідному каналі, в UTRAN 120 інформацію для передачі в UE обробляють за допомогою процесора 834 даних/сигналів і додатково піддають обробці в передавачі 832 для генерування сигналу, що передається по низхідному каналу передачі, який передають через антену 832. У UE 110 сигнал низхідного каналу передачі з UTRAN 120 приймають через антену 814, піддають попередній обробці за допомогою приймача 812 і обробляють за допомогою процесора 810 даних/сигналів для одержання інформації, що передається UTRAN 120 в UE 110. Контролери/процесори 820 і 840 керують роботою UE 110 і UTRAN 120, відповідно. Процесори 810, 820, 834 і/або 840 можуть виконувати обробку 600 за фіг. 6 для передачі, обробку 700 за фіг. 7 для прийому і/або інші обробки для підтримання передачі даних з шифруванням. Запам'ятовуючі пристрої 822 і 842 зберігають програмні коди і дані для UE 110 і UTRAN 120, відповідно. Запам'ятовуючий пристрій 822 може зберегти конфігурацію шифрування для UE 110. Запам'ятовуючий пристрій 842 може зберігати конфігурацію шифрування для UE 110 і інших UE, що обслуговуються UTRAN 120. UTRAN 120 може зв'язуватися з іншими мережними об'єктами через модуль 844 передачі даних (Comm). На фіг. 8 показана спрощена блок-схема UE 110 і UTRAN 120. Загалом, кожний з UE 110 і UTRAN 120 може включати в себе будь-яку кіль 21 кість процесорів, запам'ятовуючих пристроїв, модулів передачі даних і т. д. Описані тут технології можуть бути реалізовані різним засобами. Наприклад, ці технології можуть бути реалізовані у вигляді апаратних засобів, вбудованого програмного забезпечення, у вигляді програмних засобів або їх комбінації. При реалізації з використанням апаратних засобів модулі обробки, використовувані для виконання методик в заданому об'єкті (наприклад, в UE або UTRAN), можуть бути втілені за допомогою однієї або більше спеціалізованих інтегральних мікросхем (ASIC, СІМС), цифрових процесорів сигналів (DSP, ЦПС), пристроїв цифрової обробки сигналів (DSPD, ПЦОС), програмованих логічних пристроїв (PLD, ПЛП), програмованих користувачем вентильних матриць (FPGA, ПКВМ), процесорів, контролерів, мікроконтролерів, мікропроцесорів, електронних пристроїв, інших електронних модулів, розроблених для виконання описаних тут функцій, в комп'ютері або з використанням їх комбінації. При реалізації з використанням вбудованого програмного забезпечення і/або програмних засобів технології можуть бути втілені в модулях (наприклад, процедурах, функціях і так далі), які виконують описані тут функції. Коди вбудованого програмного забезпечення і/або програмних засобів можуть зберігатися в запам'ятовуючих пристроях (наприклад, в запам'ятовуючому пристрої 93909 22 822 або 842 за фіг. 8), і їх виконують за допомогою процесора (наприклад, процесора 820 або 840). Запам'ятовуючий пристрій може бути втілений в процесорі або може бути зовнішнім відносно процесора. Пристрій, що втілює описані тут технології, може являти собою окремий модуль або може являти собою частину пристрою. Пристрій може бути виконаний як (і) окрема інтегральна схема (ІС, ІС), (іі) набір з однієї або більше ІС, який може включати в себе ІС - запам'ятовуючий пристрій для збереження даних і/або інструкцій, (ііі) ASIC, така як модем мобільної станції (MSM, MMC), (iv) модуль, який може бути впроваджений в інші пристрої, (v) стільниковий телефон, безпровідний пристрій, телефонна трубка або мобільний модуль, (vi) і т. д. Попередній опис розкриття представлений для того, щоб забезпечиш можливість будь-якому фахівцеві в даній галузі техніки використовувати це розкриття. Різні модифікації розкриття будуть зрозумілі для фахівця в даній галузі техніки, і визначені тут узагальнені принципи можна застосовувати в інших варіантах, без виходу за межі суті або об'єму розкриття. Таким чином, дане розкриття не призначене для обмеження прикладами, описаними в ньому, але його потрібно розглядати згідно з самим широким об'ємом, відповідним розкритим тут принципам і новим властивостям. 23 93909 24 25 93909 26 27 Комп’ютерна верстка А. Крижанівський 93909 Підписне 28 Тираж 23 прим. Міністерство освіти і науки України Державний департамент інтелектуальної власності, вул. Урицького, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут промислової власності”, вул. Глазунова, 1, м. Київ – 42, 01601

ДивитисяДодаткова інформація

Назва патенту англійськоюUninterrupted transmission during a change in ciphering configuration

Автори англійськоюMaheshwari, Shailesh, Chikappa Kiren, Ramachandran Vivek

Назва патенту російськоюНепрерывная передача bo время смены конфигурации шифрования

Автори російськоюМахешвари Шайлеш, Чиккаппа Кирен, Рамачандран Вивек

МПК / Мітки

МПК: H04L 29/06

Мітки: шифрування, конфігурації, передача, зміни, безперевна

Код посилання

<a href="https://ua.patents.su/14-93909-bezperevna-peredacha-pid-chas-zmini-konfiguraci-shifruvannya.html" target="_blank" rel="follow" title="База патентів України">Безперевна передача під час зміни конфігурації шифрування</a>

Попередній патент: Спосіб обробки водної суспензії

Наступний патент: Алкоксіалкілзаміщені циклічні кетоеноли та засіб для боротьби зі шкідниками

Випадковий патент: Спосіб виготовлення тристулкового кондуїту для реконструкції вихідного тракту правого шлуночка