Аутентифікація потоків даних

Номер патенту: 104483

Опубліковано: 10.02.2014

Автори: Бьом Рейнхольд, Вацке Олівер, Шуг Міхель, Шільдбах Вольфганг А., Ціглер Томас, Вольтерс Мартін, Хьоріх Хольгер, Грьошель Александер, Хомм Даніль

Формула / Реферат

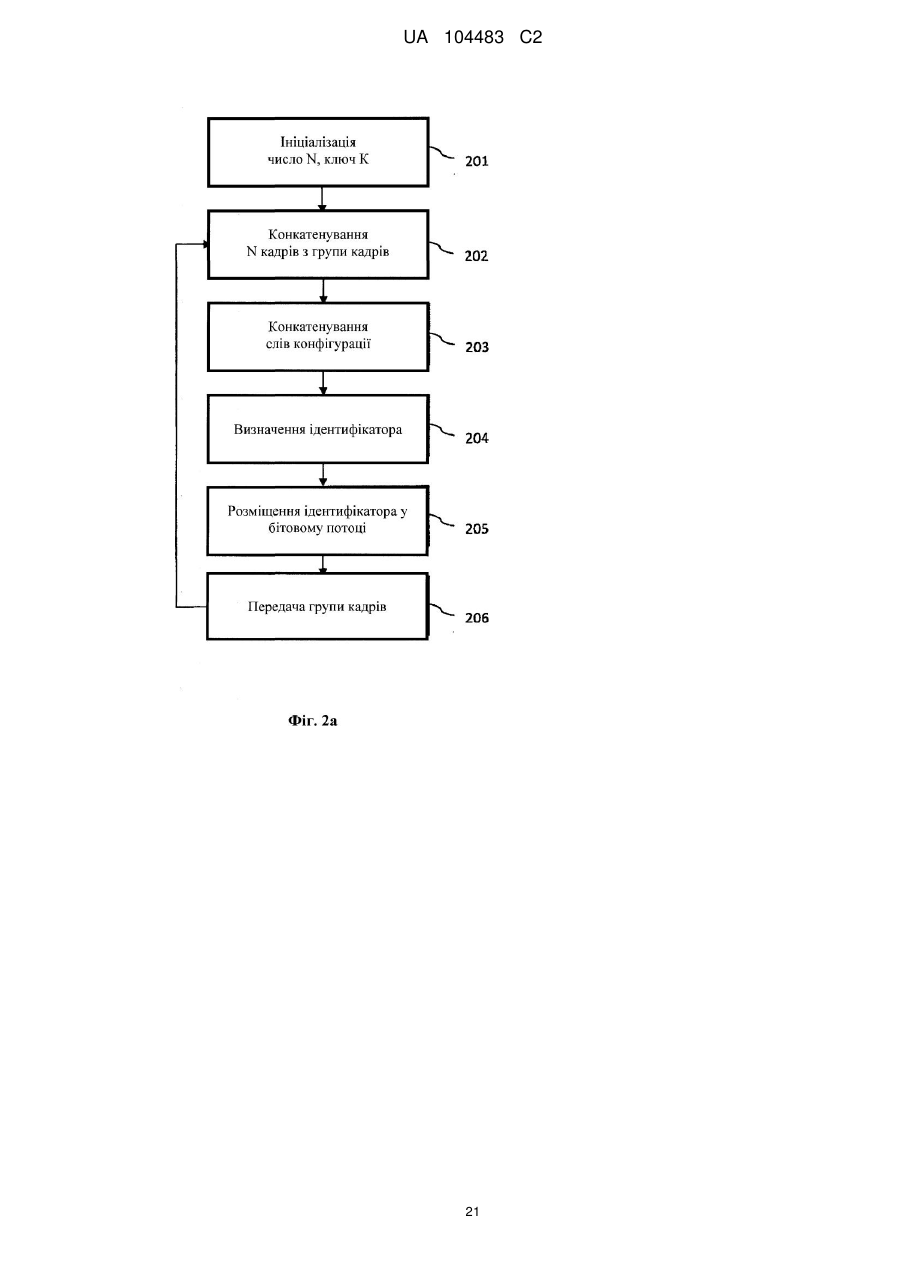

1. Спосіб кодування потоку даних, що включає ряд кадрів даних, де спосіб включає етапи, на яких

- генерують криптографічну величину для кількості N послідовних кадрів даних і інформації про конфігурацію з використанням криптографічної хеш-функції; де інформація про конфігурацію включає інформацію для рендеринга потоку даних;

- здійснюють вставку криптографічної величини в кадр потоку даних, що слідує за N послідовними кадрами даних; та

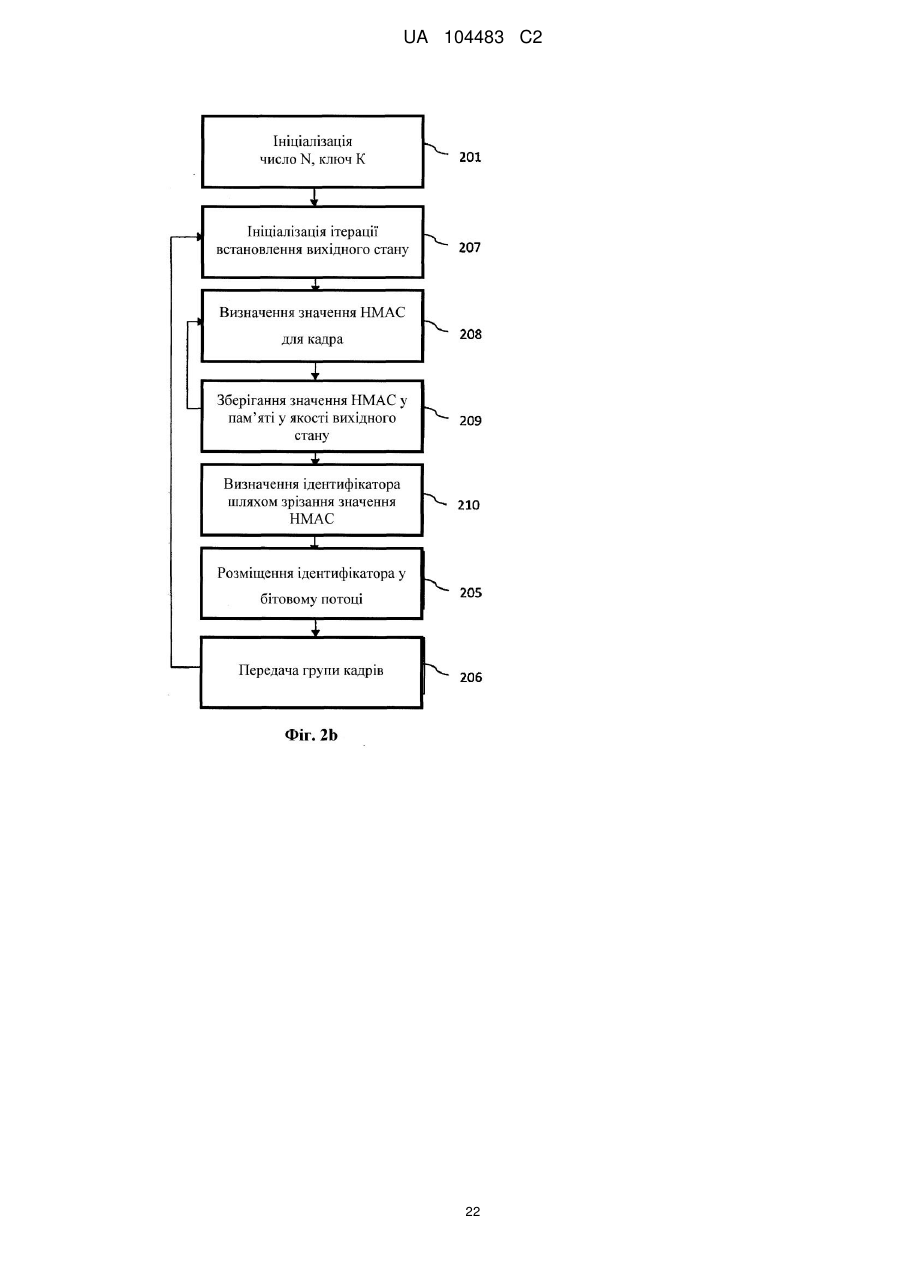

- здійснюють ітеративне генерування проміжної криптографічної величини для кожного з N послідовних кадрів з використанням вихідного стану; де вихідний стан являє собою проміжну криптографічну величину попередньої ітерації; і де вихідний стан першої ітерації являє собою проміжну криптографічну величину для інформації про конфігурацію.

2. Спосіб за п. 1, який відрізняється тим, що спосіб додатково включає етапи, на яких

- групують кількість N послідовних кадрів даних для формування першого повідомлення;

- групують перше повідомлення з інформацією про конфігурацію для формування другого повідомлення; і

де криптографічну величину генерують для другого повідомлення.

3. Спосіб за п. 1 або 2 , який відрізняється тим, що криптографічну величину вставляють в елемент <DSE> потоку даних; де елемент <DSE> потоку даних являє собою синтаксичний елемент кадру потоку даних; і де потік даних являє собою потік MPEG4-AAC або MPEG2-AAC.

4. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що кількість кадрів N більше одиниці.

5. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що кадри даних являють собою відео- або аудіокадри.

6. Спосіб за пп. 1-4, який відрізняється тим, що кадри даних являють собою кадри ААС або НЕ-ААС.

7. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що інформація про конфігурацію включає щонайменше один з наступних покажчиків:

- покажчик частоти дискретизації;

- покажчик конфігурації каналів системи кодування звукового сигналу;

- покажчик кількості дискретних значень у кадрі даних.

8. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що криптографічну величину генерують із використанням ключової величини.

9. Спосіб за п. 8, який відрізняється тим, що етап генерування криптографічної величини включає

- обчислення значення HMAC-MD5 для кількості N послідовних кадрів даних і інформації про конфігурацію.

10. Спосіб за п. 9, який відрізняється тим, що етап генерування криптографічної величини включає

- зрізання значення HMAC-MD5 для одержання криптографічної величини.

11. Спосіб за п. 10, який відрізняється тим, що значення HMAC-MD5 зрізають до 16, 24, 32, 48, 64, 80, 96 або 112 біт.

12. Спосіб за будь-яким з попередніх пунктів , який відрізняється тим, що криптографічну величину для N послідовних кадрів даних вставляють у наступний кадр даних.

13. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що додатково включає етап, на якому

- вставляють покажчик синхронізації після N послідовних кадрів даних, де покажчик синхронізації вказує на те, що криптографічна величина була вставлена.

14. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що елемент <DSE> потоку даних вставляють у кінець кадру перед елементом <TERM>.

15. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що вміст елемента <DSE> потоку даних вирівняно за границею байта потоку даних.

16. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що етапи генерування й вставки криптографічної величини повторюють для ряду блоків з N послідовних кадрів даних.

17. Спосіб за п. 16, який відрізняється тим, що криптографічну величину для блока з N послідовних кадрів даних генерують на блоці з N послідовних кадрів даних, що включає криптографічну величину для попереднього блока з N послідовних кадрів даних.

18. Спосіб за будь-яким з попередніх пунктів, який відрізняється тим, що включає етап, на якому

- вибирають N таким чином, щоб N послідовних кадрів максимально можливо близько покривали заздалегідь визначену тривалість відповідного сигналу при відтворенні у відповідній конфігурації.

19. Спосіб за п. 18, який відрізняється тим, що включає етап, на якому

- вибирають N таким чином, щоб заздалегідь визначена тривалість не була перевищена.

20. Спосіб за п. 18 або 19, який відрізняється тим, що заздалегідь визначена тривалість становить 0,5 секунд.

21. Спосіб за п. 5, який відрізняється тим, що додатково включає етап, на якому

- здійснюють взаємодію з відео- та/або аудіокодером потоку даних.

22. Спосіб за п. 21, який відрізняється тим, що на етапі взаємодії з відео- та/або аудіокодером потоку даних здійснюють

- встановлення для відео- та/або аудіокодера такої максимальної бітової швидкості передачі даних, щоб зазначена бітова швидкість передачі даних для потоку даних, що включає криптографічну величину, не перевищувала заздалегідь визначене значення.

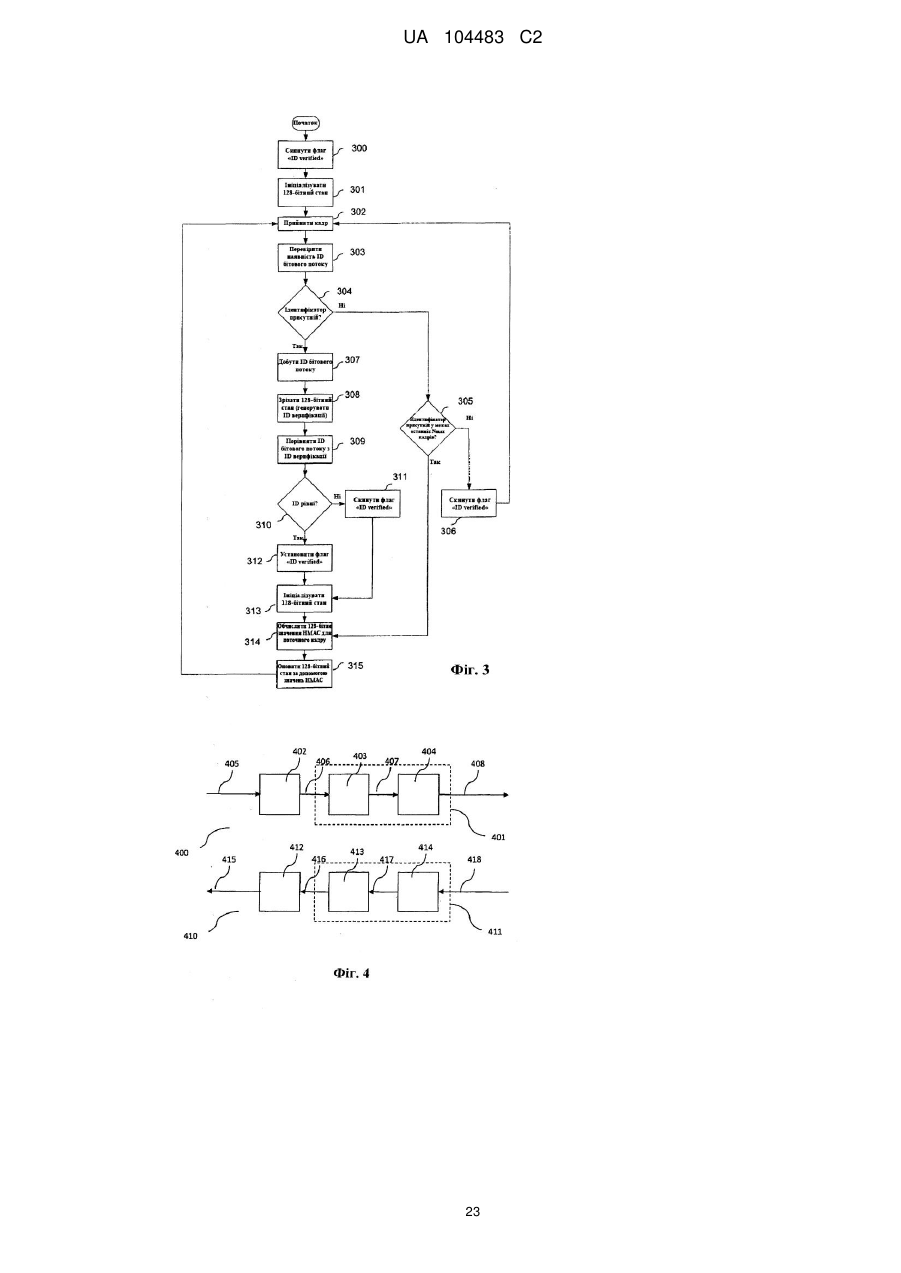

23. Спосіб верифікації потоку даних у декодері, де потік даних включає ряд кадрів даних і криптографічну величину, пов'язану з кількістю N попередніх послідовних кадрів даних, де спосіб включає етапи, на яких

- генерують другу криптографічну величину для кількості N послідовних кадрів даних і інформації про конфігурацію з використанням криптографічної хеш-функції; де інформація про конфігурацію включає інформацію для рендеринга даних;

- витягають криптографічну величину з потоку даних;

порівнюють криптографічну величину із другою криптографічною величиною; та

- здійснюють ітеративне генерування проміжної другої криптографічної величини для кожного з N послідовних кадрів з використанням вихідного стану; де вихідний стан являє собою проміжну другу криптографічну величину попередньої ітерації; де вихідний стан першої ітерації являє собою проміжну другу криптографічну величину для інформації про конфігурацію.

24. Спосіб за п.23, який відрізняється тим, що потік даних являє собою потік MPEG4-AAC або MPEG2-AAC; де криптографічна величина витягає з елемента <DSE> потоку даних; і де елемент <DSE> потоку даних являє собою синтаксичний елемент кадру потоку даних.

25. Спосіб за пп. 23 або 24, який відрізняється тим, що додатково включає етапи, на яких

- витягають N послідовних кадрів даних для формування першого повідомлення;

- групують перше повідомлення з інформацією про конфігурацію для формування другого повідомлення;

де друга криптографічна величина генерується для другого повідомлення.

26. Спосіб за пп. 23-25, який відрізняється тим, що потік даних включає ряд з N послідовних кадрів даних і пов'язаних з ними криптографічних величин, і де спосіб додатково включає етап, на якому

- визначають число N як кількості кадрів між двома послідовними криптографічними величинами.

27. Спосіб за пп. 23-26, який відрізняється тим, що криптографічну величину генерують у відповідному кодері з N послідовних кадрів даних і інформації про конфігурацію відповідно до способу, що відповідає способу, використовуваному для генерування другої криптографічної величини.

28. Спосіб за п. 27, який відрізняється тим, що

- криптографічну величину й другу криптографічну величину генерують із використанням унікального ключового значення й унікальної криптографічної хеш-функції.

29. Спосіб за пп. 23-28, який відрізняється тим, що додатково включає етапи, на яких

- установлюють прапор у випадку, коли криптографічна величина відповідає другій криптографічній величині; та

- забезпечують візуальну індикацію, якщо прапор установлений.

30. Спосіб за пп. 23-29, який відрізняється тим, що додатково включає етап, на якому

- здійснюють скидання прапора, якщо криптографічна величина не відповідає другій криптографічній величині, або, якщо криптографічна величина не може бути витягнута з потоку даних.

31. Носій інформації для зберігання команд, при виконанні яких отримують потік даних, що включає криптографічну величину, що генерується й вставляється у відповідності зі способом за одним з пп. 1-22.

32. Кодер, що діє для кодування потоку даних, що включає ряд кадрів даних, де кодер містить процесор, що діє для

- генерування криптографічної величини для кількості N послідовних кадрів даних і інформації про конфігурацію з використанням криптографічної хеш-функції; де інформація про конфігурацію включає інформацію для рендеринга потоку даних;

- вставки криптографічної величини в кадр потоку даних, що слідує за N послідовними кадрами даних; та

- ітеративного генерування проміжної криптографічної величини для кожного з N послідовних кадрів з використанням вихідного стану; де вихідний стан являє собою проміжну криптографічну величину попередньої ітерації; і де вихідний стан першої ітерації являє собою проміжну криптографічну величину для інформації про конфігурацію.

33. Декодер, що діє для верифікації потоку даних, що включає ряд кадрів даних і криптографічну величину, пов'язану з кількістю N попередніх послідовних кадрів даних, де декодер містить процесор, що діє для

- генерування другої криптографічної величини для кількості N послідовних кадрів даних і інформації про конфігурацію з використанням криптографічної хеш-функції; де інформація про конфігурацію включає інформацію для рендеринга даних;

- добування криптографічної величини з кадру потоку даних;

- порівняння криптографічної величини із другою криптографічною величиною; та

- ітеративного генерування проміжної другої криптографічної величини для кожного з N послідовних кадрів з використанням вихідного стану; де вихідний стан являє собою проміжну другу криптографічну величину попередньої ітерації; і де вихідний стан першої ітерації являє собою проміжну другу криптографічну величину для інформації про конфігурацію.

34. Носій даних, що включає програму, реалізовану програмно, адаптовану для виконання на процесорі й для виконання етапів способу за одним з пп. 1-30 при здійсненні на обчислювальному пристрої.

35. Зовнішній додатковий пристрій, призначений для декодування прийнятого потоку даних, що включає звуковий сигнал, де зовнішній додатковий пристрій включає декодер за п. 33, призначений для верифікації прийнятого потоку даних.

36. Переносний електронний пристрій, призначений для декодування прийнятого потоку даних, що включає звуковий сигнал, де переносний електронний пристрій включає декодер за п. 33, призначений для верифікації прийнятого потоку даних.

37. Комп'ютер, призначений для декодування прийнятого потоку даних, що включає звуковий сигнал; де комп'ютер включає декодер за п. 33, призначений для верифікації прийнятого потоку даних.

38. Система мовлення, призначена для передачі потоку даних, що включає звуковий сигнал; де система мовлення включає кодер за п. 32.

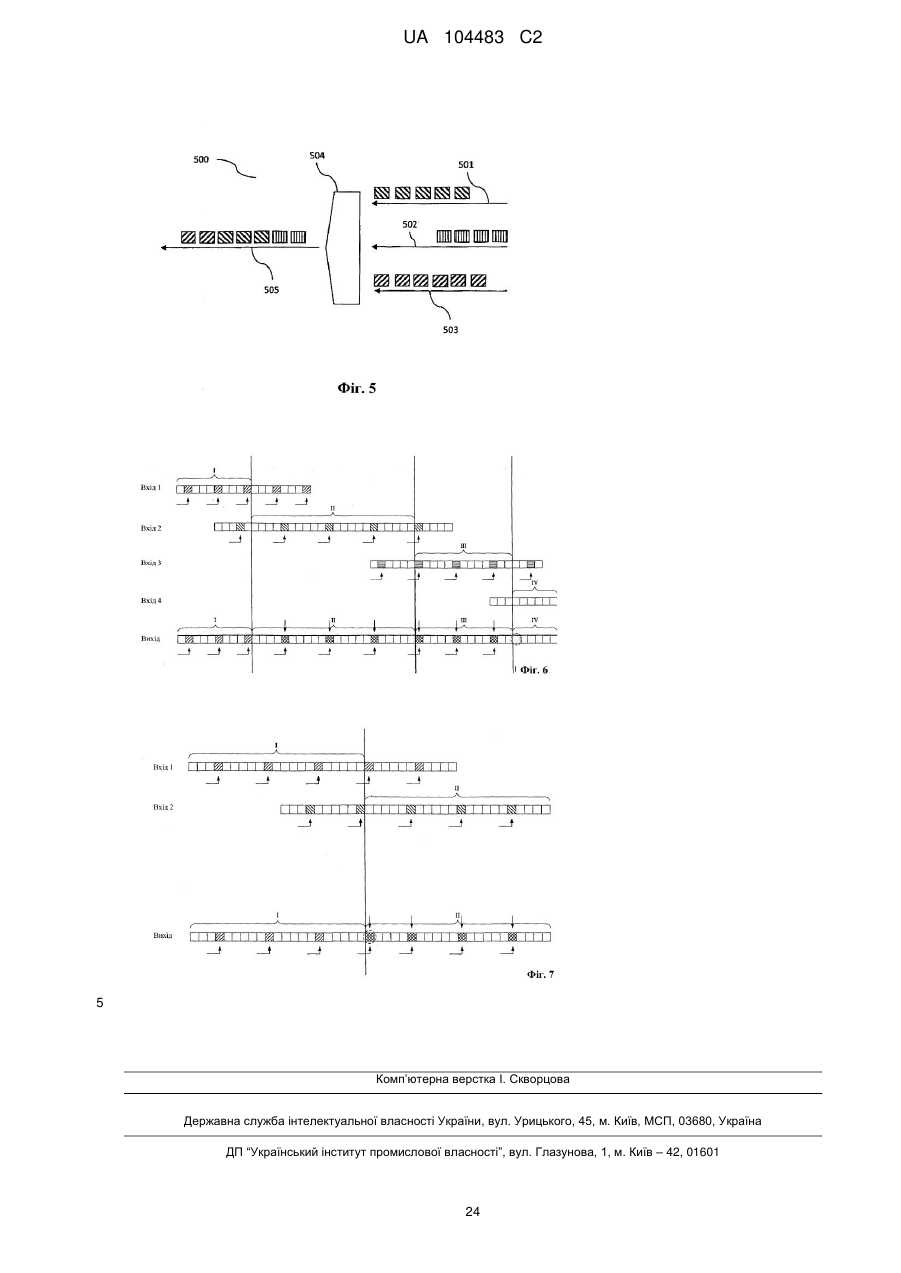

39. Спосіб конкатенації першого та другого бітових потоків, кожний з яких включає ряд кадрів даних та криптографічну величину, пов'язану із заданою кількістю кадрів даних, де спосіб включає етап, на якому

- генерують конкатенований бітовий потік з першого і другого бітових потоків, де конкатенований бітовий потік включає щонайменше частину ряду кадрів даних з першого та другого бітових потоків і включає криптографічну величину, що генерується й вставляється у відповідності зі способом за одним з пп. 1-30.

40. Пристрій для конкатенації, що діє для конкатенації першого та другого бітових потоків, кожний з яких включає ряд кадрів даних і криптографічні величини, пов'язані із заданою кількістю кадрів даних, де пристрій для конкатенації містить

- кодер за п.32, призначений для кодування останніх кадрів першого бітового потоку і перших кадрів другого бітового потоку.

41. Пристрій для конкатенації за п. 40, який відрізняється тим, що додатково містить

- блок перенаправлення, призначений для перенаправлення кадрів і пов'язаних з ними криптографічних величин першого і другого бітових потоків, які не декодуються й не кодуються.

42. Пристрій для конкатенації за п. 40 або 41, який відрізняється тим, що додатково містить

- декодер за п. 33, призначений для кодування останніх кадрів першого бітового потоку, перших кадрів другого бітового потоку й пов'язаних з ними криптографічних величин з метою визначення статусу довіри першого та другого бітових потоків; та

блок керування, що розблокує кодер для вставки криптографічних величин у частину бітового потоку тільки в тому випадку, якщо відповідні перший та другий бітові потоки аутентифіковані.

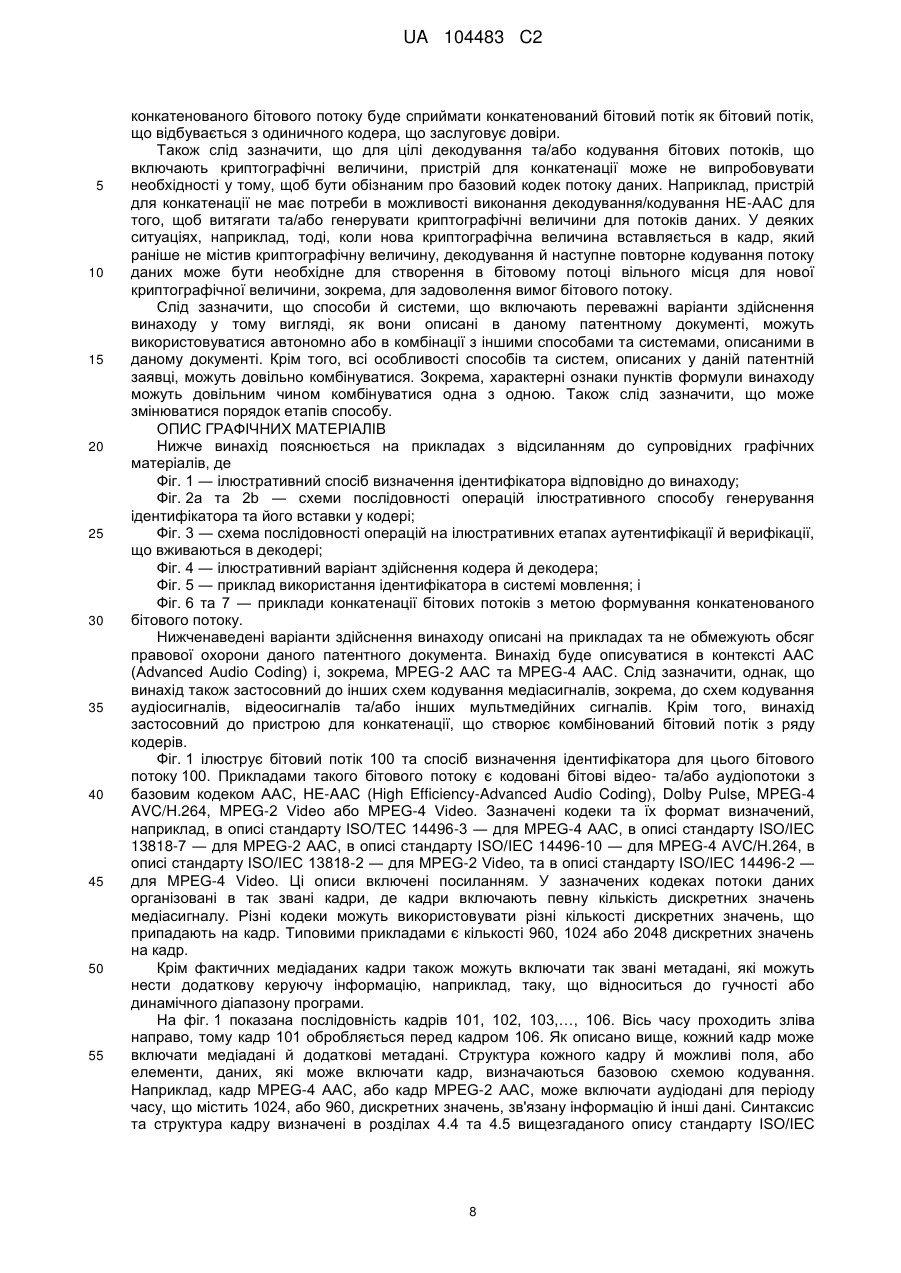

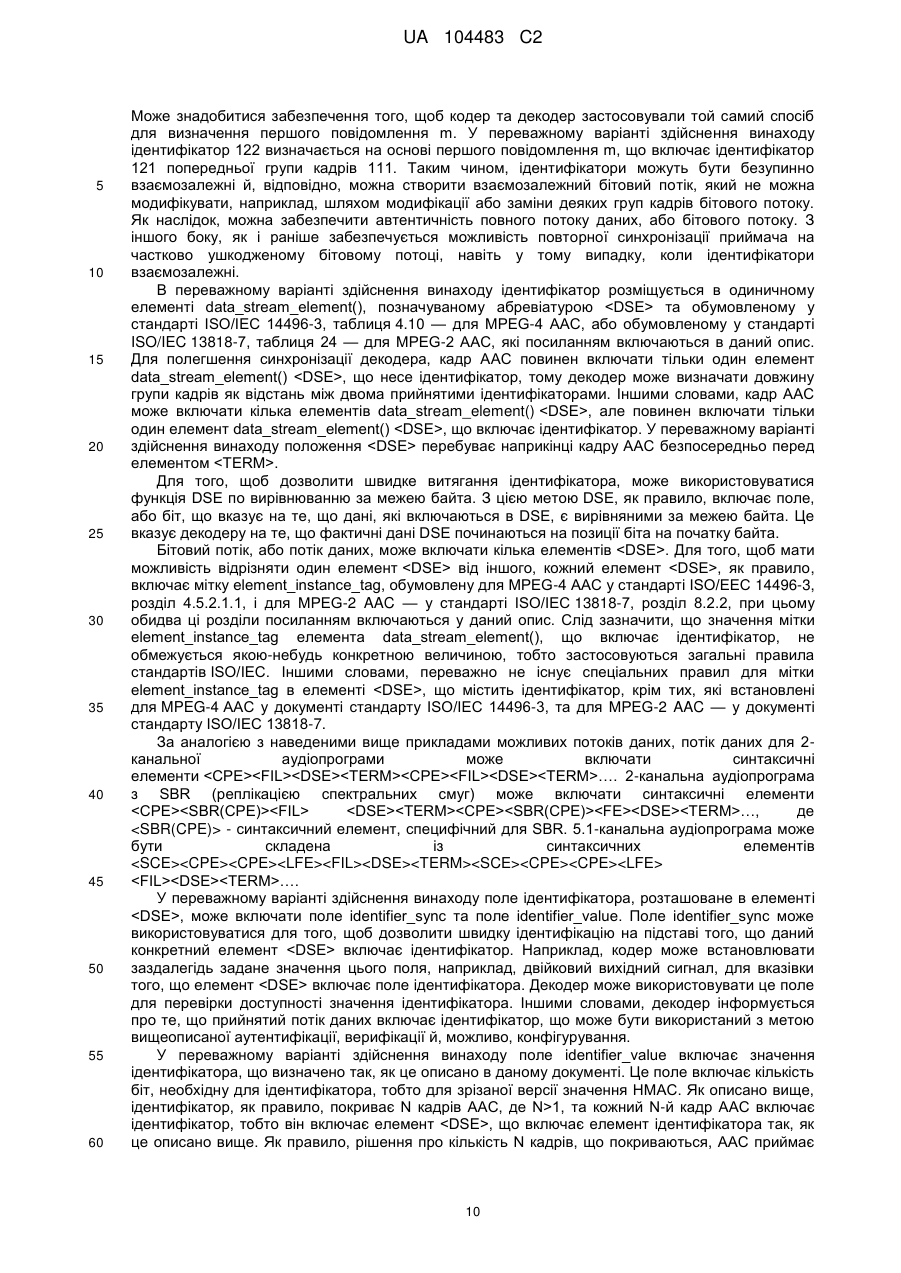

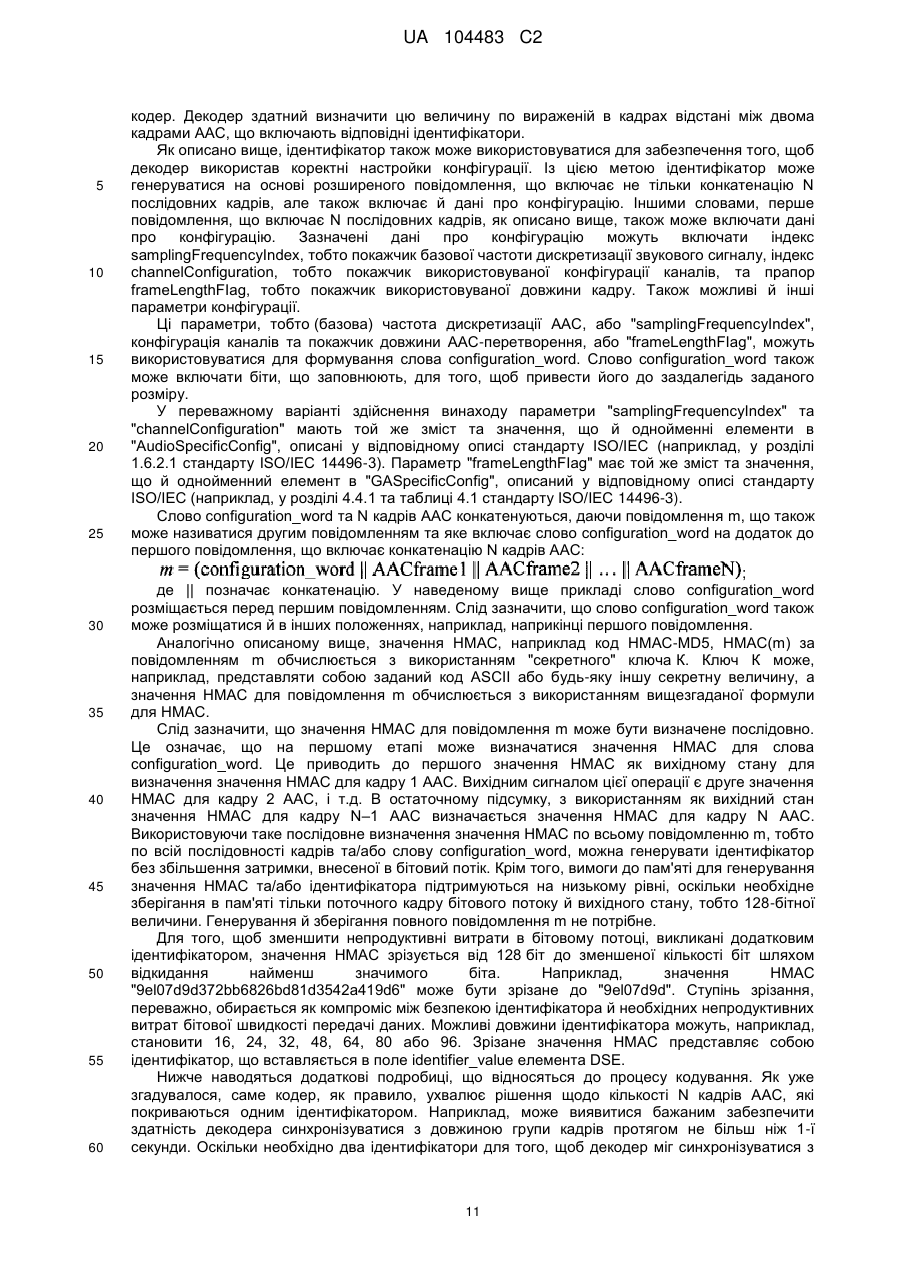

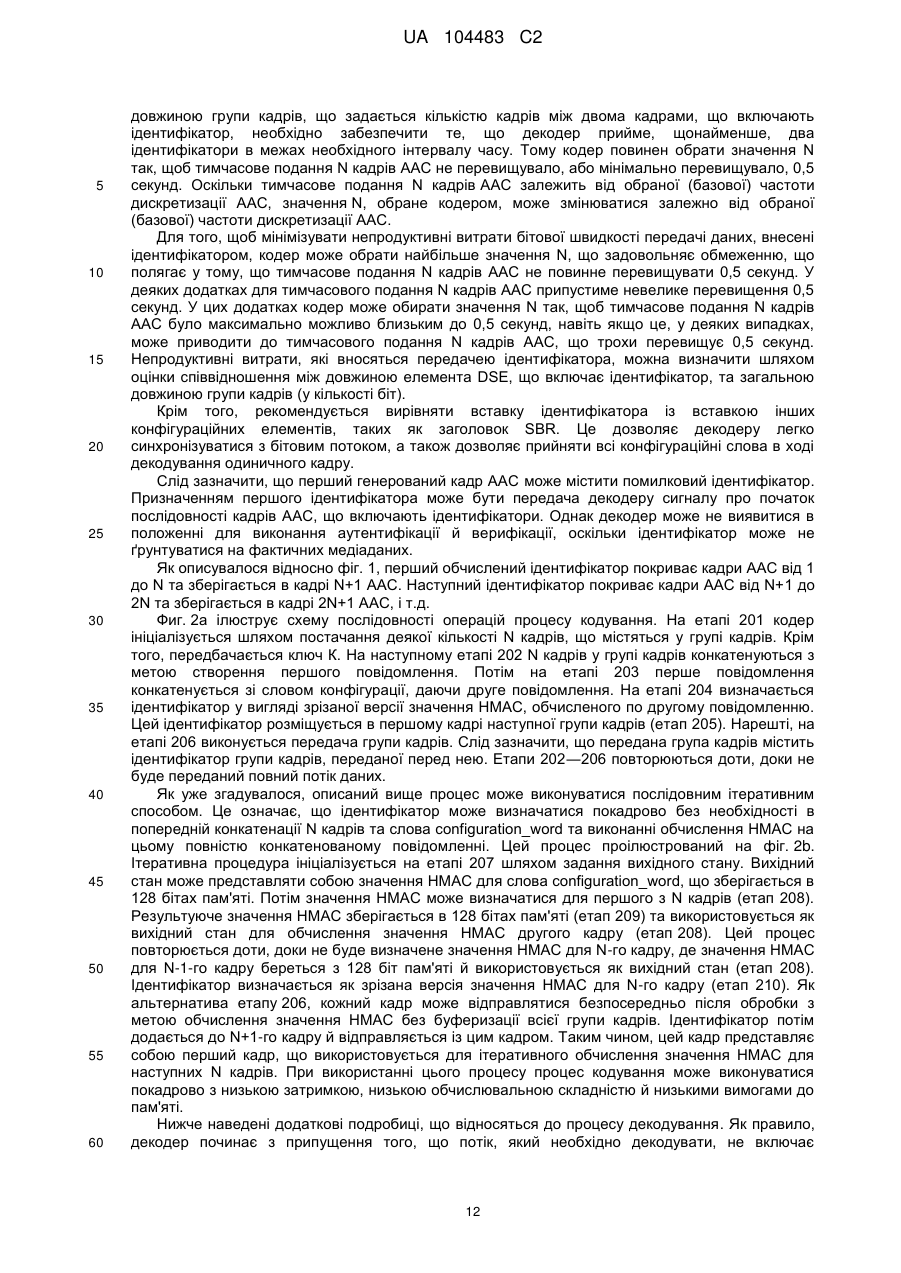

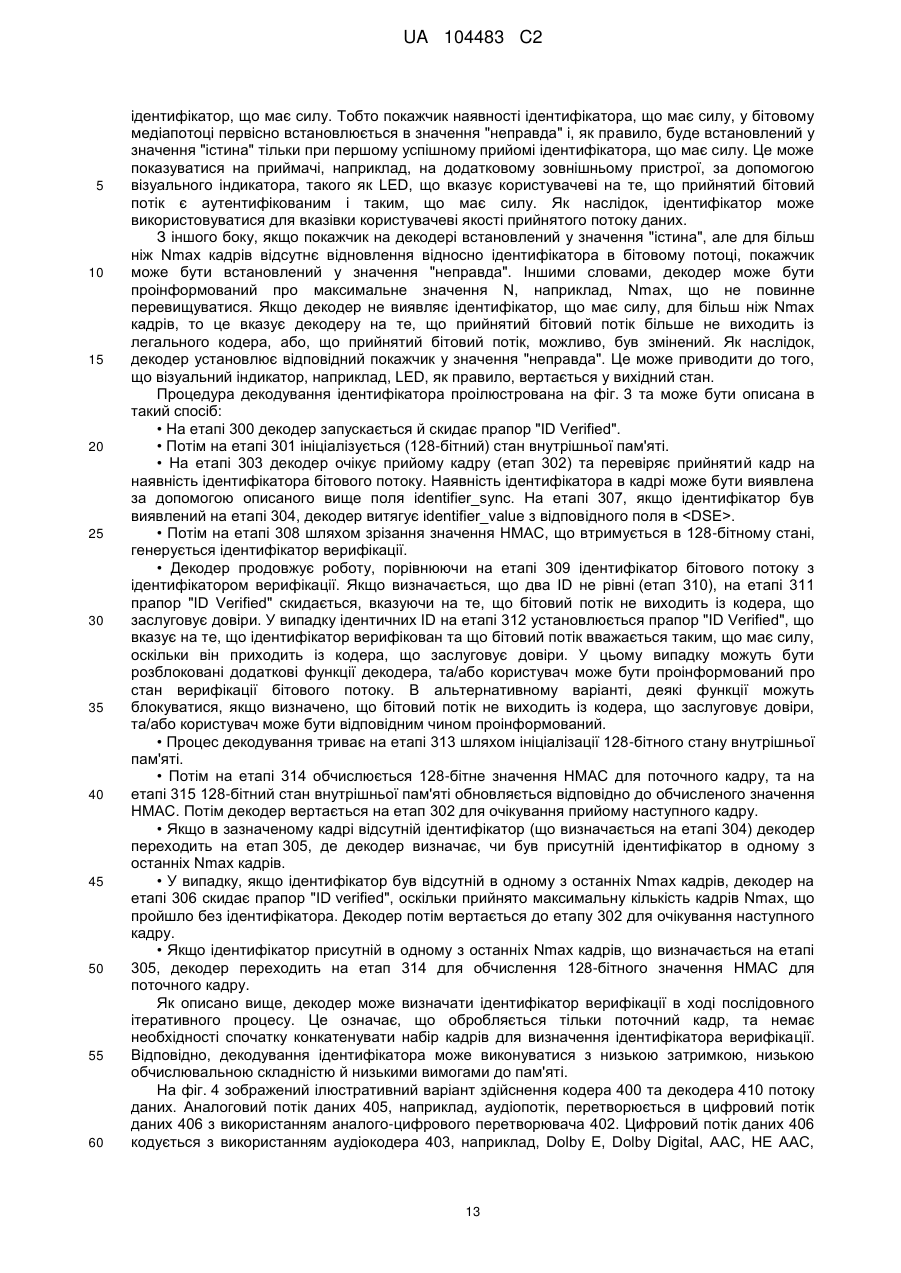

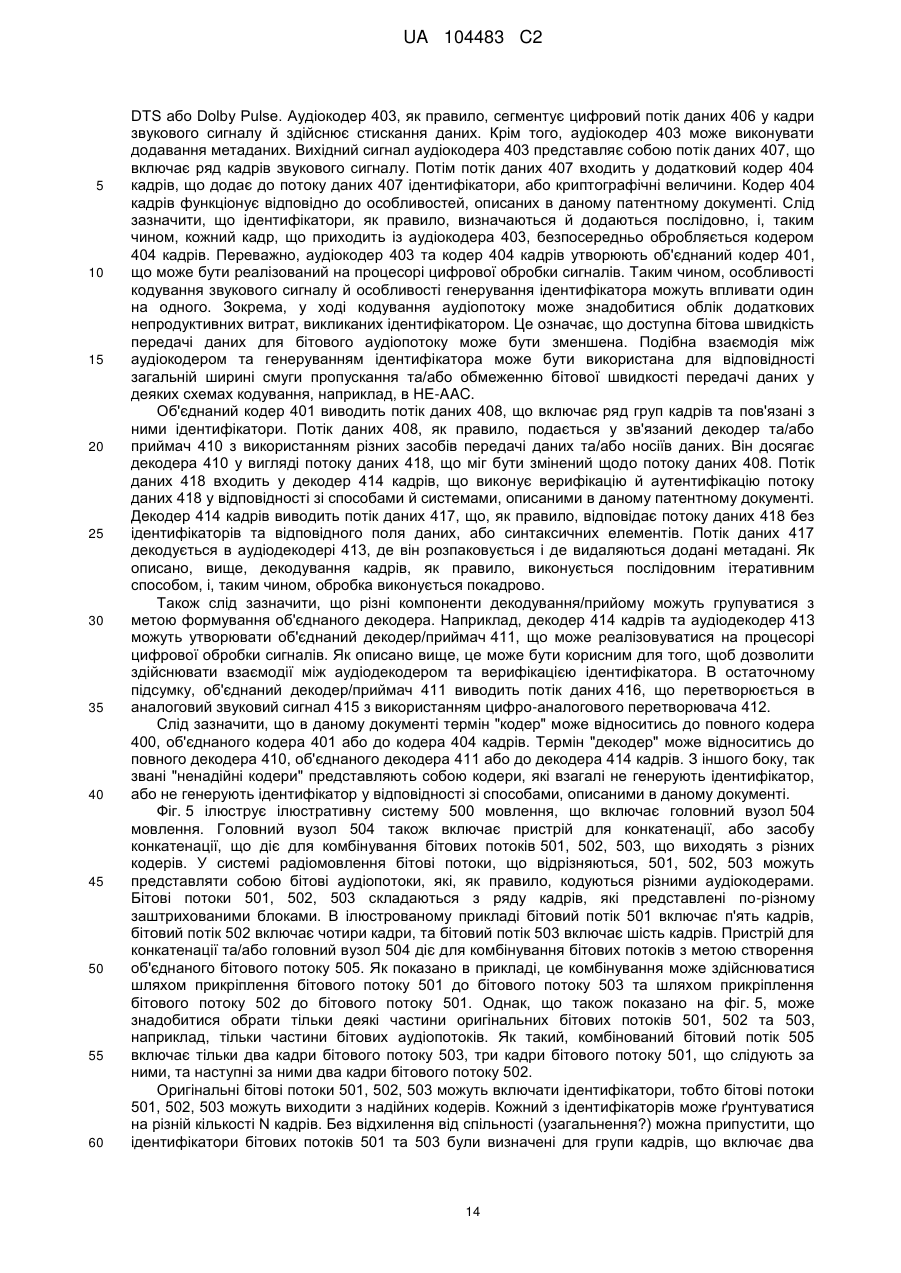

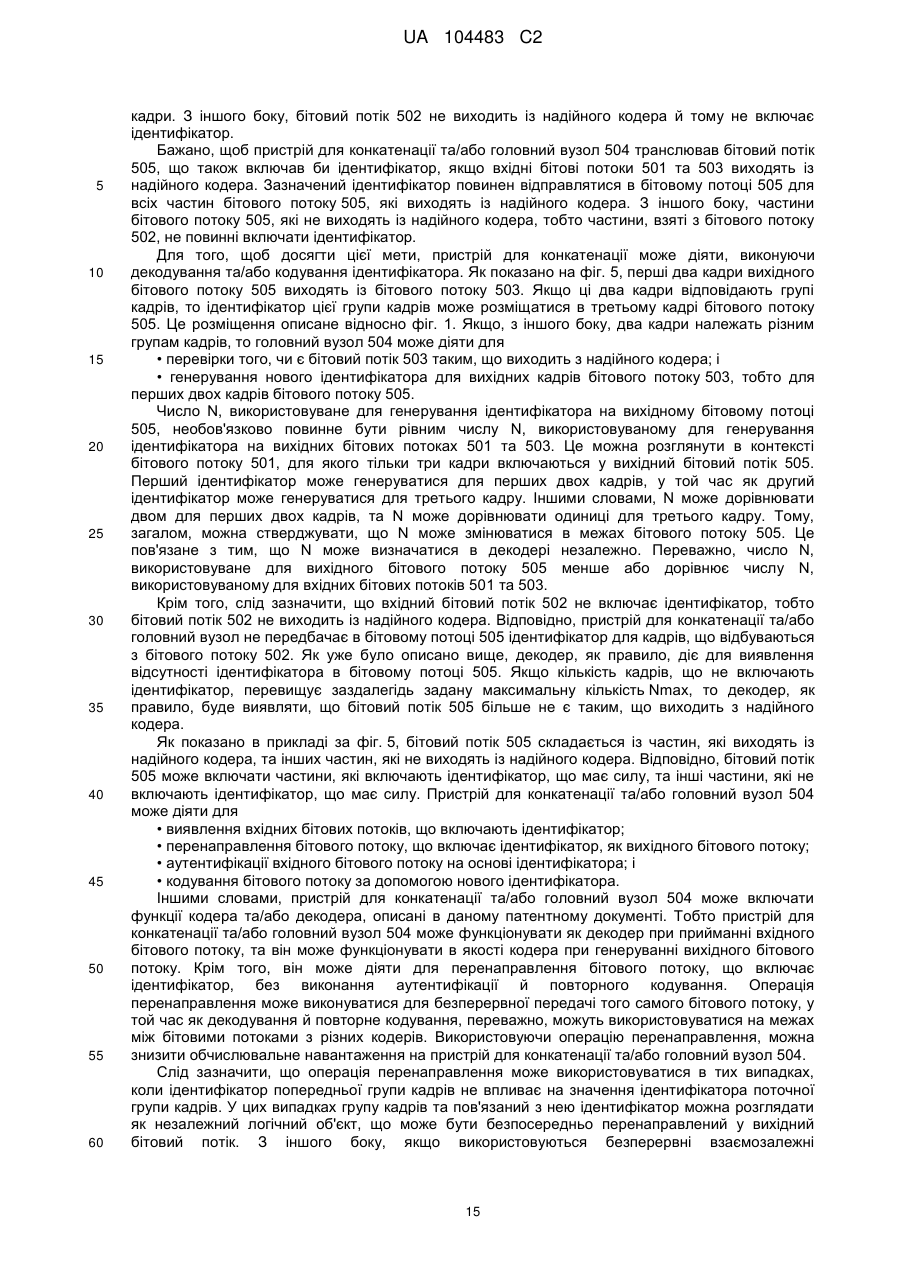

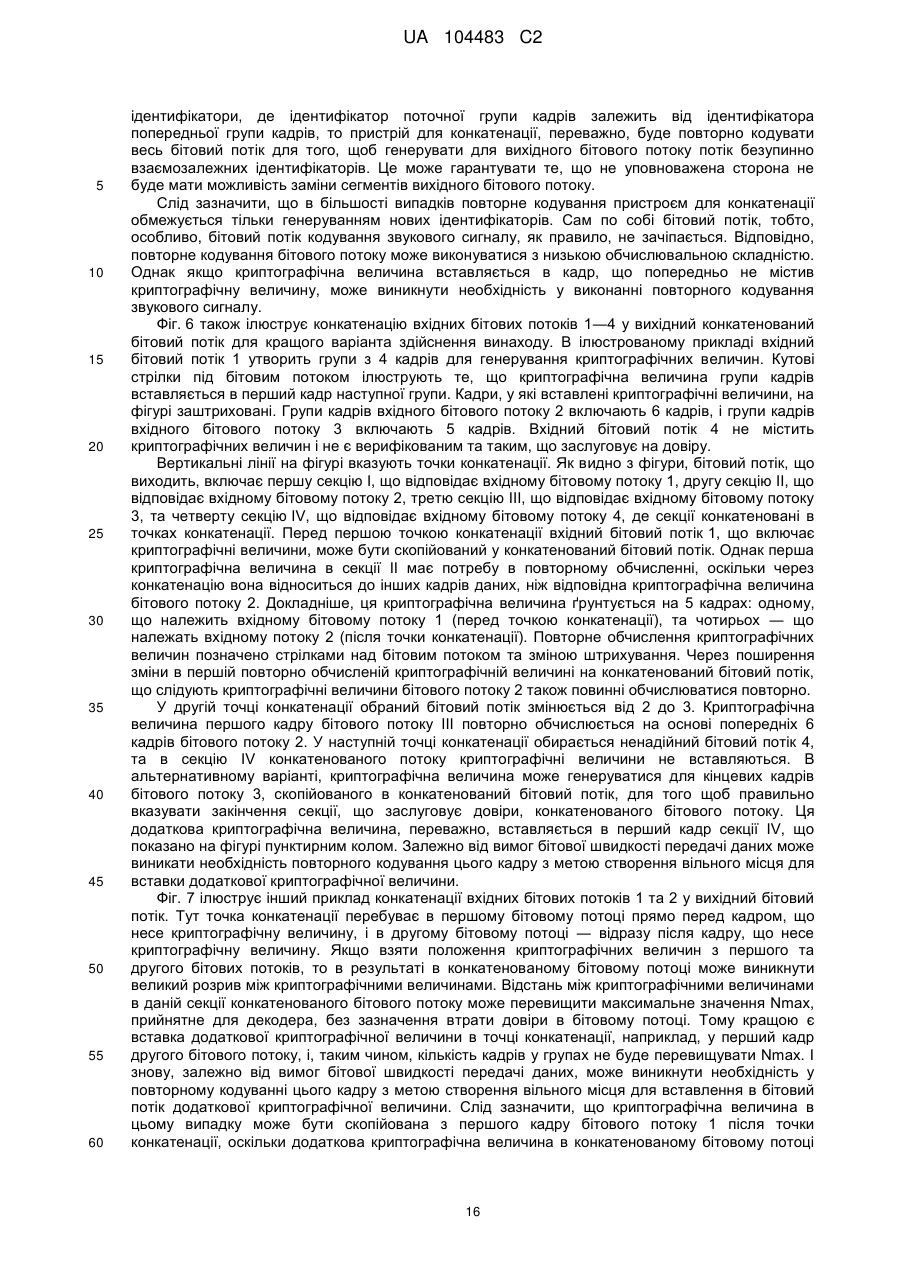

Текст