Вирішення невизначеності доступного ідентифікатора вузла терміналом доступу, використовуючи проміжок часу

Номер патенту: 100277

Опубліковано: 10.12.2012

Автори: Хорн Гейвін Б., Гупта Раджарши, Мейлан Арно, Агаше Параг А., Пракаш Раджат, Кітазое Масато

Формула / Реферат

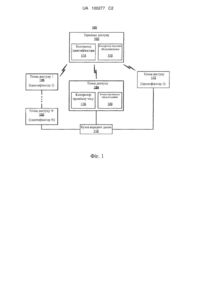

1. Спосіб зв'язку, який включає етапи:

прийом першого повідомлення від термінала доступу в першій точці доступу, причому перше повідомлення містить основану на визначенні індикацію від термінала доступу, що термінал доступу ймовірно перебуває поблизу потенційної цільової точки доступу, у якій терміналу доступу ймовірно буде дозволений доступ;

визначення першою точкою доступу, чи ініціювати операції передачі обслуговування на основі згаданої індикації від термінала доступу;

прийом першого ідентифікатора другої точки доступу від термінала доступу;

визначення, чи може бути використаний перший ідентифікатор для ідентифікації щонайменше одного вузла, відмінного від другої точки доступу; і

відправлення другого повідомлення в результаті визначення, чи може бути використаний перший ідентифікатор для ідентифікації щонайменше одного вузла, відмінного від другої точки доступу, щоб запросити термінал доступу одержати другий ідентифікатор другої точки доступу, причому другий ідентифікатор одержують терміналом доступу, що тимчасово припинив моніторинг передач від першої точки доступу; і

прийом другого ідентифікатора від термінала доступу у відповідь на запит.

2. Спосіб за п. 1, в якому передачу обслуговування не ініціюють, якщо індикація дозволеної ймовірності показує низьку ймовірність.

3. Спосіб за п. 1, який додатково включає

використання другого ідентифікатора для зв'язку з другою точкою доступу, щоб підготувати другу точку доступу до передачі обслуговування термінала доступу.

4. Спосіб за п. 1, в якому друге повідомлення містить індикацію асинхронного проміжку часу, протягом якого термінал доступу може тимчасово припинити моніторинг згаданих передач від першої точки доступу.

5. Спосіб за п. 4, в якому проміжок часу не має заданої тривалості.

6. Спосіб за п. 1, в якому:

перший ідентифікатор містить ідентифікатор фізичного стільника; і

другий ідентифікатор містить глобальний ідентифікатор стільника.

7. Спосіб за п. 1, який додатково включає ініціювання передачі обслуговування цільовій точці доступу на основі другого ідентифікатора.

8. Спосіб за п. 1, в якому другий ідентифікатор є унікальним в більшій зоні, ніж перший ідентифікатор.

9. Спосіб за п. 1, в якому другий ідентифікатор є більш унікальним, ніж перший ідентифікатор, таким чином, що другий ідентифікатор менш ймовірно буде піддаватися невизначеності ідентифікатора, ніж перший ідентифікатор.

10. Пристрій для зв'язку, який містить:

контролер ідентифікатора, сконфігурований для прийому першого повідомлення від термінала доступу в першій точці доступу, причому перше повідомлення містить основану на визначенні індикацію від термінала доступу, що термінал доступу ймовірно перебуває поблизу потенційної цільової точки доступу, у якій терміналу доступу ймовірно буде дозволений доступ, причому контролер ідентифікатора додатково сконфігурований приймати перший ідентифікатор другої точки доступу від термінала доступу;

контролер доступу, сконфігурований для визначення першою точкою доступу, чи ініціювати операції передачі обслуговування на основі індикації від термінала доступу;

контролер невизначеності, сконфігурований для визначення, чи може бути використаний перший ідентифікатор для ідентифікації щонайменше одного вузла, відмінного від другої точки доступу; і

контролер проміжку часу, сконфігурований для відправлення другого повідомлення в результаті визначення, щоб запитати термінал доступу одержати другий ідентифікатор другої точки доступу за допомогою тимчасового припинення моніторингу передач від першої точки доступу; і

приймач, сконфігурований для прийому другого ідентифікатора від термінала доступу у відповідь на запит.

11. Пристрій за п. 10, в якому друге повідомлення містить індикацію асинхронного проміжку часу, протягом якого термінал доступу може тимчасово припинити моніторинг згаданих передач від першої точки доступу.

12. Пристрій за п. 11, в якому проміжок часу не має заданої тривалості.

13. Пристрій для зв'язку, який містить:

засіб для прийому першого повідомлення від термінала доступу в першій точці доступу, причому перше повідомлення містить основану на визначенні індикацію від термінала доступу, що термінал доступу ймовірно перебуває поблизу потенційної цільової точки доступу, у якій терміналу доступу ймовірно буде дозволений доступ;

засіб для визначення за допомогою першої точки доступу, чи ініціювати операції передачі обслуговування на основі згаданої індикації від термінала доступу;

засіб для прийому першого ідентифікатора другої точки доступу від термінала доступу;

засіб для визначення, чи може бути використаний перший ідентифікатор для ідентифікації щонайменше одного вузла, відмінного від другої точки доступу; і

засіб для відправлення другого повідомлення в результаті визначення, чи може бути використаний перший ідентифікатор для ідентифікації щонайменше одного вузла, відмінного від другої точки доступу, щоб запитати термінал доступу одержати другий ідентифікатор другої точки доступу, причому другий ідентифікатор одержують терміналом доступу, що тимчасово припинив моніторинг передач від першої точки доступу; і

засіб для прийому другого ідентифікатора від термінала доступу у відповідь на запит.

14. Пристрій за п. 13, в якому друге повідомлення містить індикацію асинхронного проміжку часу, протягом якого термінал доступу може тимчасово припинити моніторинг передачі від першої точки доступу.

15. Зчитуваний комп'ютером носій, що містить код для того, щоб змушувати комп'ютер:

приймати перше повідомлення від термінала доступу в першій точці доступу, причому перше повідомлення містить основану на визначенні індикацію від термінала доступу, що термінал доступу ймовірно перебуває поблизу потенційної цільової точки доступу, у якій терміналу доступу ймовірно буде дозволений доступ;

визначати першою точкою доступу, чи ініціювати операції передачі обслуговування на основі згаданої індикації від термінала доступу;

приймати перший ідентифікатор другої точки доступу від термінала доступу;

визначати, чи може бути використаний перший ідентифікатор для ідентифікації щонайменше одного вузла, відмінного від другої точки доступу; і

відправляти друге повідомлення в результаті визначення, чи може бути використаний перший ідентифікатор для ідентифікації щонайменше одного вузла, відмінного від другої точки доступу, щоб запитати термінал доступу одержати другий ідентифікатор другої точки доступу, причому другий ідентифікатор одержують терміналом доступу, що тимчасово припинив моніторинг передач від першої точки доступу; і

приймати другий ідентифікатор від термінала доступу у відповідь на запит.

16. Зчитуваний комп'ютером носій за п. 15, в якому друге повідомлення містить індикацію асинхронного проміжку часу, протягом якого термінал доступу може тимчасово припинити моніторинг згаданих передач від першої точки доступу.

17. Спосіб зв'язку, який включає етапи:

визначення в терміналі доступу, що термінал доступу ймовірно перебуває поблизу другої точки доступу, у якій терміналу доступу ймовірно буде дозволений доступ;

відправлення першого повідомлення першій точці доступу, причому перше повідомлення містить індикацію згаданого визначення;

прийом запиту від першої точки доступу у згаданому терміналі доступу, причому запит є запитом ідентифікатора вузла другої точки доступу;

прийом повідомлення від першої точки доступу в терміналі доступу, причому повідомлення вказує наступний доступний проміжок часу, протягом якого термінал доступу може тимчасово припинити моніторинг передачі від першої точки доступу;

моніторинг в наступному доступному проміжку часу передачі від другої точки доступу, яка містить ідентифікатор вузла другої точки доступу; і

представлення звіту про ідентифікатор вузла до першої точки доступу після прийому ідентифікатора вузла від другої точки доступу.

18. Спосіб за п. 17, в якому проміжок часу починається після прийому повідомлення терміналом доступу.

19. Спосіб за п. 17, в якому проміжок часу завершується після прийому ідентифікатора вузла терміналом доступу.

20. Спосіб за п. 17, який додатково включає:

визначення, чи досягнув моніторинг попередньо визначеної часової межі; і

завершення моніторингу, коли визначено, що була досягнута попередньо визначена часова межа.

21. Спосіб за п. 17, в якому:

запит приймається у відповідь на звіт про вимірювання, відправлений на першу точку доступу терміналом доступу; і

звіт про вимірювання містить другий ідентифікатор вузла другої точки доступу.

22. Спосіб за п. 21, в якому:

ідентифікатор вузла містить глобальний ідентифікатор стільника; і другий ідентифікатор вузла містить ідентифікатор фізичного стільника.

23. Спосіб за п. 21, в якому ідентифікатор вузла є унікальним в більшій зоні, ніж другий ідентифікатор вузла.

24. Спосіб за п. 21, в якому ідентифікатор вузла є більш унікальним, ніж другий ідентифікатор, таким чином, що ідентифікатор вузла менш ймовірно буде піддаватися невизначеності ідентифікатора, ніж другий ідентифікатор.

25. Пристрій для зв'язку, який містить:

контролер доступу, сконфігурований для визначення в терміналі доступу, що термінал доступу ймовірно перебуває поблизу другої точки доступу, у якій терміналу доступу ймовірно буде дозволений доступ, і для відправлення першого повідомлення першій точці доступу, причому перше повідомлення містить індикацію згаданого визначення;

контролер ідентифікатора, сконфігурований для прийому запиту від першої точки доступу в терміналі доступу, причому запит призначається для ідентифікатора вузла другої точки доступу;

контролер зв'язку, сконфігурований для прийому повідомлення від першої точки доступу в терміналі доступу, причому повідомлення вказує наступний доступний проміжок часу, протягом якого термінал доступу може тимчасово припинити моніторинг передачі від першої точки доступу; і

приймач, сконфігурований для моніторингу в наступному доступному проміжку часу передачі від другої точки доступу, яка містить ідентифікатор вузла другої точки доступу,

причому контролер ідентифікатора додатково конфігурується для представлення звіту про ідентифікатор вузла першій точці доступу після прийому ідентифікатора вузла від другої точки доступу.

26. Пристрій за п. 25, в якому проміжок часу починається після прийому повідомлення терміналом доступу.

27. Пристрій за п. 25, в якому проміжок часу завершується після прийому ідентифікатора вузла терміналом доступу.

28. Пристрій для зв'язку, який містить:

засіб для визначення на терміналі доступу, що термінал доступу ймовірно перебуває поблизу другої точки доступу, у якій терміналу доступу ймовірно буде дозволений доступ;

засіб для відправлення першого повідомлення першій точці доступу, причому перше повідомлення містить індикацію згаданого визначення;

засіб для прийому запиту від першої точки доступу в терміналі доступу, причому запит призначається для ідентифікатора вузла другої точки доступу;

засіб для прийому повідомлення від першої точки доступу в терміналі доступу, причому повідомлення вказує наступний доступний проміжок часу, протягом якого термінал доступу може тимчасово припинити моніторинг передачі від першої точки доступу;

засіб для моніторингу в наступному доступному проміжку часу передачі від другої точки доступу, яка містить ідентифікатор вузла від другої точки доступу; і

засіб для представлення звіту про ідентифікатор вузла першій точці доступу після прийому ідентифікатора вузла від другої точки доступу.

29. Пристрій за п. 28, в якому проміжок часу починається після прийому повідомлення терміналом доступу.

30. Пристрій за п. 28, в якому проміжок часу завершується після прийому ідентифікатора вузла терміналом доступу.

31. Зчитуваний комп'ютером носій, який містить код для того, щоб змушувати комп'ютер:

визначати в терміналі доступу, що термінал доступу ймовірно перебуває поблизу другої точки доступу, у якій терміналу доступу ймовірно буде дозволений доступ;

відправляти перше повідомлення першій точці доступу, причому перше повідомлення містить індикацію згаданого визначення;

приймати запит від першої точки доступу в терміналі доступу, причому запит призначений для ідентифікатора вузла другої точки доступу;

приймати повідомлення від першої точки доступу в терміналі доступу, причому повідомлення вказує наступний доступний проміжок часу, протягом якого термінал доступу може тимчасово припинити моніторинг передач від першої точки доступу;

виконувати моніторинг під час проміжку часу передачі від другої точки доступу, яка містить ідентифікатор вузла другої точки доступу; і

представляти звіт про ідентифікатор вузла першій точці доступу після прийому ідентифікатора вузла від другої точки доступу.

Текст