Спосіб блочного шифрування дискретних даних

Номер патенту: 51836

Опубліковано: 16.12.2002

Автори: Молдовян Алєксандр Андрєєвіч, Савлуков Ніколай Вікторовіч, Молдовян Ніколай Андрєєвіч

Формула / Реферат

1. Спосіб блочного шифрування дискретних даних, який включає формування ключа шифрування у вигляді сукупності підключів, розбиття блоку даних на ![]() підблоків і почергове перетворення підблоків шляхом виконання двомісної операції над підблоком і підключем, який відрізняється тим, що перед виконанням двомісної операції над і-тим підблоком і підключем над підключем виконують операцію перетворення, яка залежить від j-того підблоку, де

підблоків і почергове перетворення підблоків шляхом виконання двомісної операції над підблоком і підключем, який відрізняється тим, що перед виконанням двомісної операції над і-тим підблоком і підключем над підключем виконують операцію перетворення, яка залежить від j-того підблоку, де ![]()

2. Спосіб за п. 1, який відрізняється тим, що як операцію перетворення, що залежить від j-того підблоку, використовують операцію перестановки бітів підключа, що залежить від j-того підблоку.

3. Спосіб за п. 1, який відрізняється тим, що як операцію перетворення, що залежить від j-того підблоку, використовують операцію циклічного зсуву бітів підключа, що залежить від j-того підблоку.

4. Спосіб за п. 1, який відрізняється тим, що як операцію перетворення, що залежить від j-того підблоку, використовують операцію підстановки, яка виконується над підключем в залежності від j-того підблоку.

Текст

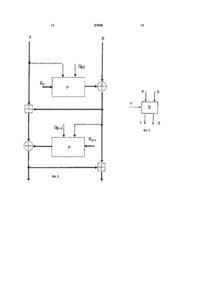

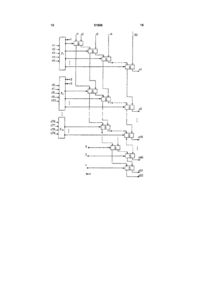

1 Спосіб блочного шифрування дискретних даних, який включає формування ключа шифрування у вигляді сукупності під ключів, розбиття блоку даних на N > 2 підблоків і почергове перетворення підблоків шляхом виконання двомісної операції над підблоком і під ключем, який відрізняється тим, що перед виконанням двомісної операції над і-тим підблоком і підключем над підключем виконують операцію перетворення, яка залежить Biflj-того підблоку, де j Ф І. 2 Спосіб за п 1, який відрізняється тим, що як операцію перетворення, що залежить від j-того підблоку, використовують операцію перестановки бітів підключа, що залежить Biflj-того підблоку 3 Спосіб за п 1, який відрізняється тим, що як операцію перетворення, що залежить від j-того підблоку, використовують операцію циклічного зсуву бітів підключа, що залежить від j-того підблоку 4 Спосіб за п 1, який відрізняється тим, що як операцію перетворення, що залежить від j-того підблоку, використовують операцію підстановки, яка виконується над підключем в залежності від j того підблоку О (О СО 00 Винахід відноситься до галузі електрозв'язку і обчислювальної техніки, а саме, до галузі криптографічних способів та пристроїв для шифрування повідомлень (інформації) В описі способу, що заявляється, використовуються такі терміни секретний ключ - це комбінація бітів, яка відома тільки законному користувачу, ключ шифрування - це комбінація бітів, яка використовується під час шифрування інформаційних сигналів даних, ключ шифрування є змінним елементом шифру і використовується для перетворення конкретного повідомлення або конкретної сукупності повідомлень, ключ шифрування формується за детермінованими процедурами за секретним ключем, в ряді шифрів як ключ шифрування використовується безпосередньо секретний ключ, шифр - це сукупність елементарних кроків перетворення вхідних даних з використанням шифрключа, шифр може бути реалізований у вигляді програми для комп'ютера або у вигляді окремого електронного пристрою, підключ - це частина ключа шифрування, яка використовується під час окремих елементарних кроків шифрування, шифрування - це процес, який реалізує деякий спосіб перетворення даних з використанням шифрключа, який переводить дані в криптограму, яка являє собою псевдовипадкову ПОСЛІДОВНІСТЬ знаків, отримання інформації з якої без знання ключа шифрування є практично неможливим, дешифрування - це процес, зворотний процедурі шифрування, дешифрування забезпечує від ю 51836 будову інформації за криптограмою за умови знання ключа шифрування, криптостійкість - це міра надійності захисту зашифрованої інформації і являє собою трудомісткість, що вимірюється КІЛЬКІСТЮ елементарних операцій, які необхідно виконати для відновлення інформації за криптограмою за умови знання алгоритму перетворення, але без знання ключа шифрування ВІДОМІ способи блочного шифрування даних, див , наприклад, шифр RC5 [ R Rivest, The RC5 Encryption Algorithm, Fast Software Encryption, Second International Workshop Proceedings (Leuven, Belgium, December 14-16, 1994), Lecture Notes in Computer Science, v 1008, Sprmger-Verlag, 1995, pp 86-96] У відомому способі шифрування блоків даних виконують шляхом формування ключа шифрування у вигляді сукупності підключів, розбиття блоку даних, який перетворюється, на підблоки і зміни їх по черзі за допомогою операції циклічного зсуву, операції підсумовування за модулем 2, які виконуються над двома підблоками, і операції підсумовування за модулем 232, які виконуються над підблоком і підключем При цьому підключі використовуються за фіксованим розкладом, тобто на цьому кроці виконання бінарної операції між підблоком і підключем значення підключа не залежить від вхідного блоку даних Цей спосіб блочного шифрування забезпечує високу швидкість шифрування під час реалізації у вигляді програми для комп'ютера Однак цьому способу не притаманна достатня СТІЙКІСТЬ до диференційного і ЛІНІЙНОГО криптоана лізу [Kahnski В S , Yin Y L On Differential and Linear Cryptanalysis of the RC5 Encryption Algorithm, Advances in Cryptology-CRYPTO'95 Proceedings, Sprmger-Verlag, 1995, pp 171-184], що пов'язане з тим, що в цьому способі на заданих кроках шифрування використовуються фіксовані ПІДКЛЮЧІ ДЛЯ ВСІХ можливих вхідних блоків Найбільш близьким за своєю технічною суттю до способу блочного шифрування є спосіб, який описаний в стандарті США DES [National Bureau of Standards Data Encryption Standard Federal Information Processing Standards Publication 46 January 1977] Цей спосіб шифрування включає формування ключа шифрування у вигляді сукупності 48бітових ПІДКЛЮЧІВ, розбиття вхідного блоку дискретних даних на два 32-бітових підблоки L і R і почергове перетворення підблоків під керуванням секретного ключа Всього виконується 16 раундів перетворення 32-бітового підблоку даних Кожний раунд перетворення підблоку здійснюється шляхом виконання таких процедур (1) розширення підблоку R до 48 бітів повторенням деяких бітів цього підблоку R ^ R , (2) здійснення операції підсумовування за модулем 2 над підблоком і підключем, (3) розбиття підблоку R' на ВІСІМ 6-бітових підблоків, (4) виконання операції підстановки над кожним 6-бітовим підблоком шляхом заміни 6бітових підблоків на 4-бітові підблоки за відомими таблицями підстановки, (5) об'єднання восьми 4бітових підблоки в 32-бітовий підблок R, (6) здійснення операції перестановки бітів підблоку R за детермінованим законом, (7) здійснення операції підсумовування за модулем 2 підблоку R з підбло ком L Кожний раунд завершується перестановкою підблоків R і L Під час виконання поточного раунда шифрування використовується фіксований підключ для всіх можливих вхідних блоків даних ПІДКЛЮЧІ, ЯКІ використовуються під час перетворення підблоків, формуються під керуванням 56-бітового секретного ключа Цьому способу блочного шифрування інформації властива висока швидкість перетворень під час реалізації у вигляді спеціалізованих електронних схем Однак цей спосіб має недоліки, а саме, в нього низька швидкість шифрування під час програмної реалізації Крім того, цей спосіб використовує короткий 56-бітовий секретний ключ, що дозволяє на потужних сучасних комп'ютерах розкрити секретний ключ методом підбору можливих значень ключа Це потребує виконання декількох процедур шифрування, які використовують різні секретні ключі, що робить затрудненим отримання високої швидкості шифрування навіть у разі апаратної реалізації В основу винаходу покладене завдання розробити спосіб блочного шифрування дискретних даних, в якому перетворення підблоків даних здійснювалося б таким чином, щоб забезпечувалося зменшення КІЛЬКОСТІ операцій перетворення, які припадають на один біт вхідних даних, одночасно із забезпеченням високої криптостійкості, завдяки чому підвищується швидкість шифрування Поставлене завдання вирішується тим, що в способі блочного шифрування дискретних даних, який включає формування ключа шифрування у вигляді сукупності ПІДКЛЮЧІВ, розбиття блоку даних на N>2 підблоків і почергове перетворення підблоків шляхом виконання двомісної операції над підблоком і підключем, новим згідно з винаходом є те, що перед виконанням двомісної операції над ітим підблоком і підключем над підключем виконують операцію перетворення, що залежить від j-oro підблоку, де j^1 Завдяки такому вирішенню структура ПІДКЛЮЧІВ, ЯКІ використовуються на завданому кроці шифрування, залежить від даних, які перетворюються, і таким чином на цьому кроці перетворення для різних вхідних блоків використовуються різні модифіковані значення ПІДКЛЮЧІВ, завдяки чому забезпечується висока СТІЙКІСТЬ до диференційного криптоаналізу водночас і зменшенням КІЛЬКОСТІ раундів шифрування, що і забезпечує підвищення швидкості криптографічного перетворення Новим також є те, що як операцію перетворення, що залежить від j-oro підблоку, використовують операцію перестановки бітів підключа, що залежить від j-oro підблоку Завдяки такому вирішенню забезпечується підвищення швидкості шифрування під час реалізації способу, який заявляється, у вигляді електронних пристроїв шифрування Новим є також те, що як операцію перетворення, що залежить від j-oro підблоку, використовують операцію циклічного зсуву бітів підключа залежну від j-oro підблоку Завдяки такому рішенню забезпечується підвищення швидкості шифрування під час реалізації способу, який заявляється, у вигляді програм ши 51836 фрування для комп'ютера Крім того, новим є те, що як операцію перетворення, що залежить від j-oro підблоку, використовують операцію підстановки, яка виконується над підключем в залежності Biflj-oro підблоку Завдяки такому вирішенню забезпечується додаткове підвищення криптостійкості шифрування водночас із забезпеченням високої швидкості шифрування в разі реалізації способу, який заявляється, у вигляді програм шифрування для комп'ютера Нижче суть винаходу, який заявляється, більш докладно роз'яснюється прикладами його здійснення з посиланням на креслення, що додаються На фіг 1 наведена узагальнена схема шифрування згідно із способом, який заявляється На фіг 2 наведена блок-схема елементарного керованого перемикача, який є базовим елементом блоку керованих перестановок При и=1 ВХІДНІ біти не переставляються, тобто сигнали на виході співпадають з сигналами на вході При и=0 ВХІДНІ біти переставляються На фіг 3 наведена таблиця вхідних і вихідних сигналів елементарного керованого перемикача при високому потенціалі керуючого сигналу На фіг 4 наведена таблиця вхідних і вихідних сигналів елементарного керованого перемикача при низькому потенціалі керуючого сигналу На фіг 5 схематично наведена структура блоку керованих перестановок, який складається з сукупності однотипних блоків - елементарних перемикачів, яка реалізує 2 7 9 різних перестановок вхідних бітів в залежності від значення 79-бітового керуючого коду На фіг 6 наведена схема спрощеного блоку керованих перестановок Винахід пояснюється узагальненою схемою криптографічного перетворення блоків даних на основі способу, що заявляється, яка представлена фіг1, де Р - блок керованої операції, яка виконується над підключем, А і В - п -бітові підблоки, які ПереТВОрЮЮТЬСЯ, «2г, «2г 1 - ГП-біТОВІ ПІДКЛЮЧІ (В загальному випадку m^n), Q(2r), Q(2r-1) - g-бітові додаткові підключі, знак "Ф" позначає операцію порозрядного підсумовування за модулем два, знак "®" - операцію підсумовування за модулем 2" Жирні безперервні (суцільні) лінії позначають шину передачі n-бітових сигналів, тонкі пунктирні лінії -передачу одного керуючого біта Жирні пунктирні лінії - шину передачі п керуючих сигналів, в якості яких використовуються біти перетворюваних підблоків Жирні пунктирні лінії позначають також шину передачі h бітів додаткових ПІДКЛЮЧІВ Q(2r) і Q(2r-1), які служать для модифікування операції залежної від перетворюваного підблоку В окремих випадках додаткові ПІДКЛЮЧІ можуть не використовуватися Фіг 1 показує один (r-тий) раунд шифрування В залежності від конкретного вигляду керованої операції, яка використовується, і потрібної швидкості перетворень можуть бути задано від 6 до 10 і більше раундів Один раунд перетворень полягає в виконанні такої ПОСЛІДОВНОСТІ процедур (1) перетворення підключа «2Г в залежності від значень підблоку А і від значень додаткового під ключа Q(2r), в результаті чого на виході блоку Рі виробляється перетворене значення підключа РАО(2Г) ( К 2 Г ) , (2) перетворення підблоку В шляхом виконання операції порозрядного підсумовування за модулем 2 над значенням Рдо(2г) (Кгг) 1 підблоком В В =ВФ Рдо(2г) (Кгг), де знак " =" позначає операцію присвоювання, (3) перетворення підблоку А шляхом виконанП ня операції підсумовування за модулем 2 над підблоком А і підблоком В А =А ® В, (4) перетворення підключа Кгг і в залежності від значення підблоку В і від значення додаткового підключа Q(2r-1), в результаті чого на виході блоку Р2 ВИробЛЯЄТЬСЯ ЗНачеННЯ Рдо(2г 1)(К2г і), (5) перетворення підблоку А А-АЄР Ааі 2г1)(К2гі), (6) перетворення підблоку В В=В® А В залежності від конкретного варіанту реалізації способу блочного шифрування дискретної інформації, який пропонується, одна й та ж пара m-бітових ПІДКЛЮЧІВ «2 і Кі (додаткових д-бітових ПІДКЛЮЧІВ Q(2) і Q(1)) може використовуватись ПІД час виконання кожного раунду шифрування Можливий варіант, коли в кожному раунді використовуються незалежні ПІДКЛЮЧІ Кгг, Кгм (незалежні додаткові ПІДКЛЮЧІ Q(2r) і Q(2r-1)) Наприклад, при КІЛЬКОСТІ раундів г=3 в першому раунді використовуються ПІДКЛЮЧІ «2 і КІ (Q(2) і Q(1)), у другому раунді - ПІДКЛЮЧІ «4 і Кз (Q(4) і Q(3)), в третьому раунді - ПІДКЛЮЧІ Кє і К5 (Q(6) і Q(5)) ПІДКЛЮЧІ Кгг, Кгг і і додаткові ПІДКЛЮЧІ Q(2r), Q(2r-1) можуть формуватися за спеціальними процедурами залежно від секретного ключа Можливий варіант, в якому ПІДКЛЮЧІ Кгг, К2гі і додаткові ПІДКЛЮЧІ Q(2r), Q(2r-1) формуються шляхом генерації за законом ймовірності Можливість технічної реалізації способу, що заявляється, пояснюється далі конкретними прикладами його здійснення Приклад 1 В цьому прикладі пояснюється шифрування 64-бітових блоків даних з використанням керованих перестановок як операції, яка виконується над підключем в залежності від одного з перетворюваних блоків Ключ шифрування формується у вигляді 16 ПІДКЛЮЧІВ Кі,К2,Кз, Кіб, кожен із яких має довжину 32 біти Додаткові ПІДКЛЮЧІ не використовуються Вхідний блок даних розбивається на два 32-бітових підблоки А і В Шифрування вхідного блоку описується таким алгоримом 1 Установити лічильник КІЛЬКОСТІ раундів г=1 2 Перетворити підблок В ВІДПОВІДНО ДО виразу В=В0Р А (К 2 г), де Рд(К2г) позначає операцію перестановки бітів підключа Кгг, яка виконується залежно від значення підблоку А З Перетворити підблок А ВІДПОВІДНО ДО виразу А=А® В 4 Перетворити підблок А ВІДПОВІДНО ДО виразу 51836 А=А0Рв(К 2 г 1 ), де Рв(К2гі) позначає операцію перестановки бітів підключа «2г і, яка виконується залежно від значення підблоку В 5 Перетворити підблок В ВІДПОВІДІ О ДО виразу В-В® А 6 Якщо г^8, то приростити лічильник г=г+1 і перейти до кроку 2, в противному разі СТОП Цей алгоритм зорієнтований на реалізацію у вигляді електронних схем Операції перестановки бітів підключа, що залежать від одного з підблоків, які перетворюються, можуть бути виконані за допомогою блоку керованих перестановок, реалізованого на основі використання сукупності елементарних перемикачів, які виконують операцію перестановки двох бітів Фіг 2 пояснює роботу елементарного перемикача, де u - керуючий сигнал, а і b - ВХІДНІ сигнали даних, с і d - ВИХІДНІ сигнаги даних Таблиці на фіг 3 і 4 показують залежність вихідних сигналів від вхідних і керуючих сигналів Із наведених таблиць видно, що коли и=1, ЛІНІЯ а комутується з ЛІНІЄЮ с, а ЛІНІЯ b - з ЛІНІЄЮ d Коли и=0, ЛІНІЯ а комутується з ЛІНІЄЮ d, а ЛІНІЯ b - З ЛІНІЄЮ d Таким чином, під час одиничного керуючого сигналу перестановка двох вхідних бітів не здійснюється, а під час нульового керуючого сигналу ВХІДНІ біти переставляються На фіг 5 показана можлива реалізація блоку керованих перестановок, яка використовує сукупність елементарних перемикачів S Цей приклад відповідає блоку Р із 32-бітовим інформаційним входом і 79-бітовим керуючим входом Як інформаційні сигнали використовуються біти поточного перетворюваного підключа Як керуючі сигнали використовуються 32 біти одного з підблоків і 47 бітів одного з додаткових ПІДКЛЮЧІВ КІЛЬКІСТЬ різних варіантів операції перестановки дорівнює КІЛЬКОСТІ можливих кодових комбінацій 7 на вході керування і дорівнює 2 для блока Р із структурою, показаною на фіг 2 Цей блок керованих перестановок реалізує унікальну перестановку вхідних бінарних розрядів для кожного можливого значення кодової комбінації на керуючому вході, КІЛЬКІСТЬ яких дорівнює 2 7 9 ЗОВНІШНІ інформаційні входи блоку керованих перестановок позначені І1,І2, ,і32, ЗОВНІШНІ виходи позначені с1,с2, ,с32, керуючі входи позначені с1,с2, ,с79 Елементарні перемикачі S з'єднані таким чином, що вони утворюють матрицю, яка складається з 31 рядка В першому рядку з'єднані 31 елементарний перемикач S, у другому рядку - ЗО, в третьому - 29 і т д В кожному наступному рядку КІЛЬКІСТЬ елементарних перемикачів зменшується на 1 В крайньому нижньому 31 -ому рядку з'єднаний 1 елементарний перемикач Рядок з номером j^31 має ЗЗ-j входів, ЗЗ-j виходів і 32-j керуючих входи Останній (крайній правий) вихід j-oro рядка є ЗОВНІШНІМ ВИХОДОМ блоку керованих перестановок, решта 32-j виходи j рядка з'єднані з ВІДПОВІДНИМИ входами (|+1)-ого рядка Останній 31-й рядок має два виходи і обидва з них є ЗОВНІШНІМИ виходами блоку керованих перестановок Не більше, ніж на один керований 8 вхід кожного рядка подається одиничний (и=1) керуючий сигнал Для забезпечення цієї вимоги служать бінарно-тридцятидвохрядш дешифратори F-I.F2, ,Рі5 і бінарно-шістнадцятирядний дешифратор F-іб Дешифратори Fi,F2, ,F-i5 мають п'ять ЗОВНІШНІХ керуючих входів, на які подається довільний 5-бітовий бінарний код, і 32 виходи Ці дешифратори виробляють тільки на одному виході одиничний сигнал На 31 виході, які залишаються, встановлюється нульовий сигнал Дешифратор F-іб має 4 входи, на які подається довільний 4-бітовий бінарний код, і 16 виходів, з яких тільки на одному встановлюється одиничний сигнал Для всіх дешифраторів Fi,F2, ,F-i5 і F-іб кожне вхідне значення бінарного коду задає лише один можливий номер виходу, на якому встановлюється одиничний сигнал (и=1) Частина виходів дешифратора Fh, де пm, причому різним бінарним векторам можуть відповідати як різні, так і однакові ВИХІДНІ бінарні вектори Пояснимо задания залежності операції підстановки першого типу від підблоку перетворюваних даних Нехай операції підстановки виконуються над бінарними векторами довжиною п бітів, де п ціле число Тоді ДЛЯ визначення операції підстановки розміром пхп (позначення пхп означає, що вхідним для операції підстановки є бінарний вектор довжиною п бітів і вихідний бінарний вектор також має довжину п бітів) потрібно використання таблиці, яка має два рядки чисел 0 1 2 3 N-1 ао аі а2 а3 aN 1 де N=2n В цій таблиці в нижньому рядку присутні всі можливі значення n-бітового блоку рівно по одному разу, але в довільному порядку Черговість розташування чисел в нижньому рядку визначає конкретний варіант таблиці підстановки, а отже і конкретний варіант операції підстановки, яка виконується з використанням цієї таблиці Виконання операції підстановки здійснюється таким чином 11 51836 Вибирається з верхнього рядка число, яке дорівнює значенню вхідного блока Значення, яке знаходиться під цим числом у нижньому рядку, береться як вихідний блок Таким чином, таблицю підстановки можна розташувати в оперативній пам'яті комп'ютера як послідовний запис п-бітових комп'ютерних слів, розміщених в комірках з адресами Wo,Wi,W2, ,WN І В цьому випадку значення вхідного бінарного вектора Y служить для обчислення адреси Wo+Y слова, яке беруть як вихідний бінарний вектор Цей спосіб подання таблиці підстановки потребує використання об'єму пам'яті, n який дорівнює Nn=2 n бітам Виберемо КІЛЬКІСТЬ L таблиць підстановки, яка дорівнює 2 (об'єм потріL бної пам'яті буде при цьому дорівнювати 2 Nn бітам) і розташуємо таблиці підстановок безперервно одна за одною За адресу таблиці з номером V візьмемо значення адреси Wo її першого пбітового слова Нехай адреса таблиці з номером V=0 є S В цьому випадку адреса таблиці підстановки з будь-яким номером V дорівнює S+vN Коли задано керуючий бінарний вектор, який визначає номер поточної таблиці підстановки v і поточний вхідний бінарний вектор, то операція підстановки виконується заміною поточного вхідного блоку на n-бітове слово, розташоване за адресою S+vN+Y, де Y - значення вхідного бінарного вектора, над яким виконується поточна операція підстановки Використовуючи це співвідношення легко задати вибір таблиці підстановки з номером v і виконати підстановку над вхідним бінарним вектором із значенням Y У випадку, який розглядався, задания залежності таблиць підстановки від значення керуючого бінарного вектора і виконання операції підстановки здійснюється мікропроцесором дуже швидко під час вибору ВІДПОВІДНИХ значень параметрів L і п, наприклад при І_=5 і п=8 При зазначених параметрах для розміщення таблиць підстановки потрібно 8 Кбайт оперативної пам'яті, що є прийнятним, оскільки сучасні комп'ютери мають об'єм оперативної пам'яті на багато порядків більше цієї величини (від 1 до 64Мбайт і більше) Пояснимо задания залежності операції підстановки другого типу від підблоку даних на прикладі підстановок 16x32, які задаються за допомогою пронумерованої ПОСЛІДОВНОСТІ 32-бітових бінарних векторів X,, j=0,1,2, ,216-1 Передбачається, що ПОСЛІДОВНІСТЬ X, є відомою і належить до опису алгоритму шифрування Операція підстановки над 16-бітовим підключем k здійснюється в залежності від перетворюваного підблоку b таким чином (1) обчислюється номер j=(b+k)mod216, (2) 16-бітовий бінарний вектор k замінюється на 32-бітовий бінарний вектор X, Шифрування 64бітових блоків даних на основі операцій підстановки, які виконуються за допомогою ПОСЛІДОВНОСТІ 32-бітових бінарних векторів Xj (j=0,1,2, ,216-1) над підключами в залежності від перетворюваних підблоків даних, може бути здійснено, наприклад, таким чином Ключ шифрування формується у вигляді 16 підключів Кі,К2,Кз, ,Кз2, кожен із яких має довжину 16 бітів Вхідний блок даних розбивається на два 32-бітових підблоки А=а2Іаі і В=Ь2ІЬі, 12 які представлені у вигляді конкатенації 16-бітових підблоків а-1,32 і bi,b2 Шифрування вхідного блоку описується таким алгоритмом 1 Установити лічильник КІЛЬКОСТІ раундів г=1 2 Перетворити підблок В ВІДПОВІДНО ДО виразу де F(K4r, ai) позначає операцію підстановки над підключем К41-, що залежить від підблоку аі 3 Перетворити підблок А ВІДПОВІДНО ДО виразу 32 A =A+B(mod 2 ) 4 Перетворити підблок А ВІДПОВІДНО ДО виразу A=A0F(K4ri1bi)1 де F(K4ri, b-i) позначає операцію підстановки над підключем Кдг і яка виконується в залежності від підблоку Ьі 5 Перетворити підблок В ВІДПОВІДНО ДО виразу В =B+A(mod232) 6 Перетворити підблок В ВІДПОВІДНО до виразу B=BeF(K4r2, a2) 7 Перетворити підблок А ВІДПОВІДНО ДО виразу A =A+B(mod232) 8 Перетворити блок А ВІДПОВІДНО ДО виразу A=AeF(K4r2, b2) 9 Перетворити підблок В ВІДПОВІДНО ДО виразу В =B+A(mod232) 10 Якщо ХФА, то приростити лічильник г=г+1 і перейти до кроку 2, в противному разі СТОП Цей алгоритм використовує відому таблицю підстановки розміром 240Кбайт, що складає малу частину об'єму оперативної пам'яті сучасних комп'ютерів Операція добування бінарних векторів із оперативної пам'яті за заданими адресами здійснюється малою КІЛЬКІСТЮ машинних тактів, завдяки чому програмна реалізація способу блочного шифрування, який пропонується, з операціями підстановки, які виконуються над підключами в залежності від перетворюваних підблоків, забезпечує швидкість шифрування від 20 до бОМбіт/с (в залежності від конкретної реалізації) для масового мікропроцесора Pentium/200 Промислова придатність Наведені приклади показують, що заявлений спосіб блочного шифрування дискретних даних є таким, що технічно реалізується, і дозволяє вирішити поставлене завдання Розглянуті приклади легко реалізуються, наприклад, в спеціалізованих мікроелектронних схемах шифрування (приклад 1) і у вигляді програм шифрування для комп'ютерів (приклади 2 і 3) і забезпечують швидкість шифрування до 1 Гбіт/с і вище (приклад 1) під час апаратної реалізації і до бОМбіт/с під час програмної реалізації і використання масового мікропроцесора Pentium/200 (приклади 2 і 3) 13 51836 і.., шш І І І ;• • ш шш шшшш і * ґ \ ІГ.1 14 15 Фіг 5 17 51836 ДП «Український інститут промислової власності» (Укрпатент) вул Сім'ї Хохлових, 15, м Київ, 04119, Україна ( 0 4 4 ) 4 5 6 - 2 0 - 90 ТОВ "Міжнародний науковий комітет" вул Артема, 77, м Київ, 04050, Україна (044)216-32-71 18

ДивитисяДодаткова інформація

Назва патенту англійськоюMethod for block coding of digital data

Автори англійськоюMoldovian Aleksandr Andreievich, Moldovian Nikolai Andreievich

Назва патенту російськоюСпособ блочного кодирования цифровых данных

Автори російськоюМолдовян Александр Андреевич, Молдовян Николай Андреевич

МПК / Мітки

МПК: H04L 9/00

Мітки: спосіб, блочного, дискретних, даних, шифрування

Код посилання

<a href="https://ua.patents.su/9-51836-sposib-blochnogo-shifruvannya-diskretnikh-danikh.html" target="_blank" rel="follow" title="База патентів України">Спосіб блочного шифрування дискретних даних</a>

Попередній патент: Фільтрувальний пристрій

Наступний патент: Електролюмінесцентний пристрій, дисплей для відображення інформації і спосіб виготовлення електролюмінесцентного пристрою

Випадковий патент: Спосіб виробництва хліба