Спосіб секретної передачі інформації

Номер патенту: 97527

Опубліковано: 25.03.2015

Автори: Кутковецький Валентин Якович, Турти Марина Валентинівна

Формула / Реферат

Спосіб секретної передачі інформації у вигляді шифротексту на основі створеної у Центрі криптосистеми, шифроалфавіт якого створюється на базі одноразово переданого в Центр біометричного образу Користувача, символів деякого відкритого алфавіту відкритого тексту та хаотичного сигналу маскування, який відрізняється тим, що на один конкретний символ відкритого алфавіту створюють групу символів шифроалфавіту, кількість символів у якій дорівнює округленому у більшу сторону добутку рівної або більшої за одиницю константи, помноженої на відношення ймовірності застосування конкретного символу відкритого алфавіту у відкритому тексті до найменшої величини ймовірності використання символу відкритого алфавіту у відкритому тексті, кожному символу шифроалфавіту надають однакову кількість бітів для його визначення у двійковій системі числення, у криптосистемі створюють сім алгоритмічних модулів, кожний з яких за вибором Користувача залежно від важливості захисту даних або не впливає на шифротекст, або змінює його за спрощеною функцією чи за функцією генератора псевдовипадкових чисел із залежністю функцій від власних для кожного модуля постійних та змінних величин і числових характеристик біометричного образу, причому за даними першого модуля визначається константа, за якою розраховується кількість символів у групі шифроалфавіту, яка припадає на один конкретний символ алфавіту відкритого тексту, за даними другого модуля визначається відповідність між порядковим номером кожного символу у шифроалфавіті та порядковим номером символу відкритого алфавіту, за даними третього модуля визначається кількість бітів та їх конкретне значення для всіх символів шифроалфавіту у двійковому відображенні, за даними четвертого модуля у шифротекст1 вводяться біти символу шифроалфавіту у двійковій формі, який відповідає введеному Користувачем відкритому символу алфавіту відкритого тексту, за даними п'ятого модуля весь шифротекст розділяється на задані пари символів і визначається порядковий номер біта для кількаразовогорозділу на нерівні частки двійкових бітів заданих пар символів, з наступною взаємною перестановкою цих часток для створення шифротексту 2, за даними шостого модуля шифротекст 2 перетворюється на шифротекст 3 шляхом введення у визначених місцях шифротексту 2 фальшивих символів шифроалфавіту, які при дешифрації належить вилучити, за даними сьомого модуля шифротекст 3 перетворюється на шифротекст4 шляхом введення у визначених місцях шифротексту 3 шифросимволів команди зміни шифроалфавіту.

Текст

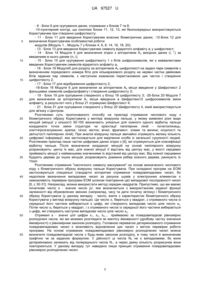

Реферат: UA 97527 U UA 97527 U 5 10 15 20 25 30 35 40 45 50 55 60 Корисна модель належить до забезпечення в територіально рознесеній системі секретного зв'язку між Центром і Користувачем та заміни за відкритим каналом криптосистем, які перетворено за допомогою біометричних параметрів Користувача. Для цього в Центр одноразово доставляють будь-який нечіткий біометричний образ Користувача (голосову фразу пароля, клавіатурний почерк, візерунок пальця, відстань між характерними точками долоні, слово-пароль на графічному планшеті тощо), який є паролем доступу до коду. Створена в Центрі криптосистема використовує кодований інформаційний сигнал, який математично об'єднують з хаотичним сигналом маскування. Розроблену в Центрі таким чином криптосистему передають Користувачу, який за його допомогою передає інформацію в Центр, де з отриманої інформації вилучається хаотичний сигнал маскування, виконується декодування та розпізнавання корисного інформаційного сигналу. Подібний підхід має ряд переваг: 1) інформацію можна зберігати в об'єкті в засекреченому вигляді. 2) шифротекст виробляється лише на час передачі та прийому інформації і тільки за особистої участі Користувача. 3) зловмиснику неможливо заволодіти, ознайомитись, прийняти чи передати інформацію за відсутності Користувача. 4) особливості способу секретної передачі інформації (неможливість без Користувача передати, отримати, розшифрувати інформацію) знижує вимоги до режиму зберігання криптосистеми, який може визначатись не секретністю, а лише матеріальною цінністю об'єкта, що знижує витрати на його експлуатацію. 5) при передачі інформації спосіб передбачає використання відкритих каналів зв'язку, яких значно більше за закриті канали, що знижує небезпеку втрати інформації навіть за наявності у зловмисника ключа. 6) даний спосіб дає можливість часто змінювати криптосистеми, що вимагає з боку зловмисника великих витрат часу та ресурсів для розрахунків нового ключа. 7) При компрометації одного Користувача інші Користувачі системи не відчувають незручностей і лише компрометований Користувач повинен замінити криптосистему шляхом її нового завантаження через відкритий канал. Відомий спосіб секретної передачі інформації, який складається з формування інформаційного сигналу з кодованої інформації, адитивного об'єднання цього сигналу з хаотичним сигналом маскування у вигляді шуму, передачу підсумкового сигналу до приймача, фільтрації шуму, декодування та розпізнавання інформаційного сигналу [1]. Недоліком даного способу є недостатня захищеність інформації через незалежність хаотичного сигналу маскування та корисного інформаційного сигналу від біометричного образу Користувача. Відомі практично реалізовані способи секретної передачі інформації, які складаються з адитивного сумування інформаційного сигналу та хаотичних коливань маскування з наступним декодуванням інформаційних сигналів [2]. Недоліками даних способів є вимога застосування повної синхронізації коливань, яку важко забезпечити на практиці, та незалежність процесів розпізнавання від біометричного образу Користувача. Найбільш близьким до заявленого способу секретної передачі інформації за сукупністю суттєвих ознак є вибраний за прототип відомий спосіб секретної передачі інформації, який полягає в тому, що в Центр розробки та розподілу криптосистем одноразово доставляють біометричні образи Користувача, генерують програму (у вигляді нейромережі), після чого програму по відкритих каналах передають на об'єкт Користувача, де її запам'ятовують і використовують для зв'язку з Центром. За необхідності зміни криптосистеми Користувача у Центрі формують нову програму і доставляють її по відкритим каналам на об'єкт Користувача для застосування [3]. Причини, які перешкоджають одержанню очікуваного технічного результату у прототипі (збільшення захищеності інформації шляхом залежності хаотичного шуму маскування та корисного інформаційного сигналу від біометричного образу Користувача) є використання біометричного образу Користувача лише як пароля для отримання доступу до розробленого коду криптосистеми. Недоліками прийнятого за прототип способу є недостатня захищеність інформації внаслідок того, що біометричний образ Користувача не використовується при створенні хаотичного шуму маскування та для кодування корисного інформаційного сигналу. В основу способу поставлена задача підвищення надійності захисту інформації від несанкціонованого доступу за рахунок використання біометричного образу Користувача для 1 UA 97527 U 5 10 15 20 25 30 35 40 45 50 55 60 генерації хаотичного шуму маскування та для багаторазового шифрування корисного інформаційного сигналу. Загальні суттєві ознаки запропонованого способу секретної передачі інформації від Користувача до Центру, які співпадають з суттєвими ознаками прототипу, полягають у тому, що шифроалфавіт створюється на базі одноразово переданого в Центр біометричного образу Користувача, символів деякого відкритого алфавіту, відкритого тексту та хаотичного сигналу маскування. Суттєві ознаки запропонованого способу секретної передачі інформації, що є достатніми у всіх випадках і характеризують запропонований винахід на відміну від прототипу, полягають у тому, що на один конкретний символ відкритого алфавіту створюють групу символів шифроалфавіту, кількість символів у якій дорівнює округленому в більшу сторону добутку рівної або більшої за одиницю константи, помноженої на відношення ймовірності застосування конкретного символу відкритого алфавіту у відкритому тексті до найменшої величини ймовірності використання символу відкритого алфавіту у відкритому тексті, кожному символу шифроалфавіту надають однакову кількість бітів для його визначення у двійковій системі числення, у криптосистемі створюють сім алгоритмічних модулів, кожний з яких за вибором Користувача залежно від важливості захисту даних або не впливає на шифротекст, або змінює його за спрощеною функцією чи за функцією генератора псевдовипадкових чисел із залежністю функцій від власних для кожного модуля постійних та змінних величин і числових характеристик біометричного образу, причому за даними першого модуля визначається константа, за якою розраховується кількість символів у групі шифроалфавіту, яка припадає на один конкретний символ алфавіту відкритого тексту, за даними другого модуля визначається відповідність між порядковим номером кожного символу у шифроалфавіті та порядковим номером символу відкритого алфавіту, за даними третього модуля визначається кількість бітів та їх конкретне значення для всіх символів шифроалфавіту у двійковому відображенні, за даними четвертого модуля у шифротекст 1 вводяться біти символу шифроалфавіту у двійковій формі, який відповідає введеному Користувачем відкритому символу алфавіту відкритого тексту, за даними п'ятого модуля весь шифротексті розділяється на задані пари символів і визначається порядковий номер біта для кількаразового розділу на нерівні частки двійкових бітів заданих пар символів, з наступною взаємною перестановкою цих часток для створення Шифротексту 2, за даними шостого модуля шифротекст 2 перетворюється на шифротекст3 шляхом введення у визначених місцях шифротексту 2 фальшивих символів шифроалфавіту, які при дешифрації належить вилучити, за даними сьомого модуля шифротекст3 перетворюється на Шифротекст4 шляхом введення у визначених місцях шифротексту 3 шифросимволів команди зміни шифроалфавіту. Спосіб пояснюється кресленням, на якому наведено цифрові позначення блоків разом з текстовими поясненнями: - 1 - Блок 1 виробляє сигнал на створення шифроалфавіту при вмиканні криптосистеми в роботу та при зустрічі в шифротексті символу заміни шифроалфавіту. - 2 - Блок 2 відображення в таблиці властивостей відкритого алфавіту: - символів аі (літер, цифр, знаків пунктуації, заданих скорочень, слів, речень, проміжку між літерами, команди створення шифроалфавіту, команд заміни бітів між парою обраних шифросимволів у двійковому відображенні та ін.); - ймовірностей рі застосування символів аі, у відкритому тексті; -і=1,…,m - порядкових номерів символів відкритого алфавіту аі; - 3 - Блок 3 для розрахунку кількості символів ni шифроалфавіту, яка складає групу шифросимволів, що відповідає одному символу аі, i=1,…,m відкритого алфавіту у відкритому тексті; - 4 - Блок 4 Модуля 1 для визначення константи k0 за алгоритмом Аі(k0); - 5 - Блок 5 для групування даних {і, ni), отриманих з блока 3; - 6 - Блок 6 Модуля 2 для створення згідно з алгоритмом А2 таблиці взаємного зв'язку між порядковими номерами символів відкритого алфавіту пі та символів шифроалфавіту bijy у y вигляді таблиці даних [I, j, ], де і=1 …m - порядковий номер відкритого символу у відкритому y алфавіті; j=1…n - порядковий номер шифросимволу в шифроалфавіті; i=1…ni - порядковий номер шифросимволу у групі шифроалфавіту, що відповідає одному символу відкритого алфавіту; y - 7 - Блок 7 для групування у вигляді таблиці даних [i, j, ], отриманих у блоці 6; - 8 - Блок 8 Модуля 3 для визначення за алгоритмом А3 кількості псевдовипадкових бітів та їх конкретних псевдовипадкових значень для всіх символів шифроалфавіту у двійковому відображенні; 2 UA 97527 U 5 10 15 20 25 30 35 40 45 50 55 - 9 - Блок 9 для групування даних, отриманих з блоків 7 та 8; -10-пунктирний контур, що охоплює блоки 11, 12, 13, які безпосередньо використовуються Користувачем при створенні шифротексту; - 11 - Блок 11 для введення Користувачем власних біометричних даних; -12-Блок 12 для визначення Користувачем особливостей роботи модулів (Модуль 1…Модуль 7 у блоках 4, 6, 8, 14, 16, 18, 20); - 13 - Блок 13 для введення Користувачем символу відкритого алфавіту аі у шифротекст; y - 14 - Блок 14 Модуля 4 для визначення згідно з алгоритмом А4 вихідних даних (i, i) за введеними в нього даним (ni, i); - 15 - Блок 15 для групування шифротексту 1 з бітів шифросимволів, які є еквівалентами введених Користувачем символів відкритого алфавіту аі, - 16 - Блок 16 Модуля5 для розділу за алгоритмом А5 шифротексті на задані пари символів з визначенням порядкового номера біта для кількаразового розділу на нерівні частки двійкових бітів заданих пар символів, з наступною взаємною перестановкою цих часток і створення щифротексту 2; - 17 - Блок 17 для відображення щифротексту 2; -18-Блок 18 Модуля 6 для визначення за алгоритмом А6 місця введення у Шифротекст 2 фальшивих символів шифроалфавіту і створення шифротексту 3; - 19 - Блок 19 для групування створеного у блоці 18 шифротексту 3; -20-Блок 20 Модуля 7 для визначення за алгоритмом А7 місця введення в Шифротекст3 шифросимволів зміни алфавіту, в результаті чого у блоці 21 отримуємо Шифротекст 4; - 21 - Блок 21 для групування створеного у блоці 20 Шифротексту 4, який використовується для зв'язку з Центром. Розглянемо суть пропонованого способу на прикладі отримання числового коду з біометричного образу Користувача у вигляді візерунка пальця, у якому виявлені різні види мінуцій (мінуції у кількості 50-100 визначають унікальні для кожного одного відбитку пальця координати точок зміни структури чи орієнтації папілярних ліній - початок/кінець; злиття/розгалуження; крапка; гачок; місток; вічко; фрагмент; злами та вигини; опуклості та увігнутості папілярних ліній). При аналізі візерунку пальця звичайно отримують велику кількість цифрової інформації, яка застосовується для виділення особи із загальної сукупності людей. Розглянемо приклад лише частки цифрових даних згідно з [4], які отримуються для класифікації відбитку пальця. Після визначення координат мінуцій на основі папілярного візерунку розраховують: центр їх мас, для кожної мінуції її відстань від центру мас, у якості серцевин приймають мінуції з найменшими значеннями їх відстаней від центру мас. Від кожної серцевини будують дерева до інших мінуцій, розраховують довжини ребер кожного дерева, ранжують їх тощо. Розглянемо отримання "хаотичного символу маскування" на основі визначеного числового коду з біометричного образу візерунку пальця Користувача. При складанні програм на ЕОМ застосовуються спеціальні стандартні алгоритми отримання псевдовипадкових чисел, бо недоліком визначення випадкових чисел за рахунок шумів у електронних елементах є неможливість перевірки програми ЕОМ шляхом повторення цієї випадкової послідовності чисел [5, с 30-31]. Наприклад, можна використати метод середин квадратів. Припустимо, що ми маємо початкове число s - значне число jc/, яке визначається з використанням заданої функції залежності від обумовлених змінних (наприклад, часу та дати початку зв'язку) і біометричного образу Користувача (у даному випадку - число, взяте з характеристик біометричного образу Користувача у вигляді візерунку пальця). Це число х1 береться у квадрат, з отриманого числа із середньої його частини вибирається s цифр, які створюють випадкове число ціле число х2. Потім число х2 береться у квадрат, і з отриманого числа із середньої його частини вибирається з цифр, які створюють наступне випадкове число ціле число х3. Отримані s - значні цілі цифри x1, x2, х3,… приймаємо за псевдовипадкові рівномірно розподілені числа, які ми можемо розглядати як мантісу ймовірності (дробову частку значення ймовірності) з рівномірним законом розподілу. Головною перевагою детермінованого отримання псевдовипадкових чисел є можливість відновлення цих чисел з метою перевірки роботи програми. На основі отриманих псевдовипадкових рівномірно розподілених чисел можна визначити псевдовипадкові числа з будь-яким законом розподілу, в тому числі й визначеним графічно чи за заданою формулою. У дійсності ці числа N2 не є випадковими, бо вони детерміновано залежать від попереднього числа N1, а через деяку кількість розрахунків вони повторюються. У даному випадку тут наведено лише принцип отримання псевдовипадкових рівномірно розподілених чисел. 3 UA 97527 U 5 10 Перейдемо до опису алгоритму дій згідно з малюнком за запропонованим способом секретної передачі інформації. На кресленні блок 1 виробляє сигнал на створення шифроалфавіту при вмиканні криптосистеми в роботу та при зустрічі в шифротексті символу заміни шифроалфавіту. Сигнал з блока 1 поступає на блок 2, який відображує відкритий алфавіт з символів аі, який складається з літер, цифр, знаків пунктуації, заданих скорочень, проміжку між літерами, сигналів створення шифроалфавіту та ін. Кожний символ аі блока 2 має порядковий номер і = 1, 2,…,т та ймовірність його застосування у відкритому тексті pi. Відома також найменша величина ймовірності використання символу відкритого алфавіту у відкритому тексті pmin. Дані і, pi та рmin з блока 2 передаються у блок 3, у якому за формулою ni k 0 15 20 25 30 35 40 45 50 55 pi (1) p min де k0 - константа, рівне або більше за одиницю число, що отримується з блока 4 як результат роботи Модуля 1 за алгоритмом А1(k0), розраховується з округленням у більшу сторону кількість символів nі шифроалфавіту, яка складає групу символів шифроалфавіту, що відповідає одному символу відкритого алфавіту у відкритому тексті. У результаті цієї операції збільшується загальна кількість кодованих символів, яка використовується при зв'язку, і одночасно всі символи стають рівноймовірними при їх застосуванні у зв'язку, що ускладнює їх визначення через частоту використання у тексті передачі. Модуль 1 блока 4 є одним із семи алгоритмічних модулів (Модуль 1,…, Модуль7 у блоках 4, 6, 8, 14, 16, 18, 20), кожний з яких по обраному Користувачем алгоритму залежно від важливості секретних даних або не впливає на шифротекст, або впливає за спрощеною функцією чи за вибраною процедурою роботи генератора псевдовипадкових чисел (з урахуванням власних для кожного модуля постійних та змінних величин, вигляду функцій та числових характеристик біометричного образу). Наприклад, за вибором Користувача, який керується збереженням секретної інформації та намагається зменшити час зв'язку, Модуль 1 блока 4 може виконати один з наступних алгоритмів А1(k0): - не впливати на розрахунки за формулою (1) і автоматично вводити значення k0=1; - ускладнювати процес шифрування та розшифрування введенням Користувачем довільного числа 1

ДивитисяДодаткова інформація

МПК / Мітки

МПК: G06F 12/14

Мітки: секретної, передачі, інформації, спосіб

Код посилання

<a href="https://ua.patents.su/9-97527-sposib-sekretno-peredachi-informaci.html" target="_blank" rel="follow" title="База патентів України">Спосіб секретної передачі інформації</a>

Попередній патент: Нейрон “t_and_0″

Наступний патент: Спосіб оцінки ефективності пластики передньої хрестоподібної зв’язки колінного суглоба

Випадковий патент: Процес флебектомії