Безпека для гетерогенної широкосмугової мобільної мережі, що самоорганізується

Формула / Реферат

1. Сервер, який містить:

систему обробки, сконфігуровану з можливістю підтримки зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і мобільним клієнтом, нарівні з наданням мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується.

2. Сервер за п. 1, в якому система обробки додатково сконфігурована з можливістю надання мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується, до сервера.

3. Сервер за п. 1, в якому система обробки додатково сконфігурована з можливістю використання першого ключа сеансу для зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і другого ключа сеансу для зашифрованого сеансу керування з мобільним клієнтом, в якому перший ключ сеансу відрізняється від другого ключа сеансу.

4. Сервер за п. 3, в якому система обробки додатково сконфігурована з можливістю прийому від постачальника послуг, що самоорганізується, першого ключа сеансу, зашифрованого відкритим ключем для сервера, і прийому від мобільного клієнта другого ключа сеансу, зашифрованого відкритим ключем для сервера.

5. Сервер за п. 1, в якому система обробки додатково сконфігурована з можливістю аутентифікації постачальника послуг, що самоорганізується, щоб встановити зашифрований сеанс керування з постачальником послуг, що самоорганізується.

6. Сервер за п. 1, в якому система обробки додатково сконфігурована з можливістю аутентифікації мобільного клієнта, щоб встановити зашифрований сеанс керування з мобільним клієнтом.

7. Сервер за п. 6, в якому система обробки додатково сконфігурована з можливістю аутентифікації мобільного клієнта через постачальника послуг, що самоорганізується.

8. Сервер за п. 7, в якому система обробки додатково сконфігурована з можливістю повідомлення постачальнику послуг, що самоорганізується, і мобільному клієнту того, що мобільний клієнт аутентифікований.

9. Сервер за п. 1, в якому система обробки додатково сконфігурована з можливістю сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом.

10. Сервер за п. 9, в якому система обробки додатково сконфігурована з можливістю сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом за допомогою прийому ключа сеансу від одного об'єкта з: мобільний клієнт і постачальник послуг, що самоорганізується, і забезпечення ключа сеансу іншому одному об'єкту з: мобільний клієнт і постачальник послуг, що самоорганізується.

11. Сервер за п. 9, в якому система обробки додатково сконфігурована з можливістю сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом за допомогою генерації ключа сеансу і забезпечення ключа сеансу постачальнику послуг, що самоорганізується, і мобільному клієнту.

12. Сервер за п. 1, в якому система обробки додатково сконфігурована з можливістю сприяння створенню зашифрованої бездротової лінії зв'язку між постачальником послуг, що самоорганізується, і мобільним клієнтом.

13. Сервер за п. 12, в якому система обробки додатково сконфігурована з можливістю сприяння створенню зашифрованої бездротової лінії зв'язку між постачальником послуг, що самоорганізується, і мобільним клієнтом за допомогою генерації ключа шифрування бездротової лінії зв'язку і забезпечення ключа шифрування бездротової лінії зв'язку постачальнику послуг, що самоорганізується, і мобільному клієнту.

14. Сервер за п. 1, в якому система обробки додатково сконфігурована з можливістю підтримки передачі обслуговування мобільного клієнта від постачальника послуг, що самоорганізується, до іншого постачальника послуг, що самоорганізується.

15. Сервер за п. 14, в якому система обробки додатково сконфігурована з можливістю підтримки передачі обслуговування за допомогою встановлення зашифрованого сеансу керування з вищезазначеним іншим постачальником послуг, що самоорганізується.

16. Сервер за п. 14, в якому система обробки додатково сконфігурована з можливістю аутентифікації мобільного клієнта за допомогою вищезазначеного іншого постачальника послуг, що самоорганізується.

17. Сервер за п. 16, в якому система обробки додатково сконфігурована з можливістю повідомлення мобільному клієнту того, що мобільний клієнт був аутентифікований вищезазначеним іншим постачальником послуг, що самоорганізується.

18. Сервер за п. 14, в якому система обробки додатково сконфігурована з можливістю підтримки передачі обслуговування за допомогою сприяння встановленню зашифрованогосеансу керування між вищезазначеним іншим постачальником послуг, що самоорганізується, і мобільним клієнтом.

19. Сервер за п. 18, в якому система обробки додатково сконфігурована з можливістю сприяння встановленню зашифрованого сеансу керування між вищезазначеним іншим постачальником послуг, що самоорганізується, і мобільним клієнтом за допомогою генерації ключа сеансу і забезпечення ключа сеансу вищезазначеному іншому постачальнику послуг, що самоорганізується, і мобільному клієнту.

20. Сервер, який містить:

засіб для надання мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується; і

засіб для підтримки зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і мобільним клієнтом, нарівні з наданням мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується.

21. Сервер за п. 20, в якому засіб для надання мобільному клієнту можливості підтримки зашифрованого тунелю даних сконфігурований з можливістю надання мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується, до сервера.

22. Сервер за п. 20, в якому засіб для підтримки зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і мобільним клієнтом містить засіб для використання першого ключа сеансу для зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і засіб для використання другого ключа сеансу для зашифрованого сеансу керування з мобільним клієнтом, в якому перший ключ сеансу відрізняється від другого ключа сеансу.

23. Сервер за п. 22, який додатково містить засіб для прийому від постачальника послуг, що самоорганізується, першого ключа сеансу, зашифрованого відкритим ключем для сервера, і засіб для прийому від мобільного клієнта другого ключа сеансу, зашифрованого відкритим ключем для сервера.

24. Сервер за п. 20, який додатково містить засіб для аутентифікації постачальника послуг, що самоорганізується, для встановлення зашифрованого сеансу керування з постачальником послуг, що самоорганізується.

25. Сервер за п. 20, який додатково містить засіб для аутентифікації мобільного клієнта для встановлення зашифрованого сеансу керування з мобільним клієнтом.

26. Сервер за п. 25, в якому засіб для аутентифікації мобільного клієнта сконфігурований з можливістю аутентифікації мобільного клієнта через постачальника послуг, що самоорганізується.

27. Сервер за п. 26, який додатково містить засіб для повідомлення постачальнику послуг, що самоорганізується, і мобільному клієнту того, що мобільний клієнт аутентифікований.

28. Сервер за п. 20, який додатково містить засіб для сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом.

29. Сервер за п. 28, в якому засіб для сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом містить засіб для прийому ключа сеансу від одного об'єкта з: мобільний клієнт і постачальник послуг, що самоорганізується, і засіб для забезпечення ключа сеансу іншому одному об'єкту з: мобільний клієнт і постачальник послуг, що самоорганізується.

30. Сервер за п. 28, в якому засіб для сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом містить засіб для генерації ключа сеансу і засіб для забезпечення ключа сеансу постачальнику послуг, що самоорганізується, і мобільному клієнту.

31. Сервер за п. 20, який додатково містить засіб для сприяння створенню

зашифрованої бездротової лінії зв'язку між постачальником послуг, що самоорганізується, і мобільним клієнтом.

32. Сервер за п. 31, в якому засіб для сприяння створенню зашифрованої бездротової лінії зв'язку між постачальником послуг, що самоорганізується, і мобільним клієнтом містить засіб для генерації ключа шифрування бездротової лінії зв'язку і засіб для забезпечення ключа шифрування бездротової лінії зв'язку постачальнику послуг, що самоорганізується, і мобільному клієнту.

33. Сервер за п. 20, який додатково містить засіб для підтримки передачі обслуговування мобільного клієнта від постачальника послуг, що самоорганізується, до іншого постачальника послуг, що самоорганізується.

34. Сервер за п. 33, в якому засіб для підтримки передачі обслуговування сконфігурований з можливістю підтримки передачі обслуговування за допомогою встановлення зашифрованого сеансу керування з вищезазначеним іншим постачальником послуг, що самоорганізується.

35. Сервер за п. 33, який додатково містить засіб для аутентифікації мобільного клієнта за допомогою вищезазначеного іншого постачальника послуг, що самоорганізується.

36. Сервер за п. 35, який додатково містить засіб для повідомлення мобільному клієнту того, що мобільний клієнт був аутентифікований за допомогою вищезазначеного іншого постачальника послуг, що самоорганізується.

37. Сервер за п. 33, в якому засіб для підтримки передачі обслуговування сконфігурований з можливістю підтримки передачі обслуговування за допомогою сприяння встановленню зашифрованого сеансу керування між вищезазначеним іншим постачальником послуг, що самоорганізується, і мобільним клієнтом.

38. Сервер за п. 37, в якому засіб для підтримки передачі обслуговування додатково сконфігурований з можливістю сприяння встановленню зашифрованого сеансу керування між вищезазначеним іншим постачальником послуг, що самоорганізується, і мобільним клієнтом за допомогою генерації ключа сеансу і забезпечення ключа сеансу вищезазначеному іншому постачальнику послуг, що самоорганізується. і мобільному клієнту.

39. Спосіб забезпечення безпеки в мережі з сервером, який містить етапи:

надання мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується; і

підтримку зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і мобільним клієнтом, нарівні з наданням мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується.

40. Спосіб за п. 39, в якому мобільному клієнту надана можливістю підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується, на сервер.

41. Спосіб за п. 39, в якому зашифрований сеанс керування підтримують з постачальником послуг, що самоорганізується, і мобільним клієнтом за допомогою використання першого ключа сеансу для зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і використання другого ключа сеансу для зашифрованого сеансу керування з мобільним клієнтом, в якому перший ключ сеансу відрізняється від другого ключа сеансу.

42. Спосіб за п. 41, який додатково містить прийом від постачальника послуг, що самоорганізується, першого ключа сеансу, зашифрованого відкритим ключем для сервера, і прийом від мобільного клієнта другого ключа сеансу, зашифрованого відкритим ключем для сервера.

43. Спосіб за п. 39, який додатково містить аутентифікацію постачальника послуг, що самоорганізується, для встановлення зашифрованого сеансу керування з постачальником послуг, що самоорганізується.

44. Спосіб за п. 39, який додатково містить аутентифікацію мобільного клієнта для встановлення зашифрованого сеансу керування з мобільним клієнтом.

45. Спосіб за п. 44, в якому мобільного клієнта аутентифікують через постачальника послуг, що самоорганізується.

46. Спосіб за п. 45, який додатково містить повідомлення постачальнику послуг, що самоорганізується, і мобільному клієнту того, що мобільний клієнт аутентифікований.

47. Спосіб за п. 39, який додатково містить сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом.

48. Спосіб за п. 47, в якому встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом сприяють за допомогою прийому ключа сеансу від одного мобільного клієнта і постачальника послуг, що самоорганізується, і забезпечення ключа сеансу іншому мобільному клієнту і постачальнику послуг, що самоорганізується.

49. Спосіб за п. 47, в якому встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом сприяють за допомогою генерації ключа сеансу і забезпечення ключа сеансу постачальнику послуг, що самоорганізується, і мобільному клієнту.

50. Спосіб за п. 39, який додатково містить сприяння створенню зашифрованої бездротової лінії зв'язку між постачальником послуг, що самоорганізується, і мобільним клієнтом.

51. Спосіб за п. 50, в якому створенню зашифрованої бездротової лінії зв'язку між постачальником послуг, що самоорганізується, і мобільним клієнтом сприяють за допомогою генерації ключа шифрування бездротової лінії зв'язку і забезпечення ключа шифрування бездротової лінії зв'язку постачальнику послуг, що самоорганізується, і мобільному клієнту.

52. Спосіб за п. 39, який додатково містить підтримку передачі обслуговування мобільного клієнта від постачальника послуг, що самоорганізується, до іншого постачальника послуг, що самоорганізується.

53. Спосіб за п. 52, в якому передачу обслуговування підтримують за допомогою встановлення зашифрованого сеансу керування з вищезазначеним іншим постачальником послуг, що самоорганізується.

54. Спосіб за п. 52, який додатково містить аутентифікацію мобільного клієнта за допомогою вищезазначеного іншого постачальника послуг, що самоорганізується.

55. Спосіб за п. 54, який додатково містить повідомлення мобільному клієнту того, що мобільний клієнт був аутентифікований за допомогою вищезазначеного іншого постачальника послуг, що самоорганізується.

56. Спосіб за п. 52, в якому передачу обслуговування підтримують за допомогою сприяння встановленню зашифрованого сеансу керування між вищезазначеним іншим постачальником послуг, що самоорганізується, і мобільним клієнтом.

57. Спосіб за п. 56, в якому передачу обслуговування підтримують за допомогою сприяння встановленню зашифрованого сеансу керування між вищезазначеним іншим постачальником послуг, що самоорганізується, і мобільним клієнтом за допомогою генерації ключа сеансу і забезпечення ключа сеансу вищезазначеному іншому постачальнику послуг, що самоорганізується, і мобільному клієнту.

58. Машинозчитуваний носій, який містить інструкції, виконувані системою обробки на сервері, інструкції містять код для:

надання мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується; і

підтримки зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і мобільним клієнтом, нарівні з наданням мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується.

59. Машинозчитуваний носій за п. 58, в якому код для надання мобільному клієнту можливості підтримки зашифрованого тунелю даних сконфігурований з можливістю надання мобільному клієнту можливості підтримки зашифрованого тунелю даних через постачальника послуг, що самоорганізується, до сервера.

60. Машинозчитуваний носій за п. 58, в якому код для підтримки зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і мобільним клієнтом містить код для використання першого ключа сеансу для зашифрованого сеансу керування з постачальником послуг, що самоорганізується, і код для використання другого ключа сеансу для зашифрованого сеансу керування з мобільним клієнтом, в якому перший ключ сеансу відрізняється від другого ключа.

61. Машинозчитуваний носій за п. 60, в якому інструкції додатково містять код для прийому від постачальника послуг, що самоорганізується, першого ключа сеансу, зашифрованого відкритим ключем для сервера, і код для прийому від мобільного клієнта другого ключа сеансу, зашифрованого відкритим ключем для сервера.

62. Машинозчитуваний носій за п. 20, в якому інструкції додатково містять код для аутентифікації постачальника послуг, що самоорганізується, для встановлення зашифрованого сеансу керування з постачальником послуг, що самоорганізується.

63. Машинозчитуваний носій за п. 58, в якому інструкції додатково містять код для аутентифікації мобільного клієнта для встановлення зашифрованого сеансу керування з мобільним клієнтом.

64. Машинозчитуваний носій за п. 63, в якому код для аутентифікації мобільного клієнта сконфігурований з можливістю аутентифікації мобільного клієнта через постачальника послуг, що самоорганізується.

65. Машинозчитуваний носій за п. 64, в якому інструкції додатково містять код для повідомлення постачальнику послуг, що самоорганізується, і мобільному клієнту того, що мобільний клієнт аутентифікований.

66. Машинозчитуваний носій за п. 58, в якому інструкції додатково містять код для сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом.

67. Машинозчитуваний носій за п. 66, в якому код для сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом містить код для прийому ключа сеансу від одного мобільного клієнта і постачальника послуг, що самоорганізується, і код для забезпечення ключа сеансу іншому мобільному клієнту і постачальнику послуг, що самоорганізується.

68. Машинозчитуваний носій за п. 66, в якому код для сприяння встановленню зашифрованого сеансу керування між постачальником послуг, що самоорганізується, і мобільним клієнтом містить код для генерації ключа сеансу і код для забезпечення ключа сеансу постачальнику послуг, що самоорганізується, і мобільному клієнту.

69. Машинозчитуваний носій за п. 58, в якому інструкції додатково містять код для сприяння створенню зашифрованої бездротової лінії зв'язку між постачальником послуг, що самоорганізується, і мобільним клієнтом.

70. Машинозчитуваний носій за п. 69. в якому код для сприяння створенню зашифрованої бездротової лінії зв'язку між постачальником послуг, що самоорганізується, і мобільним клієнтом містить код для генерації ключа шифрування бездротової лінії зв'язку і код для забезпечення ключа шифрування бездротової лінії зв'язку постачальнику послуг, що самоорганізується, і мобільному клієнту.

71. Машинозчитуваний носій за п. 58, в якому інструкції додатково містять код для підтримки передачі обслуговування мобільного клієнта від постачальника послуг, що самоорганізується, до іншого постачальника послуг, що самоорганізується.

72. Машинозчитуваний носій за п. 71, в якому код для підтримки передачі обслуговування сконфігурований з можливістю підтримки передачі обслуговування за допомогою встановлення зашифрованого сеансу керування з вищезазначеним іншим постачальником послуг, що самоорганізується.

73. Машинозчитуваний носій за п. 71, в якому інструкції додатково містять код для аутентифікації мобільного клієнта за допомогою вищезазначеного іншого постачальника послуг, що самоорганізується.

74. Машинозчитуваний носій за п. 73, в якому інструкції додатково містять код для повідомлення мобільному клієнту того, що мобільний клієнт був аутентифікований за допомогою вищезазначеного іншого постачальника послуг, що самоорганізується.

75. Машинозчитуваний носій за п. 71, в якому код для підтримки передачі обслуговування сконфігурований з можливістю підтримки передачі обслуговування за допомогою сприяння встановленню зашифрованого сеансу керування між вищезазначеним іншим постачальником послуг, що самоорганізується, і мобільним клієнтом.

76. Машинозчитуваний носій за п. 75, в якому код для підтримки передачі обслуговування додатково сконфігурований з можливістю сприяння встановленню зашифрованого сеансу керування між вищезазначеним іншим постачальником послуг, що самоорганізується, і мобільним клієнтом за допомогою генерації ключа сеансу і забезпечення ключа сеансу вищезазначеному іншому постачальнику послуг, що самоорганізується, і мобільному клієнту.

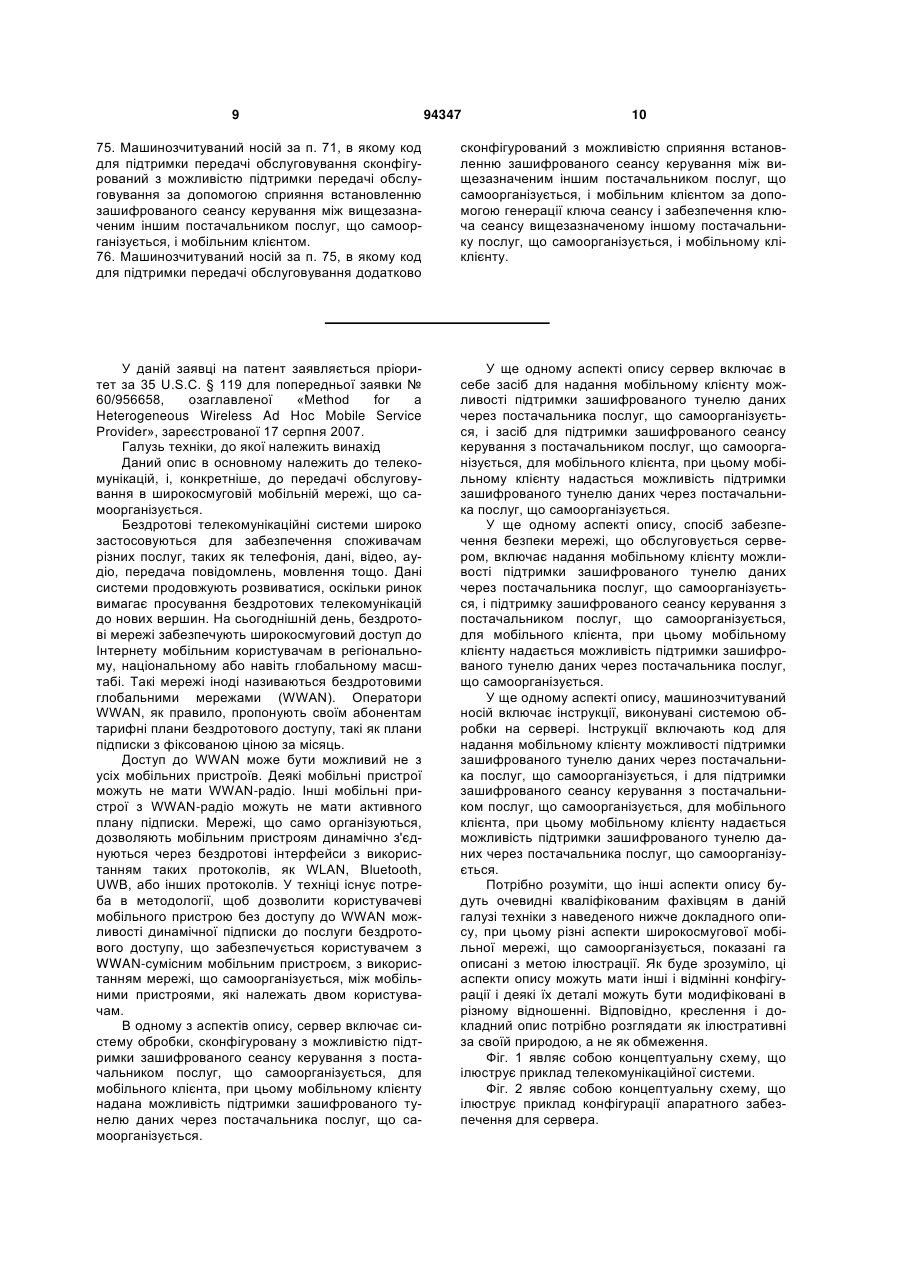

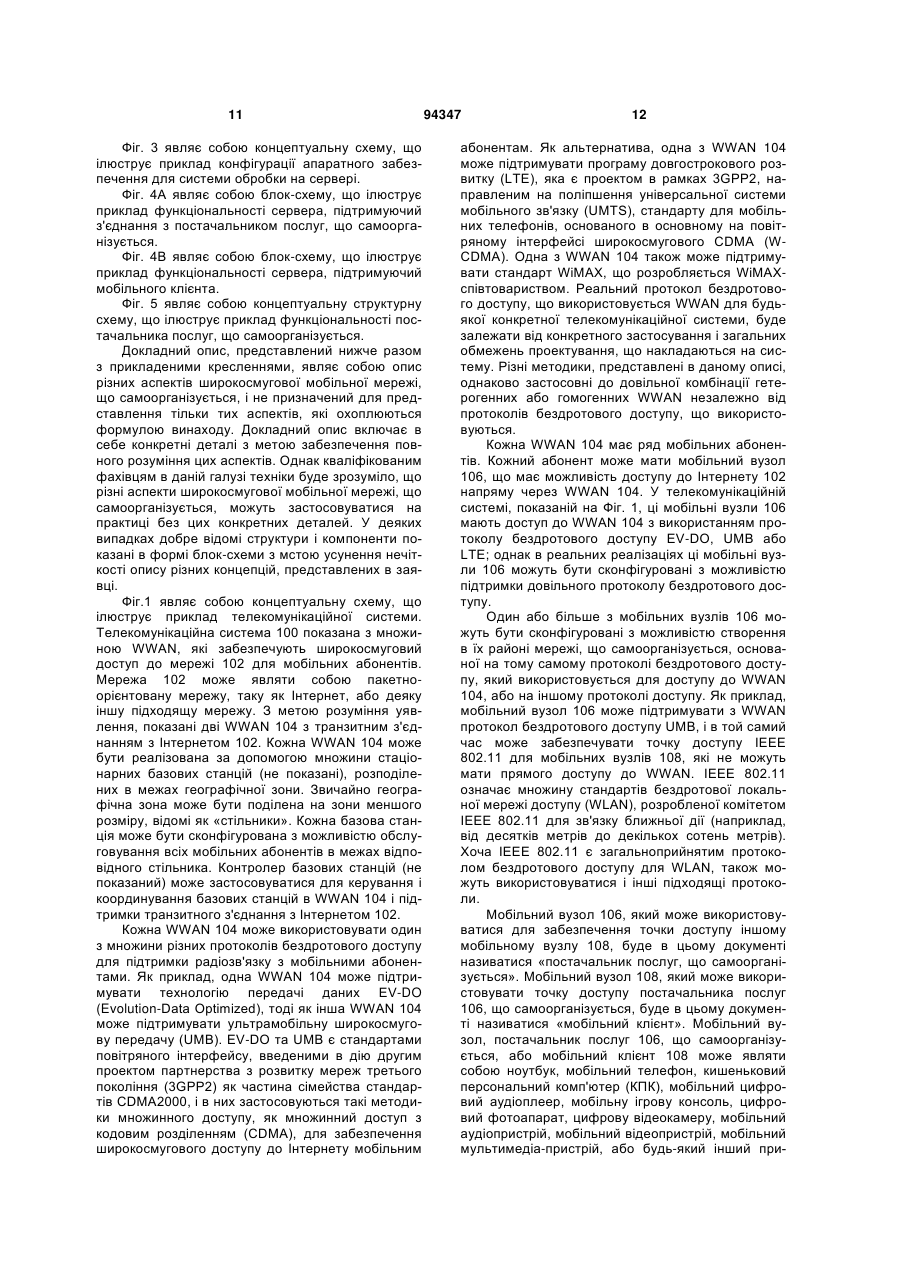

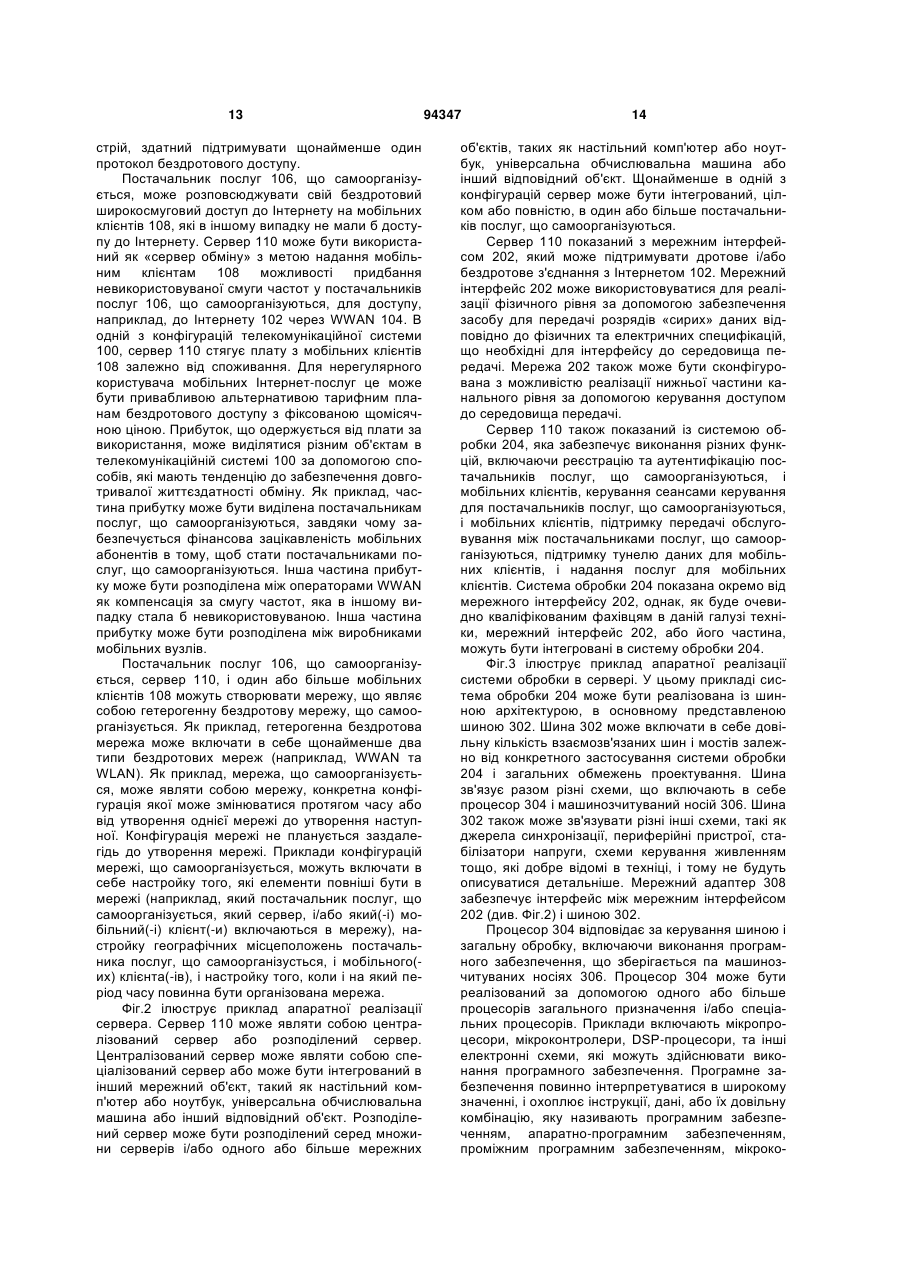

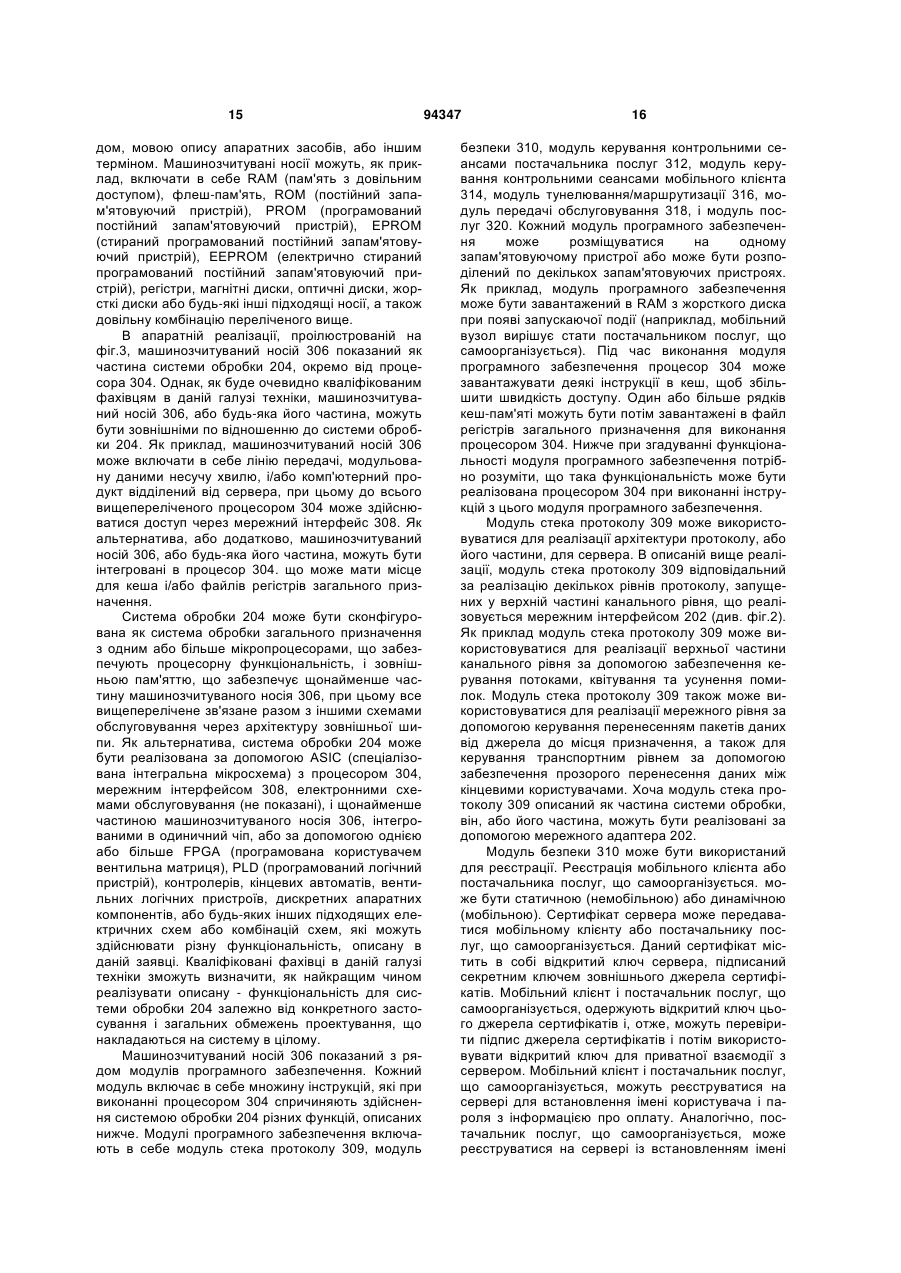

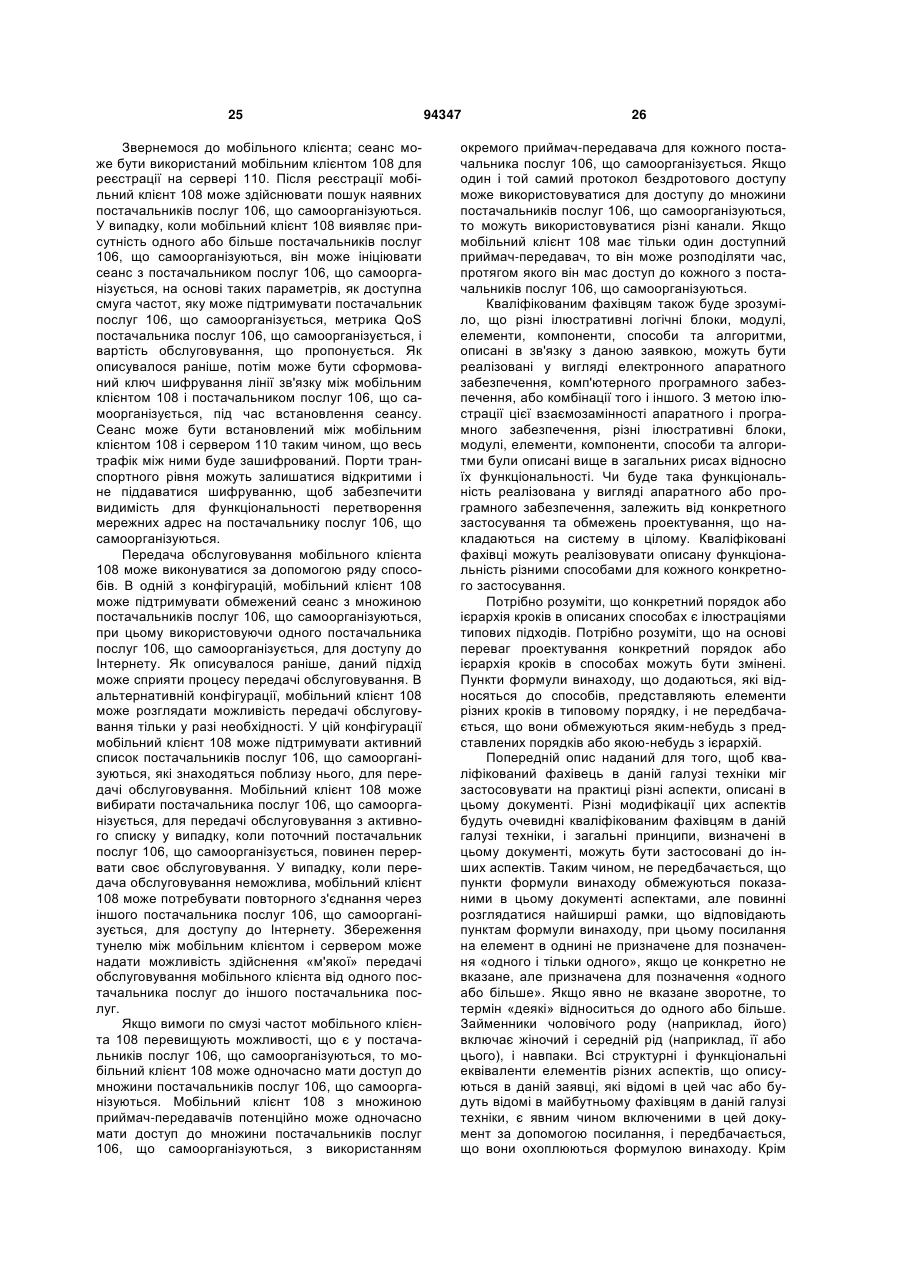

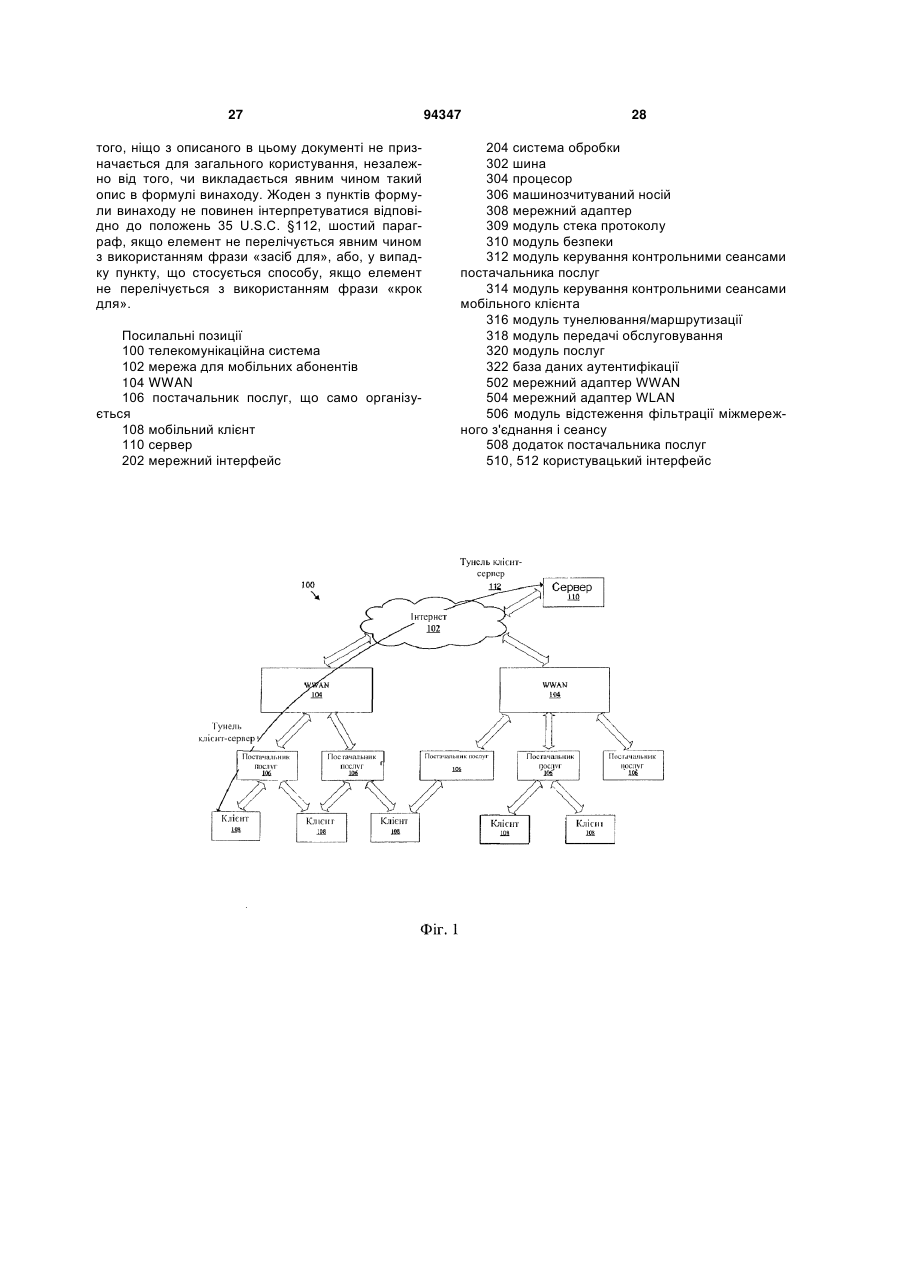

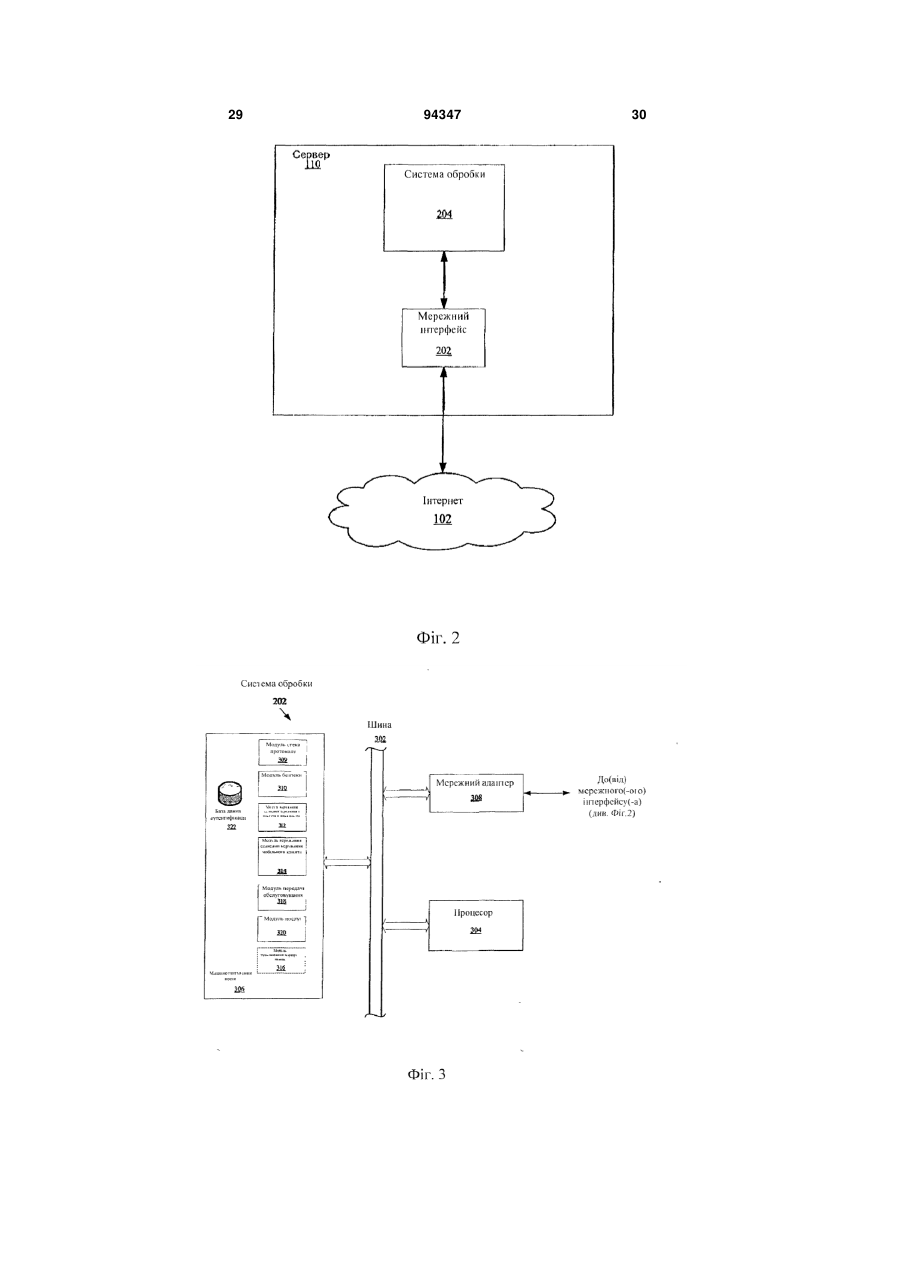

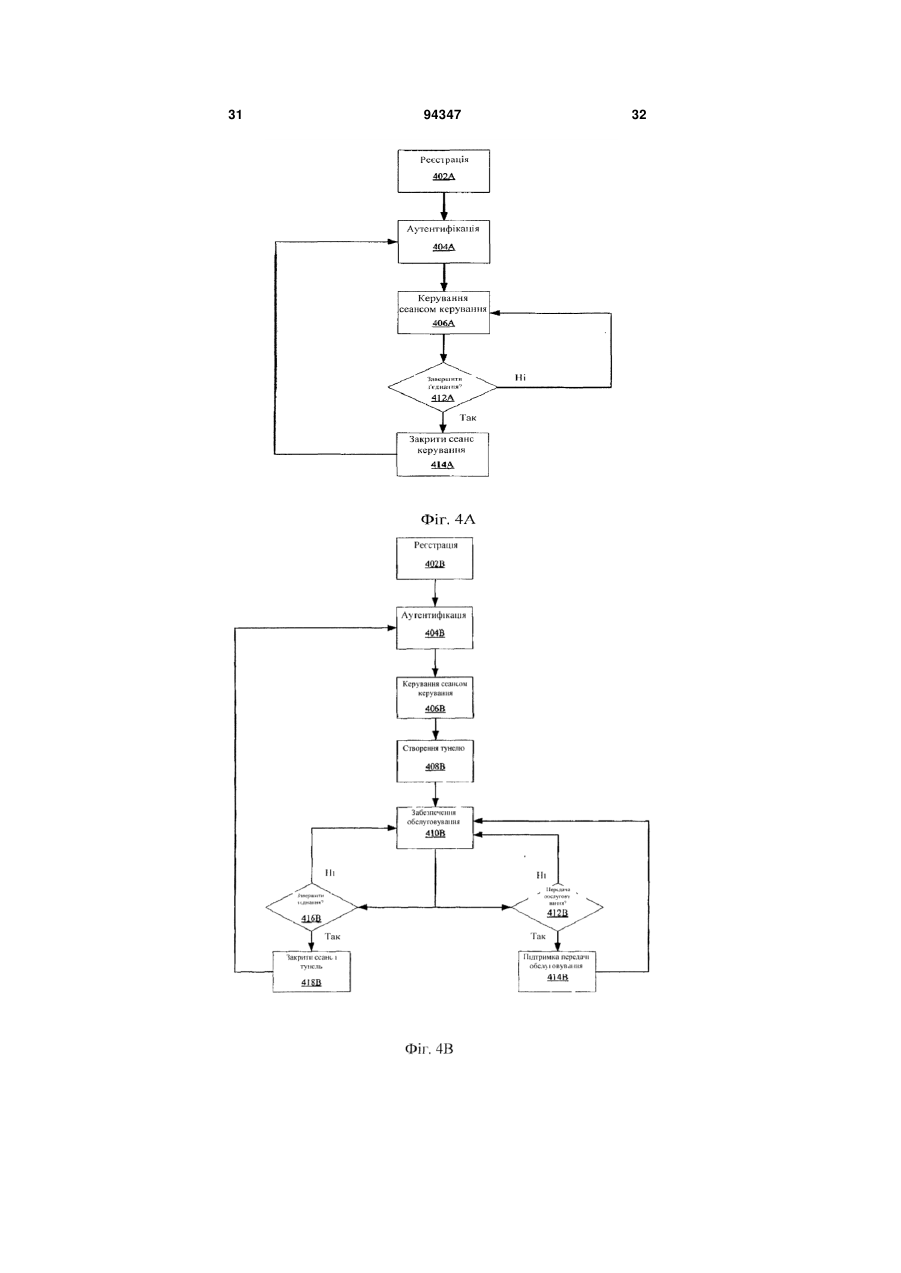

Текст