Шифрування запланованого повідомлення висхідної лінії зв’язку в процедурі довільного доступу

Формула / Реферат

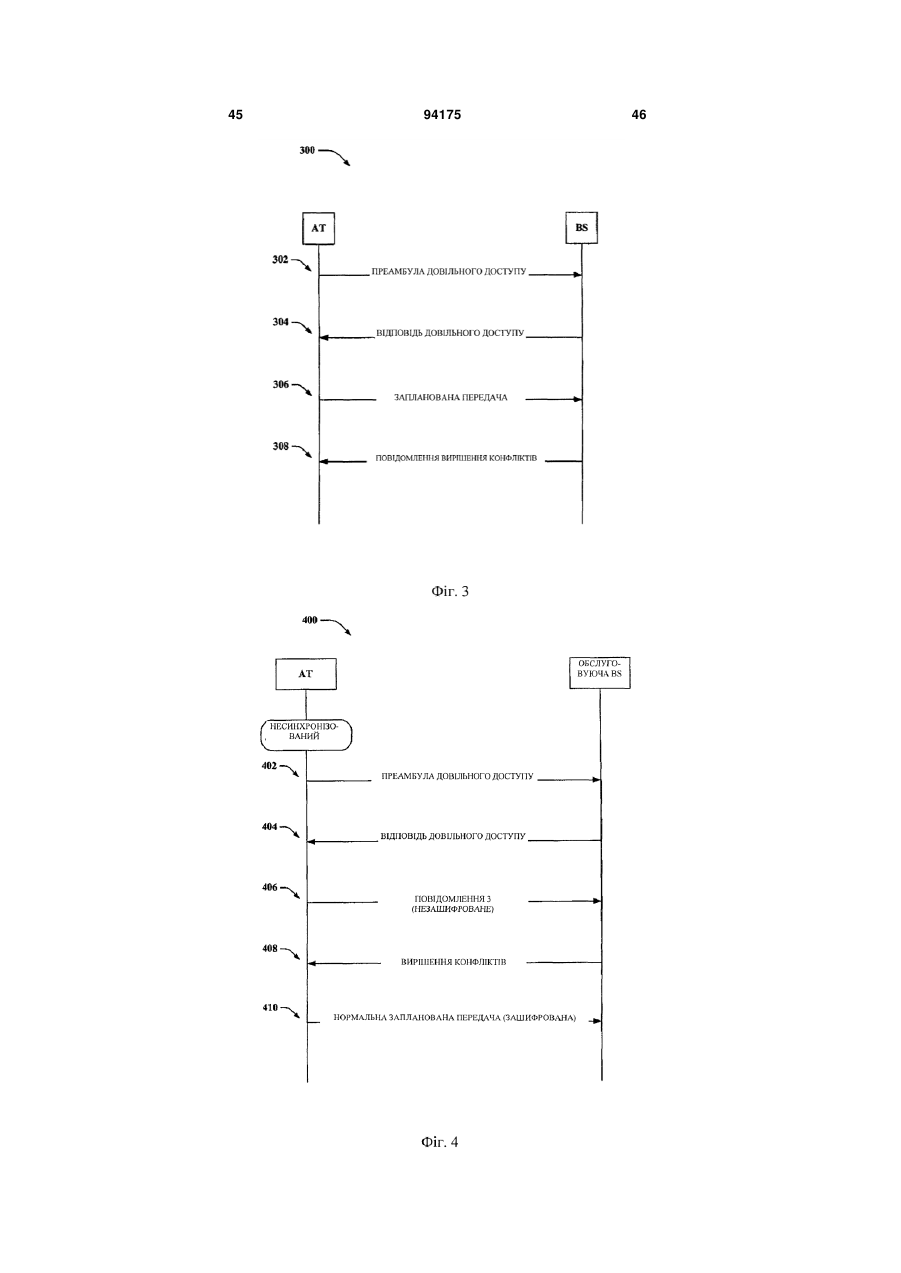

1. Спосіб здійснення довільного доступу в середовищі бездротового зв'язку, що містить етапи, на яких:

передають преамбулу довільного доступу на базову станцію,

приймають відповідь довільного доступу від базової станції на основі преамбули довільного доступу, і

передають повідомлення запланованої передачі, яке включає в себе щонайменше частину, яка не зашифрована, на базову станцію як дозволеного відповіддю довільного доступу при використанні довільного доступу на конкурентній основі.

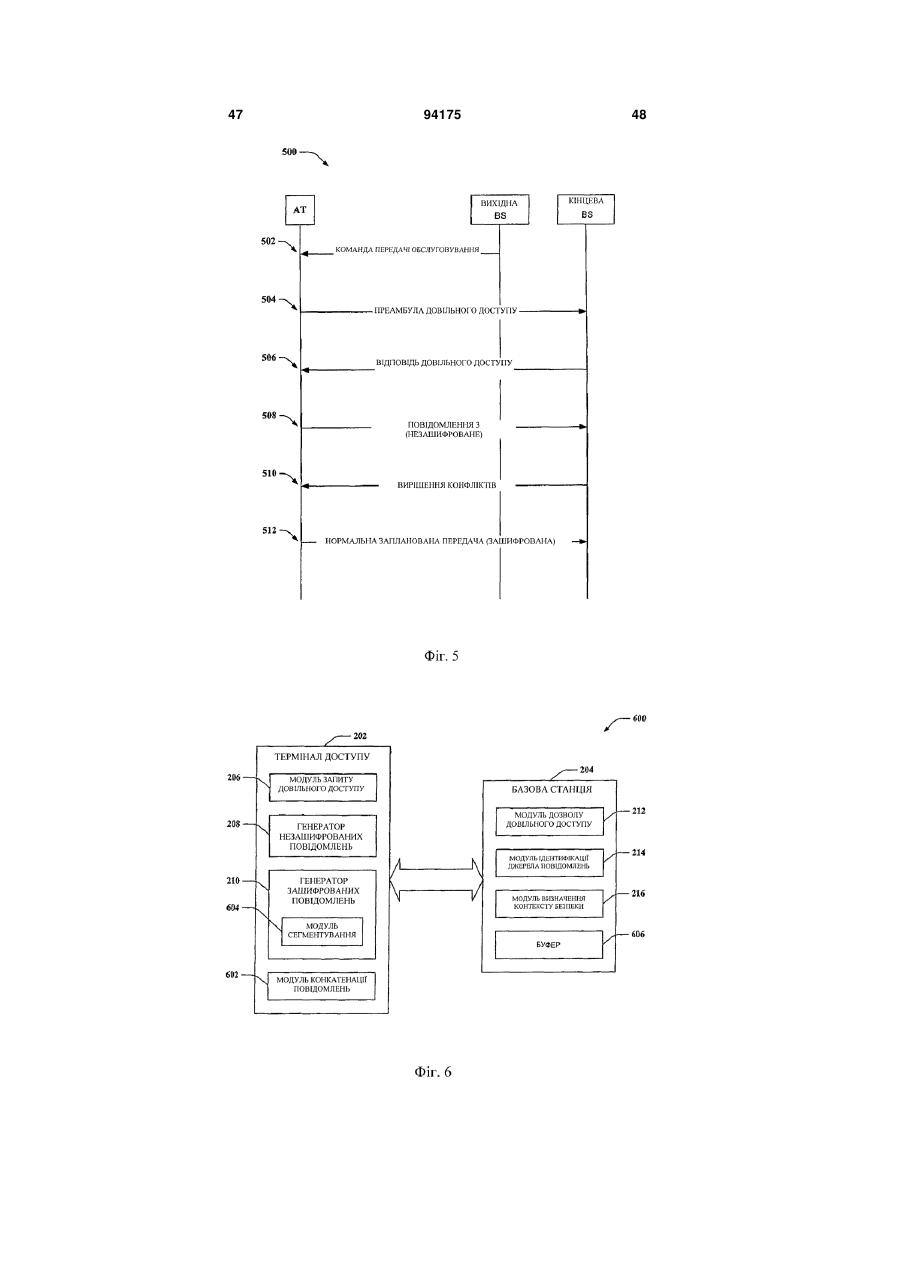

2. Спосіб за п. 1, що додатково включає етап, на якому передають преамбулу довільного доступу для щонайменше одного з початкового доступу, повернення з несинхронізованого стану або передачі обслуговування від початкової базової станції на базову станцію.

3. Спосіб за п. 1, в якому частина повідомлення запланованої передачі, яка не зашифрована, включає в себе інформацію, не критичну для безпеки, і тимчасовий ідентифікатор, індивідуальний для термінала доступу, який дозволяє базовій станції розпізнавати джерело преамбули довільного доступу і повідомлення запланованої передачі.

4. Спосіб за п. 1, що додатково включає етап, на якому приймають повідомлення вирішення конфліктів від базової станції у відповідь на повідомлення запланованої передачі.

5. Спосіб за п. 4, в якому повідомлення запланованої передачі, повністю або майже повністю, не зашифроване при використанні довільного доступу на конкурентній основі.

6. Спосіб за п. 5, що додатково включає етап, на якому передають повідомлення запланованої передачі, яке не зашифроване, з використанням Керування лінією радіозв'язку в прозорому режимі (RLC-TM).

7. Спосіб за п. 5, що додатково включає етап, на якому передають зашифроване наступне повідомлення нормальної передачі у відповідь на прийняте повідомлення вирішення конфліктів, причому зашифроване подальше повідомлення нормальної передачі включає в себе інформацію, критичну для безпеки.

8. Спосіб за п. 5, що додатково включає етап, на якому передають повідомлення запланованої передачі як зашифроване повідомлення при використанні довільного доступу на неконкурентній основі.

9. Спосіб за п. 5, що додатково включає етапи, на яких ідентифікують використовуваний тип процедури довільного доступу і визначають, шифрувати чи ні повідомлення запланованої передачі, в залежності від ідентифікованого типу процедури довільного доступу.

10. Спосіб за п. 4, що додатково включає етап, на якому об'єднують незашифровану частину із зашифрованою частиною в повідомленні запланованої передачі.

11. Спосіб за п. 10, що додатково включає етапи, на яких:

передають незашифровану частину повідомлення запланованої передачі з використанням щонайменше одного з Керування лінією радіозв'язку в режимі без квітирування (RLC-UM) або Керування лінією радіозв'язку в прозорому режимі (RLC-TM), і

передають зашифровану частину повідомлення запланованої передачі з використанням Керування лінією радіозв'язку в режимі квітирування (RLC-AM).

12. Спосіб за п. 10, в якому незашифрована частина повідомлення запланованої передачі включає в себе інформацію, не критичну для безпеки, в тому числі тимчасовий ідентифікатор, індивідуальний для термінала доступу, а зашифрована частина повідомлення запланованої передачі включає в себе інформацію, критичну для безпеки.

13. Спосіб за п. 12, що додатково включає етапи, на яких:

сегментують інформацію, критичну для безпеки, на щонайменше дві частини,

включають першу частину інформації, критичної для безпеки, в зашифровану частину повідомлення запланованої передачі, і

включають щонайменше частину залишку інформації, критичної для безпеки, в зашифроване наступне нормальне повідомлення запланованої передачі, що передається на базову станцію, після прийому повідомлення вирішення конфліктів.

14. Спосіб за п. 10, в якому незашифрована частина використовує модуль даних протоколу (PDU) рівня керування доступом до середовища (МАС).

15. Спосіб за п. 10, що додатково включає етап, на якому застосовують незашифровану частину і зашифровану частину повідомлення запланованої передачі при використанні довільного доступу на неконкурентній основі.

16. Спосіб за п. 10, який додатково включає етап, на якому передають повідомлення запланованої передачі як зашифроване повідомлення при використанні довільного доступу на неконкурентній основі.

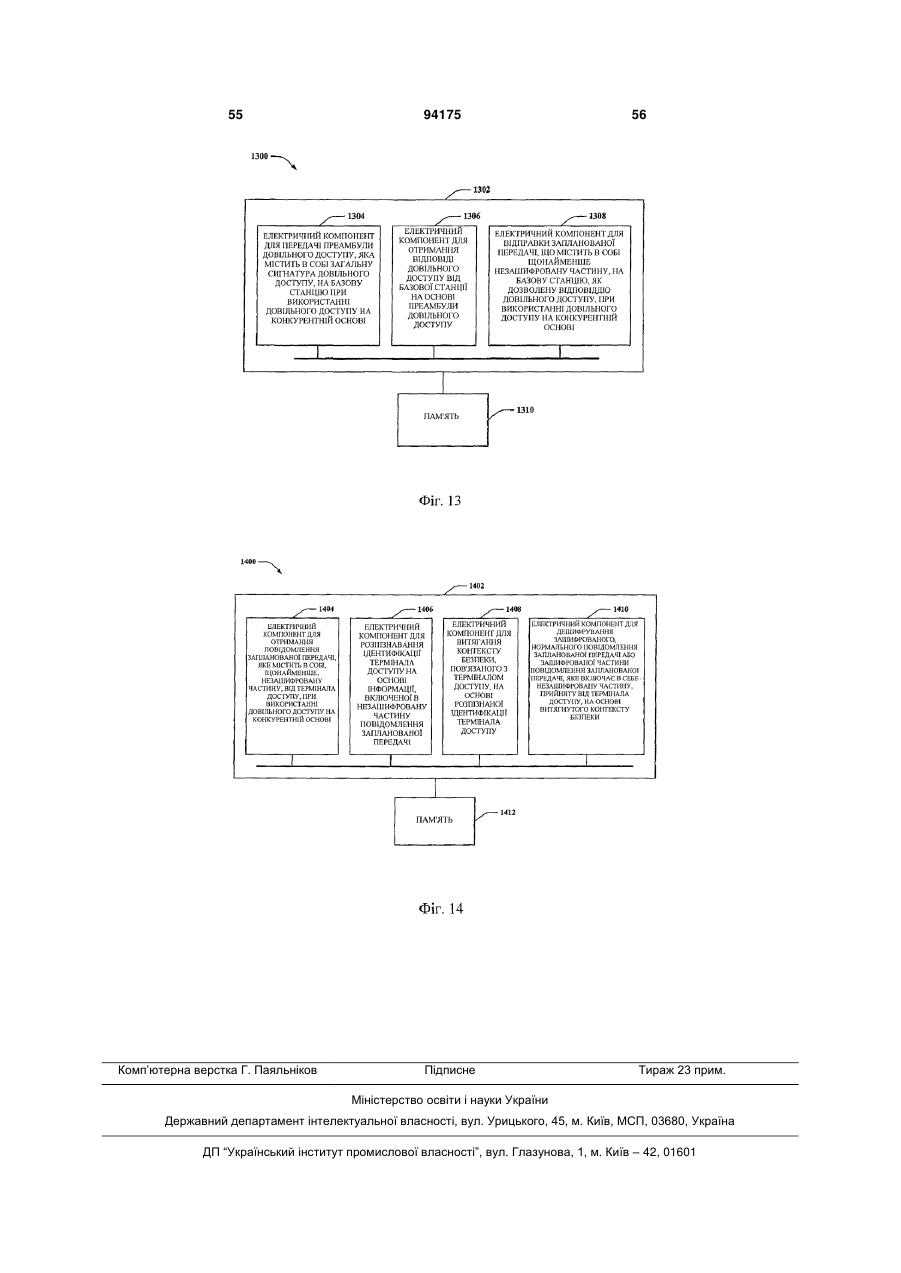

17. Пристрій бездротового зв'язку, що містить:

пам'ять, в якій зберігаються інструкції, пов'язані з передачею преамбули довільного доступу на базову станцію, для щонайменше одного з початкового доступу, повернення з несинхронізованого стану або передачі обслуговування від початкової базової станції на базову станцію, прийомом відповіді довільного доступу від базової станції на основі преамбули довільного доступу, передачею повідомлення запланованої передачі, яке включає в себе щонайменше частину, яка не зашифрована, на базову станцію як дозволеного відповіддю довільного доступу при використанні довільного доступу на конкурентній основі, і прийомом повідомлення вирішення конфліктів від базової станції у відповідь на повідомлення запланованої передачі, і

процесор, сполучений з пам'яттю і виконаний з можливістю виконувати інструкції, що зберігаються в пам'яті.

18. Пристрій бездротового зв'язку за п. 17, в якому частина повідомлення запланованої передачі, яка не зашифрована, включає в себе інформацію, не критичну для безпеки, і тимчасовий ідентифікатор, індивідуальний для термінала доступу, який дозволяє базовій станції розпізнавати джерело преамбули довільного доступу і повідомлення запланованої передачі.

19. Пристрій бездротового зв'язку за п. 17, в якому повідомлення запланованої передачі, повністю або майже повністю, не зашифроване при використанні довільного доступу на конкурентній основі.

20. Пристрій бездротового зв'язку за п. 19, в якому в пам'яті додатково зберігається інструкція, пов'язана з передачею зашифрованого наступного повідомлення нормальної передачі у відповідь на прийняте повідомлення вирішення конфліктів, причому зашифроване наступне повідомлення нормальної передачі включає в себе інформацію, критичну для безпеки.

21. Пристрій бездротового зв'язку за п. 19, в якому в пам'яті додатково зберігається інструкція, пов'язана з передачею повідомлення запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

22. Пристрій бездротового зв'язку за п. 19, в якому в пам'яті додатково зберігається інструкція, пов'язана з ідентифікацією використовуваного типу процедури довільного доступу і визначенням, шифрувати чи ні повідомлення запланованої передачі, в залежності від ідентифікованого типу процедури довільного доступу.

23. Пристрій бездротового зв'язку за п. 17, в якому в пам'яті додатково зберігається інструкція, пов'язана з конкатенацією незашифрованої частини із зашифрованою частиною в повідомленні запланованої передачі.

24. Пристрій бездротового зв'язку за п. 23, в якому незашифрована частина повідомлення запланованої передачі включає в себе інформацію, не критичну для безпеки, в тому числі тимчасовий ідентифікатор, індивідуальний для термінала доступу, а зашифрована частина повідомлення запланованої передачі включає в себе інформацію, критичну для безпеки.

25. Пристрій бездротового зв'язку за п. 24, в якому в пам'яті додатково зберігається інструкція, пов'язана з сегментуванням інформації, критичної для безпеки, на щонайменше дві частини, з включенням першої частини інформації, критичної для безпеки, в зашифровану частину повідомлення запланованої передачі і включенням щонайменше частини залишку інформації, критичної для безпеки, в зашифроване наступне нормальне повідомлення запланованої передачі, що передається на базову станцію, після прийому повідомлення вирішення конфліктів.

26. Пристрій бездротового зв'язку за п. 23, в якому незашифрована частина використовує модуль даних протоколу (PDU) рівня керування доступом до середовища (МАС).

27. Пристрій бездротового зв'язку за п. 23, в якому в пам'яті додатково зберігається інструкція, пов'язана з одним із застосування незашифрованої частини і зашифрованої частини повідомлення запланованої передачі при використанні довільного доступу на неконкурентній основі або передачі повідомлення запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

28. Пристрій бездротового зв'язку, що містить:

засіб для передачі преамбули довільного доступу, яка включає в себе загальну сигнатуру довільного доступу, на базову станцію при використанні довільного доступу на конкурентній основі,

засіб для отримання відповіді довільного доступу від базової станції на основі преамбули довільного доступу, і

засіб для відправки запланованої передачі, що включає в себе щонайменше незашифровану частину, на базову станцію як дозволеної відповіддю довільного доступу при використанні довільного доступу на конкурентній основі.

29. Пристрій бездротового зв'язку за п. 28, в якому частина запланованої передачі, яка не зашифрована, включає в себе інформацію, не критичну для безпеки, і тимчасовий ідентифікатор, індивідуальний для термінала доступу, який дозволяє базовій станції розпізнавати джерело преамбули довільного доступу і запланованої передачі.

30. Пристрій бездротового зв'язку за п. 28, що додатково містить засіб для відправки запланованої передачі, повністю або майже повністю, як незашифрованого повідомлення при використанні довільного доступу на конкурентній основі.

31. Пристрій бездротового зв'язку за п. 30, що додатково містить засіб для відправки зашифрованої наступної нормальної передачі у відповідь на повідомлення вирішення конфліктів, отримане від базової станції у відповідь на заплановану передачу, причому зашифрована наступна нормальна передача включає в себе інформацію, критичну для безпеки.

32. Пристрій бездротового зв'язку за п. 30, що додатково містить засіб для відправки запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

33. Пристрій бездротового зв'язку за п. 28, що додатково містить засіб для конкатенації незашифрованої частини із зашифрованою частиною в запланованій передачі.

34. Пристрій бездротового зв'язку за п. 33, в якому незашифрована частина запланованої передачі включає в себе інформацію, не критичну для безпеки, в тому числі тимчасовий ідентифікатор, індивідуальний для термінала доступу, а зашифрована частина повідомлення запланованої передачі включає в себе інформацію, критичну для безпеки.

35. Пристрій бездротового зв'язку за п. 33, що додатково містить засіб для сегментування інформації, критичної для безпеки, на щонайменше дві частини, причому перша частина інформації, критичної для безпеки, включається в зашифровану частину запланованої передачі.

36. Пристрій бездротового зв'язку за п. 33, що додатково містить засіб для застосування незашифрованої частини і зашифрованої частини запланованої передачі при використанні довільного доступу на неконкурентній основі.

37. Пристрій бездротового зв'язку за п. 33, що додатково містить засіб для відправки запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

38. Машиночитаний носій, що містить машиновиконувані коди, які при виконанні їх процесором спонукують процесор виконувати визначені ними дії, причому носій містить:

код для передачі преамбули довільного доступу на базову станцію, код для прийому відповіді довільного доступу від базової станції на основі преамбули довільного доступу, і

код для передачі запланованої передачі, що включає в себе щонайменше незашифровану частину, на базову станцію як дозволеної відповіддю довільного доступу при використанні довільного доступу на конкурентній основі.

39. Машиночитаний носій за п. 38, в якому частина запланованої передачі, яка не зашифрована, включає в себе інформацію, не критичну для безпеки, і тимчасовий ідентифікатор, індивідуальний для термінала доступу, який дозволяє базовій станції розпізнавати джерело преамбули довільного доступу і запланованої передачі.

40. Машиночитаний носій за п. 38, що додатково містить код для передачі запланованої передачі, повністю або майже повністю, як незашифрованого повідомлення при використанні довільного доступу на конкурентній основі.

41. Машиночитаний носій за п. 40, що додатково містить код для передачі зашифрованої наступної нормальної передачі у відповідь на повідомлення вирішення конфліктів, прийняте від базової станції у відповідь на заплановану передачу, причому зашифрована наступна нормальна передача включає в себе інформацію, критичну для безпеки.

42. Машиночитаний носій за п. 40, що додатково містить код для відправки запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

43. Машиночитаний носій за п. 38, що додатково містить код для конкатенації незашифрованої частини із зашифрованою частиною в запланованій передачі.

44. Машиночитаний носій за п. 43, в якому незашифрована частина запланованої передачі включає в себе інформацію, не критичну для безпеки, в тому числі тимчасовий ідентифікатор, індивідуальний для термінала доступу, а зашифрована частина повідомлення запланованої передачі включає в себе інформацію, критичну для безпеки.

45. Машиночитаний носій за п. 43, що додатково містить код для сегментування інформації, критичної для безпеки, на щонайменше дві частини, причому перша частина інформації, критичної для безпеки, включається в зашифровану частину запланованої передачі.

46. Машиночитаний носій за п. 43, що додатково містить код для застосування незашифрованої частини і зашифрованої частини запланованої передачі при використанні довільного доступу на неконкурентній основі.

47. Машиночитаний носій за п. 43, що додатково містить код для передачі запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

48. Пристрій бездротового зв'язку, що містить:

процесор, виконаний з можливістю:

передавати преамбулу довільного доступу на базову станцію,

приймати відповідь довільного доступу від базової станції на основі преамбули довільного доступу, і

передавати заплановану передачу, що включає в себе щонайменше незашифровану частину, на базову станцію як дозволеної відповіддю довільного доступу при використанні довільного доступу на конкурентній основі.

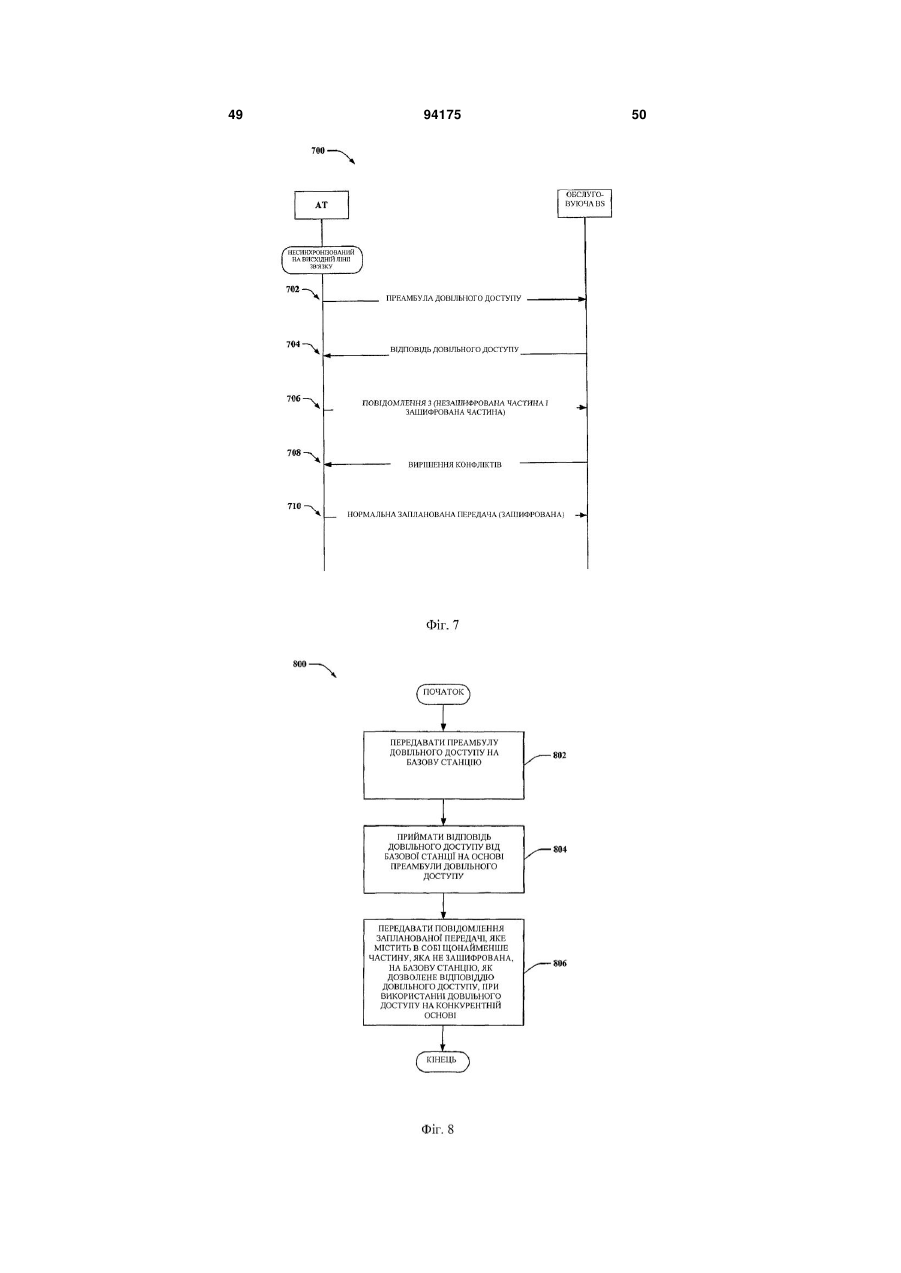

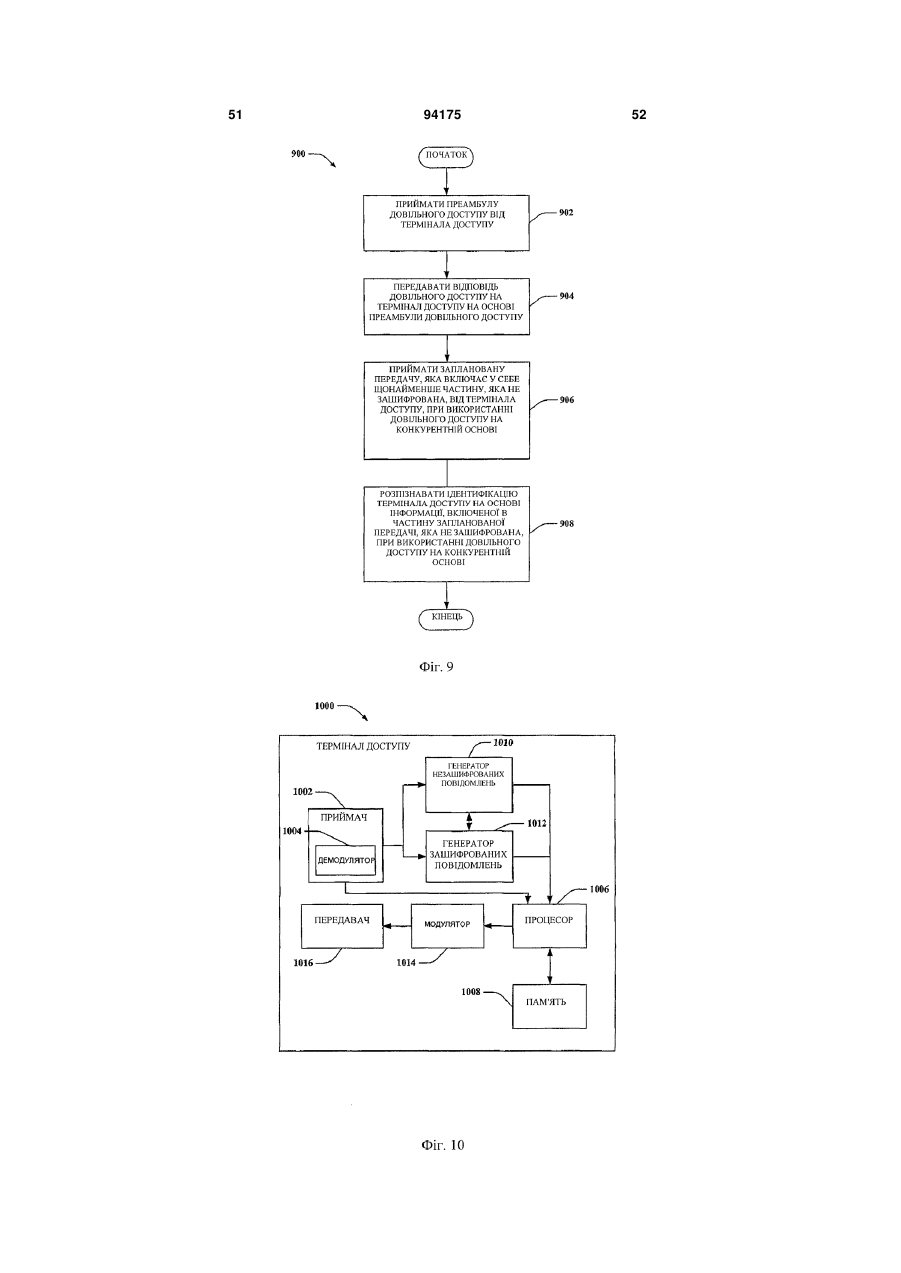

49. Спосіб здійснення довільного доступу в середовищі бездротового зв'язку, що містить етапи, на яких:

приймають преамбулу довільного доступу від термінала доступу,

передають відповідь довільного доступу на термінал доступу на основі преамбули довільного доступу,

приймають повідомлення запланованої передачі, яке включає в себе щонайменше частину, яка не зашифрована, від термінала доступу, при використанні довільного доступу на конкурентній основі, і

розпізнають ідентифікацію термінала доступу на основі інформації, включеної в частину повідомлення запланованої передачі, яка не зашифрована, при використанні довільного доступу на конкурентній основі.

50. Спосіб за п. 49, в якому частина повідомлення запланованої передачі, яка не зашифрована, включає в себе Тимчасовий ідентифікатор радіомережі стільникового зв'язку (C-RNTI).

51. Спосіб за п. 49, що додатково включає етап, на якому приймають повідомлення запланованої передачі як зашифроване повідомлення при використанні довільного доступу на неконкурентній основі.

52. Спосіб за п. 49, що додатково включає етап, на якому визначають контекст безпеки, пов'язаний з терміналом доступу, на основі розпізнаної ідентифікації термінала доступу.

53. Спосіб за п. 52, що додатково включає етап, на якому дешифрують наступну зашифровану інформацію, отриману від термінала доступу, з використанням певного контексту безпеки.

54. Спосіб за п. 53, що додатково включає етап, на якому приймають наступну зашифровану інформацію як зашифровану частину повідомлення запланованої передачі, яка супроводжує незашифровану частину.

55. Спосіб за п. 54, що додатково включає етап, на якому буферизують зашифровану частину повідомлення запланованої передачі доти, поки обробляється незашифрована частина повідомлення запланованої передачі.

56. Спосіб за п. 53, що додатково включає етап, на якому приймають наступну зашифровану інформацію як зашифроване наступне нормальне повідомлення запланованої передачі, отримане у відповідь на відправку повідомлення вирішення конфліктів в термінал доступу.

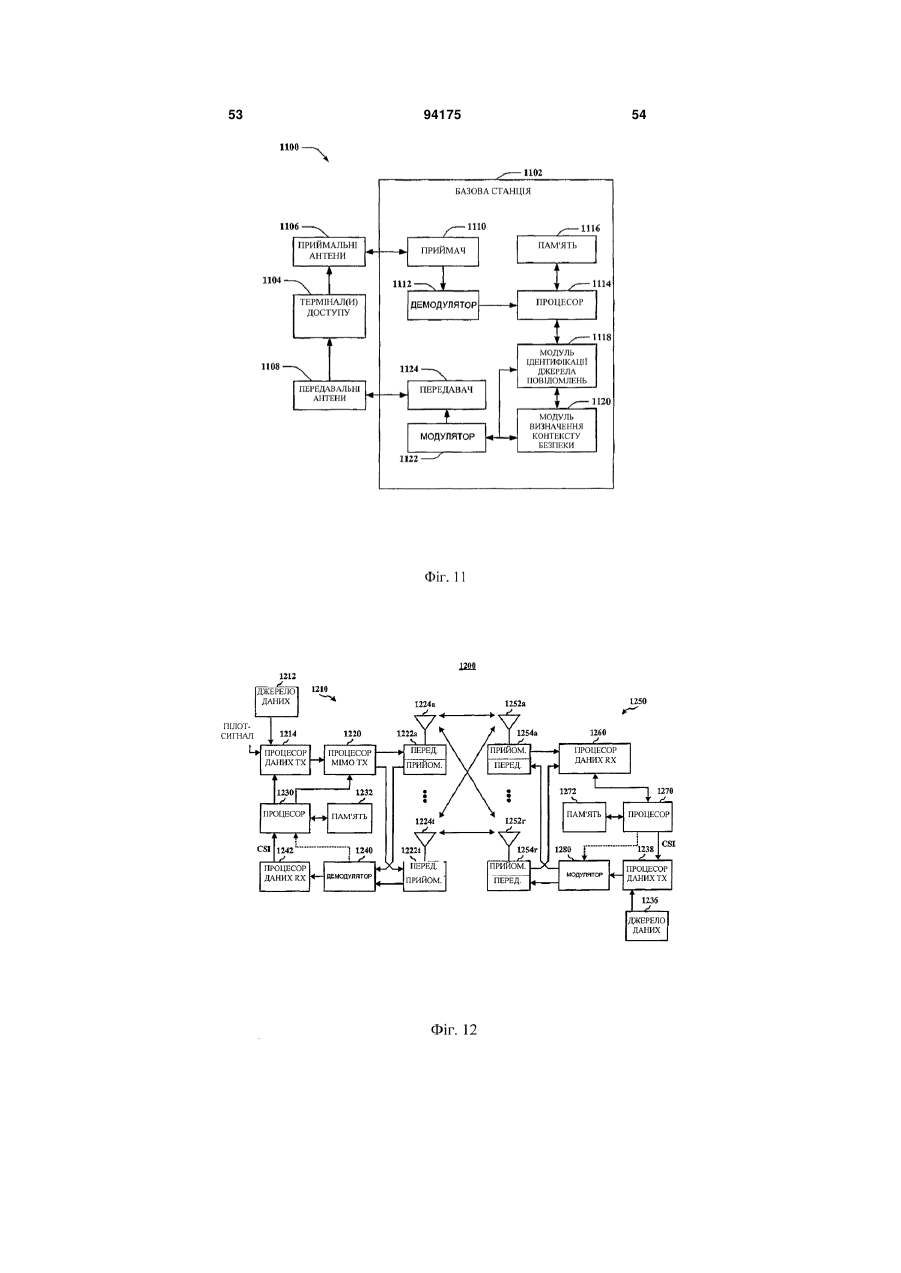

57. Пристрій бездротового зв'язку, що містить:

пам'ять, в якій зберігаються інструкції, пов'язані з прийомом преамбули довільного доступу від термінала доступу, передачею відповіді довільного доступу на термінал доступу на основі преамбули довільного доступу, прийомом повідомлення запланованої передачі, яке включає в себе щонайменше частину, яка не зашифрована, від термінала доступу при використанні довільного доступу на конкурентній основі, розпізнаванням ідентифікації термінала доступу на основі інформації, включеної в частину повідомлення запланованої передачі, яка не зашифрована, при використанні довільного доступу на конкурентній основі і визначенням контексту безпеки, пов'язаного з терміналом доступу, на основі розпізнаної ідентифікації термінала доступу, і

процесор, сполучений з пам'яттю і виконаний з можливістю виконувати інструкції, що зберігаються в пам'яті.

58. Пристрій бездротового зв'язку за п. 57, в якому частина повідомлення запланованої передачі, яка не зашифрована, включає в себе Тимчасовий ідентифікатор радіомережі стільникового зв'язку (C-RNTI).

59. Пристрій бездротового зв'язку за п. 57, в якому в пам'яті додатково зберігаються інструкції, пов'язані з прийомом повідомлення запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

60. Пристрій бездротового зв'язку за п. 57, в якому в пам'яті додатково зберігаються інструкції, пов'язані з дешифруванням наступної зашифрованої інформації, отриманої від термінала доступу, з використанням певного контексту безпеки.

61. Пристрій бездротового зв'язку за п. 60, в якому в пам'яті додатково зберігаються інструкції, пов'язані з прийомом наступної зашифрованої інформації як зашифрованої частини повідомлення запланованої передачі, яка супроводжує незашифровану частину.

62. Пристрій бездротового зв'язку за п. 61, в якому в пам'яті додатково зберігаються інструкції, пов'язані з буферизацією щонайменше зашифрованої частини повідомлення запланованої передачі, доти, поки обробляється незашифрована частина повідомлення запланованої передачі.

63. Пристрій бездротового зв'язку за п. 60, в якому в пам'яті додатково зберігаються інструкції, пов'язані з прийомом наступної зашифрованої інформації як зашифрованого наступного нормального повідомлення запланованої передачі, отриманого у відповідь на відправку повідомлення вирішення конфліктів в термінал доступу.

64. Пристрій бездротового зв'язку, що містить:

засіб для отримання повідомлення запланованої передачі, що включає в себе щонайменше незашифровану частину, від термінала доступу при використанні довільного доступу на конкурентній основі,

засіб для розпізнавання ідентифікації термінала доступу на основі інформації, включеної в незашифровану частину повідомлення запланованої передачі,

засіб для витягання контексту безпеки, пов'язаного з терміналом доступу, на основі розпізнаної ідентифікації термінала доступу, і

засіб для дешифрування зашифрованого, нормального повідомлення запланованої передачі або зашифрованої частини повідомлення запланованої передачі, яке включає в себе незашифровану частину, прийняту від термінала доступу, на основі витягнутого контексту безпеки.

65. Пристрій бездротового зв'язку за п. 64, в якому незашифрована частина повідомлення запланованої передачі включає в себе Тимчасовий ідентифікатор радіомережі стільникового зв'язку (C-RNTI).

66. Пристрій бездротового зв'язку за п. 64, що додатково містить засіб для прийому повідомлення запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

67. Пристрій бездротового зв'язку за п. 64, що додатково містить засіб для буферизації зашифрованого, нормального повідомлення запланованої передачі або зашифрованої частини повідомлення запланованої передачі.

68. Машиночитаний носій, що містить машиновиконувані коди, які при виконанні їх процесором спонукують процесор виконувати визначені ними дії, причому носій містить:

код для отримання повідомлення запланованої передачі, що включає в себе щонайменше незашифровану частину, від термінала доступу при використанні довільного доступу на конкурентній основі,

код для розпізнавання ідентифікації термінала доступу на основі інформації, включеної в незашифровану частину повідомлення запланованої передачі,

код для витягання контексту безпеки, пов'язаного з терміналом доступу, на основі розпізнаної ідентифікації термінала доступу, і

код для дешифрування зашифрованого, нормального повідомлення запланованої передачі або зашифрованої частини повідомлення запланованої передачі, яке включає в себе незашифровану частину, прийняту від термінала доступу, на основі витягнутого контексту безпеки.

69. Машиночитаний носій за п. 68, в якому незашифрована частина повідомлення запланованої передачі включає в себе тимчасовий ідентифікатор, індивідуальний для термінала доступу.

70. Машиночитаний носій за п. 68, що додатково містить код для прийому повідомлення запланованої передачі як зашифрованого повідомлення при використанні довільного доступу на неконкурентній основі.

71. Машиночитаний носій за п. 68, що додатково містить код для буферизації зашифрованого, нормального повідомлення запланованої передачі або зашифрованої частини повідомлення запланованої передачі.

72. Пристрій бездротового зв'язку, що містить:

процесор, виконаний з можливістю:

приймати повідомлення запланованої передачі, що включає в себе щонайменше незашифровану частину, від термінала доступу при використанні довільного доступу на конкурентній основі,

розпізнавати ідентифікацію термінала доступу на основі інформації, включеної в незашифровану частину повідомлення запланованої передачі,

витягувати контекст безпеки, пов'язаний з терміналом доступу, на основі розпізнаної ідентифікації термінала доступу, і

дешифрувати зашифроване, нормальне повідомлення запланованої передачі або зашифровану частину повідомлення запланованої передачі, яке включає в себе незашифровану частину, прийняту від термінала доступу, на основі витягнутого контексту безпеки.

Текст