Спосіб контролю цілісності інформації

Номер патенту: 107655

Опубліковано: 24.06.2016

Автори: Фауре Еміль Віталійович, Щерба Анатолій Іванович, Швидкий Валерій Васильович, Рудницький Володимир Миколайович

Формула / Реферат

1. Спосіб контролю цілісності інформації під часїї передавання каналами зв'язку, що використовує залежну від кожного символу даних контрольну суму, яка вводиться в блок даних, який відрізняється тим, що для реалізації єдиної процедури виявлення факту модифікації переданих даних як за рахунок навмисних дій зловмисника, так і за рахунок впливу помилок у каналі зв'язку, як контрольну суму використовують перестановку деякого порядку, синдром якої формується в блоці формування синдрому шляхом перетворення символів повідомлення в послідовність взаємопов'язаних чисел у факторіальній системі числення з суміщенням операції шифрування, приховуваними параметрами перетворення є ключ шифрування, а також початковий синдром перестановки і базова перестановка, відносно якої виконується перетворення синдрому в перестановку.

2. Спосіб за п. 1, який відрізняється тим, що з метою блокування несанкціонованого доступу до інформації символи сформованого блока даних, що містить інформаційну частину і контрольну суму, піддаються перестановці за правилом, яке тримається в таємниці.

Текст

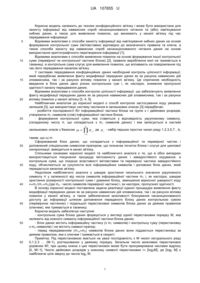

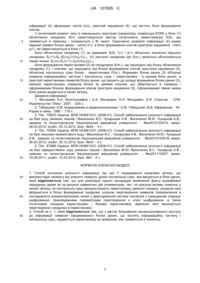

Реферат: Спосіб контролю цілісності інформації під час її передавання каналами зв'язку використовує залежну від кожного символу даних контрольну суму, яка вводиться в блок даних. Для реалізації єдиної процедури виявлення факту модифікації переданих даних як за рахунок навмисних дій зловмисника, так і за рахунок впливу помилок у каналі зв'язку, як контрольну суму використовують перестановку деякого порядку. Синдром якої формується в блоці формування синдрому шляхом перетворення символів повідомлення в послідовність взаємопов'язаних чисел у факторіальній системі числення з суміщенням операції шифрування. Приховуваними параметрами перетворення є ключ шифрування, а також початковий синдром перестановки і базова перестановка, відносно якої виконується перетворення синдрому в перестановку. UA 107655 U (54) СПОСІБ КОНТРОЛЮ ЦІЛІСНОСТІ ІНФОРМАЦІЇ UA 107655 U UA 107655 U 5 10 15 20 25 Корисна модель належить до техніки конфіденційного зв'язку і може бути використана для захисту інформації від навмисних спроб несанкціонованого читання та (або) нав'язування хибних даних, а також для виявлення помилок, що виникають у каналі зв'язку під час передавання інформації. Відомими аналогами є способи захисту інформації від нав'язування хибних даних на основі формування контрольної суми (імітовставки) відповідно до визначеного правила та ключа, а також способи захисту від навмисних спроб несанкціонованого читання даних на основі використання криптографічного перетворення інформації [1]. Відомими аналогами є способи виявлення помилок на основі формування іншої контрольної суми (перевірної чи контрольної частини блока) [2], правило вироблення якої не тримається в таємниці, а контрольна сума слугує для виявлення помилок, що впливають на повідомлення під час його передавання каналом зв'язку. У системах передавання конфіденційних даних необхідний контроль цілісності інформації, який передбачає виявлення факту модифікації переданих даних як за рахунок навмисних дій зловмисника, так і за рахунок впливу помилок у каналі зв'язку. Це спричиняє необхідність введення в блок даних двох різних контрольних сум і, як наслідок, зниження пропускної здатності каналу передавання даних. Відомими аналогами є способи контролю цілісності інформації, що забезпечують виявлення факту модифікації переданих даних як за рахунок навмисних дій зловмисника, так і за рахунок впливу помилок у каналі зв'язку [3, 4, 5]. Найближчим аналогом до корисної моделі є спосіб контролю застосування коду умовних залишків [3], що використовує систему числення в залишкових класах [3] передбачає: - розбиття послідовності біт інформаційної частини блока на групи з r двійкових розрядів, утворюючи m1 символів (слів) інформаційної частини блока; - формування контрольної суми, яка ставиться у відповідність укрупненому символу, (складеному числу π, що складається з m1 символів даних) і яка записується в системі b залишкових класів з базисом i , де i - набір перших простих чисел ряду 1,2,3,5,7…b, i 1 30 35 40 45 50 55 таким, що ωπ. Сформований блок даних, що складається з інформаційної та перевірної частин і доповнений спеціальним символом-прапором, що позначає початок блока і слугує для циклової синхронізації, виводиться в канал зв'язку. Спільними ознаками корисної моделі та найближчого аналога є те, що в обох випадках використовується поєднання процедур імітозахисту даних і завадостійкого кодування, а контрольна сума, що поєднує властивості імітовставки та перевірної частини завадостійкого коду, обчислюється за сукупністю всіх інформаційних символів і доповнює блок даних, який передається каналом зв'язку. Недоліком найближчого аналога є швидке зростання чисельного значення укрупненого символу π у залежності від числа символів інформаційної частини m1 і, як наслідок, швидке зростання розмірності контрольної суми і довжини блоку, зменшення відносної швидкості коду ν=m1/(m1+m2)(де m2 - число символів перевірної частини) і, як наслідок, пропускної здатності. В основу корисної моделі поставлена задача реалізації єдиної процедури виявлення факту модифікації переданих даних як за рахунок навмисних дій зловмисника, так і за рахунок впливу помилок у каналі зв'язку, а також забезпечення можливості блокування несанкціонованого доступу до інформації шляхом доповнення переданого блоку даних контрольною сумою (перевірною частиною) і подальшої перестановки символів блока даних за деяким правилом (ключем), яке тримається в таємниці. Корисна модель забезпечує наступне: - контрольна сума блока даних формується у вигляді однієї перестановки порядку М, яка залежить від кожного символу інформаційної частини блока даних; - блок даних містить інформаційну частину (з m1 символів) і контрольну суму (перестановку з m2 символів) і не містить символ-прапор; - перед передаванням (m1а+m2) символів блока даних вони піддаються перестановці за деяким правилом, яке є ключем і тримається в секреті. Примітка. Під перестановкою мається на увазі послідовність з Μ чисел натурального ряду 0,1,2,3 … (М-1), розташованих у деякому порядку. Загальне число можливих перестановок дорівнює М!, при цьому кожна з цих перестановок може бути пронумерована числами відрізку [0, М!-1]. Число двійкових розрядів у кожному символі перестановки r= [log2M], де [log2 М] є найближче ціле зверху до числа log2 Μ. 1 UA 107655 U 5 Для формування перестановки (контрольної суми) використовується позиційна система числення з факторіальною основою, яка забезпечує взаємно однозначний зв'язок довільного числа В(n), що належить числовому відрізку [0, M!-1] і визначає номер перестановки Р(n) у дискретний момент часу n0, з перестановкою Р(n). Номер В(n) перестановки Р(n) у факторіальній системі числення записується наступним чином: 1 n b 1i n 1 i !, i 0 де i 0, 1 - номер факторіального коефіцієнта в запису числа В(n), а 0bi(n)i. Послідовність символів bi(n) назвемо синдромом S(n) і запишемо його у вигляді: S n b 1 n , b 2 n , b 3 n , ...b2 n , b1 n , b0 n . 10 15 20 25 30 35 40 45 50 За синдромом S(n) легко обчислюється перестановка Р(n). Послідовність дій під час цього перетворення будемо записувати у вигляді двох операцій: n S n i S n n . n S n , а використовує Зауважимо, що корисна модель, не використовує операцію лише операції над синдромами. Послідовність сформованих у процесі обчислення контрольної суми синдромів залежить від усіх символів інформаційної частини блока - синдром S(n) є деякою функцією від попереднього синдрому S(n-1) та поточного значення символу t(n) інформаційної частини блока: S n f S n 1 , t n , n 1, m1 . За останнім синдромом блока обчислюється контрольна сума - перестановка: S m1 m1 . "Зчеплення" синдромів (і, отже, всіх символів інформаційної частини блока) поєднується з операцією шифрування синдрому. Шифрування синдрому слугує для приховування закону, що визначає зв'язок контрольної суми і вихідного тексту, і може бути реалізовано за допомогою гамування шляхом виконання операції S F n S F n 1 z10 n , де SF(n), SF(n-1) представлені у факторіальній системі числення поточний і попередній синдроми; z10(n) представлене у десятковій системі числення число z 2 n t 2 n 2 n , отримане шляхом підсумовування за модулем два інформаційного символу t2(n), представленого в двійковій системі числення і складеного з r двійкових розрядів, і символу γ2(n), що складається з r біт випадкової двійкової послідовності (гами). Блок даних, що містить інформаційну та перевірну частини, піддається перестановці біт з метою зміни порядку їх слідування в процесі передавання каналом зв'язку приймачу, при цьому правило перестановки є ключем шифрування і тримається в таємниці. Досягнутий технічний результат блокування несанкціонованого доступу до інформації обумовлений як перестановкою символів сформованого блока даних за правилом, яке тримається в таємниці, так і відсутністю символу прапора для цілей циклової синхронізації. Останнє обумовлено тим, що в системах, що базуються на факторіальному обчисленні, сума символів перестановки (а це числа 0, 1, 2, 3,…, (M-1), розташовані в деякому "випадковому" порядку) є величиною постійною і апріорно відомою. За відомого порядку розташування символів контрольної суми в блоці легко визначаються межі блока, але за відсутності таких знань межі блока визначити важко - необхідний перебір усіх можливих варіантів розташування символів контрольної суми в межах блока, що вимагає витрат часу, які істотно перевищують допустимий час пошуку циклової фази. Навіть якщо місце розташування контрольної суми вдалося встановити, то для читання даних додатково необхідно визначити порядок перестановки символів інформаційної частини блока, який також тримається в таємниці. Тільки після цього зловмисник може приступити до злому правила формування контрольної суми за текстом повідомлення. Корисною моделлю досягнуто - виявлення помилок, внесених каналом зв'язку, і виявлення факту несанкціонованої модифікації інформації - забезпечується за рахунок використання завадостійкого коду, в процесі формування перевірної частини якого використовується множина змінних констант, що використовується як ключ. Крім того, ступінь підвищення достовірності може регулюватися шляхом вибору порядку перестановки М. Технічний результат від застосування корисної моделі досягається за допомогою пристрою, спрощена структурна схема якого (адаптована для реалізації на однокристальній ЕОМ) показана на кресленні. Пристрій містить блок (1) обчислення синдрому S(n) за заданими значеннями S(n-1) і t(n) для n [1,m1], блок (2) формування перестановки Р[n=m1) за заданим синдромом S(n=m, ), формувач блока даних (3), що включає блок перестановки символів блока даних, джерело 2 UA 107655 U 5 10 15 20 25 30 35 інформації (4) (формувач числа t(n)), пристрій керування (5), що містить блок формування ключів. У початковий момент часу із зовнішнього пристрою (наприклад, клавіатури ЕОМ) у блок (1) обчислення синдрому S(n) завантажується вектор початкового завантаження S(0), що тримається в таємниці і складається з Μ чисел. Одночасно джерело інформації (4) видає перший символ блока даних - число t(1), а блок формування ключів пристрою керування - ключ γ(1), які завантажуються в блок (1). Блок обчислення синдрому (1) за заданими S(0), t(1) і γ(1) обчислює значення першого синдрому: SF(1)=SF.(0)+(t2(1)γ2(1))10. Усі наступні синдроми (до S(m1) включно) обчислюються таким чином: SF(n)=SF(n-1)+(t2(n)γ2(n))10. Блок формування перестановки (2) за синдромом S(m1), що надходить від блоку обчислення синдрому (1), і ключем, що надходить від блока формування ключів пристрою керування (5), обчислює контрольну суму блока - перестановку Р(m1). Формувач блока даних (3) об'єднує символи інформаційної частини і контрольну суму - перестановку - в єдиний блок даних, а пристрій перестановки символів блоку даних, що входить до складу формувача блока даних (3), виконує перестановку символів блока за деяким ключем, що зберігається в таємниці і сформованим блоком формування ключів пристрою керування (5). Сформований таким чином блок даних видається в канал зв'язку. Джерело інформації: 1. Молдовян А.А. Криптография / А.А. Молдовян, Н.А. Молдовян, Б.Я. Советов. - СПб: Издательство "Лань", 2001. - 224 с. 2. Габидулин Э.М. Кодирование в радиоэлектронике / Э.М. Габидулин, В.Б. Афанасьев. - М.: Радио и связь, 1986. - 176 с. 3. Пат. 75935 Україна, МПК Н03М13/31 (2006.01). Спосіб забезпечення цілісності інформації на базі коду умовних лишків / Василенко В.С, Чунарьова А.В., Василенко М.Ю, Чунарьов А.В.; заявник та патентовласник Національний авіаційний університет. - №и2012103515; заявл. 26.03.2012; опубл. 25.12.2012, Бюл. №24. - 4 с 4. Пат. 75938 Україна, МПК Н03М13/31 (2006.01). Спосіб забезпечення цілісності інформації на базі лишково-хеммінгового коду / Василенко В.С., Чунарьова А.В., Василенко М.Ю, Чунарьов А.В.; заявник та патентовласник Національний авіаційний університет. - №и2012103518; заявл. 26.03.2012; опубл. 25.12.2012, Бюл. №24. - 4 с 5. Пат. 67988 Україна, МПК Н03М13/31 (2006.01). Спосіб забезпечення цілісності інформації на базі завадостійкого коду умовних лишків / Василенко М.Ю, Василенко В.С, Чунарьов А.В.; заявник та патентовласник Національний авіаційний університет. - №и201110207; заявл. 19.08.2011; опубл. 12.03.2012, Бюл. №5. - 5 с ФОРМУЛА КОРИСНОЇ МОДЕЛІ 40 45 50 1. Спосіб контролю цілісності інформації під час її передавання каналами зв'язку, що використовує залежну від кожного символу даних контрольну суму, яка вводиться в блок даних, який відрізняється тим, що для реалізації єдиної процедури виявлення факту модифікації переданих даних як за рахунок навмисних дій зловмисника, так і за рахунок впливу помилок у каналі зв'язку, як контрольну суму використовують перестановку деякого порядку, синдром якої формується в блоці формування синдрому шляхом перетворення символів повідомлення в послідовність взаємопов'язаних чисел у факторіальній системі числення з суміщенням операції шифрування, приховуваними параметрами перетворення є ключ шифрування, а також початковий синдром перестановки і базова перестановка, відносно якої виконується перетворення синдрому в перестановку. 2. Спосіб за п. 1, який відрізняється тим, що з метою блокування несанкціонованого доступу до інформації символи сформованого блока даних, що містить інформаційну частину і контрольну суму, піддаються перестановці за правилом, яке тримається в таємниці. 3 UA 107655 U Комп’ютерна верстка О. Рябко Державна служба інтелектуальної власності України, вул. Василя Липківського, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут інтелектуальної власності”, вул. Глазунова, 1, м. Київ – 42, 01601 4

ДивитисяДодаткова інформація

Автори англійськоюRudnytskyy Volodymyr Mykolayovych, Faure Emil Vitaliyovych, Shvydkyy Valeriy Vasylyovych, Shcherba Anatoliy Ivanovych

Автори російськоюРудницкий Владимир Николаевич, Фауре Эмиль Витальевич, Швидкий Валерий Васильевич, Щерба Анатолимй Иванович

МПК / Мітки

МПК: H04L 1/16, G06F 21/64

Мітки: контролю, спосіб, цілісності, інформації

Код посилання

<a href="https://ua.patents.su/6-107655-sposib-kontrolyu-cilisnosti-informaci.html" target="_blank" rel="follow" title="База патентів України">Спосіб контролю цілісності інформації</a>

Попередній патент: Вбудовувана персональна сонячна електростанція

Наступний патент: Спосіб одержання бактеріальної закваски “біфідолакт”

Випадковий патент: Робочий орган конусного відцентрового пристрою для поверхневого внесення туків