Спосіб шифрування даних у радіолініях зв’язку інформаційно-керуючих систем реального часу

Номер патенту: 80027

Опубліковано: 13.05.2013

Автори: Пулеко Ігор Васильович, Поздняков Павло Васильович, Даник Юрій Григорович

Формула / Реферат

1. Спосіб шифрування даних у радіолініях зв'язку інформаційно-керуючих систем реального часу, який полягає в проведенні суміщених операцій криптографічного перетворення та завадостійкого кодування шляхом виконання первинного забілювання вихідного блока за допомогою додавання у суматорі за модулем 2 з ключем, підстановки - за допомогою блоків нелінійних підстановок, кодування - випадковою матрицею LDPC ½ коду та перестановки матрицею-перемежовувачем, який відрізняється тим, що як функцію підстановки використовують змінну матрицю з компонентних булівських векторів {0;1}64 над полем Галуа GF(2) з розміром вихідного блока, який відповідає формату кодування LDPC ½ кодом.

2. Спосіб шифрування даних у радіолініях зв'язку інформаційно-керуючих систем реального часу, за п. 1, який відрізняється тим, що компонентний булівський вектор {0;1}64 заданого алгебраїчного степеня формують з мультиплікативно зворотних елементів над розширеним кінцевим полем Галуа GF(26).

Текст

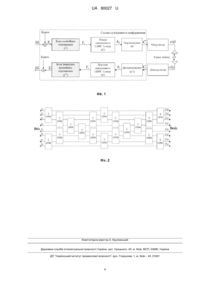

Реферат: UA 80027 U UA 80027 U 5 10 15 20 25 30 35 40 45 50 55 60 Корисна модель належить до галузі забезпечення захисту інформації, що передається в мережах зв'язку, зокрема забезпечення захисту інформації в системах цифрового радіозв'язку, безпровідних сенсорних мережах, а саме до способів захисту інформації з використанням методів шифрування та завадостійкого кодування і може застосовуватися для захисту інформації на фізичному рівні в радіолініях зв'язку інформаційно-керуючих систем реального часу. Відомі способи захисту інформації [1-4], що дозволяють проводити суміщені операції завадостійкого кодування та шифрування даних на фізичному рівні, що сприяє компактній реалізації та ефективному використанню обмежених ресурсів вбудованих інформаційнокеруючих систем. Потенційна стійкість таких систем збільшується за рахунок використання особливостей радіоканалу: шуми, багатопроменеве поширення радіохвиль, природні завади. Недоліком способів суміщеного захисту є порівняно великий розмір ключа та недостатня швидкодія, що суттєво обмежує застосування таких алгоритмів в інформаційно-керуючих системах реального часу. Найбільш близьким за сукупністю ознак до запропонованого способу, є спосіб суміщеного шифрування та завадостійкого кодування запропонований в [5], у якому криптографічний захист реалізовується перетворенням 128 бітових блоків послідовності даних шляхом підстановки (substitution) за допомогою блоків підстановок (S-блоків), кодування випадковим LDPC ½ кодом та перестановки (permutation) за допомогою матриці - перемежовувача, яка трансформує 256 бітний кодовий вектор LDPC ½ коду. До недоліків способу суміщеного захисту інформації [5] належить обмежений розмір вихідного блока даних та вразливість до криптоаналітичних атак, заснованих на основі методів диференціального криптоаналізу. Так за наявності у протидіючої сторони достатньої кількості пар відкритий/шифрований текст завдання відновлення закону криптографічного перетворення даних стає тривіальним [6]. В основу корисної моделі поставлена задача створити спосіб шифрування даних у радіолініях зв'язку інформаційно-керуючих систем реального часу, який шляхом використання в схемі суміщеного захисту криптографічно стійких компонентних булівських конструкцій максимального алгебраїчного степеня та динамічного керування процесом шифрування даних дав можливість забезпечити скорочення часу на формування захищених пакетів даних в інформаційно-керуючих системах реального часу та підвищення стійкості відносно до методів диференціального криптоаналізу. Поставлена задача вирішується тим, що у способі шифрування даних у радіолініях зв'язку інформаційно-керуючих систем реального часу, який полягає в проведенні суміщених операцій криптографічного перетворення та завадостійкого кодування шляхом виконання первинного забілювання вихідного блока за допомогою додавання у суматорі за модулем 2 з ключем, підстановки - за допомогою блоків нелінійних підстановок, кодування - випадковою матрицею LDPC ½ коду, та перестановки матрицею-перемежовувачем, як функція підстановки 64 використовується змінна матриця компонентних булівських векторів {0;1} над полем Галуа GF(2) з розміром вихідного блока, який відповідає формату кодування LDPC ½ кодом, 64 компонентний булівський вектор {0,1} заданого алгебраїчного степеня формується з 6 мультиплікативно зворотних елементів над розширеним кінцевим полем Галуа GF(2 ). Суть корисної моделі пояснюють креслення. На фіг. 1 на першому етапі інформаційна послідовність Мі розбивається на k - бітні блоки, розмірність яких вибирається відповідно до одного з режимів роботи LDPC ½ коду. Отримані блоки даних забілюються шляхом додавання у суматорі за модулем два з ключем відповідного розміру (дана операція використовується для рівноймовірного розподілу вхідної послідовності даних). На другому етапі блок нелінійних підстановок здійснює перетворення k - бітного блока Xi в Yi за допомогою функції нелінійної підстановки f:Хi→Yi. Вихідний вектор блока нелінійної підстановки Yi на третьому етапі суміщеного захисту кодується випадковою (k×n) матрицеюгенератором G LDPC ½ коду. Після чого матриця перемежовувач трансформує кодовий вектор bі LDPC ½ коду у послідовність Сi, якою модулюється сигнал несучої частоти. Для оптимального використання обмежених ресурсів радіоліній зв'язку інформаційнокеруючих систем реального часу та досягнення максимальної інтенсивності інформаційного обміну в радіолінії здійснюється адаптивний вибір формату передавання. Згідно з специфікацією для LDPC ½ коду передбачено діапазон зміни довжини блока, що кодується. Для коротких повідомлень, що вимагають високої інтенсивності передавання застосовують блоки довжиною k=64, 128, 256. Для повідомлень зі значним об'ємом як, наприклад, відеодані застосовують формати з довжиною інформаційного блока k=1024, 4096, 8192. За таких умов, для криптографічного перетворення даних запропоновано використовувати змінні матриці 1 UA 80027 U 5 10 розмірності k×k, k=64t, t=1,2,4,16,64,128, де t - динамічний параметр налаштування процесу шифрування даних. Ключовим етапом у здійсненні криптографічного перетворення даних є реалізація функції 64 нелінійної підстановки f:Xi→Yi, яка представляється компонентним булівським вектором {0;1} над полем Галуа GF(2). У ході підстановок лінійний 8-ми байтовий вектор даних x=(xl, x2,…,x8), 8 xi{0;1} перетворюється шляхом застосування змінних S-таблиць (фіг. 2), побудованих над 6 64 розширеним кінцевим полем Галуа GF(2 ). Композиційний булівський вектор {0,1} заданого алгебраїчного степеня deg(f), deg(f)=8-1, v=1, 2, 3,…,8, формується шляхом конкатенації виходів змінних S-таблиць. Змінні S-таблиці здійснюють перетворення 3-х байтових вхідних векторів за допомогою мультиплікативної інверсії відповідно до переходів, що задаються блоксхемою (фіг. 2). Переходи в блок-схемі визначаються за такими виразами: y1 y 2 y 3 y 4 y 5 y 6 y 4 7 y 4 6 y 4 5 y 4 4 y 4 3 y 4 2 y 7 7 y 76 y 7 5 y 7 4 y 7 3 y 7 2 15 20 25 30 S x1 x 2 x 3 S x6 x7 x8 ...... S y1 y 3 5 y 3 4 S y 3 1 y 3 y 6 . S y 4 7 y 6 5 y 6 4 S y 6 1 y 6 y 4 2 Операція нелінійної підстановки f:Xi→Yi реалізовується над розширеним кінцевим полем 6 Галуа GF(2 ) шляхом перетворення двох 12-ти бітових векторів даних двома парами міні S6 блоків. Пара міні S-блоків будується над розширеним кінцевим полем Галуа GF(2 ), на основі 6 6 2 6 3 двох довільно вибраних незвідних багаточленів: g 1(х)=х +х+1, g2(х)=х +х +1, g3(x)=x +x +1, 6 4 2 6 4 3 6 5 6 5 3 2 6 5 4 g4(x)=x +х +х +х, g5(x)=x +х +х +x+1, g6(x)=x +x +1, g7(x)=x +x +x +x +1 та g8(x)=x +х +х +х+1. Загалом для нелінійних підстановок використовується 36 пар міні S-блоків. Процедура симетричного шифрування даних реалізовується на основі пари базових таблиць нелінійних 64 підстановок розміром 8x64x6=3072 біт кожна. Інвертування булівського вектора {0;1} забезпечується симетричністю геометричної конструкції. Для збільшення швидкості шифрування даних розмір базової таблиці нелінійних підстановок може бути зменшений, з відповідним зменшенням криптографічної стійкості компонентного булівського вектора. Операція кодування випадковою матрицею LDPC ½ коду полягає в утворенні випадкової блочної циклічної матриці-генератора G з перевірочної матриці Н. Матриця-генератор визначається виразом G=[I4M W], де І4М - одинична матриця розміром 4M × 4M, W - циклічна матриця розміром 4M × 4M, що визначається з перевірочної. Якщо Р підматриця розміром 4M × 4M, яка містить останні 4M стовпців перевірочної матриці Н, a Q підматриця розміром 4M × 4M, яка містить перші 4M стовпців перевірочної матриці Н, то вираз для матриці-генератора можна -1 T представити у вигляді G=I4M (P Q) k n Матриця H складається з підматриць розміром М × М, у яких М= /4= /8. Для заданих значень k × n перевірочна матриця Н визначається як: H64 128 H128 256 35 ...... IM 7r 6r 4r 0 IM 31r 28 r 8r 18 r 2r IM 15 r 14 r 0 6r 1r 0M IM 0 0M 1r IM 15 r 14 r 11r IM 0M IM 7r , (1) 3r 0M 13 r 0 IM 1r IM 9r 13 r 14 r 1r 15 r IM 30 r 25 r 29 r 0 24 r 0M IM 20 r 0M 12 r 1r 0 IM 28 r 1r 29 r IM 0M 30 r 0 IM 30 r IM 63 r 30 r 50 r 25 r 56 r IM 61r 50 r 23 r H256 512 16 r 0 55 r IM 27 r 35 r 56 r 62 r IM 11r де IM - одинична матриця розміром М × М; 2 25 r 26 r IM 43 r 0M 62 r 37 r 56 r IM 0M 58 r 3r IM 0M IM IM 20 r , (2) 21r 0M IM 26 r , (3) 43 r 0M UA 80027 U 5 10 15 20 25 30 35 40 0M - нульова матриця розміром М × М; - циклічно зсунута вправо матриця IM , - оператор додавання за модулем два. nr Індекс nr підматриці Ф вказує на число випадкових циклічних зсувів. Таким чином, Ф має не нульові елементи з коефіцієнтами, визначеними в рядках i та стовпцях j, де j=(i+nr)mod M. Побудова перевірочних матриць для інформаційних блоків розміром k=1024, 4096, 8192 LDPC ½ коду принципово не відрізняється від приведених у виразах (1-3) перевірочних матриць. Значення випадкового циклічного зсуву r під час формування матриці-генератора LDPC ½ коду та структура змінних S - таблиць задається ключем шифрування k. Залежно від динамічного параметра налаштування процесу шифрування даних t, ключова послідовність може бути розширеною до k=64t, t=1,2,4,16,64,128. Розширення ключової послідовності здійснюється шляхом формування підключів, які виробляються із ключа шифрування за допомогою відповідних операцій. Реалізація запропонованого алгоритму передбачає використання змінних параметрів: правил формування перевірочної матриці Н, незвідних багаточленів g(x), та комбінованих дванадцятичотирирозрядних підстановок, які можуть вибиратися із великої множини відповідних значень для кожного блока даних у процесі його криптографічного перетворення. Це надає змогу у процесі криптографічного перетворення гнучко змінювати інвертовані матриці підстановок та, відповідно, динамічно керувати процесом перемішування інформаційних даних. Крім того, за рахунок використання змінних параметрів, що вибираються відповідно до режиму передавання інформації вдається на кожній ітерації криптографічного перетворення інформації застосовувати як S - блок динамічно змінювані матриці підстановки на основі компонентних булівських конструкцій високого алгебраїчного степеня, що дозволяє скоротити час на формування захищених пакетів даних в інформаційнокеруючих системах реального часу та підвищити стійкість схеми суміщеного захисту відносно до методів диференціального криптоаналізу. Використання запропонованого способу відповідає новітнім тенденціям в галузі побудови систем суміщеного захисту інформації. Перелік посилань: 1. A.D. Wyner. The wire-tap channel // Bell Systems Technical Journal, vol.54, pp. 1355-1387, 1975. 2. R.J. McEliece. A public-key cryptosystem based on algebraic coding theory // DSN Progress Report, vol. 42, no. 44, pp. 114-116, 1978. 3. T. Hwang and T. Rao, Secret error-correcting codes (SECC) // Advances in Cryptology, CRYPTO'88, pp. 540-563, 1988. 4. T. Rao and K.H. Nam, Private-key algebraic-code encryptions // IEEE Transactions on Information Theory, vol. 35, no. 4, pp. 829-833, 1989. 5. O. Adamo and M.R. Varanasi, Joint scheme for physical layer error correction and security // ISRN Communications and Networking, vol. 2011, pp. 1-9, 2011. 6. Черемушкин А.В. Криптографические протоколы: основные свойства и уязвимости // А.В. Черемушкин. - М.: Академия, 2009. - 272 с. ФОРМУЛА КОРИСНОЇ МОДЕЛІ 45 50 55 1. Спосіб шифрування даних у радіолініях зв'язку інформаційно-керуючих систем реального часу, який полягає в проведенні суміщених операцій криптографічного перетворення та завадостійкого кодування шляхом виконання первинного забілювання вихідного блока за допомогою додавання у суматорі за модулем 2 з ключем, підстановки - за допомогою блоків нелінійних підстановок, кодування - випадковою матрицею LDPC ½ коду та перестановки матрицею-перемежовувачем, який відрізняється тим, що як функцію підстановки 64 використовують змінну матрицю з компонентних булівських векторів {0;1} над полем Галуа GF(2) з розміром вихідного блока, який відповідає формату кодування LDPC ½ кодом. 2. Спосіб шифрування даних у радіолініях зв'язку інформаційно-керуючих систем реального 64 часу, за п. 1, який відрізняється тим, що компонентний булівський вектор {0;1} заданого алгебраїчного степеня формують з мультиплікативно зворотних елементів над розширеним 6 кінцевим полем Галуа GF(2 ). 3 UA 80027 U Комп’ютерна верстка А. Крулевський Державна служба інтелектуальної власності України, вул. Урицького, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут промислової власності”, вул. Глазунова, 1, м. Київ – 42, 01601 4

ДивитисяДодаткова інформація

Назва патенту англійськоюMethod for data encryption in radio data links of real time information control systems

Автори англійськоюPozdniakov Pavlo Vasyliovych, Danyk Yurii Hryhorovych, Puleko Ihor Vasyliovych

Назва патенту російськоюСпособ шифрования данных в радиолиниях связи информационно-управляющих систем реального времени

Автори російськоюПоздняков Павел Васильевич, Даник Юрий Григорьевич, Пулеко Игорь Васильевич

МПК / Мітки

МПК: G05B 17/00

Мітки: даних, реального, спосіб, радіолініях, систем, інформаційно-керуючих, шифрування, зв'язку, часу

Код посилання

<a href="https://ua.patents.su/6-80027-sposib-shifruvannya-danikh-u-radioliniyakh-zvyazku-informacijjno-keruyuchikh-sistem-realnogo-chasu.html" target="_blank" rel="follow" title="База патентів України">Спосіб шифрування даних у радіолініях зв’язку інформаційно-керуючих систем реального часу</a>

Попередній патент: Спосіб виконання панкреатодуоденальної резекції

Наступний патент: Вихровий пилоуловлювач

Випадковий патент: Спосіб прогнозування гіпоталамічного синдрому пубертатного періоду у хлопців