Електронна схема обробки даних

Формула / Реферат

1. Електронна схема обробки даних, що містить операційний блок, наприклад мікропроцесор, щонайменше один запам'ятовуючий пристрій і шину даних, яка проходить між запам'ятовуючим пристроєм і операційним блоком, яка відрізняється тим, що в області щонайменше однієї з'єднуючої операційний блок і щонайменше один запам'ятовуючий пристрій лінії даних шини даних передбачені щонайменше два блоки шифрування, причому блоки шифрування виконані з можливістю повного шифрування або дешифрування за рахунок взаємодії блоків шифрування.

2. Електронна схема обробки даних за пунктом 1, яка відрізняється тим, що блоки шифрування розташовані в різних місцях електронної схеми обробки даних.

3. Електронна схема обробки даних за пунктом 1 або 2, яка відрізняється тим, що блок шифрування виконаний з можливістю шифрування обміну даними алгоритмом шифрування.

4. Електронна схема обробки даних за будь-яким з пунктів 1-3, яка відрізняється тим, що блок шифрування виконаний з можливістю шифрування обміну даними апаратними засобами.

5. Електронна схема обробки даних за будь-яким з попередніх пунктів, яка відрізняється тим, що блок шифрування виконаний з можливістю селективної зміни значущості окремих бітів обміну даними.

6. Електронна схема обробки даних за пунктом 5, яка відрізняється тим, що блок шифрування містить щонайменше один логічний елемент виключаюче АБО.

7. Електронна схема обробки даних за будь-яким з попередніх пунктів, яка відрізняється тим, що блок шифрування виконаний з можливістю селективної зміни послідовності підключення ліній даних шини даних.

8. Електронна схема обробки даних за будь-яким з попередніх пунктів, яка відрізняється тим, що блок шифрування виконаний з можливістю щонайменше часткової селективної затримки обміну даними.

9. Електронна схема обробки даних за будь-яким з попередніх пунктів, яка відрізняється тим, що блок шифрування містить щонайменше один вхід для введення щонайменше одного ключа.

10. Електронна схема обробки даних за пунктом 9, яка відрізняється тим, що ключ або ключі записаний або записані в комірці флеш-ПЗП електронної схеми обробки даних.

11. Електронна схема обробки даних за пунктом 9 або 10, яка відрізняється тим, що ключ записаний у прихованій структурі інтегрального модуля для розміщення електронної схеми обробки даних.

12. Електронна схема обробки даних за пунктом 9 або 10, яка відрізняється тим, що вона містить датчики для виявлення спроб визначення місця, у якому записаний ключ.

13. Електронна схема обробки даних за будь-яким з пунктів 9-12, яка відрізняється тим, що електронна схема обробки даних виконана з можливістю введення ключа в блок шифрування при виконанні операційним блоком заздалегідь визначених операцій.

14. Електронна схема обробки даних за будь-яким з пунктів 9-13, яка відрізняється тим, що вона містить генератор випадкових чисел для випадкової вибірки ключа.

15. Електронна схема обробки даних за будь-яким з пунктів 9-14, яка відрізняється тим, що вона містить блок для виділення ключа із використаної в операційному блоці адреси.

16. Електронна схема обробки даних за будь-яким з пунктів 9-14, яка відрізняється тим, що вона містить блок вимірювання часу, виконаний з можливістю зміни ключа.

Текст

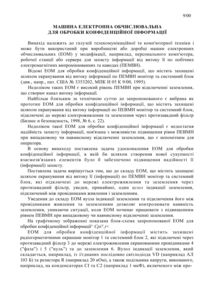

1 Електронна схема обробки даних, що містить операційний блок, наприклад мікропроцесор, щонайменше один запам'ятовуючий пристрій і шину даних, яка проходить між запам'ятовуючим пристроєм і операційним блоком, яка відрізняється тим, що в області щонайменше однієї з'єднуючої операційний блок і щонайменше один запам'ятовуючий пристрій лінії даних шини даних передбачені щонайменше два блоки шифрування, причому блоки шифрування виконані з можливістю повного шифрування або дешифрування за рахунок взаємодії блоків шифрування 2 Електронна схема обробки даних за пунктом 1, яка відрізняється тим, що блоки шифрування розташовані в різних місцях електронної схеми обробки даних 3 Електронна схема обробки даних за пунктом 1 або 2, яка відрізняється тим, що блок шифрування виконаний з можливістю шифрування обміну даними алгоритмом шифрування 4 Електронна схема обробки даних за будь-яким з пунктів 1-3, яка відрізняється тим, що блок шифрування виконаний з можливістю шифрування обміну даними апаратними засобами 5 Електронна схема обробки даних за будь-яким з попередніх пунктів, яка відрізняється тим, що блок шифрування виконаний з можливістю селек тивної зміни значущості окремих бітів обміну даними 6 Електронна схема обробки даних за пунктом 5, яка відрізняється тим, що блок шифрування містить щонайменше один логічний елемент виключаюче АБО 7 Електронна схема обробки даних за будь-яким з попередніх пунктів, яка відрізняється тим, що блок шифрування виконаний з можливістю селективної зміни ПОСЛІДОВНОСТІ підключення ЛІНІЙ даних шини даних 8 Електронна схема обробки даних за будь-яким з попередніх пунктів, яка відрізняється тим, що блок шифрування виконаний з можливістю щонайменше часткової селективної затримки обміну даними 9 Електронна схема обробки даних за будь-яким з попередніх пунктів, яка відрізняється тим, що блок шифрування містить щонайменше один вхід для введення щонайменше одного ключа 10 Електронна схема обробки даних за пунктом 9, яка відрізняється тим, що ключ або ключі записаний або записані в комірці флеш-ПЗП електронної схеми обробки даних 11 Електронна схема обробки даних за пунктом 9 або 10, яка відрізняється тим, що ключ записаний у прихованій структурі інтегрального модуля для розміщення електронної схеми обробки даних 12 Електронна схема обробки даних за пунктом 9 або 10, яка відрізняється тим, що вона містить датчики для виявлення спроб визначення місця, у якому записаний ключ 13 Електронна схема обробки даних за будь-яким з пунктів 9-12, яка відрізняється тим, що електронна схема обробки даних виконана з можливістю введення ключа в блок шифрування при виконанні операційним блоком заздалегідь визначених операцій 14 Електронна схема обробки даних за будь-яким з пунктів 9-13, яка відрізняється тим, що вона містить генератор випадкових чисел для випадкової вибірки ключа 15 Електронна схема обробки даних за будь-яким з пунктів 9-14, яка відрізняється тим, що вона містить блок для виділення ключа із використаної в операційному блоці адреси 16 Електронна схема обробки даних за будь-яким з пунктів 9-14, яка відрізняється тим, що вона О о (О ю З 52690 містить блок вимірювання часу, виконаний з можливістю зміни ключа Винахід стосується електронної схеми обробки даних, що містить операційний блок, наприклад, мікропроцесор, щонайменше один запам'ятовуючий пристрій і шину даних, яка проходить між запам'ятовуючим пристроєм і операційним блоком ВІДПОВІДНІ обмежувальній частині електронні схеми обробки даних часто використовуються для застосувань, критичних із погляду безпеки При цьому в запам'ятовуючому пристрої відкладаються конфіденційні дані, грошові значення і права доступу, які обробляються операційним блоком, наприклад, за ЗОВНІШНІМ запитом Оскільки запам'ятовуючий пристрій містить інформацію, до якої по можливості не повинно бути доступу, необхідно вживати заходів захисту проти маніпуляцій електронною схемою обробки даних Якщо електронна схема обробки даних, яка відповідає обмежувальній частині, виконана у вигляді інтегральної схеми, и можна закривати різними пасивуючими шарами При цьому пасивуючі шари можуть бути нанесені таким чином,' що наслідком видалення пасивуючого шару, є руйнування запам'ятовуючого пристрою Крім того, можна сховати запам'ятовуючий пристрій у шари інтегральної схеми, які лежать глибоко, завдяки чому доступ до нього утруднюється Подальша можливість захистити електронну схему обробки даних від небажаних маніпуляцій, полягає в застосуванні датчиків, які зондують умови роботи електронної схеми обробки даних Як тільки одна з зондованих датчиком величин лежить поза нормальним значенням, вживаються ВІДПОВІДНІ заходи захисту, які приводять до деактивацм електронної схеми обробки даних або також до стирання даних із запам'ятовуючого пристрою Крім того, існують програмні датчики, які контролюють роботу робочого блоку на заборонені команди або на доступи до адресних областей, які закриті для відповідної призначенню роботи Крім того, можна контролювати ПОСЛІДОВНІСТЬ доступу на и правильність Нарешті, відоме обмежування дозволених в особливому способі виготовлення доступів робочого блоку до запам'ятовуючого пристрою за рахунок спеціальних засобів апаратного забезпечення, наприклад, виконаних роз'єднуваними сполучних доріжок Незважаючи на вище приведені заходи захисту при деяких обставинах, однак, мають місце небажані маніпуляції на ВІДПОВІДНИХ обмежувальній частині електронних схемах обробки даних Завданням даного винаходу тому є розробка відповідної обмежувальній частині електронної схеми обробки даних, яка має поліпшений захист від небажаних змін Це завдання ВІДПОВІДНО ДО винаходу вирішується за рахунок відповідної обмежувальній частині формули винаходу електронної схеми оброб ки даних, у якій крім того в області між запам'ятовуючим пристроєм і шиною даних і/або в області між операційним блоком і шиною даних, передбачений щонайменше один блок шифрування, причому блок шифрування виконаний таким чином, що обмін даними між операційним блоком і шиною даних або між запам'ятовуючим пристроєм і шиною даних здійснюється з шифруванням і/або дешифруванням Винахід грунтується на суттєвому для винаходу знанні того, що за рахунок нових технічних засобів полегшена можливість маніпулювання саме електронними схемами обробки даних, виконаними у вигляді інтегральних схем Так із погляду особи, яка здійснює маніпуляцію, електронна схема обробки даних в інтегральній схемі може розглядатися не тільки як мікросхема в и сукупності, а як система, яка складається з окремих компонентів на кремнієвому ноем, в якій можна мати доступ до компонентів окремо ВІДПОВІДНО ДО ЦЬОГО існує можливість, шляхом спостереження за обміном даними на шині даних або шляхом зчитування вмісту запам'ятовуючого пристрою робити висновки про інформацію, записану у запам'ятовуючому пристрої, завдяки чому маніпуляція полегшується ВІДПОВІДНО ДО ІНШОГО суттєвого для винаходу знання, багато маніпуляцій на ВІДПОВІДНІЙ обмежувальній частині формули електронній схемі обробки даних пояснюються тим, що вдалося "підслухати" обмін даними на шині даних так, що стало можливим простежити і небажаним чином зрозуміти виконання програми в операційному блоці ВІДПОВІДНО ДО винаходу пропонується передавати дані в електронній схемі обробки даних зашифровано, причому між шиною даних і запам'ятовуючим пристроєм або між операційним блоком і шиною даних передбачені пристрої для шифрування або дешифрувати даних, які передаються на шині даних Подібні пристрої називаються в подальшому "блоком шифрування", причому ця назва не обмежується пристроями, які виконують тільки шифрування ВІДПОВІДНО ДО ОСНОВНОГО за думу винаходу під цією назвою маються на увазі також пристрої, які виконують як шифрування, так і дешифрування або тільки одну з цих двох операцій За рахунок ВІДПОВІДНОГО винаходові виконання електронної схеми обробки даних забезпечено, що навіть при успішному простежуванні обміну даними на шині даних не можна зробити безпосередній висновок про дані, записані у запам'ятовуючому пристрої Крім того, з отриманої при простежуванні обміну даними на шині даних інформації не можна зробити без всяких утруднень висновок про виконання програми Навіть при успішному зчитуванні даних, записаних у запам'ятовуючому пристрої, не можна зробити без всяких утруднень висновки про їх значення, оскільки вони не мають смислу для некомпетентного спостерігача 52690 При цьому ВІДПОВІДНО до винаходу є особливо так і при доступі для запису до запамятовуючого переважним, що шифрування і пристрою дешифрування ВІДПОВІДНО ДО винаходу відбуШифрування за рахунок апаратних засобів вається розподілено або дислоковано по всій мікможна робити ВІДПОВІДНО до винаходу за допоморосхемі, оскільки для успішної маніпуляції було б гою блока шифрування, виконаного таким чином, необхідним одночасне спостереження безлічі що значущість окремих біт обміну даними є селекмісць електронної схеми обробки даних, що технітивно змінюваною Тоді окремі біти, записані в чно здійснити важко запам'ятовуючому пристрої, наприклад, як "низький рівень", з'являються в обміні даними на шині При цьому у випадку електронних схем обробданих як "високий рівень" Це можна робити, наки даних, які мають проміжний запам'ятовуючий приклад, блоком шифрування, який містить щопристрій із фіксацією стану, (далі "защіпкою") для найменше один логічний елемент виключне АБО проміжного запам'ятовування доступів до запам'ятовуючого пристрою є суттєвим, що блок шифруУ подальшій формі виконання винаходу блок вання розташовують так, що вміст проміжного зашифрування може бути виконаний таким чином, пам'ятовуючого пристрою ("защіпки") є завжди що ПОСЛІДОВНІСТЬ підключення ЛІНІЙ даних шини зашифрованим Справа втому, що вміст "защіпки" даних є селективно змінюваною Це проявляється може порівняно легко прозондований, тому и вміст назовні таким чином, мовби окремі розрядні лінії при роботі відповідної винаходу електронної схеми шини даних поміняли місцями обробки даних для надійності повинен бути зашиНарешті, шифрування за рахунок апаратних фрованим засобів може робитися у випадку відповідної винаходу схеми обробки даних також за допомогою Шифрування і дешифрування ВІДПОВІДНО ДО блока шифрування, який виконаний так, що обмін винаходу можуть поширюватися аж до модуля даними між шиною даних і операційним блоком центрального процесора (ЦП) відповідної винахоі/або між шиною даних і запам'ятовуючим приду електронної схеми обробки даних Крім того, строєм є щонайменше частково селективно заоперації шифрування і дешифрування можуть тримуваним За рахунок цього на шині даних сиздійснюватися також незалежно одна від одної в мулюється обмін даними, котрий не має віднокількох блоках шифрування Винаходом, однак, шення до поточного робочого стану відповідної охоплюються також рішення, у яких передбачений винаходу електронної схеми обробки даних тільки один єдиний блок шифрування Нарешті, у разі схем обробки даних, які одноПри цьому суттєва ознака відповідної винахочасно обробляють різні прикладні програми в баду електронної схеми обробки даних полягає в гатозадачному режимі обробки, досягається ще тому, що блок шифрування виконаний так, що одна перевага Тут за рахунок ВІДПОВІДНОГО шифшифрування здійснюється селективно Це означає рування різним прикладним програмам або задане тільки, що шифрування може на вибір виконучам можуть бути поставлені у ВІДПОВІДНІСТЬ різні ватися або виконуватися Крім того, ВІДПОВІДНО ДО запам'ятовуючі пристрої, причому для кожної завинаходу можна здійснювати вибір між різними дачі узгоджують свій ключ Таким чином одна заключами для шифрування обміну даними У цьому дача не може мати доступу до даних іншої задачі випадку використання ВІДПОВІДНОГО винаходу блока шифрування набуває динамічного характеру Тому на закінчення можна констатувати, що ВІДПОВІДНО до винаходу більше не досить тільки Саме у випадку відповідної винаходу схеми фізично досліджувати схему обробки даних Додаобробки даних із перемінними ключами передбатково потрібно, зокрема, при одночасному зондучено, що схеми обробки даних однієї виробничої ванні багатьох компонентів розпізнати також запартії одержують кожна різні й індивідуальні ключі пам'ятовуваний у блоці шифрування або у блоках За рахунок цього забезпечується, що навіть при шифрування ключ і, за необхідністю, активувати знанні ключа однієї схеми обробки даних ще не цей ключ можна зробити висновки про ключі інших схем обробки даних В одній формі здійснення винаходу блок шифрування виконаний таким чином, що на шині даних У формі виконання основного задуму винахоздійснюється обмін зашифрованими даними з виду блок шифрування містить щонайменше один користанням алгоритму шифрування Виконаний вхід для введення щонайменше одного ключа таким чином блок шифрування має перевагу осоЦей вхід у блоці шифрування, однак, можна викобливо економного виготовлення при масовому ристовувати також для того, щоб переключати між виробництві Однак, шифрування алгоритмом трипевними ключами, запам'ятовуваними в самому ває дуже довго, оскільки за рахунок цього стають блоці шифрування, і навіть між застосованими в необхідними великі обсяги обчислень в операційблоці шифрування способами шифрування Таким ному блоці Тому робота в режимі реального часу чином можна дуже просто активувати або деактицієї відповідної винаходу схеми обробки даних у вувати один єдиний метод шифрування На відміданий час ще не можлива ну від цього через вхід можна задавати також ключ, запам'ятовуваний поза блоком шифрування У подальшій формі виконання винаходу блок Для цього ключ запам'ятовують, переважно в кошифрування виконаний таким чином, що обмін мірці флеш-ПЗП або в комірці ЕСППЗП Названі даними на шині даних здійснюється з шифруванвище комірки вважаються відносно надійними, ням за рахунок апаратних засобів Саме при шифоскільки інформація на плаваючому затворі запируванні за рахунок апаратних засобів робота відсана лише незначною КІЛЬКІСТЮ електронів БІЛЬповідної винаходу схеми обробки даних у режимі ШІСТЬ спроб зчитати їх вміст руйнують запам'ятореального часу може здійснюватися дуже простим вувану інформацію Тому ВІДПОВІДНО ДО ЦІЄЇ форми способом, а саме, як при доступі для зчитування, 52690 8 виконання винаходу досягається особливо надійне проти маніпуляцій шифрування обміну даними Крім того, усі комірки зрозуміло, програміст, який програмує операфлеш-ПЗП мають перевагу програмованості Так ційний блок схеми обробки даних, повинен вести при поставці відповідної винаходу схеми обробки конфіденційний список того, які стосовні до ключа даних можна програмувати простим способом у дані по яких адресах запам'ятовуючого пристрою кожну схему індивідуальні ключі і блокувати настуабо схеми обробки даних він записав У залежноспні зміни ті від виду ключа програміст може також передбачити певні умови, які підлягають виконанню і які Подальше поліпшення надійності досягається виражаються, наприклад, утому, що завжди повитоді, коли ключ записаний у прихованій структурі нні зчитуватися пари значень інтегрального модуля, причому інтегральний модуль переважно містить також схему обробки даВ особливо переважній формі виконання елекних Приховані структури мають ту перевагу, що тронної схеми обробки даних в області щонаймевони можуть виконуватися децентралізовано в нше однієї з'єднуючої операційний блок і щонайрізних місцях інтегрального модуля Це істотно менше один запам'ятовуючий пристрій лінії даних підвищує надійність, оскільки дуже важко одночасшини даних передбачені щонайменше два блоки но спостерігати різні місця в інтегральному модулі, шифрування, які виконані так, що повне шифруякий містить схему обробки даних Крім того, мовання або дешифрування може здійснитися тільки жуть бути передбачені також датчики, які виявляшляхом взаємодії обох блоків шифрування Переють спроби визначення місця, у якому відкладений важно обидва блоки шифрування розташовані при ключ, і деактивують відповідну винаходу схему цьому в різних місцях електронної схеми обробки обробки даних або роблять її непридатною іншим даних За рахунок цієї форми виконання забезпешляхом чено, що шифрування обміну даними відбувається в двох різних місцях Звичайно особа, яке буде Альтернативно до ключів, запам'ятовуваних намагатися маніпулювати, можливо простежить при виготовленні відповідної винаходу схеми обшифрування тільки в одному єдиному МІСЦІ, а саробки даних, однак, можна передбачати також ме в одному блоці шифрування, але незважаючи генератор випадкових чисел, котрим можна випана це при застосуванні шифрування не прийде ні дковим чином вибирати ключ до якого придатного результату Саме при викоВІДПОВІДНО ДО особливо переважного виконаннанні з двома блоками шифрування, які розміщені ня винаходу вибір застосованого в блоці шифрув різних місцях, особливо важко відтворити шифвання ключа здійснюється операційним блоком, рування, оскільки два різних місця однієї мікрозокрема, під час виконання програми Для цього структури спостерігати одночасно дуже складно схема обробки даних ВІДПОВІДНО ДО винаходу виВиконані таким чином блоки шифрування можуть, конана так, що ключ може, задаватися операційнаприклад, бути виконані таким чином, що блок ним блоком блоку шифрування при виконанні зашифрування в одному МІСЦІ шифрує або дешифздалегідь визначених операцій Оскільки програмрує нижні чотири біти даних, у той час як інший ний код операційного блока може бути ймовірно блок шифрування шифрує або дешифрує ІНШІ бівідомим, вибір ключа переважно відбувається ти приховано в нормальному програмному коді Так операційний блок міг би бути виконаний, наприклад, таким чином, що ключ блока шифрування або блоків шифрування змінюють при виконанні недвозначної команди, як наприклад, CLR С ("CLEAR CARRY") Крім того, може бути передбачений пристрій вимірювання часу, який контролює зміну ключа і викликає таку зміну, якщо ключ змінюється не досить часто Нарешті, щодо ключів, застосованих у блоках шифрування, передбачено, що ключі генерують операційним блоком або модулем центрального процесора Це відбувається, наприклад, шляхом виведення ключа способом перетворення з адреси, генерованої модулем центрального процесора Перевага цього способу полягає в тому, що ключ змінюється постійно, -тобто з кожною адресою За рахунок вибору різних способів перетворення програміст операційного блока може впливати на шифрування Резюмуючи слід сказати, що обмін даними у ВІДПОВІДНІЙ винаходу схемі обробки даних може бути зрозумілим особою, яка здійснює маніпуляцію, тільки тоді, коли відомий ключ, застосований у блоці шифрування Також дані, записані в запам'ятовуючому пристрої, можуть бути зрозумілі тільки при знанні ключа, який відноситься до запам'ятовуючого пристрою Це істотно підвищує безпеку Подальша перевага ВІДПОВІДНОГО винаходу способу досягається у випадку таких ВІДПОВІДНИХ обмежувальній частині схем обробки даних, у яких з причин безпеки даних бажано, щоб не всі компоненти схеми обробки даних могли бути сполучені один з одним Тоді за рахунок ВІДПОВІДНОГО виконання ключа, наприклад, із певною КІЛЬКІСТЮ ОДИНИЦЬ шифрування, можна здійснити сполучення тільки з використанням передбачених для цього сполучних доріжок шини даних Всі ІНШІ сполучення з невідповідними шифруваннями не можуть правильно функціонувати Винахід пояснюється нижче за допомогою двох простих, а також одного більш складного прикладу виконання на трьох фігурах При цьому на Фігурах зображено Фігура 1 відповідна винаходу електронна схема обробки даних із тільки одним єдиним пристроєм шифрування в модулі центрального процесора, Фігура 2 варіант відповідної винаходу електронної схеми обробки даних із фігури 1, і Фігура 3 інша відповідна винаходу електронна схема обробки даних із пристроєм шифрування в модулі центрального процесора, а також в області запам'ятовуючого пристрою Фігура 1 показує відповідну винаходу електронну схему обробки даних, яка містить модуль центрального процесора (ЦП) 101 у якості операційно 52690 10 блоці шифрування 107 способом шифрування Якщо певний час роботи схеми обробки даних перевищено без активації мультиплексора 108 за рахунок ПЗП 102, у дію включається таймер 111 За рахунок приведення в дію таймера 111 до мультиплексора 108 через ЛІНІЮ даних 110 передається випадкове число з генератора випадкових чисел 113 Мультиплексор 108 тоді передає випадкове число на блок шифрування 107 Дані в запам'ятовуючих пристроях 102, 103, 104 і 105 записані у зашифрованій формі Тому дані на шині даних 106 передаються шифрованими до модуля центрального процесора ЦП 101, де їх знову дешифрують у блоці шифрування 107 Тільки ПІСЛЯ ЦЬОГО дані в дешифрованій формі надходять для обробки в ЦП Фігура 2 показує варіант схеми обробки даних із Фігури 1, яка також містить модуль центрального процесора ЦП 101 у якості операційного блока, а також кілька запам'ятовуючих пристроїв Зокрема, це ПЗП 102, ЕСППЗП 103, флеш-ПЗП 104, атакож ЗПДВ 105 Запам'ятовуючі пристрої 102, 103, 104, 105 і модуль центрального процесора ЦП 101 з'єднані між собою через шину даних 106 У ЦП 101 передбачений блок шифрування 107, який шифрує або дешифрує обмін даними Далі відповідна винаходу схема обробки даних між ЦП 1 і запам'ятовуючими пристроями 102, 103, має мультиплексор (МП) 108, який через ЛІНІЮ 104, 105 даних 109 сполучена із флеш-ПЗП 104 Мультиплексор 108 сполучений через ЛІНІЮ даних 110 із Схема обробки даних із Фігури 2 на противагу таймером 111, до якого через ЛІНІЮ даних 112 від схемі із Фігури 1 не містить ніякого мультиплексогенератора випадкових чисел 113 підводиться ра для надання блоку шифрування 107 нового випадкове число Мультиплексор 108 містить таключа Замість цього схема обробки даних із Фігукож керуючу ЛІНІЮ 114, через яку він сполучений з ри 2 з'єднана через керуючу ЛІНІЮ 122 із блоком ПЗП 102 Нарешті, до мультиплексора 108, підвеперетворення 120, який із свого боку сполучений з дена ще ЛІНІЯ скидання 115, через яку мультиплеадресною шиною 121 модуля центрального проксор 108 при скиданні схеми обробки даних може цесора ЦП 101 До блока перетворення 120 веде встановлюватися назад в основний стан Вихід наступна керуюча ЛІНІЯ 123, із якої вибирається мультиплексора 108 сполучений через керуючу певне перетворення з вибору різних запам'ятовуЛІНІЮ 116 із блоком шифрування 107, причому ваних у блоці перетворення 120 перетворень з блок шифрування 107 по вихідному сигналу муль"адреси" на "ключ" За рахунок цього блоком перетиплексора 108 отримує новий ключ ВІДПОВІДНО творення 120 з адреси, записаної в ЦП 101, видідо винаходу також передбачено, що в блоці шифляється ключ рування 107 по вихідному сигналу мультиплексора При роботі електронна схема обробки даних із 108 через керуючу ЛІНІЮ 116 переключається заФігури 2 поводиться в основному таким же чином, стосований у блоці шифрування 107 метод шифяк і схема з Фігури 1 При старті програми (СКИрування ДАННЯ) за сигналом на керуючій лінії 123 у блоці шифрування 107 встановлюється стартовий ключ При експлуатації відповідна винаходу електПісля ЦЬОГО В блоці шифрування 107 шифрується ронна схема обробки даних поводиться наступним або дешифрується довільний обмін даними між чином При старті програми (СКИДАННЯ, RESET) шиною даних 106 і ЦП 101, причому при кожному за сигналом на лінії скидання 115 у мультиплексопроходженні даних через блок шифрування 107 рі встановлюється стартовий ключ Після цього в виконується відповідна операція ВІДПОВІДНО ДО блоці шифрування 107 шифрується або дешифрунапрямку потоку даних При кожному активуванні ється обмін даними між шиною даних 106 і ЦП керуючої лінії 123 блок перетворення 120 на осно101, причому при кожному проходженні даних чеві нового перетворення виводить ключ з адреси, рез блок шифрування 107 виконується відповідна відкладеної в ЦП 101 операція ВІДПОВІДНО до напрямку потоку даних При кожному виконанні команди "CLR С" ПЗП 102 Дані в запам'ятовуючих пристроях 102, 103, передає через керуючу ЛІНІЮ 114 керуючий ім104 і 105 записані завжди у шифрованій формі пульс до мультиплексора 108 Після цього мульТому дані на шині даних 106 передаються шифротиплексор 108 через ЛІНІЮ даних 109 отримує один ваними до ЦП 101, де вони знову дешифруються в із трьох ключів ключ 3, ключ 2, ключ 1 із флешблоці шифрування 107 Тільки після цього дані ПЗП 104 і передає його на блок шифрування 107 надсилаються до ЦП у дешифрованій формі Після ЦЬОГО застосований у блоці шифрування 107 Відповідна винаходу схема обробки даних із ключ заміняється або в залежності від значущості Фігури 3 містить ЦП 1 в якості операційного блока, сигналу, прикладеного на керуючій лінії 116, виа також декілька запам'ятовуючих пристроїв Зоккликається переключення між застосованим у рема, це ПЗП 2, ЕСППЗП 3, флеш-ПЗП 4, атакож го блока, а також кілька запам'ятовуючих пристроїв Зокрема, це постійний запам'ятовуючий пристрій (ПЗП) 102, програмований ПЗП з електричним стиранням (ЕСППЗП) 103, флеш-ПЗП 104, запам'ятовуючий пристрій із довільною вибіркою (ЗПДВ) 105 Запам'ятовуючі пристрої 102, 103, 104, 105 і ЦП 101 з'єднані між собою через шину даних 106 У ЦП 101 передбачений блок шифрування 107, який шифрує або дешифрує обмін даними між CPU 1 і запам'ятовуючими пристроями 102, 103, 104, 105 Тут необхідно ще раз відзначити, що подібний пристрій нижче названий "блоком шифрування", хоча він явно не обмежується пристроєм, який виконує тільки шифрування ВІДПОВІДНО до основного задуму винаходу під цією назвою мається на увазі також пристрій, який виконує як шифрування, так також і дешифрування, або тільки одну з цих операцій Шифрування і дешифрування можна при цьому робити за рахунок відповідної затримки, наприклад, за рахунок зміни окремих розрядних ЛІНІЙ шини даних або за рахунок зміни значущості окремих бітів даних Шифрування можна здійснювати також програмним забезпеченням 11 ЗПДВ 5 Запам'ятовуючі пристрої 2, 3, 4, 5 і ЦП 1 з'єднані між собою через не зображену шину даних Замість шини даних у цьому виді передбачені окремі лінії даних 6, 7, 8, 9, 10, 1 1 , 12, 13, 14 і 15, через які ЦП 1 обмінюється даними із запам'ятовуючими пристроями 2, 3, 4, 5 Між ЦП 1 і запам'ятовуючими пристроями 2, 3, 4 і 5 включено ще по одному проміжному запам'ятовуючому пристрою з фіксацією стану ("защіпки") 16, 17,18, 19 В області між ПЗП 2 і "защіпкою" 16, в області між "защіпкою" 17 і ЦП 1, в області між "защіпкою" 18, 19 і ЦП 1, а також у самому ЦП 1 передбачені блоки шифрування 20, 2 1 , 22 і 35, які шифрують або дешифрують обмін даними на присвоєних їм ЛІНІЯХ даних Тут необхідно ще раз вказати на те, що подібні пристрої нижче називаються як "блоками шифрування", хоча вони явно не обмежені пристроями, які виконують тільки шифрування ВІДПОВІДНО ДО ОСНОВНОГО задуму винаходу під цією назвою маються на увазі також пристрої, які виконують як шифрування, так також і дешифрування, або тільки одну з цих двох операцій Шифрування і дешифрування можна при цьому робити за рахунок відповідної затримки, наприклад, за рахунок зміни окремих розрядних ЛІНІЙ даних або за рахунок зміни значущості окремих бітів даних Можна робити також шифрування програмними засобами Блоки шифрування 20, 2 1 , 22 і 35 виконані таким чином, що обмін даними на присвоєних їм ЛІНІЯХ даних відбувається тільки в частково шифрованій формі або тільки в частково дешифрованій формі Повне шифрування або дешифрування здійснюється тільки при взаємодії кожного з блоків шифрування 20, 2 1 , 22 із блоком шифрування 35 Крім того, відповідна винаходу схема обробки даних має мультиплексор (МП) 23, який через Л І НІЮ даних 24 сполучений з флеш-ПЗП 4 Мультиплексор 23 сполучений через ЛІНІЮ даних 25 із таймером 26, до якого через ЛІНІЮ даних 27 від генератора випадкових чисел 28 може підводитися випадкове число Мультиплексор 23 містить також керуючу ЛІНІЮ 29, через яку він сполучений з ПЗП 2 Вихід мультиплексора 23 сполучений через керуючі лінії ЗО, 3 1 , 32, 33, 34 із блоками шифрування 20, 2 1 , 22, 35, причому блокам шифрування 20, 2 1 , 22, 35 надається новий ключ за вихідним сигналом мультиплексора 23 При експлуатації відповідна винаходу електронна схема обробки даних поводиться наступним 52690 12 чином При кожному виконанні команди "CLR С" ПЗП 2 передає через керуючу ЛІНІЮ 29 керуючий імпульс до мультиплексора 23 Після цього мультиплексор 23 через ЛІНІЮ даних 24 дістає один із трьох ключів КЛЮЧ З, КЛЮЧ 2, КЛЮЧ 1 із флешПЗП 4 і передає його на блоки шифрування 20, 2 1 , 22 і 35 Якщо певний час роботи схеми обробки даних перевищено без активації мультиплексора 23 за рахунок ПЗП 2, тоді в дію включається таймер 26 За рахунок приведення в дію таймера 26 до мультиплексора 23 через ЛІНІЮ даних 25 передається випадкове число з генератора випадкових чисел 28 Мультиплексор 23 тоді передає випадкове число на блоки шифрування 20, 2 1 , 22, 35 Дані в ПЗП 2 записані в шифрованому вигляді і при зчитуванні в "защіпці" 16 дешифруються блоком шифрування 20 тільки частково Тому дані з ПЗП 2 передаються на лінії даних 8 ще частково зашифрованими до модуля центрального процесора ЦП 1, де вони повністю дешифруються блоком шифрування 35 Тільки після цього дані в дешифрованому вигляді надходять для обробки в ЦП 1 Дані, у шифрованому вигляді записані в ЕСППЗП 3, передаються шифрованими до "защіпки" 17 і звідти до блока шифрування 2 1 , де вони частково дешифруються Звідти ще частково шифровані дані потрапляють через ЛІНІЮ даних 11 до ЦП 1, де вони повністю дешифруються блоком шифрування 35 і після цього надходять для обробки Дані для флеш-ПЗП 4 і для ЗПДВ 5 спочатку ВІДПОВІДНО частково шифруються блоком шифрування 35 і дешифруються блоком шифрування 22 до того, як вони запам'ятовуються цілком зашифрованими у флеш-ПЗП 4 або в ЗПДВ 5 Для цього в блоці шифрування 35 модуля центрального процесора ЦП 1 частково шифровані дані по лінії даних 11 передаються на блок шифрування 22, де вони шифруються повністю, перед тим, як вони передаються через лінії даних 13 або 14 на придані у ВІДПОВІДНІСТЬ флеш-ПЗП 4 і ЗПДВ 5 "защіпки" 18, 19 Від "защіпок" 18, 19 шифровані дані по ЛІНІЯХ даних 12, 15 потрапляють до флеш-ПЗП 4 або у ЗПДВ 5 При зчитуванні даних із флеш-ПЗП 4 або із ЗПДВ 5 спочатку вони частково дешифруються блоком шифрування 22 і блоком шифрування 35, перед тим, як у повністю дешифрованому вигляді вони подаються до ЦП 1 14 52690 13 -1 13 1121 2, 0 10 1 103^ /0 45 108. '116 ,0 17 -101 ФІГ.1 Фіг.2 14 Ції ФІГ.З ТОВ "Міжнародний науковий комітет" вул. Артема, 77, м. Київ, 04050, Україна (044)236-47-24

ДивитисяДодаткова інформація

Назва патенту англійськоюElectronic data processing circuit

Назва патенту російськоюЭлектронное устройство для обработки данных

МПК / Мітки

МПК: G06F 12/14, G06F 1/00, G06F 21/00

Мітки: обробки, даних, електронна, схема

Код посилання

<a href="https://ua.patents.su/7-52690-elektronna-skhema-obrobki-danikh.html" target="_blank" rel="follow" title="База патентів України">Електронна схема обробки даних</a>

Попередній патент: Диспергатор газорідинної суміші глибинного штангового насоса

Наступний патент: Спосіб інжекції дрібних частинок, які містять оксид металу, у відновний газ та пристрій для його здійснення

Випадковий патент: Гідрофобний матеріал, що адсорбує нафту, способи його одержання та застосування