Пристрій і спосіб сигналізації про поліпшений контекст безпеки для сесійних ключів шифрування і цілісності

Формула / Реферат

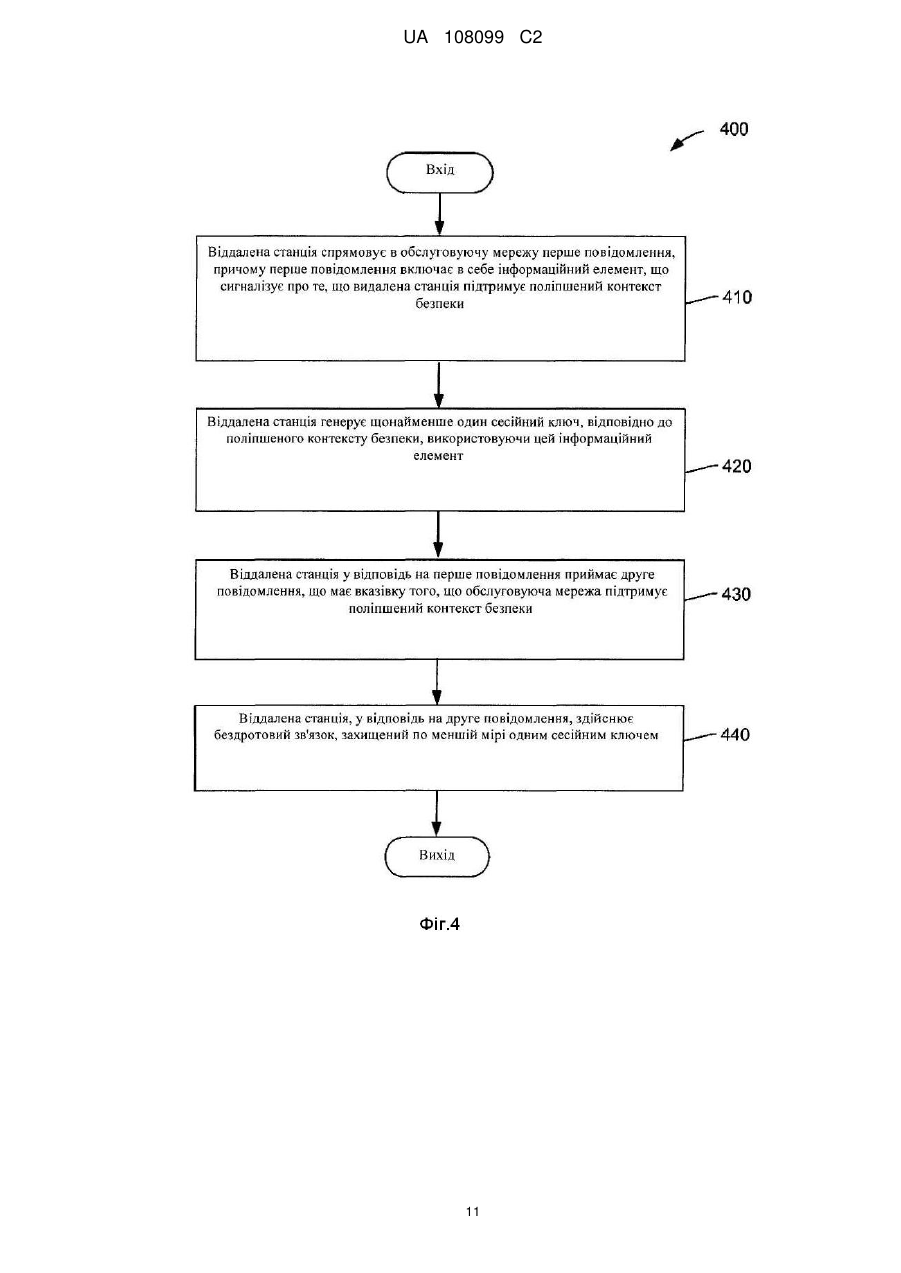

1. Спосіб встановлення першого контексту безпеки між віддаленою станцією і обслуговуючою мережею, в якому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки, причому спосіб містить етапи, на яких:

віддалена станція спрямовує в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує перший контекст безпеки;

віддалена станція генерує щонайменше один сесійний ключ, відповідно до першого контексту безпеки, з використанням інформаційного елемента;

віддалена станція приймає, у відповідь на перше повідомлення, друге повідомлення, яке має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і

віддалена станція, у відповідь на друге повідомлення, здійснює бездротовий зв'язок, захищений щонайменше одним сесійним ключем.

2. Спосіб встановлення першого контексту безпеки за п. 1, в якому інформаційний елемент містить значення лічильника, оновлене для сесії.

3. Спосіб встановлення першого контексту безпеки за п. 1, в якому обслуговуюча мережа є обслуговуючою мережею UMTS.

4. Спосіб встановлення першого контексту безпеки за п. 3, в якому перший контекст безпеки є поліпшеним контекстом безпеки UMTS, а другий контекст безпеки є успадкованим контекстом безпеки UTRAN.

5. Спосіб встановлення першого контексту безпеки за п. 1, в якому обслуговуюча мережа є обслуговуючою мережею GERAN.

6. Спосіб встановлення першого контексту безпеки за п. 1, в якому вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, містить аутентифікаційний код, згенерований на основі відповідного щонайменше одного сесійного ключа, згенерованого обслуговуючою мережею з використанням інформаційного елемента, прийнятого від віддаленої станції.

7. Спосіб встановлення першого контексту безпеки за п. 1, в якому віддалена станція містить мобільне користувацьке обладнання.

8. Спосіб встановлення першого контексту безпеки за п. 1, в якому щонайменше один сесійний ключ обчислюють з інформаційного елемента і кореневого ключа.

9. Віддалена станція, що містить:

засіб для спрямування в обслуговуючу мережу першого повідомлення, причому перше повідомлення включає в себе інформаційний елемент, який сигналізує про те, що віддалена станція підтримує перший контекст безпеки, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки;

засіб для генерації щонайменше одного сесійного ключа, відповідно до першого контексту безпеки, з використанням інформаційного елемента;

засіб для прийому, у відповідь на перше повідомлення, другого повідомлення, яке має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і

засіб для здійснення бездротового зв'язку, у відповідь на друге повідомлення, захищеного щонайменше одним сесійним ключем.

10. Віддалена станція за п. 9, в якій інформаційний елемент містить значення лічильника, оновлене для сесії.

11. Віддалена станція за п. 9, в якій обслуговуюча мережа є обслуговуючою мережею UMTS.

12. Віддалена станція за п. 11, в якій перший контекст безпеки є поліпшеним контекстом безпеки UMTS, а другий контекст безпеки є успадкованим контекстом безпеки UTRAN.

13. Віддалена станція за п. 9, в якій обслуговуюча мережа є обслуговуючою мережею GERAN.

14. Віддалена станція за п. 9, в якій вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, містить аутентифікаційний код, згенерований на основі відповідного щонайменше одного сесійного ключа, згенерованого обслуговуючою мережею з використанням інформаційного елемента, прийнятого від віддаленої станції.

15. Віддалена станція за п. 9, причому віддалена станція містить мобільне користувацьке обладнання.

16. Віддалена станція за п. 9, в якій щонайменше один сесійний ключ обчислюється з інформаційного елемента і кореневого ключа.

17. Віддалена станція, що містить: процесор, сконфігурований щоб:

спрямовувати в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує перший контекст безпеки, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки;

генерувати щонайменше один сесійний ключ, відповідно до першого контексту безпеки, використовуючи інформаційний елемент;

приймати, у відповідь на перше повідомлення, друге повідомлення, яке має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і

здійснювати бездротовий зв'язок, у відповідь на друге повідомлення, захищений щонайменше одним сесійним ключем.

18. Віддалена станція за п. 17, в якій інформаційний елемент містить значення лічильника, оновлене для сесії.

19. Віддалена станція за п. 17, в якій обслуговуюча мережа є обслуговуючою мережею UMTS.

20. Віддалена станція за п. 19, в якій перший контекст безпеки є поліпшеним контекстом безпеки UMTS, а другий контекст безпеки є успадкованим контекстом безпеки UTRAN.

21. Віддалена станція за п. 17, в якій обслуговуюча мережа є обслуговуючою мережею GERAN.

22. Віддалена станція за п. 17, в якій вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, містить аутентифікаційний код, згенерований на основі відповідного щонайменше одного сесійного ключа, згенерованого обслуговуючою мережею з використанням інформаційного елемента, прийнятого від віддаленої станції.

23. Віддалена станція за п. 17, причому віддалена станція містить мобільне користувацьке обладнання.

24. Віддалена станція за п. 17, в якій щонайменше один сесійний ключ обчислюється з інформаційного елемента і кореневого ключа.

25. Комп'ютерночитаний запам'ятовуючий носій, який містить: збережені на ньому коди, які, при виконанні комп'ютером, призначають комп'ютеру виконувати спосіб встановлення першого контексту безпеки між віддаленою станцією і обслуговуючою мережею, в якому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки, причому коди містять:

код для призначення комп'ютеру спрямовувати в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, який сигналізує про те, що віддалена станція підтримує перший контекст безпеки, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки;

код для призначення комп'ютеру генерувати щонайменше один сесійний ключ, відповідно до першого контексту безпеки, використовуючи інформаційний елемент;

код для призначення комп'ютеру приймати, у відповідь на перше повідомлення, друге повідомлення, яке має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і

код для призначення комп'ютеру здійснювати бездротовий зв'язок, у відповідь на друге повідомлення, захищений щонайменше одним сесійним ключем.

26. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому інформаційний елемент містить значення лічильника, оновлене для сесії.

27. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому обслуговуюча мережа є обслуговуючою мережею UMTS.

28. Комп'ютерночитаний запам'ятовуючий носій за п. 27, в якому перший контекст безпеки є поліпшеним контекстом безпеки UMTS, а другий контекст безпеки є успадкованим контекстом безпеки UTRAN.

29. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому обслуговуюча мережа є обслуговуючою мережею GERAN.

30. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, містить аутентифікаційний код, згенерований на основі щонайменше одного відповідного сесійного ключа, згенерованого обслуговуючою мережею з використанням прийнятого інформаційного елемента.

31. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому щонайменше один сесійний ключ обчислюється з інформаційного елемента і кореневого ключа.

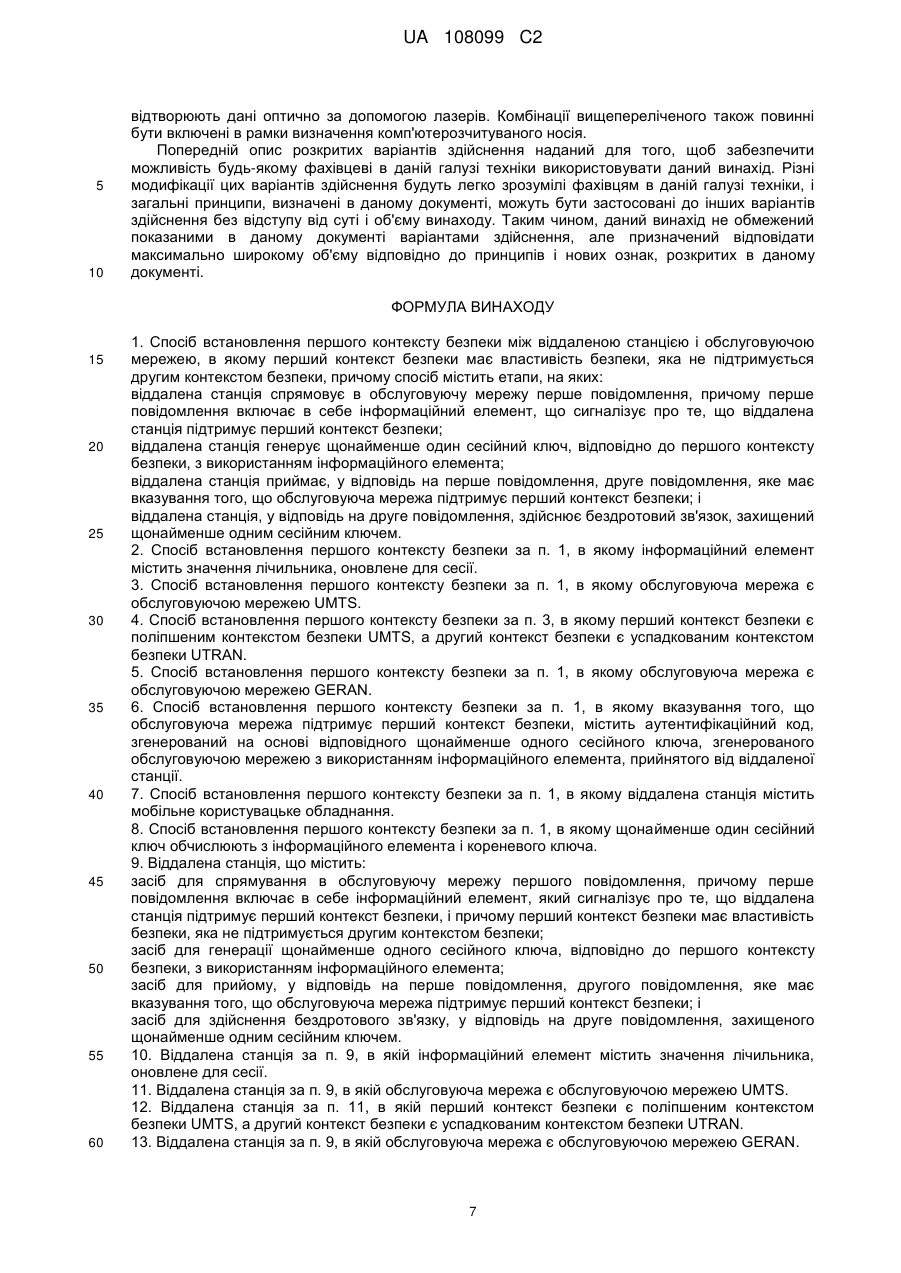

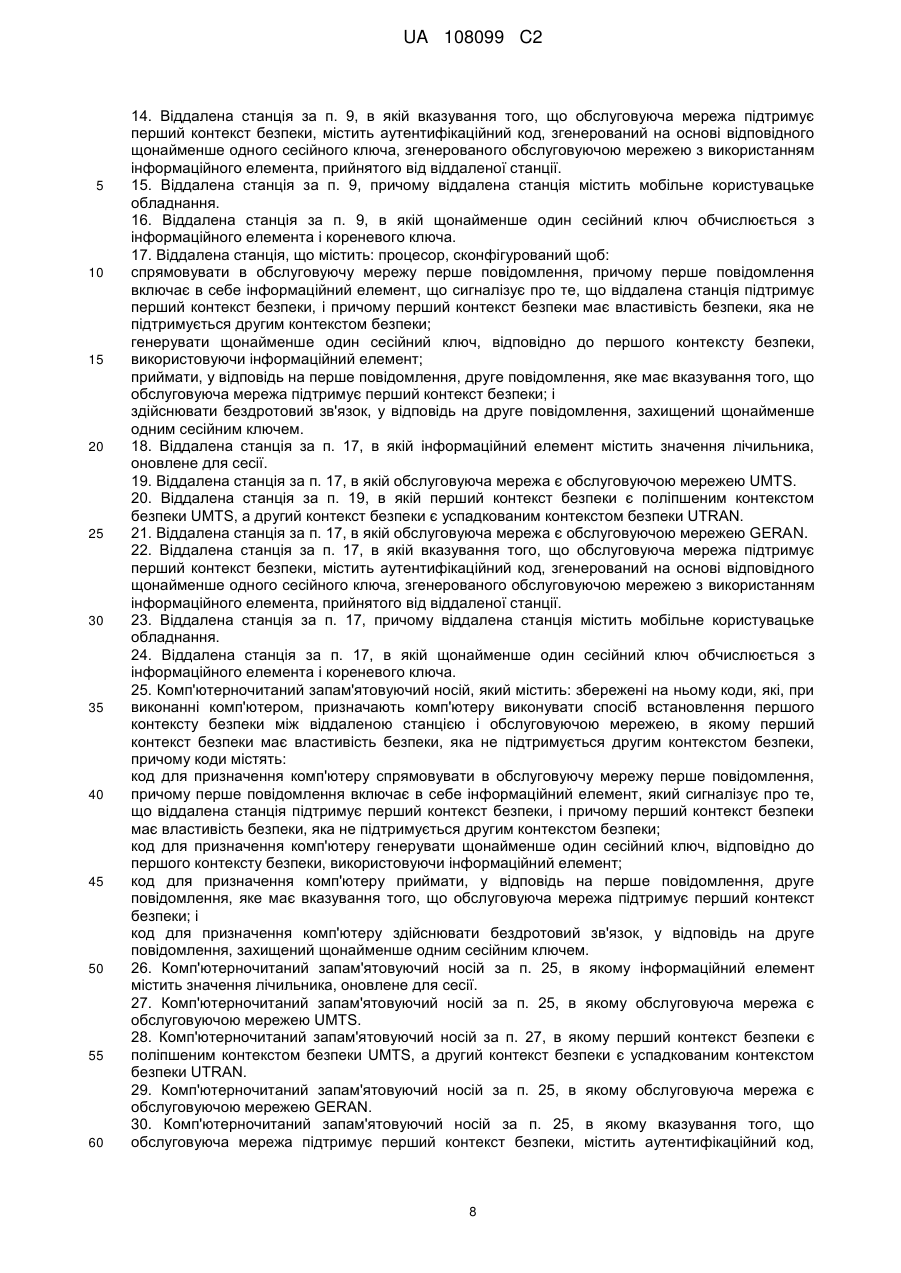

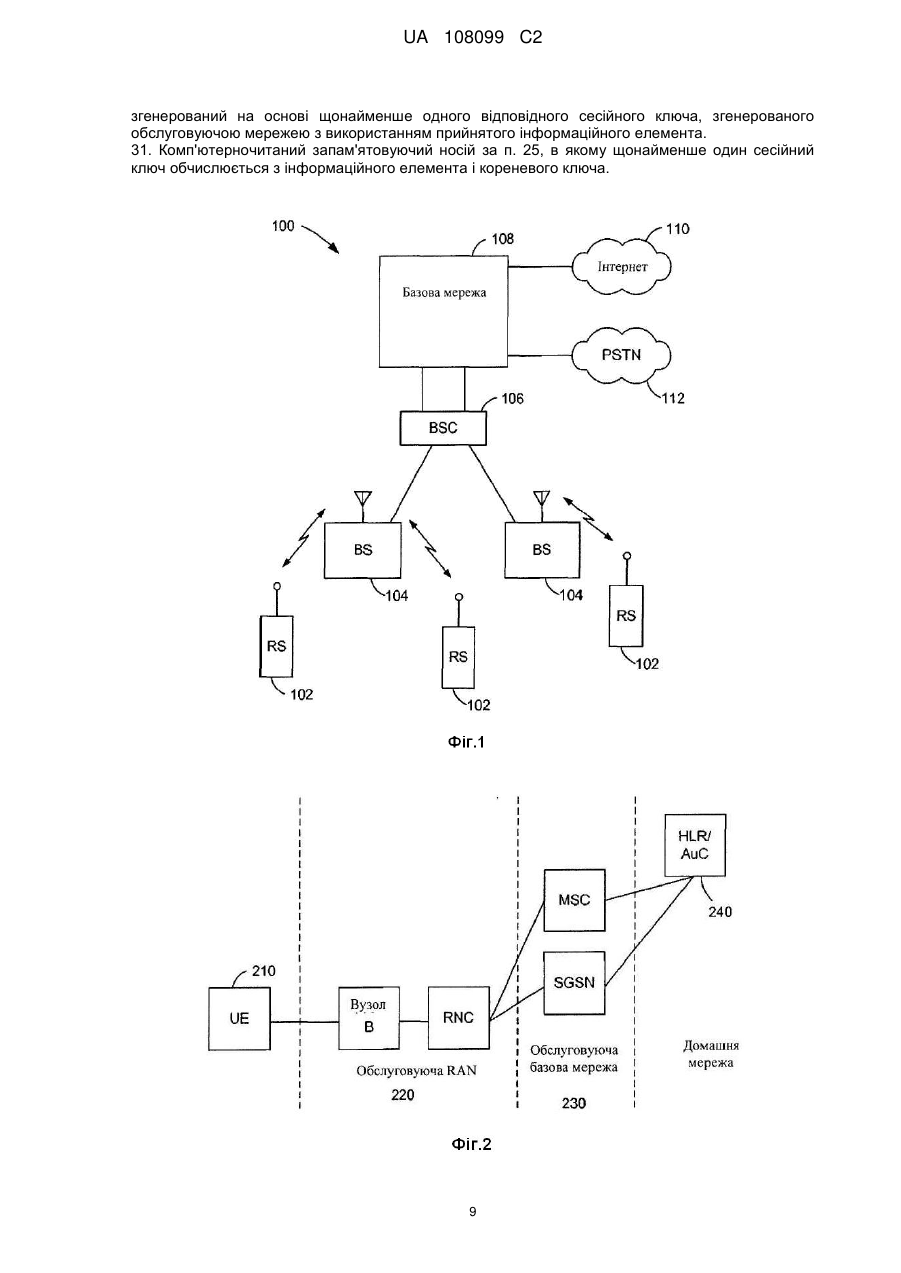

Текст

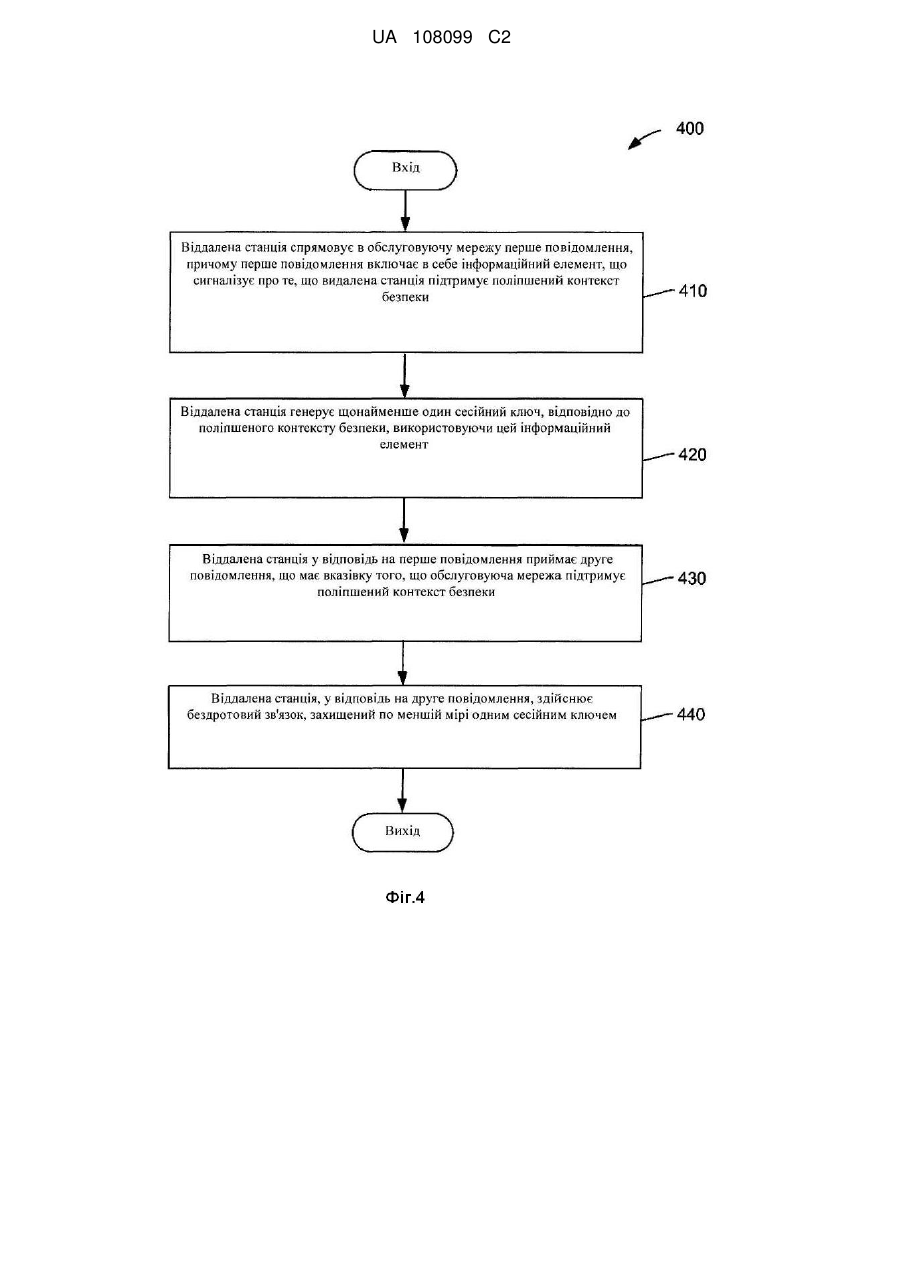

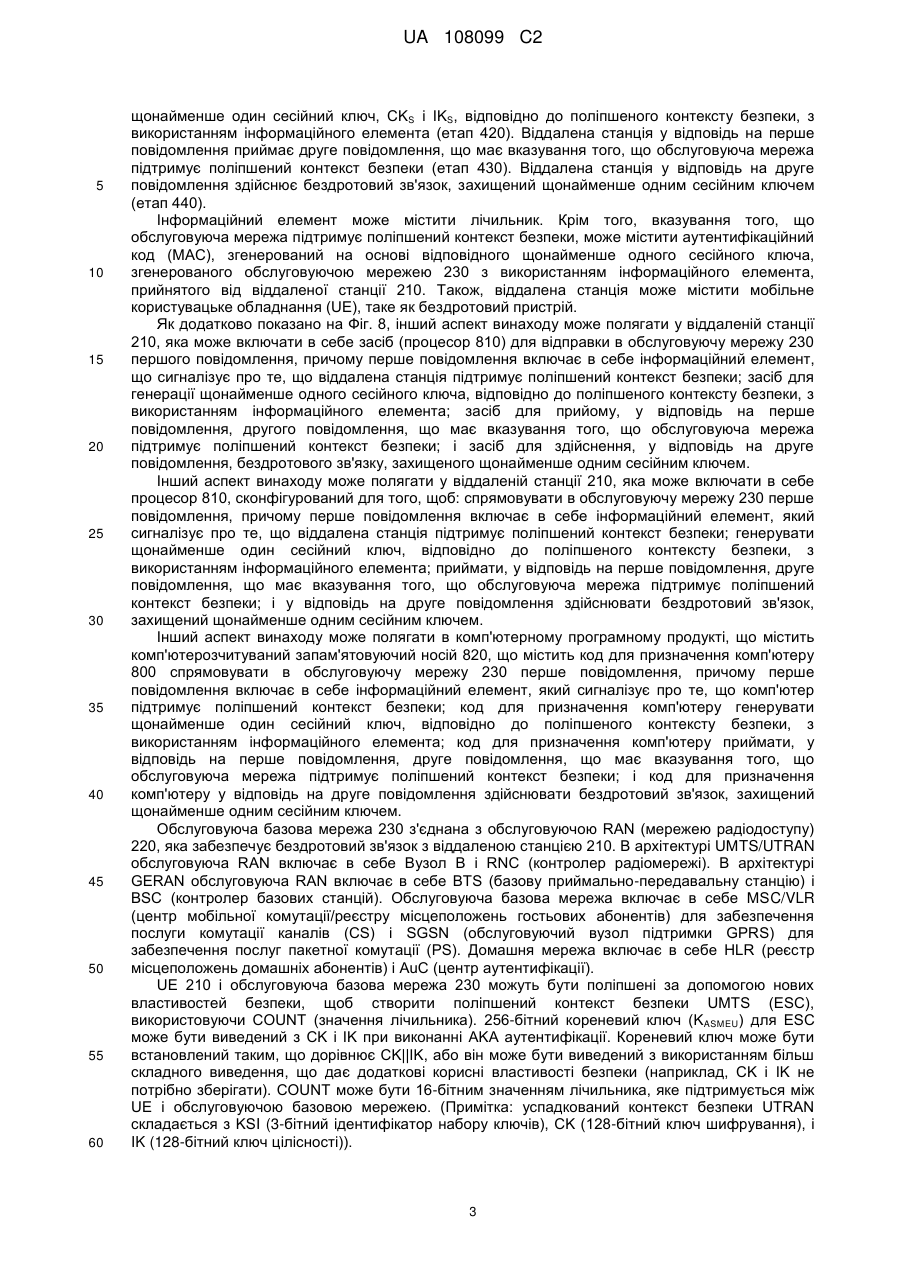

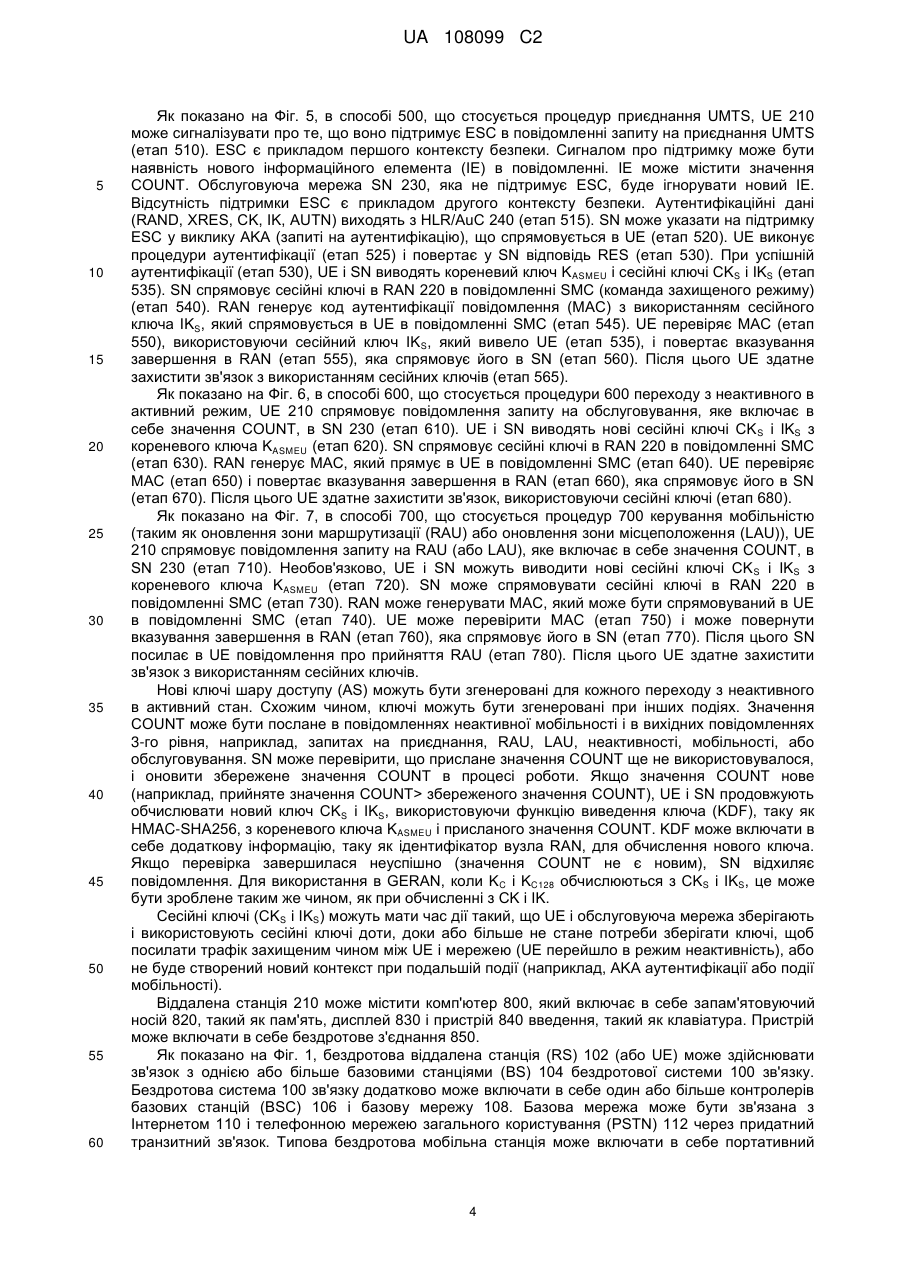

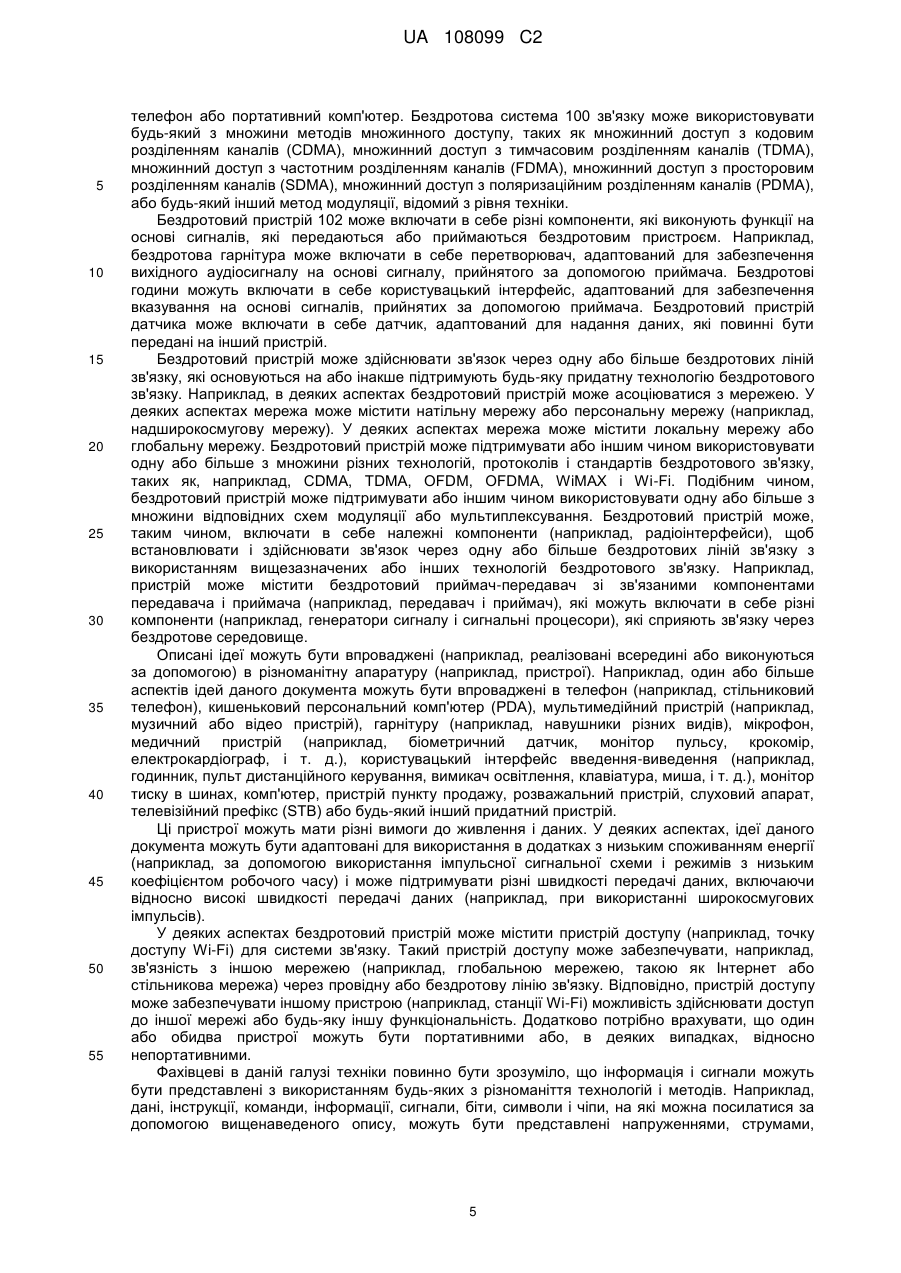

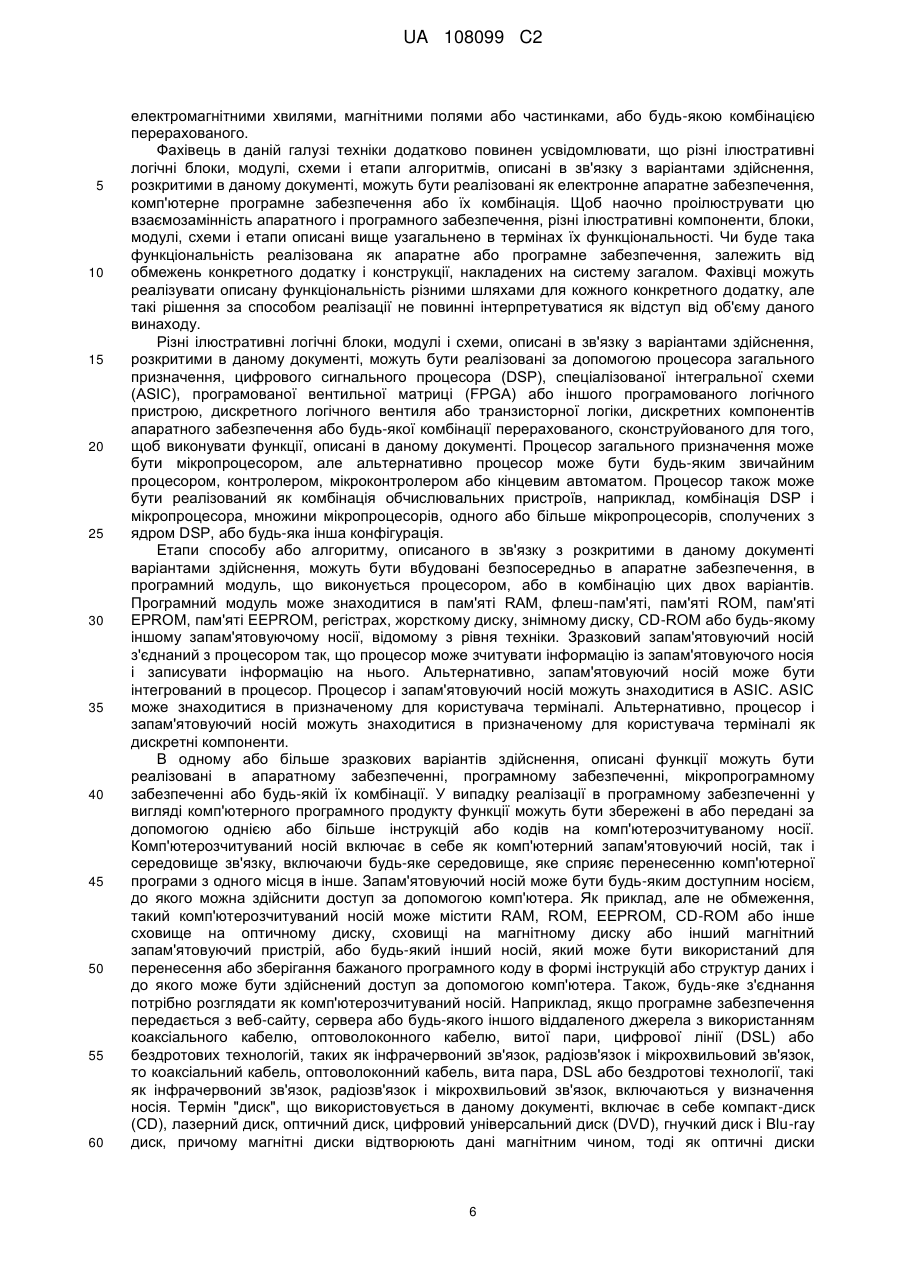

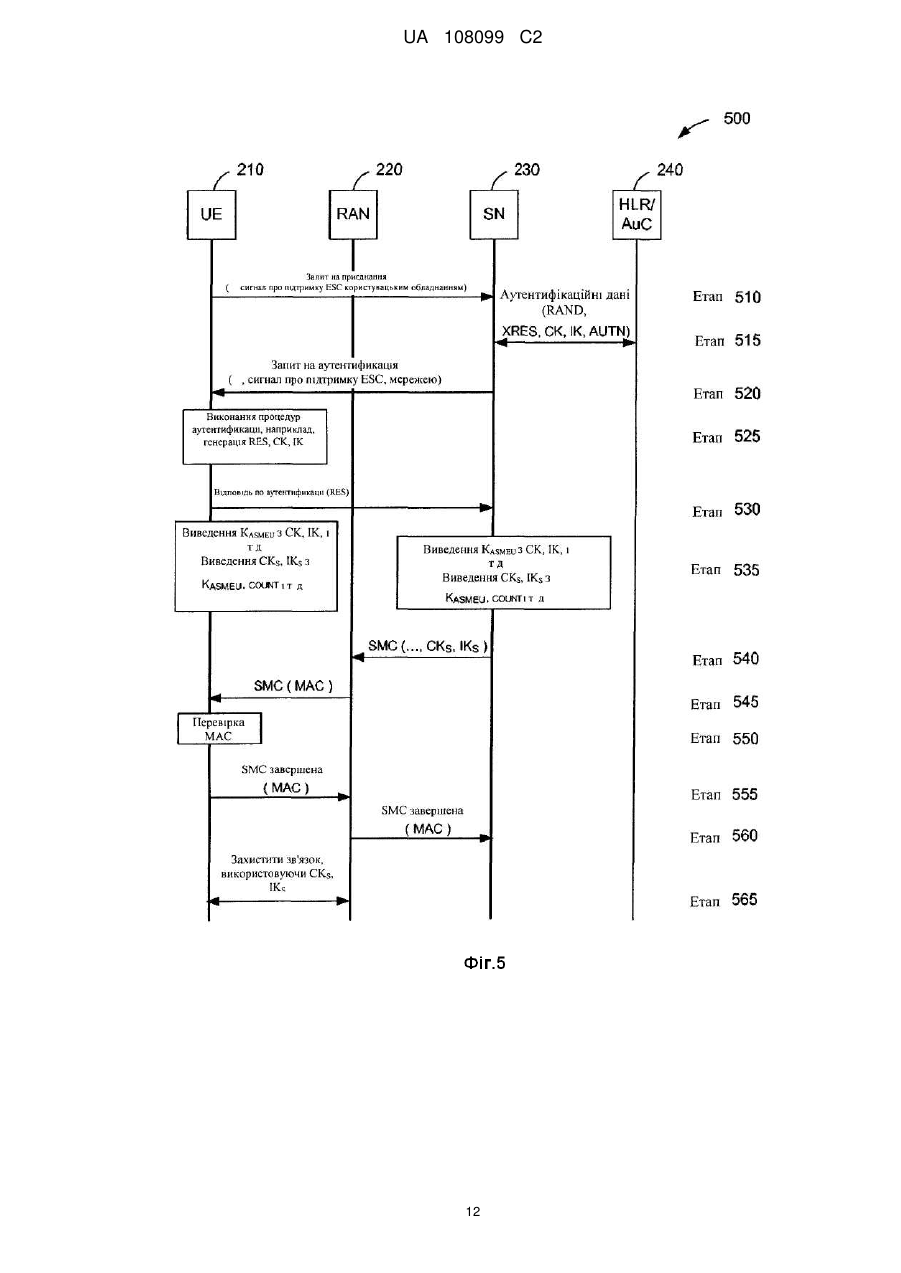

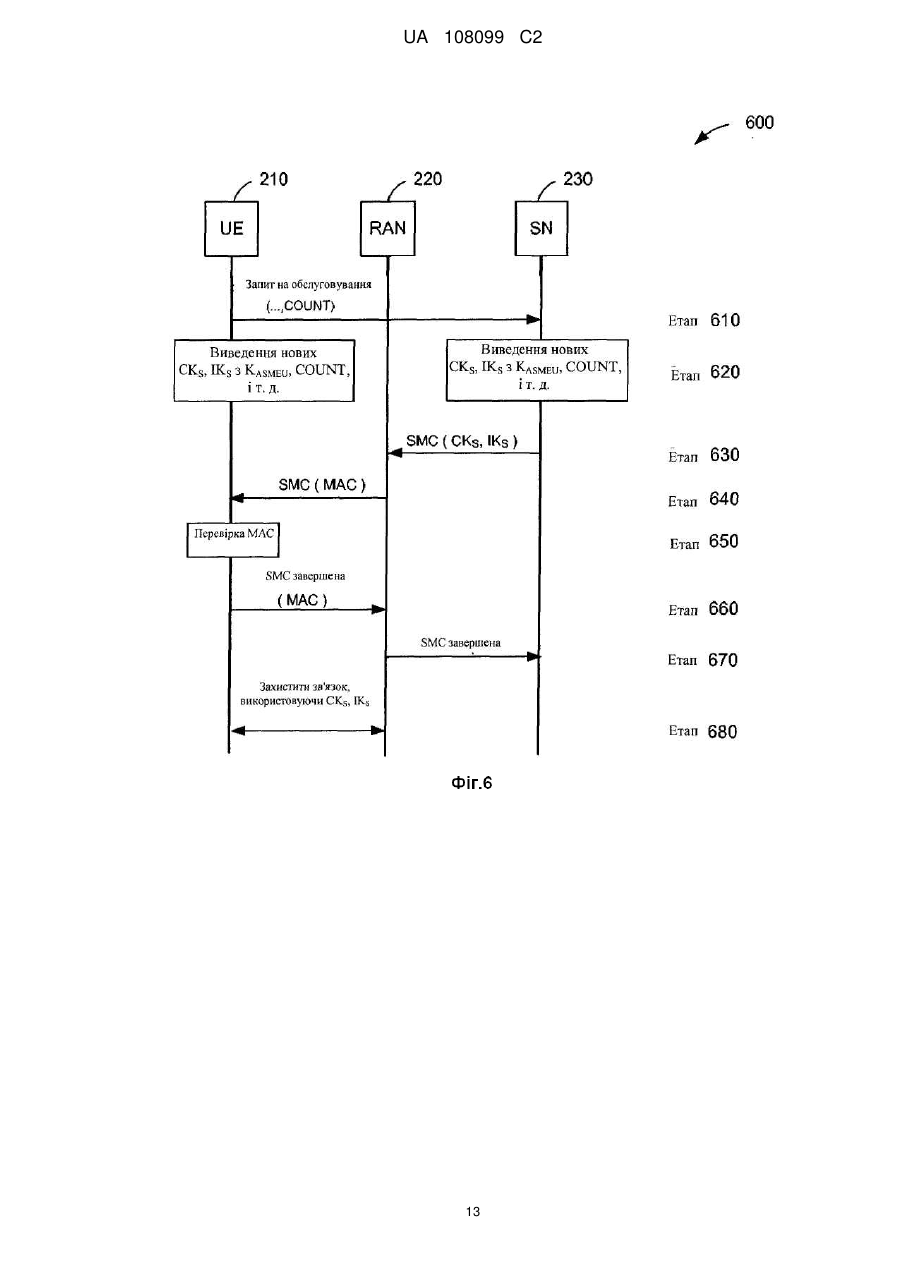

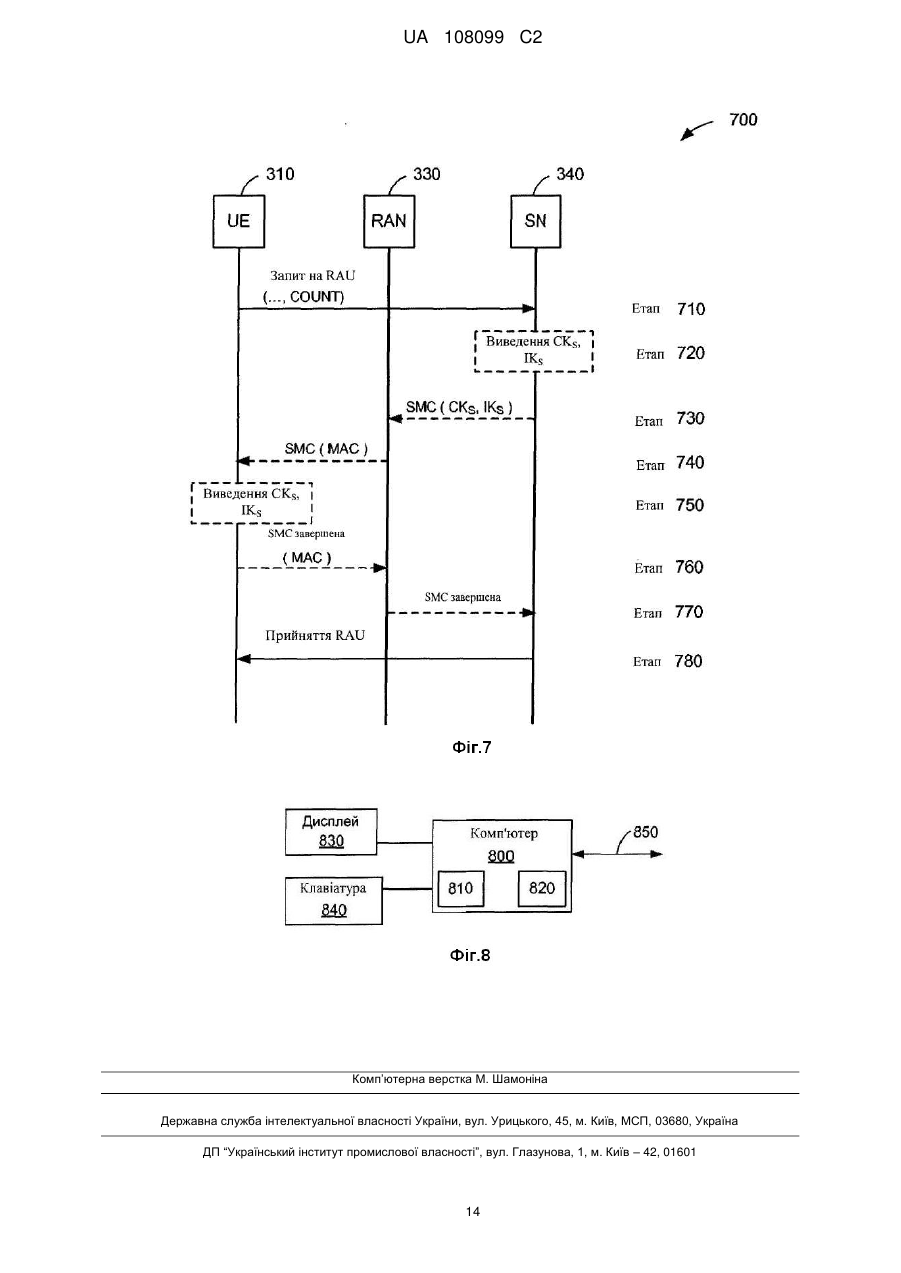

Реферат: Розкритий спосіб встановлення поліпшеного контексту безпеки між віддаленою станцією і обслуговуючою мережею. У даному способі віддалена станція спрямовує в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує поліпшений контекст безпеки. Віддалена станція генерує щонайменше один сесійний ключ, відповідно до поліпшеного контексту безпеки, використовуючи цей інформаційний елемент. Віддалена станція у відповідь на перше повідомлення приймає друге повідомлення, яке має вказування того, що обслуговуюча мережа підтримує поліпшений контекст безпеки. Віддалена станція, у відповідь на друге повідомлення, здійснює бездротовий зв'язок, захищений щонайменше одним сесійним ключем. UA 108099 C2 (12) UA 108099 C2 UA 108099 C2 5 10 15 20 25 30 35 40 45 50 55 Перехресне посилання на споріднені заявки Дана заявка запитує пріоритет по попередній заявці на патент США №61/324,646, поданої 15 квітня 2010 року, яка включена в цей документ за допомогою посилання. Галузь техніки, до якої належить винахід Даний винахід загалом стосується сигналізації поліпшеного контексту безпеки для користувацького обладнання, що працює в мережі універсального мобільного телекомунікаційного обслуговування (UMTS) і/або мережі граничного радіодоступу GSM (GERAN). Рівень техніки Успішна AKA (аутентифікація і узгодження ключів) аутентифікація в мережі радіодоступу UMTS третього покоління (3G) або в мережах GERAN, що використовують 3G AKA аутентифікацію, дає в результаті пару спільно використовуваних ключів: ключ шифрування (CK) і ключ цілісності (IK), для забезпечення безпеки зв'язку між призначеним для користувача обладнанням (UE) і мережею. Спільно використовувані ключі можуть бути використані безпосередньо для захисту трафіку між UE і мережею, як у випадку UTRAN (наземна мережа радіодоступу UMTS), або можуть використовуватися для статичного виведення ключів, наприклад, KC або KC128 у випадку GERAN (мережі граничного радіодоступу GSM). Скомпрометований ключ може привести до серйозних проблем безпеки до того моменту, доки ключі не будуть змінені при наступній AKA аутентифікації. Як правило, AKA аутентифікація не робиться часто через те, що це привело б до значних витрат. Також, якщо будуть скомпрометовані обидва ключі (CK і IK), тоді будуть скомпрометовані і ключі GERAN. При розгортанні UMTS/HSPA (високошвидкісний пакетний доступ) деяка або вся функціональність контролера радіомережі (RNC) і Вузла В можуть бути об'єднані в один вузол на межі мережі. Для RNC потрібні ключі для такої функціональності, як шифрування призначеної для користувача площини, шифрування площини сигналізації і захист цілісності. Однак, функціональність RNC може бути розгорнута у вразливому місці, такому як Домашній Вузол В в фемтостільнику UMTS. Відповідно, функціональність RNC, розгорнута в потенційно небезпечному місці з наданням доступу (включаючи фізичний доступ), може дозволити скомпрометувати ключі CK і IK. Сесійні ключі (модифікована версія CK і IK) можуть використовуватися для зниження ризиків безпеки, пов'язаних з вразливою функціональністю RNC. Методи забезпечення таких сесійних ключів розкриті в заявці на патент США №US 2007/0230707 A1. На жаль, використання таких сесійних ключів вимагає модифікації обслуговуючих мереж з метою їх модернізації. Однак, можна чекати, що мережеві оператори будуть модернізувати обслуговуючі мережі поетапно. Отже, існує необхідність в методі сигналізації про підтримування поліпшеного контексту безпеки, який був би сумісний з успадкованими обслуговуючими мережами. СУТЬ ВИНАХОДУ Аспект даного винаходу може полягати в способі встановлення першого контексту безпеки між віддаленою станцією і обслуговуючою мережею. Перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки. У цьому способі віддалена станція спрямовує в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує перший контекст безпеки. Віддалена станція генерує щонайменше один сесійний ключ, відповідно до першого контексту безпеки, використовуючи цей інформаційний елемент. Віддалена станція у відповідь на перше повідомлення приймає друге повідомлення, що має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки. Віддалена станція, у відповідь на друге повідомлення, здійснює бездротовий зв'язок, захищений щонайменше одним сесійним ключем. У більш детальних аспектах винаходу, інформаційний елемент може містити значення лічильника, оновлене для сесії. Крім того, вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, може містити аутентифікаційний код, згенерований на основі щонайменше одного відповідного сесійного ключа, згенерованого обслуговуючою мережею з використанням інформаційного елемента, прийнятого від віддаленої станції. Також, віддалена станція може містити мобільне користувацьке обладнання. В інших більш детальних аспектах винаходу, обслуговуюча мережа може бути обслуговуючою мережею UMTS. Перший контекст безпеки може бути поліпшеним контекстом безпеки UMTS, а другий контекст безпеки може бути успадкованим контекстом безпеки UTRAN. Як альтернатива, обслуговуюча мережа може бути обслуговуючою мережею GERAN. 1 UA 108099 C2 5 10 15 20 25 30 35 40 45 50 55 60 Інший аспект винаходу може полягати у віддаленій станції, яка може включати в себе засіб для спрямування першого повідомлення в обслуговуючу мережу, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує перший контекст, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки; засіб для генерації щонайменше одного сесійного ключа, відповідно до першого контексту безпеки, з використанням інформаційного елемента; засіб для прийому, у відповідь на перше повідомлення, другого повідомлення, що має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і засіб для здійснення, у відповідь на друге повідомлення, бездротового зв'язку, захищеного щонайменше одним сесійним ключем. Інший аспект винаходу може полягати у віддаленій станції, яка може включати в себе процесор, сконфігурований для того, щоб: спрямовувати в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує перший контекст безпеки, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки; генерувати щонайменше один сесійний ключ, відповідно до першого контексту безпеки, з використанням інформаційного елемента; приймати, у відповідь на перше повідомлення, друге повідомлення, що має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і у відповідь на друге повідомлення здійснювати бездротовий зв'язок, захищений щонайменше одним сесійним ключем. Інший аспект винаходу може полягати в комп'ютерному програмному продукті, що містить комп'ютерозчитуваний запам'ятовуючий носій, який містить код для призначення комп'ютеру спрямовувати в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що комп'ютер підтримує перший контекст безпеки, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки; код для призначення комп'ютеру генерувати щонайменше один сесійний ключ, відповідно до першого контексту безпеки, використовуючи інформаційний елемент; код для призначення комп'ютеру приймати, у відповідь на перше повідомлення, друге повідомлення, що має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і код для призначення комп'ютеру здійснювати бездротовий зв'язок, у відповідь на друге повідомлення, захищений щонайменше одним сесійним ключем. КОРОТКИЙ ОПИС КРЕСЛЕНЬ Фіг. 1 - блок-схема прикладу системи бездротового зв'язку. Фіг. 2 - блок-схема прикладу системи бездротового зв'язку відповідно до архітектури UMTS/UTRAN. Фіг. 3 - блок-схема прикладу системи бездротового зв'язку відповідно до архітектури GERAN. Фіг. 4 - схема послідовності операцій способу встановлення поліпшеного контексту безпеки між віддаленою станцією і обслуговуючою мережею. Фіг. 5 - схема послідовності операцій способу встановлення поліпшеного контексту безпеки між віддаленою станцією і обслуговуючою мережею на основі повідомлення запиту про приєднання. Фіг. 6 - схема послідовності операцій способу встановлення щонайменше одного сесійного ключа з поліпшеного контексту безпеки між віддаленою станцією і обслуговуючою мережею на основі повідомлення запиту на обслуговування. Фіг. 7 - схема послідовності операцій способу встановлення щонайменше одного сесійного ключа з поліпшеного контексту безпеки між віддаленою станцією і обслуговуючою мережею на основі повідомлення запиту на оновлення зони маршрутизації. Фіг. 8 - блок-схема комп'ютера, що включає в себе процесор і пам'ять. ДОКЛАДНИЙ ОПИС Термін "зразковий" використовується в даному документі в значенні "зразком, який служить прикладом або ілюстрацією". Будь-який варіант здійснення, описаний в даному документі як "зразковий", не обов'язково повинен тлумачитися як переважний або переважний над іншими варіантами здійснення. Як показано на Фіг. 2-4, аспект даного винаходу може полягати в способі 400 встановлення поліпшеного контексту безпеки між віддаленою станцією 210 і обслуговуючою мережею 230. У цьому способі віддалена станція спрямовує в обслуговуючу мережу перше повідомлення (етап 410), причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує поліпшений контекст безпеки. Віддалена станція генерує 2 UA 108099 C2 5 10 15 20 25 30 35 40 45 50 55 60 щонайменше один сесійний ключ, CKS і IKS, відповідно до поліпшеного контексту безпеки, з використанням інформаційного елемента (етап 420). Віддалена станція у відповідь на перше повідомлення приймає друге повідомлення, що має вказування того, що обслуговуюча мережа підтримує поліпшений контекст безпеки (етап 430). Віддалена станція у відповідь на друге повідомлення здійснює бездротовий зв'язок, захищений щонайменше одним сесійним ключем (етап 440). Інформаційний елемент може містити лічильник. Крім того, вказування того, що обслуговуюча мережа підтримує поліпшений контекст безпеки, може містити аутентифікаційний код (MAC), згенерований на основі відповідного щонайменше одного сесійного ключа, згенерованого обслуговуючою мережею 230 з використанням інформаційного елемента, прийнятого від віддаленої станції 210. Також, віддалена станція може містити мобільне користувацьке обладнання (UE), таке як бездротовий пристрій. Як додатково показано на Фіг. 8, інший аспект винаходу може полягати у віддаленій станції 210, яка може включати в себе засіб (процесор 810) для відправки в обслуговуючу мережу 230 першого повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує поліпшений контекст безпеки; засіб для генерації щонайменше одного сесійного ключа, відповідно до поліпшеного контексту безпеки, з використанням інформаційного елемента; засіб для прийому, у відповідь на перше повідомлення, другого повідомлення, що має вказування того, що обслуговуюча мережа підтримує поліпшений контекст безпеки; і засіб для здійснення, у відповідь на друге повідомлення, бездротового зв'язку, захищеного щонайменше одним сесійним ключем. Інший аспект винаходу може полягати у віддаленій станції 210, яка може включати в себе процесор 810, сконфігурований для того, щоб: спрямовувати в обслуговуючу мережу 230 перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, який сигналізує про те, що віддалена станція підтримує поліпшений контекст безпеки; генерувати щонайменше один сесійний ключ, відповідно до поліпшеного контексту безпеки, з використанням інформаційного елемента; приймати, у відповідь на перше повідомлення, друге повідомлення, що має вказування того, що обслуговуюча мережа підтримує поліпшений контекст безпеки; і у відповідь на друге повідомлення здійснювати бездротовий зв'язок, захищений щонайменше одним сесійним ключем. Інший аспект винаходу може полягати в комп'ютерному програмному продукті, що містить комп'ютерозчитуваний запам'ятовуючий носій 820, що містить код для призначення комп'ютеру 800 спрямовувати в обслуговуючу мережу 230 перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, який сигналізує про те, що комп'ютер підтримує поліпшений контекст безпеки; код для призначення комп'ютеру генерувати щонайменше один сесійний ключ, відповідно до поліпшеного контексту безпеки, з використанням інформаційного елемента; код для призначення комп'ютеру приймати, у відповідь на перше повідомлення, друге повідомлення, що має вказування того, що обслуговуюча мережа підтримує поліпшений контекст безпеки; і код для призначення комп'ютеру у відповідь на друге повідомлення здійснювати бездротовий зв'язок, захищений щонайменше одним сесійним ключем. Обслуговуюча базова мережа 230 з'єднана з обслуговуючою RAN (мережею радіодоступу) 220, яка забезпечує бездротовий зв'язок з віддаленою станцією 210. В архітектурі UMTS/UTRAN обслуговуюча RAN включає в себе Вузол В і RNC (контролер радіомережі). В архітектурі GERAN обслуговуюча RAN включає в себе BTS (базову приймально-передавальну станцію) і BSC (контролер базових станцій). Обслуговуюча базова мережа включає в себе MSC/VLR (центр мобільної комутації/реєстру місцеположень гостьових абонентів) для забезпечення послуги комутації каналів (CS) і SGSN (обслуговуючий вузол підтримки GPRS) для забезпечення послуг пакетної комутації (PS). Домашня мережа включає в себе HLR (реєстр місцеположень домашніх абонентів) і AuC (центр аутентифікації). UE 210 і обслуговуюча базова мережа 230 можуть бути поліпшені за допомогою нових властивостей безпеки, щоб створити поліпшений контекст безпеки UMTS (ESC), використовуючи COUNT (значення лічильника). 256-бітний кореневий ключ (KASMEU) для ESC може бути виведений з CK і IK при виконанні AKA аутентифікації. Кореневий ключ може бути встановлений таким, що дорівнює CK||IK, або він може бути виведений з використанням більш складного виведення, що дає додаткові корисні властивості безпеки (наприклад, CK і IK не потрібно зберігати). COUNT може бути 16-бітним значенням лічильника, яке підтримується між UE і обслуговуючою базовою мережею. (Примітка: успадкований контекст безпеки UTRAN складається з KSI (3-бітний ідентифікатор набору ключів), CK (128-бітний ключ шифрування), і IK (128-бітний ключ цілісності)). 3 UA 108099 C2 5 10 15 20 25 30 35 40 45 50 55 60 Як показано на Фіг. 5, в способі 500, що стосується процедур приєднання UMTS, UE 210 може сигналізувати про те, що воно підтримує ESC в повідомленні запиту на приєднання UMTS (етап 510). ESC є прикладом першого контексту безпеки. Сигналом про підтримку може бути наявність нового інформаційного елемента (IE) в повідомленні. IE може містити значення COUNT. Обслуговуюча мережа SN 230, яка не підтримує ESC, буде ігнорувати новий IE. Відсутність підтримки ESC є прикладом другого контексту безпеки. Аутентифікаційні дані (RAND, XRES, CK, IK, AUTN) виходять з HLR/AuC 240 (етап 515). SN може указати на підтримку ESC у виклику AKA (запиті на аутентифікацію), що спрямовується в UE (етап 520). UE виконує процедури аутентифікації (етап 525) і повертає у SN відповідь RES (етап 530). При успішній аутентифікації (етап 530), UE і SN виводять кореневий ключ KASMEU і сесійні ключі CKS і IKS (етап 535). SN спрямовує сесійні ключі в RAN 220 в повідомленні SMC (команда захищеного режиму) (етап 540). RAN генерує код аутентифікації повідомлення (MAC) з використанням сесійного ключа IKS, який спрямовується в UE в повідомленні SMC (етап 545). UE перевіряє MAC (етап 550), використовуючи сесійний ключ IKS, який вивело UE (етап 535), і повертає вказування завершення в RAN (етап 555), яка спрямовує його в SN (етап 560). Після цього UE здатне захистити зв'язок з використанням сесійних ключів (етап 565). Як показано на Фіг. 6, в способі 600, що стосується процедури 600 переходу з неактивного в активний режим, UE 210 спрямовує повідомлення запиту на обслуговування, яке включає в себе значення COUNT, в SN 230 (етап 610). UE і SN виводять нові сесійні ключі CK S і IKS з кореневого ключа KASMEU (етап 620). SN спрямовує сесійні ключі в RAN 220 в повідомленні SMC (етап 630). RAN генерує MAC, який прямує в UE в повідомленні SMC (етап 640). UE перевіряє MAC (етап 650) і повертає вказування завершення в RAN (етап 660), яка спрямовує його в SN (етап 670). Після цього UE здатне захистити зв'язок, використовуючи сесійні ключі (етап 680). Як показано на Фіг. 7, в способі 700, що стосується процедур 700 керування мобільністю (таким як оновлення зони маршрутизації (RAU) або оновлення зони місцеположення (LAU)), UE 210 спрямовує повідомлення запиту на RAU (або LAU), яке включає в себе значення COUNT, в SN 230 (етап 710). Необов'язково, UE і SN можуть виводити нові сесійні ключі CK S і IKS з кореневого ключа KASMEU (етап 720). SN може спрямовувати сесійні ключі в RAN 220 в повідомленні SMC (етап 730). RAN може генерувати MAC, який може бути спрямовуваний в UE в повідомленні SMC (етап 740). UE може перевірити MAC (етап 750) і може повернути вказування завершення в RAN (етап 760), яка спрямовує його в SN (етап 770). Після цього SN посилає в UE повідомлення про прийняття RAU (етап 780). Після цього UE здатне захистити зв'язок з використанням сесійних ключів. Нові ключі шару доступу (AS) можуть бути згенеровані для кожного переходу з неактивного в активний стан. Схожим чином, ключі можуть бути згенеровані при інших подіях. Значення COUNT може бути послане в повідомленнях неактивної мобільності і в вихідних повідомленнях 3-го рівня, наприклад, запитах на приєднання, RAU, LAU, неактивності, мобільності, або обслуговування. SN може перевірити, що прислане значення COUNT ще не використовувалося, і оновити збережене значення COUNT в процесі роботи. Якщо значення COUNT нове (наприклад, прийняте значення COUNT> збереженого значення COUNT), UE і SN продовжують обчислювати новий ключ CKS і IKS, використовуючи функцію виведення ключа (KDF), таку як HMAC-SHA256, з кореневого ключа KASMEU і присланого значення COUNT. KDF може включати в себе додаткову інформацію, таку як ідентифікатор вузла RAN, для обчислення нового ключа. Якщо перевірка завершилася неуспішно (значення COUNT не є новим), SN відхиляє повідомлення. Для використання в GERAN, коли KC і KC128 обчислюються з CKS і IKS, це може бути зроблене таким же чином, як при обчисленні з CK і IK. Сесійні ключі (CKS і IKS) можуть мати час дії такий, що UE і обслуговуюча мережа зберігають і використовують сесійні ключі доти, доки або більше не стане потреби зберігати ключі, щоб посилати трафік захищеним чином між UE і мережею (UE перейшло в режим неактивність), або не буде створений новий контекст при подальшій події (наприклад, AKA аутентифікації або події мобільності). Віддалена станція 210 може містити комп'ютер 800, який включає в себе запам'ятовуючий носій 820, такий як пам'ять, дисплей 830 і пристрій 840 введення, такий як клавіатура. Пристрій може включати в себе бездротове з'єднання 850. Як показано на Фіг. 1, бездротова віддалена станція (RS) 102 (або UE) може здійснювати зв'язок з однією або більше базовими станціями (BS) 104 бездротової системи 100 зв'язку. Бездротова система 100 зв'язку додатково може включати в себе один або більше контролерів базових станцій (BSC) 106 і базову мережу 108. Базова мережа може бути зв'язана з Інтернетом 110 і телефонною мережею загального користування (PSTN) 112 через придатний транзитний зв'язок. Типова бездротова мобільна станція може включати в себе портативний 4 UA 108099 C2 5 10 15 20 25 30 35 40 45 50 55 телефон або портативний комп'ютер. Бездротова система 100 зв'язку може використовувати будь-який з множини методів множинного доступу, таких як множинний доступ з кодовим розділенням каналів (CDMA), множинний доступ з тимчасовим розділенням каналів (TDMA), множинний доступ з частотним розділенням каналів (FDMA), множинний доступ з просторовим розділенням каналів (SDMA), множинний доступ з поляризаційним розділенням каналів (PDMA), або будь-який інший метод модуляції, відомий з рівня техніки. Бездротовий пристрій 102 може включати в себе різні компоненти, які виконують функції на основі сигналів, які передаються або приймаються бездротовим пристроєм. Наприклад, бездротова гарнітура може включати в себе перетворювач, адаптований для забезпечення вихідного аудіосигналу на основі сигналу, прийнятого за допомогою приймача. Бездротові години можуть включати в себе користувацький інтерфейс, адаптований для забезпечення вказування на основі сигналів, прийнятих за допомогою приймача. Бездротовий пристрій датчика може включати в себе датчик, адаптований для надання даних, які повинні бути передані на інший пристрій. Бездротовий пристрій може здійснювати зв'язок через одну або більше бездротових ліній зв'язку, які основуються на або інакше підтримують будь-яку придатну технологію бездротового зв'язку. Наприклад, в деяких аспектах бездротовий пристрій може асоціюватися з мережею. У деяких аспектах мережа може містити натільну мережу або персональну мережу (наприклад, надширокосмугову мережу). У деяких аспектах мережа може містити локальну мережу або глобальну мережу. Бездротовий пристрій може підтримувати або іншим чином використовувати одну або більше з множини різних технологій, протоколів і стандартів бездротового зв'язку, таких як, наприклад, CDMA, TDMA, OFDM, OFDMA, WiMAX і Wi-Fi. Подібним чином, бездротовий пристрій може підтримувати або іншим чином використовувати одну або більше з множини відповідних схем модуляції або мультиплексування. Бездротовий пристрій може, таким чином, включати в себе належні компоненти (наприклад, радіоінтерфейси), щоб встановлювати і здійснювати зв'язок через одну або більше бездротових ліній зв'язку з використанням вищезазначених або інших технологій бездротового зв'язку. Наприклад, пристрій може містити бездротовий приймач-передавач зі зв'язаними компонентами передавача і приймача (наприклад, передавач і приймач), які можуть включати в себе різні компоненти (наприклад, генератори сигналу і сигнальні процесори), які сприяють зв'язку через бездротове середовище. Описані ідеї можуть бути впроваджені (наприклад, реалізовані всередині або виконуються за допомогою) в різноманітну апаратуру (наприклад, пристрої). Наприклад, один або більше аспектів ідей даного документа можуть бути впроваджені в телефон (наприклад, стільниковий телефон), кишеньковий персональний комп'ютер (PDA), мультимедійний пристрій (наприклад, музичний або відео пристрій), гарнітуру (наприклад, навушники різних видів), мікрофон, медичний пристрій (наприклад, біометричний датчик, монітор пульсу, крокомір, електрокардіограф, і т. д.), користувацький інтерфейс введення-виведення (наприклад, годинник, пульт дистанційного керування, вимикач освітлення, клавіатура, миша, і т. д.), монітор тиску в шинах, комп'ютер, пристрій пункту продажу, розважальний пристрій, слуховий апарат, телевізійний префікс (STB) або будь-який інший придатний пристрій. Ці пристрої можуть мати різні вимоги до живлення і даних. У деяких аспектах, ідеї даного документа можуть бути адаптовані для використання в додатках з низьким споживанням енергії (наприклад, за допомогою використання імпульсної сигнальної схеми і режимів з низьким коефіцієнтом робочого часу) і може підтримувати різні швидкості передачі даних, включаючи відносно високі швидкості передачі даних (наприклад, при використанні широкосмугових імпульсів). У деяких аспектах бездротовий пристрій може містити пристрій доступу (наприклад, точку доступу Wi-Fi) для системи зв'язку. Такий пристрій доступу може забезпечувати, наприклад, зв'язність з іншою мережею (наприклад, глобальною мережею, такою як Інтернет або стільникова мережа) через провідну або бездротову лінію зв'язку. Відповідно, пристрій доступу може забезпечувати іншому пристрою (наприклад, станції Wi-Fi) можливість здійснювати доступ до іншої мережі або будь-яку іншу функціональність. Додатково потрібно врахувати, що один або обидва пристрої можуть бути портативними або, в деяких випадках, відносно непортативними. Фахівцеві в даній галузі техніки повинно бути зрозуміло, що інформація і сигнали можуть бути представлені з використанням будь-яких з різноманіття технологій і методів. Наприклад, дані, інструкції, команди, інформації, сигнали, біти, символи і чіпи, на які можна посилатися за допомогою вищенаведеного опису, можуть бути представлені напруженнями, струмами, 5 UA 108099 C2 5 10 15 20 25 30 35 40 45 50 55 60 електромагнітними хвилями, магнітними полями або частинками, або будь-якою комбінацією перерахованого. Фахівець в даній галузі техніки додатково повинен усвідомлювати, що різні ілюстративні логічні блоки, модулі, схеми і етапи алгоритмів, описані в зв'язку з варіантами здійснення, розкритими в даному документі, можуть бути реалізовані як електронне апаратне забезпечення, комп'ютерне програмне забезпечення або їх комбінація. Щоб наочно проілюструвати цю взаємозамінність апаратного і програмного забезпечення, різні ілюстративні компоненти, блоки, модулі, схеми і етапи описані вище узагальнено в термінах їх функціональності. Чи буде така функціональність реалізована як апаратне або програмне забезпечення, залежить від обмежень конкретного додатку і конструкції, накладених на систему загалом. Фахівці можуть реалізувати описану функціональність різними шляхами для кожного конкретного додатку, але такі рішення за способом реалізації не повинні інтерпретуватися як відступ від об'єму даного винаходу. Різні ілюстративні логічні блоки, модулі і схеми, описані в зв'язку з варіантами здійснення, розкритими в даному документі, можуть бути реалізовані за допомогою процесора загального призначення, цифрового сигнального процесора (DSP), спеціалізованої інтегральної схеми (ASIC), програмованої вентильної матриці (FPGA) або іншого програмованого логічного пристрою, дискретного логічного вентиля або транзисторної логіки, дискретних компонентів апаратного забезпечення або будь-якої комбінації перерахованого, сконструйованого для того, щоб виконувати функції, описані в даному документі. Процесор загального призначення може бути мікропроцесором, але альтернативно процесор може бути будь-яким звичайним процесором, контролером, мікроконтролером або кінцевим автоматом. Процесор також може бути реалізований як комбінація обчислювальних пристроїв, наприклад, комбінація DSP і мікропроцесора, множини мікропроцесорів, одного або більше мікропроцесорів, сполучених з ядром DSP, або будь-яка інша конфігурація. Етапи способу або алгоритму, описаного в зв'язку з розкритими в даному документі варіантами здійснення, можуть бути вбудовані безпосередньо в апаратне забезпечення, в програмний модуль, що виконується процесором, або в комбінацію цих двох варіантів. Програмний модуль може знаходитися в пам'яті RAM, флеш-пам'яті, пам'яті ROM, пам'яті EPROM, пам'яті EEPROM, регістрах, жорсткому диску, знімному диску, CD-ROM або будь-якому іншому запам'ятовуючому носії, відомому з рівня техніки. Зразковий запам'ятовуючий носій з'єднаний з процесором так, що процесор може зчитувати інформацію із запам'ятовуючого носія і записувати інформацію на нього. Альтернативно, запам'ятовуючий носій може бути інтегрований в процесор. Процесор і запам'ятовуючий носій можуть знаходитися в ASIC. ASIC може знаходитися в призначеному для користувача терміналі. Альтернативно, процесор і запам'ятовуючий носій можуть знаходитися в призначеному для користувача терміналі як дискретні компоненти. В одному або більше зразкових варіантів здійснення, описані функції можуть бути реалізовані в апаратному забезпеченні, програмному забезпеченні, мікропрограмному забезпеченні або будь-якій їх комбінації. У випадку реалізації в програмному забезпеченні у вигляді комп'ютерного програмного продукту функції можуть бути збережені в або передані за допомогою однією або більше інструкцій або кодів на комп'ютерозчитуваному носії. Комп'ютерозчитуваний носій включає в себе як комп'ютерний запам'ятовуючий носій, так і середовище зв'язку, включаючи будь-яке середовище, яке сприяє перенесенню комп'ютерної програми з одного місця в інше. Запам'ятовуючий носій може бути будь-яким доступним носієм, до якого можна здійснити доступ за допомогою комп'ютера. Як приклад, але не обмеження, такий комп'ютерозчитуваний носій може містити RAM, ROM, EEPROM, CD-ROM або інше сховище на оптичному диску, сховищі на магнітному диску або інший магнітний запам'ятовуючий пристрій, або будь-який інший носій, який може бути використаний для перенесення або зберігання бажаного програмного коду в формі інструкцій або структур даних і до якого може бути здійснений доступ за допомогою комп'ютера. Також, будь-яке з'єднання потрібно розглядати як комп'ютерозчитуваний носій. Наприклад, якщо програмне забезпечення передається з веб-сайту, сервера або будь-якого іншого віддаленого джерела з використанням коаксіального кабелю, оптоволоконного кабелю, витої пари, цифрової лінії (DSL) або бездротових технологій, таких як інфрачервоний зв'язок, радіозв'язок і мікрохвильовий зв'язок, то коаксіальний кабель, оптоволоконний кабель, вита пара, DSL або бездротові технології, такі як інфрачервоний зв'язок, радіозв'язок і мікрохвильовий зв'язок, включаються у визначення носія. Термін "диск", що використовується в даному документі, включає в себе компакт-диск (CD), лазерний диск, оптичний диск, цифровий універсальний диск (DVD), гнучкий диск і Blu-ray диск, причому магнітні диски відтворюють дані магнітним чином, тоді як оптичні диски 6 UA 108099 C2 5 10 відтворюють дані оптично за допомогою лазерів. Комбінації вищепереліченого також повинні бути включені в рамки визначення комп'ютерозчитуваного носія. Попередній опис розкритих варіантів здійснення наданий для того, щоб забезпечити можливість будь-якому фахівцеві в даній галузі техніки використовувати даний винахід. Різні модифікації цих варіантів здійснення будуть легко зрозумілі фахівцям в даній галузі техніки, і загальні принципи, визначені в даному документі, можуть бути застосовані до інших варіантів здійснення без відступу від суті і об'єму винаходу. Таким чином, даний винахід не обмежений показаними в даному документі варіантами здійснення, але призначений відповідати максимально широкому об'єму відповідно до принципів і нових ознак, розкритих в даному документі. ФОРМУЛА ВИНАХОДУ 15 20 25 30 35 40 45 50 55 60 1. Спосіб встановлення першого контексту безпеки між віддаленою станцією і обслуговуючою мережею, в якому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки, причому спосіб містить етапи, на яких: віддалена станція спрямовує в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує перший контекст безпеки; віддалена станція генерує щонайменше один сесійний ключ, відповідно до першого контексту безпеки, з використанням інформаційного елемента; віддалена станція приймає, у відповідь на перше повідомлення, друге повідомлення, яке має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і віддалена станція, у відповідь на друге повідомлення, здійснює бездротовий зв'язок, захищений щонайменше одним сесійним ключем. 2. Спосіб встановлення першого контексту безпеки за п. 1, в якому інформаційний елемент містить значення лічильника, оновлене для сесії. 3. Спосіб встановлення першого контексту безпеки за п. 1, в якому обслуговуюча мережа є обслуговуючою мережею UMTS. 4. Спосіб встановлення першого контексту безпеки за п. 3, в якому перший контекст безпеки є поліпшеним контекстом безпеки UMTS, а другий контекст безпеки є успадкованим контекстом безпеки UTRAN. 5. Спосіб встановлення першого контексту безпеки за п. 1, в якому обслуговуюча мережа є обслуговуючою мережею GERAN. 6. Спосіб встановлення першого контексту безпеки за п. 1, в якому вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, містить аутентифікаційний код, згенерований на основі відповідного щонайменше одного сесійного ключа, згенерованого обслуговуючою мережею з використанням інформаційного елемента, прийнятого від віддаленої станції. 7. Спосіб встановлення першого контексту безпеки за п. 1, в якому віддалена станція містить мобільне користувацьке обладнання. 8. Спосіб встановлення першого контексту безпеки за п. 1, в якому щонайменше один сесійний ключ обчислюють з інформаційного елемента і кореневого ключа. 9. Віддалена станція, що містить: засіб для спрямування в обслуговуючу мережу першого повідомлення, причому перше повідомлення включає в себе інформаційний елемент, який сигналізує про те, що віддалена станція підтримує перший контекст безпеки, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки; засіб для генерації щонайменше одного сесійного ключа, відповідно до першого контексту безпеки, з використанням інформаційного елемента; засіб для прийому, у відповідь на перше повідомлення, другого повідомлення, яке має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і засіб для здійснення бездротового зв'язку, у відповідь на друге повідомлення, захищеного щонайменше одним сесійним ключем. 10. Віддалена станція за п. 9, в якій інформаційний елемент містить значення лічильника, оновлене для сесії. 11. Віддалена станція за п. 9, в якій обслуговуюча мережа є обслуговуючою мережею UMTS. 12. Віддалена станція за п. 11, в якій перший контекст безпеки є поліпшеним контекстом безпеки UMTS, а другий контекст безпеки є успадкованим контекстом безпеки UTRAN. 13. Віддалена станція за п. 9, в якій обслуговуюча мережа є обслуговуючою мережею GERAN. 7 UA 108099 C2 5 10 15 20 25 30 35 40 45 50 55 60 14. Віддалена станція за п. 9, в якій вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, містить аутентифікаційний код, згенерований на основі відповідного щонайменше одного сесійного ключа, згенерованого обслуговуючою мережею з використанням інформаційного елемента, прийнятого від віддаленої станції. 15. Віддалена станція за п. 9, причому віддалена станція містить мобільне користувацьке обладнання. 16. Віддалена станція за п. 9, в якій щонайменше один сесійний ключ обчислюється з інформаційного елемента і кореневого ключа. 17. Віддалена станція, що містить: процесор, сконфігурований щоб: спрямовувати в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, що сигналізує про те, що віддалена станція підтримує перший контекст безпеки, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки; генерувати щонайменше один сесійний ключ, відповідно до першого контексту безпеки, використовуючи інформаційний елемент; приймати, у відповідь на перше повідомлення, друге повідомлення, яке має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і здійснювати бездротовий зв'язок, у відповідь на друге повідомлення, захищений щонайменше одним сесійним ключем. 18. Віддалена станція за п. 17, в якій інформаційний елемент містить значення лічильника, оновлене для сесії. 19. Віддалена станція за п. 17, в якій обслуговуюча мережа є обслуговуючою мережею UMTS. 20. Віддалена станція за п. 19, в якій перший контекст безпеки є поліпшеним контекстом безпеки UMTS, а другий контекст безпеки є успадкованим контекстом безпеки UTRAN. 21. Віддалена станція за п. 17, в якій обслуговуюча мережа є обслуговуючою мережею GERAN. 22. Віддалена станція за п. 17, в якій вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, містить аутентифікаційний код, згенерований на основі відповідного щонайменше одного сесійного ключа, згенерованого обслуговуючою мережею з використанням інформаційного елемента, прийнятого від віддаленої станції. 23. Віддалена станція за п. 17, причому віддалена станція містить мобільне користувацьке обладнання. 24. Віддалена станція за п. 17, в якій щонайменше один сесійний ключ обчислюється з інформаційного елемента і кореневого ключа. 25. Комп'ютерночитаний запам'ятовуючий носій, який містить: збережені на ньому коди, які, при виконанні комп'ютером, призначають комп'ютеру виконувати спосіб встановлення першого контексту безпеки між віддаленою станцією і обслуговуючою мережею, в якому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки, причому коди містять: код для призначення комп'ютеру спрямовувати в обслуговуючу мережу перше повідомлення, причому перше повідомлення включає в себе інформаційний елемент, який сигналізує про те, що віддалена станція підтримує перший контекст безпеки, і причому перший контекст безпеки має властивість безпеки, яка не підтримується другим контекстом безпеки; код для призначення комп'ютеру генерувати щонайменше один сесійний ключ, відповідно до першого контексту безпеки, використовуючи інформаційний елемент; код для призначення комп'ютеру приймати, у відповідь на перше повідомлення, друге повідомлення, яке має вказування того, що обслуговуюча мережа підтримує перший контекст безпеки; і код для призначення комп'ютеру здійснювати бездротовий зв'язок, у відповідь на друге повідомлення, захищений щонайменше одним сесійним ключем. 26. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому інформаційний елемент містить значення лічильника, оновлене для сесії. 27. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому обслуговуюча мережа є обслуговуючою мережею UMTS. 28. Комп'ютерночитаний запам'ятовуючий носій за п. 27, в якому перший контекст безпеки є поліпшеним контекстом безпеки UMTS, а другий контекст безпеки є успадкованим контекстом безпеки UTRAN. 29. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому обслуговуюча мережа є обслуговуючою мережею GERAN. 30. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому вказування того, що обслуговуюча мережа підтримує перший контекст безпеки, містить аутентифікаційний код, 8 UA 108099 C2 згенерований на основі щонайменше одного відповідного сесійного ключа, згенерованого обслуговуючою мережею з використанням прийнятого інформаційного елемента. 31. Комп'ютерночитаний запам'ятовуючий носій за п. 25, в якому щонайменше один сесійний ключ обчислюється з інформаційного елемента і кореневого ключа. 9 UA 108099 C2 10 UA 108099 C2 11 UA 108099 C2 12 UA 108099 C2 13 UA 108099 C2 Комп’ютерна верстка М. Шамоніна Державна служба інтелектуальної власності України, вул. Урицького, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут промислової власності”, вул. Глазунова, 1, м. Київ – 42, 01601 14

ДивитисяДодаткова інформація

Назва патенту англійськоюApparatus and method for signaling enhanced security context for session encryption and integrity keys

Автори англійськоюEscott, Adrian Edward, Palanigounder, Anand

Автори російськоюЭскотт Эдриан Эдвард, Паланигоундер Ананд

МПК / Мітки

МПК: H04L 29/06

Мітки: спосіб, безпеки, сигналізації, ключів, шифрування, контекст, поліпшений, пристрій, сесійних, цілісності

Код посилання

<a href="https://ua.patents.su/16-108099-pristrijj-i-sposib-signalizaci-pro-polipshenijj-kontekst-bezpeki-dlya-sesijjnikh-klyuchiv-shifruvannya-i-cilisnosti.html" target="_blank" rel="follow" title="База патентів України">Пристрій і спосіб сигналізації про поліпшений контекст безпеки для сесійних ключів шифрування і цілісності</a>

Попередній патент: Вимірювання керування радіоресурсами (rrm) користувацького обладнання (ue) в гетерогенній мережі (hetnet)

Наступний патент: Застібка для з’єднання та ґудзик застібки для з’єднання

Випадковий патент: Нетрансгенна стійка до посухи рослина