Механізм безпеки для зовнішнього програмного коду

Формула / Реферат

1. Спосіб для надання механізму безпеки для зовнішнього програмного коду, який включає в себе:

прийом зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF);

визначення ідентифікатора сервера (NAF-Id) і генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id);

визначення маркера безпеки;

генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і

використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду.

2. Спосіб за п. 1, який додатково включає в себе визначення маркера безпеки з використанням першого довільного виклику (RAND1) і другого довільного виклику (RAND2).

3. Спосіб за п. 2, який додатково включає в себе:

передачу другого довільного виклику RAND2 і спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) на сервер додатків для підтвердження спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF);

4. Спосіб за п. 3, в якому крок передачі додатково включає в себе:

передачу у відповідь зовнішнього програмного коду, який містить у собі другий довільний виклик (RAND2) і спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF).

5. Спосіб за п. 1, який додатково включає в себе:

прийом зовнішнього програмного коду браузером пристрою від сервера додатків;

визначення ідентифікатора сервера (NAF-Id) і маркера безпеки програмним інтерфейсом додатка (JS- АБПЗ-ПІД) браузера;

запит спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) від модуля початкового завантаження операційної системи;

прийом спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) від модуля початкового завантаження; і

генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД).

6. Спосіб за будь-яким з попередніх пунктів, який додатково включає в себе:

встановлення тунелю безпеки транспортного рівня (БТР) між браузером пристрою і сервером додатків; і

визначення ідентифікатора сервера (NAF-Id), який включає в себе доменне ім'я (ДІ) та ідентифікатор протоколу безпеки.

7. Спосіб за п. 6, в якому ідентифікатор протоколу безпеки формується з використанням шифру безпеки транспортного рівня (БТР).

8. Спосіб за будь-яким з пунктів 1-5, який додатково включає в себе: генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з функцією формування ключа.

9. Спосіб за будь-яким з пунктів 1-5, в якому зовнішній програмний код містить у собі програмний код JavaScript.

10. Спосіб за п. 1, який додатково включає в себе визначення маркера безпеки з використанням первинного ключа безпеки транспортного рівня (БТР).

11. Пристрій надання механізму безпеки для зовнішнього програмного коду включає:

щонайменше один процесор; і

щонайменше один запам'ятовуючий пристрій, який містить у собі комп'ютерний програмний код, щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код призначені для виконання пристроєм з щонайменше одним процесором:

прийому зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF);

визначення ідентифікатора сервера (NAF-Id) і генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id);

визначення маркера безпеки;

генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і

використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього коду.

12. Пристрій за п.11, в якому щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код додатково призначені для виконання пристроєм з щонайменше одним процесором щонайменше:

визначення маркера безпеки з використанням першого довільного виклику (RAND1) і другого довільного виклику (RAND2).

13. Пристрій за п. 11 або 12, в якому щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код додатково призначені для виконання пристроєм з, щонайменше одним процесором щонайменше:

прийому зовнішнього програмного коду браузером пристрою від сервера додатків;

визначення ідентифікатора сервера (NAF-Id) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) браузера;

запиту спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) від модуля початкового завантаження операційної системи;

прийому спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) від модуля початкового завантаження; і

генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД).

14. Пристрій за будь-яким з пунктів 11-12, в якому щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код додатково призначені для виконання пристроєм з щонайменше одним процесором щонайменше:

визначення маркера безпеки з використанням первинного ключа безпеки транспортного рівня (БТР).

15. Машиночитаний носій, який містить комп'ютерну програму, яка містить у собі програмний код для виконання комп'ютером, який при виконанні його щонайменше одним процесором пристрою призводить до виконання пристроєм:

прийому зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF);

визначення ідентифікатора сервера (NAF-Id) і

генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id);

визначення маркера безпеки;

генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і

використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду.

16. Спосіб для забезпечення механізму безпеки для зовнішнього програмного коду, який включає в себе:

передачу зовнішнього програмного коду, в якому зовнішній програмний код містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF);

визначення маркера безпеки;

генерування спеціального серверного ключа початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id);

генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і

використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду.

17. Спосіб за п. 16 додатково включає в себе:

запит спеціального серверного ключа початкового завантаження (Ks_NAF) від серверної функції початкового завантаження (ФПЗ); і

визначення ідентифікатора сервера (NAF-Id), який включає в себе доменне ім'я (ДІ) та ідентифікатор протоколу безпеки.

18. Спосіб за п. 16 або 17 додатково включає в себе:

прийом спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF);

підтвердження спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) порівнянням згенерованого спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з прийнятим спеціальним ключем початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду.

19. Сервер додатків, який має:

щонайменше один процесор; і

щонайменше один запам'ятовуючий пристрій, який містить комп'ютерний програмний код, щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код, призначені для виконання сервером додатків щонайменше з одним процесором, щонайменше:

передачі зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF);

генерування спеціального серверного ключа початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id);

визначення маркера безпеки;

генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і

використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду.

20. Машиночитаний носій, який містить комп'ютерну програму, яка містить у собі комп'ютерний програмний код для виконання комп'ютером, який при виконанні щонайменше одним процесором сервера додатків призводить до того, що сервер додатків:

передає зовнішній програмний код, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF);

генерує спеціальний серверний ключ початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id);

визначає маркер безпеки;

генерує спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і

використовує спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду.

Текст

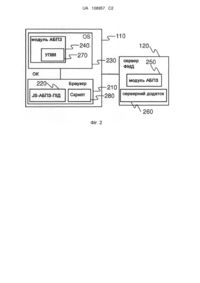

Реферат: Спосіб для забезпечення механізму безпеки для зовнішнього програмного коду, спосіб включає в себе прийом зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF). Додатково спосіб включає в себе визначення ідентифікатора сервера (NAF-Id) і маркера безпеки. Додатково спосіб включає в себе генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id) і генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки. Спосіб також включає в себе використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. UA 108957 C2 (12) UA 108957 C2 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 Предметом винаходу є механізм безпеки для зовнішнього програмного коду, наданого вебсервером додатків. Зокрема, одначе не виключно, те, як сервер, телефонний браузер і операційна система можуть дозволити безпечне використання стільникових ідентифікаційних даних від браузера через зовнішній програмний код, такий як програмний код JavaScript. В наш час доступна велика кількість веб-сторінок (наприклад, документів HTML), які пропонують різноманітні типи текстового і нетекстового контенту. В той же час телекомунікації, зокрема, бездротові телекомунікації переживають стадію значного розвитку. Цей технологічний розвиток дозволяє малому ручному електронному пристрою, такому як персональний цифровий асистент (ПЦА), лептоп, стільниковий телефон, планшет та інші електронні пристрої з’єднуватись з одними й тими ж джерелами інформації, такими як веб-сервер або база даних, як це можна зробити за допомогою персонального комп’ютера (ПК) і браузера для ПК. Деякі браузери малих клієнтських пристроїв можуть відображати конвент з веб-серверів на ручних пристроях. Використовують команди сценаріїв у веб-контенті, такому як документи HTML, написані на JavaScript або на подібній мові сценаріїв. Команди сценаріїв, які виконуються браузером для ПК, можуть генерувати частину або весь інформаційний контент, доступний для користувача браузера для ПК. Нові мобільні термінали з підтримкою мультимедіа (мультимедійні телефони) надають відкриту платформу розробки для розробників додатків дозволяючи незалежним розробникам додатків створювати нові сервіси і додатки для мультимедійного оточення. Користувачі можуть завантажувати нові додатки/сервіси в свої мобільні термінали і користуватись ними. Тому для загальної безпеки важливою є взаємодія модуля управління безпекою мобільного терміналу з веб-сервером додатків. Необхідне покращене рішення для використання модуля управління безпекою мобільного терміналу для веб-контенту, який містить у собі зовнішній програмний код, такий як JavaScript, що надходить із зовнішнього джерела. По-перше, предметом винаходу є спосіб забезпечення механізму безпеки для зовнішнього програмного коду, спосіб включає в себе: отримання зовнішнього програмного коду, який містить у собі запит на спеціальний серверний ключ початкового завантаження (Ks_NAF); визначення ідентифікатора сервера (NAF-Id) і генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id); визначення маркера безпеки; генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. В одному варіанті втілення винаходу спосіб додатково включає визначення маркера безпеки, який використовує перший довільний запит (RAND1) і другий довільний запит (RAND2). Додатково спосіб може містити передачу другого довільного запиту (RAND2) і спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) на сервер додатків для підтвердження спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF). У відповідь може бути переданий зовнішній програмний код, який містить другий довільний запит (RAND2) і спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF). В одному варіанті втілення винаходу спосіб додатково включає: прийом зовнішнього програмного коду браузером пристрою від сервера додатків; визначення програмним інтерфейсом (JS-GBA-API) браузера ідентифікатора сервера (NAFId) і другого випадкового запиту (RAND2); запит спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-GBA-API) від модуля початкового завантаження операційної системи; отримання спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-GBA-API) від модуля початкового завантаження; і генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) програмним інтерфейсом додатка (JS-GBA-API). Між браузером пристрою і сервером додатків може бути встановлений тунель безпеки транспортного рівня (БТР). Ідентифікатор сервера (NAF-Id) може бути визначений включаючи доменне ім’я (ДІ) і ідентифікатор протоколу безпеки. Ідентифікатор протоколу безпеки може бути сформований з використанням комплексу шифрування безпеки транспортного рівня (БТР). В одному варіанті втілення винаходу спосіб додатково включає генерування спеціального 1 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) функцією формування ключа. Зовнішній програмний код може містити у собі код JavaScript. В одному варіанті втілення винаходу спосіб додатково включає маркер безпеки, який використовує первинний ключ безпеки транспортного рівня (БТР). По-друге, предметом винаходу є спосіб пристрій, який має: щонайменше, один процесор; і щонайменше, один запам’ятовуючий пристрій, який містить комп’ютерний програмний код, призначений для виконання пристроєм за допомогою процесора, щонайменше: прийому зовнішнього програмного коду, який містить запит спеціального серверного ключа початкового завантаження (Ks_NAF); визначення ідентифікатора сервера (NAF-Id) і генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id); визначення маркера безпеки; генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. Маркер безпеки може бути визначений з використанням першого довільного запиту (RAND1) і другого довільного запиту (RAND2). В одному варіанті втілення винаходу, щонайменше, один запам’ятовуючий пристрій і комп’ютерний програмний код додатково призначені для того, щоб за допомогою, щонайменше, одного процесора забезпечити виконання пристроєм: прийому браузером пристрою зовнішнього програмного коду від сервера додатків; визначення ідентифікатора сервера (NAF-Id) програмним інтерфейсом додатка (JS-GBAAPI) браузера; запиту спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-GBA-API) від модуля початкового завантаження операційної системи; прийому спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-GBA-API) від модуля початкового завантаження; і генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) програмним інтерфейсом додатка (JS-GBA-API). Ідентифікатор сервера (NAF-Id) може бути визначений включенням доменного імені (ДІ) і ідентифікатора протоколу безпеки. В одному варіанті втілення винаходу маркер безпеки може бути визначений використовуючи первинний ключ безпеки транспортного рівня (БТР). По-третє, предметом винаходу є комп’ютерна програма на машиночитаному носії, який містить програмний код для виконання комп’ютером, який при виконанні, щонайменше, одним процесором пристрою забезпечує виконання пристроєм: прийому зовнішнього програмного коду, який містить запит спеціального серверного ключа початкового завантаження (Ks_NAF); визначення ідентифікатора сервера (NAF-Id) і генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id); визначення маркера безпеки; генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. По-четверте, предметом винаходу є спосіб надання механізму безпеки для зовнішнього програмного коду, який включає: передачу зовнішнього програмного коду, який містить запит спеціального серверного ключа початкового завантаження (Ks_NAF); визначення маркера безпеки; генерування спеціального серверного ключа початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id); генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду 2 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. В одному варіанті втілення винаходу спосіб додатково містить: запит спеціального серверного ключа початкового завантаження (Ks_NAF) від серверної функції початкового завантаження (СФПЗ); і визначення ідентифікатора сервера (NAF-Id), який включає доменне ім’я (ДІ) і ідентифікатор протоколу безпеки. В одному варіанті втілення винаходу спосіб додатково включає: прийом спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF); і підтвердження згенерованого спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) шляхом порівняння його з прийнятим спеціальним ключем початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. По-п’яте, предметом винаходу є сервер додатків, який має: щонайменше, один процесор, і щонайменше, один запам’ятовуючий пристрій, який містить комп’ютерний програмний код, ці запам’ятовуючий пристрій і комп’ютерний програмний код призначені для того, щоб за допомогою процесора забезпечити виконання сервером додатків, щонайменше: передачі зовнішнього програмного коду, який включає в себе запит спеціального серверного ключа початкового завантаження (Ks_NAF); генерування спеціального серверного ключа початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. В одному варіанті втілення винаходу, щонайменше, один запам’ятовуючий пристрій і комп’ютерний програмний код додатково призначені для того, щоб за допомогою процесора сервер додатків, щонайменше: генерував спеціальний серверний ключ початкового завантаження (Ks_NAF) запитом від серверної функції початкового завантаження (СФПЗ). По-шосте, предметом винаходу є комп’ютерна програма, що міститься на машиночитаному носії і містить програмний код для виконання комп’ютером, виконання якого, щонайменше, одним процесором сервера додатків призводить до виконання сервером додатків: передачі зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF); генерування спеціального серверного ключа початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id); визначення маркера безпеки; генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) ) для механізму захисту зовнішнього програмного коду. Кожен вказаний вище носій може мати накопичувач цифрових даних, такий як диск для даних або дискета, оптичний накопичувач, магнітний накопичувач, голографічний накопичувач, магнітооптичний накопичувач, пам’ять використанням фазового переходу, резистивна пам’ять з довільним доступом, магнітна пам’ять з довільним доступом, твердотільно-електролітична пам’ять, фотоелектрична пам’ять з довільним доступом, органічна пам’ять або полімерна пам’ять. Цей носій може бути вбудований у пристрій і не мати інших додаткових функцій, крім збереження даних, або може бути виконаний у вигляді частини пристрою з іншими функціями, включаючи (але не обмежуючись) пам’ять комп’ютера, чіп-сет і вузол електронного пристрою. Вище були описані різні приклади і варіанти втілення винаходу. Ці варіанти втілення винаходу використані тільки для пояснення вибраних варіантів або кроків, які можуть бути використані у впровадженні винаходу. Деякі варіанти втілення винаходу можуть бути представлені тільки з посиланням на деякі приклади винаходу. Слід зауважити, що відповідні варіанти втілення винаходу також можуть бути застосовані до інших прикладів. Винахід буде описаний тільки у якості прикладу з посиланням на малюнки, на яких: Фіг.1 - деякі деталі системної архітектури, в якій можуть бути застосовані різні варіанти втілення винаходу; Фіг.2 - деякі деталі системних елементів, в яких можуть бути застосовані різні варіанти втілення винаходу; 3 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 Фіг.3 - діаграма дій згідно одного варіанта втілення винаходу; Фіг.4 - приклад блок-схеми сервера додатків, в якому можуть бути застосовані різні варіанти втілення винаходу; Фіг.5 - приклад блок-схеми пристрою користувача, в якому можуть бути застосовані різні варіанти втілення винаходу; Фіг.6 - схема послідовності операцій пристрою користувача згідно одного варіанта втілення винаходу; і Фіг.7 - схема послідовності операцій сервера додатків згідно одного варіанта втілення винаходу. У наведеному нижче описі однаковими цифрами позначені однакові елементи. Різні варіанти втілення винаходу використовують функції Архітектури Базової Автентифікації (АБА) і Архітектури Базового Початкового Завантаження (АБПЗ), визначені стандартом 3GPP для однорангової автентифікації і комунікаційної безпеки. Варіанти АБА/АБПЗ стандартизовані організаціями Open Mobile Alliance (OMA) і CableLabs. АБА/АБПЗ базуються на мобільних алгоритмах AУK (Автентифікації і Узгодження Ключа) для 3GPP. Процедури АБА/АБЗП призначені для автентифікації обладнання користувача або абонента. Тепер у різних варіантах втілення винаходу АБА/АБЗП використані для підвищення безпеки між сервером додатків, браузером мобільного терміналу і операційною системою мобільного терміналу. В одному варіанті втілення винаходу дозвіл на безпечне використання ідентифікаційних даних мобільної мережі надходить від браузера через зовнішній програмний код, який завантажується з сервера на пристрій користувача, наприклад, у веб-сторінці. Зовнішній програмний код може містити в собі, наприклад, програмний код JavaScript. Перевага, яку може забезпечити використання механізмів автентифікації АБА/АБЗП для автентифікації серверів додатків, полягає у можливості уникнення використання дорогої Інфраструктури Відкритого Ключа, яка була б потрібна в іншому випадку. АБА/АБЗП багатоцільовий інструмент для підключення послуг, який використовується, наприклад, для мобільного телебачення і присутності. Використанням цього існуючого механізму і поєднаної з ним інфраструктури можна досягти зниження витрат на адміністрування і суми необхідних інвестицій. В наступному описі терміни пристрій користувача, сервер додатків, сервер початкового завантаження і базова процедура автентифікації використані для позначення різних елементів/механізмів, які стосуються різних варіантів втілення винаходу. Слід зазначити, що додатково або навзамін цих визначених елементів/механізмів можуть бути використані деякі інші елементи/механізми, які мають порівняну функціональність. В різних варіантах втілення винаходу сервер додатків може бути веб-сервером, який надає користувачам веб-сервіси. Сервер додатків також може бути не перевіреним провайдером і мати функцію мережевого додатку (ФМД). На фіг.1 деякі деталі системної архітектури 100, в якій можуть бути застосовані різні варіанти втілення винаходу. Система має пристрій користувача, такий як обладнання користувача (ОК) 110, і сервер додатків 120, який надає веб-сервіси. Додатково система має серверну функцію початкового завантаження (СФПЗ) 130 і базу даних користувача 140, таку як домашній сервер користувача (ДСК) або домашній локальний реєстр (ДЛР). Пристрій 110 додатково має функціональний блок Архітектури Базового Початкового Завантаження (АБПЗ) 150, сконфігурований для спільної роботи з серверною функцією початкового завантаження (СФПЗ) і клієнтом 160 функції мережевого додатку (ФМД), сконфігурованим для спільної роботи з сервером додатків 120. Клієнт функції мережевого додатку (ФМД) може мати, наприклад, браузер. В АБА/АБПЗ сервер додатків може розглядатись як функція мережевого додатку (ФМД). Є інтерфейс Zh, визначений в АБА/АБПЗ між серверною функцією початкового завантаження (СФПЗ) 130 і базою даних користувача 140, інтерфейс Zn між серверною функцією початкового завантаження (СФПЗ) 130 і сервером додатків 120 та інтерфейс Ub між серверною функцією початкового завантаження (СФПЗ) 130 і пристроєм користувача 110. Додатково може бути інтерфейс Zh` між серверною функцією початкового завантаження (СФПЗ) 130 і ДЛР 140, якщо ДЛР введений в дію. Додатково може бути інтерфейс до функції локалізації абонента (ФЛО), яка надає інформацію з бази даних абонента серверній функції початкового завантаження (СФПЗ). Сервер додатків 120 може бути адміністрований іншою стороною, не тією, що адмініструє серверну функцію початкового завантаження (СФПЗ) 130 і базу даних користувача 140, або вони можуть бути адміністровані тією ж самою стороною (зазвичай це оператор даної комунікаційної мережі). Слід зауважити, що система 100 може мати і зазвичай має інші елементи, але вони не 4 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 показані для ясності. В одному варіанті втілення винаходу серверна функція початкового завантаження (СФПЗ) 130 і обладнання користувача (ОК) 110 будуть разом автентифіковані з використанням протоколу автентифікації і узгодження ключа (АУК) і узгоджені за допомогою ключів, які потім застосовують між обладнанням користувача (ОК) 110 і функцією мережевого додатка (ФМД) сервера 120. Функція мережевого додатка (ФМД) це функціональний модуль, розміщений на сервері надання послуг 120. Як альтернатива, якщо використовується існуюча смарткартка можуть бути використані безпека транспортного рівня (БТР) і існуюча автентифікація. Також Архітектура Базового Початкового Завантаження (АБПЗ) може використати інший механізм автентифікації, такий як дайджест гіпертекстового транспортного протоколу (ГТТП) або дайджест протоколу ініціювання сесії (ПІС). Головними функціями модуля функції мережевого додатка (ФМД) сервера 120 є управління сервісами/користувачами (наприклад, підключення і відключення сервісів) і управління сервісними ключами (наприклад, генерування і доставка сервісних ключів). Серверна функція початкового завантаження (СФПЗ) 130 проконтролює придатність ключів для конкретної функції мережевого додатка сервера 120 за допомогою процедури формування ключа. В період дії ключів процедура формування ключа може бути використана з різними функціями мережевого додатка (ФМД). Період дії ключів встановлюють згідно локальних правил серверної функції початкового завантаження (СФПЗ) 130. Серверній функції початкового завантаження (СФПЗ) 130 дозволений доступ до будь-якої запитуваної автентифікаційної інформації , інформації стосовно безпеки та інформації з профілю абонента з домашньої системи абонента (ДСА) 140. В існуючих мережах серверна функція початкового завантаження (СФПЗ) 130 може замість домашньої системи абонента (ДСА) 140 взаємодіяти з домашнім локальним реєстром (ДЛР). Використання АБА від зовнішнього програмного коду, такого як, наприклад JavaScript може бути завданням, наприклад, операторів. Зовнішній програмний код може бути завантажений на пристрій користувача і завданням може бути передача секретного ключа модуля АБА на вебсервер у вигляді «як є». На фіг.2 показані деякі деталі елементів системи, в яких можуть бути застосовані різні варіанти втілення винаходу. Зовнішній програмний код може містити у собі будь-який програмний код, завантажений на пристрій і потенційно використаний або виконаний локально. Зовнішні програмні коди можуть бути виконані в інстальованих додатках, таких як, наприклад, браузери або віджети. Одним з прикладів зовнішніх програмних кодів є програмний код JavaScript. Для спрощення наступні приклади втілення винаходу описані з використанням JavaScript, але варіанти втілення винаходу не обмежені тільки JavaScript, можуть бути використані будь-які зовнішні програмні коди. Код JavaScript може бути використаний у вигляді програми на JavaScript зі сторони клієнта, яка виконується на обладнанні користувача (ОК) 110. Запуск JavaScript 280 може бути впроваджений як частина веб-браузера 210, щоб забезпечити покращені інтерфейси користувача і динамічні веб-сайти. Це дозволяє програмний доступ до обчислювальних об’єктів у середовищі виконання програми. Код JavaScript 280 також може бути використаний у додатках за межами веб-сторінок, наприклад, у документах, спеціальних сайтових браузерах і настільних віджетах. Код JavaScript також використовують на стороні сервера веб-додатків. Програмний інтерфейс додатків (ПІД) - це окремий набір правил («код») і специфікацій, яким повинні відповідати програми при взаємодії одна з одною. ПІД служить інтерфейсом між різними програмами і полегшує їхню взаємодію. Для JavaScript 280 може бути створений АБПЗ ПІД, позначений на фіг.2 JS-GBA-API 220. Операційна система (ОС) 230 обладнання користувача (ОК) 110 може мати модуль АБПЗ 240, який відповідає за управління безпекою обладнання користувача (ОК) 110. Обладнання користувача (ОК) 110 також може мати універсальну плату на інтегральних мікросхемах (УПІМ) 270, яка є смарткаткою, яку використовують у мобільних терміналах у стільникових мережах. Універсальна плата на інтегральних мікросхемах (УПІМ) 270 забезпечує цілісність і безпеку всіх типів персональних даних і зазвичай містить додатки. Також смарткартка УПІМ може мати ЦП, ПЗУ, ОЗУ, ЕСПЗУ і схеми вводу/виводу. Браузер 210 обладнання користувача (ОК) 110 може здійснювати комунікацію з сервером 120 функції мережевого додатку (ФМД), який працює як сервер сервісів додатків, наприклад, для веб-контенту. Сервер 120 функції мережевого додатка (ФМД) може мати модуль АБПЗ ФМД 250 і, наприклад, серверний додаток 260. В одному варіанті втілення винаходу передбачена взаємодія модуля управління безпекою пристрою користувача (модуль АБПЗ, який є частиною ОС) з сервером веб-додатків. Механізм безпеки дозволяє безпечне використання модуля управління безпекою 240 з браузера 210 з кодом JavaScript, який надходить від зовнішнього джерела 120. 5 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 При згадуванні ключів АБПЗ маються на увазі такі ключі: Ks і спеціальні ключі ФМД, сформовані з Ks. При згадуванні спеціальних ключів ФМД маються на увазі такі ключі: Ks_зовн./внутр._NAF (в контексті АБПЗ_К) і Ks_NAF (в контексті АБПЗ_МО) і будь-які ключі, сформовані з цих ключів. Ключ Ks_зовн._NAF той же ключ, що і ключ Ks_NAF, тобто спеціальний ключ ФМД, який використовують в МО. Ключ Ks_зовн._ NAF формується в УПІМ в контексті АБПЗ_К і надається МО, а ключ Ks_ NAF формується в МО в контексті АБПЗ_МО. Обидва вони можуть бути використані в МО однаково незалежно від контексту. Ключ Ks_внутр._NAF формується в УПІМ і використовується в УПІМ. Ключ Ks_внутр._ NAF ніколи не видається за межі УПІМ. При згадуванні ключа Ks_js_ NAF мають на увазі ключ JavaScript для коду JavaScript і для сервера додатків, який використовують замість ключа Ks_ NAF або ключа Ks_зовн._ NAF. В одному варіанті втілення винаходу перед здійсненням комунікації між ОК і функцією мережевого додатку (ФМД) ОК і функція мережевого додатку (ФМД) спочатку повинні узгодити чи буде використана АБПЗ. Коли ОК хоче взаємодіяти з функцією мережевого додатку (ФМД), але не знає, чи функція мережевого додатку (ФМД) вимагає використання загальних ключів, отриманих за допомогою АБПЗ, ОК контактує з функцією мережевого додатку (ФМД) для отримання додаткових команд. На фіг.3 показана діаграма передачі повідомлень згідно одного варіанта втілення винаходу. Показані не всі повідомлення і елементи, які повинні бути, порядок повідомлень може змінюватись, може бути більше повідомлень і елементів, ніж показано на фіг.3. Пристрій користувача, обладнання користувача (ОК) ) через опрну точку Ua може почати комунікацію з сервером додатків як з сервером функції мережевого додатка (ФМД) без будьяких параметрів, пов’язаних з базовою архітектурою початкового завантаження (АБПЗ).Якщо ФМД вимагає використання загальних ключів, отриманих засобами АБПЗ, а запит від ОК не включає в себе параметрів, пов’язаних з АБПЗ, функція мережевого додатка (ФМД) відповідає повідомленням ініціалізації початкового завантаження. Форма цієї індикації може залежати від конкретної опорної точки Ua. В одному варіанті втілення винаходу веб-браузер 210 розглядається як перевірений додаток в тому сенсі, що користувач довіряє браузеру 210 коректно підтримувати безпеку стосовно функцій і не допускати витоків важливої інформації (паролів) третім сторонам. На фіг.3 веббраузер 210 розділений на три функціональні блоки: модуль движка 310, модуль JavaScript 320 і модуль АБПЗ-ПІД 330. Модуль движка 310 підтримує базові функції для веб-браузера 210, такі як налаштування безпеки транспортного рівня (БТР) з веб-серверами 120, завантаження веб-ресурсів і надання користувачу інформації інтерфейса користувача. Модуль АБПЗ-ПІД 330 надає програмний інтерфейс додатка (ПІД) будь-якому програмному коду JavaScript, який виконується у веб-браузері 210. Оскільки програмному коду JavaScript не можна довіряти однозначно, веб-браузер 210 і модуль АБПЗ-ПІД 330 не повинні ні показувати ніякої важливої інформації програмному коду JavaScript, ні приймати ніякої важливої інформації від програмного коду JavaScript більше, ніж необхідно. Модуль JavaScript 320 виконує завантажений програмний код JavaScript. Будь-який програмний код JavaScript, який виконується у веб-браузері 210 повинен розглядатися як неперевірений і йому не повинен надаватись доступ до важливих ресурсів або до ресурсів, які повинні бути під контролем. Описана на фіг.3 діаграма дій може бути виконана в рамках автентифікованої сервером безпеки транспортного рівня (БТР). Також веб-браузер 210 може бути в процесі завантаження сторінки html, в якій один з пов’язаних ресурсів програмного коду JavaScript названий «gba.js». На етапі 0 браузер 210 і веб-сервер 120 встановлюють автентифікований сервером тунель безпеки транспортного рівня (БТР). На етапі 1 фіг.3 браузер 210 пристрою користувача як обладнання користувача (ОК) запитує завантаження контенту. Контентом може бути, наприклад, веб-сторінка, яка надається сервером додатків 120 як веб-сервером. Запит на етапі 1 може включати в себе, наприклад, запит ГТТП. На етапі 2 фіг.3 веб-сервер 120 динамічно конструює файл програмного коду JavaScript «gba.js» шляхом генерування серверного довільного виклику (RAND1), який має бути включений в програмний код JavaScript і наданий АБПЗ ПІД 330 браузера 210. Виклик RAND1 також локально зберігається на сервері на веб-сервері 120. В цьому програмному коді JavaScript для запиту і отримання спеціального ключа АБПЗ для коду JavaScript (Ks_js_ФМД) може бути використаний програмний інтерфейс додатка (ПІД) 220 АБПЗ для JavaScript. Довільний виклик RAND1 включений в запит АБПЗ ПІД на етапі 2. Запит ключа спеціального 6 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 ключа АБПЗ для коду JavaScript (Ks_js_NAF) також може бути направлений модулю АБПЗ 240 при прийнятті браузером 210 і направлений модулем АБПЗ 240 в АБПЗ ПІД 220 для подальшої обробки. На етапі 3 веб-сторінка з програмним кодом JavaScript 280 завантажується з сервера 120, наприклад, як відповідь ГТТП. На етапі 4 движок 310 беб-браузера 210 починає виконувати програмний код JavaScript «gba.js» в модулі JavaScript 320. На етапі 5 програмний код JavaScript «gba.js» доходить до точки, де робиться виклик до модуля АБПЗ ПІД 330. Як один з параметрів виклик містить у собі RAND1. На етапі 6 програмний код JavaScript модуля АБПЗ ПІД 330 зберігає отриманий RAND1. Модуль АБПЗ ПІД 330 також локалізує релевантну інформацію про програмний код JavaScript, наприклад, про те, яка html-сторінка виконується, з якої інтернет-адреси завантажена html-сторінка, і який шифр використовується в тунелі БТР. Доменне ім’я (ДІ) веб-сервера (ФМД) 120 може бути виділене з інтернет-адреси веб-сторінки, і може бути сформований ідентифікатор протоколу безпеки Ua з діючого шифру БТР. Доменне ім’я (ДІ) сервера ФМД 120 та ідентифікатор протоколу безпеки Ua формують ідентифікатор функції мережевого додатка ((NAF-Id). На етапі 7 модуль АБПЗ ПІД 330 робить виклик модулю АБПЗ 240 з ідентифікатором NAF-Id, сформованим на етапі 6. На етапі 8, якщо немає діючого первинного ключа АБПЗ Ks, модуль АБПЗ 240 виконує початкове завантаження з функцією початкового завантаження (ФПЗ). З ключа Ks з використанням ідентифікатора NAF-Id формується спеціальний ключ ФМД (Ks_зовн._NAF). У випадку наявності АБПЗ_МО УПІМ 270 надає ключі CK і IK модулю АБПЗ 240, який генерує з них ключ Ks, наприклад за допомогою конкатенації CK і IK. Крім того, модуль АБПЗ 240 використовуючи ідентифікатор KsNAF-Id генерує ключ Ks_NAF. У випадку наявності АБПЗ_К УПІМ 270 утримує ключі CK і IK у себе і генерує ключ Ks_зовн._NAF, який потім надає модулю АБПЗ 240. Таким чином, у випадку АБПЗ_МО всі специфічні функції АБПЗ імплементуються в МО, а у випадку АБПЗ_К частина функцій АБПЗ імплементується в УПІМ 270. Переважно ключ Ks утримується в УПІМ 270, і модулю АБПЗ 240 надається тільки сформований ключ Ks_(зовн.)_NAF. Іншими словами «первинний ключ» Ks АБПЗ або генерується в МО (випадок АБПЗ_ МО) або в УПІМ 270 (випадок АБПЗ_К). Додаток, який робить запит ключа АБПЗ, взаємодіє тільки з модулем АБПЗ 240, а ключ АБПЗ відповідно є або ключем Ks_NAF у випадку АБПЗ_МО, або ключем Ks_зовн._NAF у випадку АБПЗ_К. Потім додаток може використовувати ключ АБПЗ Ks_(зовн.)__NAF незважаючи на те, звідки він отриманий. На етапі 9 модуль АБПЗ 240 повертає модулю браузера АБПЗ ПІД 330 спеціальний ключ ФДМ (Ks_зовн.__NAF) з ідентифікатором транзакції початкового завантаження (ІТПЗ) і вказаною тривалістю дійсності ключа. На етапі 10 модуль АБПЗ ПІД 330 може генерувати клієнтський довільний запит RAND2. Маркер безпеки може бути визначений з використанням довільного запиту RAND1 і довільного запиту RAND2. Крім того, з використанням спеціального серверного ключа початкового завантаження Ks_зовн._NAF і маркера безпеки (довільні запити RAND1 і RAND2 ) створюється спеціальний ключ АБПЗ програмного коду JavaScript (Ks_js_NAF). Для створення спеціального ключа АБПЗ коду JavaScript функція формування ключа (ФФК) може бути використана наступним чином: Ks_js_NAF= ФФК(Ks_зовн.__NAF, RAND1 || RAND2) Виклик RAND1 - це довільний виклик, який отримують від сервера 120, а RAND2 генерується модулем АБПЗ ПІД 330. Ключ Ks_зовн.__NAF може бути оброблений модулем АБПЗ ПІД 330 на рівні JavaScript. Функція JavaScript може мати назву, наприклад, GBA.getNAFkey(RAND1), потім функція повертає ключ Ks_js_NAF і запит RAND2. На етапі 11 модуль АБПЗ ПІД 330 повертає виконуваному модулю JavaScript 320 спеціальний ключ Ks_js_NAF, запит RAND2, ІТПЗ і термін дії ключа. На етапі 12 модуль JavaScript 320 продовжує виконувати програмний код і використовує ключ Ks_js_NAF згідно інструкції веб-сервера 120 (через програмний код JavaScript “gba.js”). На етапі 13 після виконання логіки на боці клієнта модуль JavaScript 320 робить запит (наприклад, запит ГТТП) веб-серверу 120. Запит може містити у собі, щонайменше, ключ Ks_js_NAF, запит RAND2 і ІТПЗ. На етапі 14 веб-сервер 120 може викликати з функції первинного завантаження (ФПЗ) ключ Ks_зовн.__NAF і потім формувати ключ Ks_js_NAF з прийнятим викликом RAND2 і збереженим викликом RAND1. Веб-сервер 120 може порівняти прийнятий ключ Ks_js_NAF зі сформованим локально ключем для підтвердження. Якщо прийнятий ключ Ks_js_NAF припустимий, вебсервер 120 буде продовжувати обробку запита, зробленого на етапі 13, і на етапі 15 поверне 7 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 результат модулю JavaScript 320 веб-сервера 120. Крім того, веб-сервер 120 може продовжити виконання програмного коду JavaScript . В одному варіанті втілення винаходу спеціальний ключ ФМД (Ks_NAF) не посилають на сервер, що покращує механізм безпеки. Додатково спеціальний ключ (Ks_js_NAF) змінюють кожного разу, коли використовують модуль АБПЗ ПІД 330, тому що виклики RAND1 і RAND2 змінились. Такий механізм надає додаткову безпеку і, наприклад, захист від повторної передачі перехоплених повідомлень. В іншому варіанті втілення винаходу використовують різні маркери безпеки. В такому варіанті на етапі 2 фіг.3 веб-сервер 120 вибирає файл програмного коду JavaScript “gba.js” для надання модулю АБПЗ ПІД 330 браузера 210. В цьому програмному коді JavaScript програмний інтерфейс додатка (ПІД) АБПЗ 220 може бути використаний для запиту і отримання спеціального ключа АБПЗ JavaScript (Ks_js_NAF). Запит спеціального ключа АБПЗ JavaScript (Ks_js_NAF) також може бути направлений модулю АБПЗ 240 при прийомі браузером 210 і переданий модулем АБПЗ 240 модулю АБПЗ ПІД для подальшої обробки. Веб-сторінка з програмним кодом JavaScript 280 завантажується з сервера 120 на етапі 3, наприклад, як відповідь у форматі http. На етапі 4 движок 310 веб-браузера 210 починає виконувати програмний код JavaScript “gba.js” у модулі JavaScript 320. На етапі 5 виконання програмного коду JavaScript “gba.js” доходить до точки, в якій робиться виклик АБПЗ ПІД 330. На етапі 6 АБПЗ ПІД 330 локалізує релевантну інформацію про програмний код JavaScript, наприклад, яка html-сторінка виконується, з якої веб-адреси вона завантажена, і який шифр безпеки транспортного рівня (БТР) використовується в тунелі БТР. З адреси веб-сторінки може бути виділене доменне ім’я (ДІ) веб-сервера (ФМД) 120, і з шифру БТР, що використовується, може бути сформований ідентифікатор протоколу безпеки програмного посередника користувача. Доменне ім’я (ДІ) сервера ФМД 120 та ідентифікатор протоколу безпеки програмного посередника користувача формують ідентифікатор функції мережевого додатку (NAF-Id). На етапі 7 модуль АБПЗ ПІД 330 робить виклик модулю АБПЗ 240 з ідентифікатором NAF-Id, сформованим на етапі 6. На етапі 8 модуль АБПЗ 240 з функцією початкового завантаження (ФПЗ) у випадку, якщо немає підтвердженого первинного ключа Ks АБПЗ виконує початкове завантаження. Використовуючи ідентифікатор NAF-Id з ключа Ks формують спеціальний ключ ФМД (Ks_зовн._NAF ). У випадку АБПЗ_МО УПІМ 270 надає ключі CK і IK модулю АБПЗ 240, який генерує з них ключ Ks, наприклад за допомогою конкатенації CK і IK. Крім того, модуль АБПЗ 240 використовуючи ідентифікатор KsNAF-Id генерує ключ Ks_NAF. У випадку АБПЗ_К УПІМ 270 утримує ключі CK і IK у себе і генерує ключ Ks_зовн._NAF, який потім надає модулю АБПЗ 240. Таким чином, у випадку АБПЗ_МО всі спеціальні функції АБПЗ імплементуються в МО, а у випадку АБПЗ_К частина функцій АБПЗ імплементується в УПІМ 270. Ключ Ks переважно тримають в УПІМ 270 і модулю АБПЗ 240 надають тільки сформований ключ Ks_зовн._NAF. Іншими словами, «первинний ключ» АБПЗ Ks або генерують в МО (у випадку АБПЗ_МО) або в платі УПІМ 270 (у випадку АБПЗ_К). Додаток, який отримує запитаний ключ АБПЗ контактує тільки з модулем АБПЗ 240, а ключ АБПЗ є або ключем Ks_NAF у випадку АБПЗ_МО, або ключем Ks_зовн._NAF у випадку АБПЗ_К, відповідно. Потім додаток може використовувати ключ Ks_(зовн.)_NAF незалежно від того, з якого джерела він отриманий. На етапі 9 модуль АБПЗ 240 повертає спеціальний ключ ФМД (Ks_(зовн.)_NAF) модулю АБПЗ ПІД 330 браузера з ідентифікатором транзакції початкового завантаження (ІТПЗ) і терміном дії ключа, наприклад. На етапі 10 після отримання ключа Ks_(зовн.)_NAF модуль АБПЗ ПІД 330 браузера може визначити маркер безпеки. Маркер безпеки (TLS_MK_зовн.) може бути виділений з первинного ключа безпеки транспортного рівня (БТР) з використанням експортованої функції. Експортована функція може мати назву, наприклад, “EXPORTER_3GPP_GBA_WEB”. Маркер безпеки (TLS_MK_зовн.) може бути використаний для формування спеціального ключа програмного коду JavaScript Ks_js_NAF, який пов'язаний з визначеним сервером тунелем БТР. Ключ Ks_js_NAF може бути сформований з ключа Ks_(зовн.)_NAF наступним чином: Ks_js_NAF = ФФК (Ks_(зовн.)_NAF, TLS_MK_зовн.) Спеціальний ключ АБПЗ програмного коду JavaScript (Ks_js_NAF) створюють використовуючи спеціальний серверний ключ початкового завантаження Ks_(зовн.)_NAF і маркер безпеки (TLS_MK_зовн.). Для створення спеціального ключа АБПЗ програмного коду JavaScript може бути використана функція формування ключа (ФФК). Ключ Ks_(зовн.)_NAF 8 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 може бути переданий модулю АБПЗ ПІД 330 на рівні програмного коду JavaScript. На етапі 11 модуль АБПЗ ПІД 330 повертає спеціальний ключ Ks_js_NAF програмного коду JavaScript, ідентифікатор транзакції початкового завантаження (ІТПЗ) і тривалість дії ключа модулю виконання програмного коду JavaScript 320. На етапі 12 модуль виконання програмного коду JavaScript 320 продовжує виконання і використовує ключ Ks_js_NAF згідно інструкцій вебсервера 120 (через програмний код JavaScript “gba.js”). На етапі 13 після виконання клієнтської програми модуль виконання програмного коду JavaScript 320 робить запит (наприклад, запит http) веб-серверу 120.Цей запит може містити в собі, щонайменше, ключ Ks_js_NAF та ідентифікатор ІТПЗ. На етапі 14 веб-сервер 120 може викликати ключ Ks_(зовн.)_NAF з функції початкового завантаження (ФПЗ) і визначити маркер безпеки (TLS_MK_Зовн.), як це зроблено на етапі 10. Потім веб-сервер 120 може сформувати ключ Ks_js_NAF з маркером безпеки (TLS_MK_зовн.). Веб-сервер 120 для перевірки може порівняти отриманий ключ Ks_js_NAF з ключем, сформованим локально. Якщо отриманий ключ Ks_js_NAF правильний, веб-сервер 120 продовжить обробку запиту, зробленого на етапі 13, і на етапі 15 поверне результат модулю виконання програмного коду JavaScript 320 веб-браузера 120. Крім того, веб-сервер 120 може продовжити виконання програмного коду JavaScript. В одному варіанті втілення винаходу спеціальний ключ ФМД (Ks_NAF) не посилають на сервер, чим покращують механізм безпеки. На фіг.4 показана блок-схема сервера додатків 400, в якому можуть бути застосовані різні варіанти втілення винаходу. Це може бути веб-сервер, сервер завантаження файлів або будьякий сервер для надання контенту. Загальна структура сервера додатків 400 включає в себе модуль комунікаційного інтерфейсу 450, процесор 410, з’єднаний з модулем комунікаційного інтерфейсу 450 і запам’ятовуючий пристрій 420, з’єднаний з процесором 410. Додатково до складу пристрою входить програмне забезпечення 430, яке зберігається у запам’ятовуючому пристрої 420 і призначене для завантаження і виконання процесом 410. Програмне забезпечення 430 може мати один або більше програмних модулів і може бути у форматі комп’ютерного програмного продукту. Модуль комунікаційного інтерфейсу 450 виконує, щонайменше, частину передачі даних, про яку йде мова у різних варіантах втілення винаходу. Модуль комунікаційного інтерфейсу 450 може бути, наприклад, модулем радіо-інтерфейсу, таким як WLAN, Bluetooth, GSM/GPRS, CDMA, WCDMA або радіомодулем LTE (Long Term Evolution). Модуль комунікаційного інтерфейсу 450 може бути інтегрованим у сервер додатків 400 або в адаптер, плату або подібне, що може бути вставлене у відповідний слот або порт сервера додатків 400. Модуль комунікаційного інтерфейсу 450 може підтримувати одну радіо-інтерфейсну технологію або множину технологій. На фіг.4 показаний один модуль комунікаційного інтерфейсу 450, але сервер додатків 400 може мати декілька модулів комунікаційного інтерфейсу 450. Модуль комунікаційного інтерфейсу 450 забезпечує обмін даними, наприклад, з функцією початкового завантаження (ФПЗ), домашнім сервером абонента (ДСА) і сервером зовнішнього контенту. Процесор 410 може бути, наприклад, центральним процесорним блоком (ЦПБ), мікропроцесором, цифровим сигнальним процесором (ЦСП), блоком графічної обробки або чимось подібним. На фіг.4 показаний один процесор 410, але сервер додатків може мати декілька процесорів. Запам’ятовуючий пристрій 420 може бути, наприклад, енергонезалежною пам’яттю, такою як постійний запам’ятовуючий пристрій (ПЗП), програмований ПЗП, програмований ПЗП з можливістю стирання, оперативний запам’ятовуючий пристрій з довільним доступом (ОЗП), флеш-память, диск для даних, оптичний накопичувач, магнітний накопичувач, смарткарта або чимось подібним. Сервер додатків 400 може мати множину запам’ятовуючих пристроїв. Запам’ятовуючий пристрій 420 конструктивно може бути частиною сервера додатків 400 або може бути вставленим у слот, порт або щось подібне сервера додатків 400. Запам’ятовуючий пристрій 420 служити тільки для зберігання даних або конструктивно може бути частиною пристрою, призначеного для інших цілей, таких як обробка даних. Модуль архітектури базового початкового завантаження (АБПЗ) 440 може мати функцію мережевого додатка (ФМД). АБПЗ може бути використана між функцією мережевого додатка (ФМД) і обладнанням користувача (ОК) для автентифікації і для забезпечення безпеки шляху між ОК і функцією мережевого додатка (ФМД). Після завершення початкового завантаження ОК і функція мережевого додатка (ФМД) можуть запустити деякий спеціальний протокол додатку, де автентифікація посилань буде базуватись на сесійних ключах, згенерованих в ході взаємної автентифікації між ОК і функцією початкового завантаження (ФПЗ). 9 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 60 Спеціалістам зрозуміло, що крім елементів, показаних на фіг.4, сервер додатків 400 може мати інші елементи, такі як додаткові схеми: схеми вводу-виводу (В/В), чіпи памяті, спеціалізовані інтегральні мікросхеми (СІС), спеціалізовані схеми обробки для кодування/декодування, канальні схеми кодування/декодування, схеми шифрування/дешифрування та їм подібні. На фіг.5 показана блок-схема пристрою користувача 500, в якому можуть бути застосовані різні варіанти втілення винаходу. Це може бути обладнання користувача (ОК), пристрій користувача або пристрій, такий як мобільний термінал, лептоп, планшет або інший комунікаційний пристрій. Загальна структура пристрою користувача 500 має модуль комунікаційного інтерфейсу 550, процесор 510, з’єднаний з модулем комунікаційного інтерфейсу 550 і запам’ятовуючий пристрій 520, з’єднаний з процесором 510. Додатково пристрій користувача має програмне забезпечення 530, яке зберігається у пам’яті 520 і призначене для завантаження і виконання у процесорі 510. Програмне забезпечення 530 може мати один або більше програмних модулів і може бути у форматі комп’ютерного програмного продукту. Пристрій користувача 500 додатково має контролер інтерфейсу користувача 560, з’єднаний з процесором 510. Модуль комунікаційного інтерфейсу 550 працює, щонайменше, з частиною даних користувача, які передаються по радіоканалу у різних варіантах втілення винаходу. Модуль комунікаційного інтерфейсу 550 може бути, наприклад, радіо-інтерфейсним модулем, таким як WLAN, Bluetooth, GSM/GPRS, CDMA, WCDMA або радіомодулем LTE (Long Term Evolution). Модуль комунікаційного інтерфейсу 550 може бути інтегрованим пристрій користувача 500 або в адаптер, плату або подібне, що може бути вставлене у відповідний слот або порт пристрою користувача 500. Модуль комунікаційного інтерфейсу 550 може підтримувати одну радіоінтерфейсну технологію або множину технологій. На фіг.5 показаний один модуль комунікаційного інтерфейсу 550, але пристрій користувача 500 може мати декілька модулів комунікаційного інтерфейсу 550. Процесор 510 може бути, наприклад, центральним процесорним блоком (ЦПБ), мікропроцесором, цифровим сигнальним процесором (ЦСП), блоком графічної обробки або чимось подібним. На фіг.5 показаний один процесор 510, але пристрій користувача може мати декілька процесорів. Запам’ятовуючий пристрій 520 може бути, наприклад, енергонезалежною пам’яттю, такою як постійний запам’ятовуючий пристрій (ПЗП), програмований ПЗП, програмований ПЗП з можливістю стирання, оперативний запам’ятовуючий пристрій з довільним доступом (ОЗП), флеш-пам’ять, диск для даних, оптичний накопичувач, магнітний накопичувач, смарткарта або чимось подібним. Пристрій користувача 500 може мати декілька запам’ятовуючих пристроїв. Запам’ятовуючий пристрій 520 конструктивно може бути частиною пристрою користувача 500 або може бути вставленим у слот, порт або щось подібне пристрою користувача 500. Запам’ятовуючий пристрій 520 служити тільки для зберігання даних або конструктивно може бути частиною пристрою, призначеного для інших цілей, таких як обробка даних. Універсальна плата на інтегральних мікросхемах (УПІМ) 540 може бути смарткартою, яку використовують у пристрої користувача 500. Універсальна плата на інтегральних мікросхемах (УПІМ) 540 забезпечує цілісність і безпеку деяких персональних даних. Універсальна плата на інтегральних мікросхемах (УПІМ) 540 може містити свій унікальний серійний номер, міжнародний унікальний номер мобільного користувача (МУНМК), інформацію стосовно автентифікації безпеки і шифрування, тимчасову інформацію стосовно локальної мережі, список сервісів, доступних користувачеві і паролі (PIN для звичайного використання і PUK для розблокування). Універсальна плата на інтегральних мікросхемах (УПІМ) 540 додатково може містити деякі додатки, які забезпечують можливість самій смарткарті доступ до різних мереж і також забезпечують зберігання телефонної книги та інших додатків. Система може використовувати вбудований модуль безпеки для зберігання і обробки ключів. Контролер інтерфейсу користувача 560 може мати схему для отримання вводу від користувача пристрою користувача 500, наприклад, через клавіатуру, графічний інтерфейс користувача, показаний на дисплеї пристрою користувача 500, схему розпізнавання мови або від допоміжних пристроїв, таких як навушники з мікрофоном, і виводити інформацію користувачеві, наприклад, через графічний інтерфейс користувача або через динамік. Спеціалістам зрозуміло, що крім елементів, показаних на фіг.5, пристрій користувача 500 може мати інші елементи, такі як мікрофони, дисплеї, а також додаткові схеми: схеми вводувиводу (В/В), чіпи пам'яті, спеціалізовані інтегральні мікросхеми (СІМС), спеціалізовані схеми обробки для кодування/декодування, канальні схеми кодування/декодування, схеми шифрування/дешифрування та їм подібні. Додатково пристрій користувача 500 може мати 10 UA 108957 C2 5 10 15 20 25 30 35 батарею (одноразову або з можливістю заряджання), яка не показана, для живлення пристрою користувача 500 за відсутності зовнішнього живлення. На фіг.6 показана схема послідовності операцій у пристрої користувача згідно одного варіанта втілення винаходу. Спосіб починається на кроці 600. На кроці 610 приймається зовнішній програмний код, який має запит для сервера на спеціальний ключ початкового завантаження (Ks_NAF). На кроці 620 визначається ідентифікатор сервера (NAF-Id). На кроці 630 на основі ідентифікатора сервера (NAF-Id) генерується спеціальний серверний ключ початкового завантаження (Ks_NAF). На кроці 640 визначається маркер безпеки. На кроці 650 з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки генерується спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF). На кроці 660 спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF) використовується для механізму безпеки зовнішнього програмного коду. Спосіб закінчується на кроці 670. На фіг.7 показана схема послідовності операцій сервера додатків згідно одного варіанта втілення винаходу. Спосіб починається на кроці 700. На кроці 710 передається програмний скрипт, який містить запит спеціального ключа початкового завантаження програмного скрипта (Ks_js_NAF). На кроці 720 визначається ідентифікатор сервера (NAF-Id). На кроці 730 з використанням ідентифікатора сервера (NAF-Id) генерується спеціальний серверний ключ початкового завантаження (Ks_NAF). На кроці 740 визначається маркер безпеки. На кроці 750 з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки генерується спеціальний ключ початкового завантаження програмного скрипта (Ks_js_NAF). На кроці 760 спеціальний ключ початкового завантаження програмного скрипта (Ks_js_NAF) використовується для механізму безпеки програмного скрипта. Спосіб закінчується на кроці 770. Вище були описані різні варіанти втілення винаходу. Слід зауважити, що в цьому описі слова мають, включають в себе і містять терміни, що не обмежують, і не є ексклюзивними. Попередній опис наведений для демонстрування прикладів втілення винаходу, що не обмежують його, повний опис найкращого варіанту, розглянутий тут винахідниками для пояснення винаходу. Одначе, спеціалістам зрозуміло, що винахід не обмежується деталями варіантів втілення винаходу, описаними вище, а може бути втілений в інших варіантах з використанням еквівалентних засобів або в різних поєднаннях варіантів втілення без відхилення від характеристик винаходу. Крім того, деякі властивості описаних вище варіантів втілення винаходу можуть бути використані для отримання переваг без відповідного використання інших властивостей. Тому наведений вище опис слід розглядати як ілюстрацію принципів винаходу, а не як його обмеження. Таким чином, рамки винаходу обмежені тільки формулою винаходу, що додається. ФОРМУЛА ВИНАХОДУ 40 45 50 55 1. Спосіб для надання механізму безпеки для зовнішнього програмного коду, який включає в себе: прийом зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF); визначення ідентифікатора сервера (NAF-Id) і генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id); визначення маркера безпеки; генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. 2. Спосіб за п. 1, який додатково включає в себе визначення маркера безпеки з використанням першого довільного виклику (RAND1) і другого довільного виклику (RAND2). 3. Спосіб за п. 2, який додатково включає в себе: передачу другого довільного виклику RAND2 і спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) на сервер додатків для підтвердження спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF); 4. Спосіб за п. 3, в якому крок передачі додатково включає в себе: 11 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 передачу у відповідь зовнішнього програмного коду, який містить у собі другий довільний виклик (RAND2) і спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF). 5. Спосіб за п. 1, який додатково включає в себе: прийом зовнішнього програмного коду браузером пристрою від сервера додатків; визначення ідентифікатора сервера (NAF-Id) і маркера безпеки програмним інтерфейсом додатка (JS- АБПЗ-ПІД) браузера; запит спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) від модуля початкового завантаження операційної системи; прийом спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) від модуля початкового завантаження; і генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД). 6. Спосіб за будь-яким з попередніх пунктів, який додатково включає в себе: встановлення тунелю безпеки транспортного рівня (БТР) між браузером пристрою і сервером додатків; і визначення ідентифікатора сервера (NAF-Id), який включає в себе доменне ім'я (ДІ) та ідентифікатор протоколу безпеки. 7. Спосіб за п. 6, в якому ідентифікатор протоколу безпеки формується з використанням шифру безпеки транспортного рівня (БТР). 8. Спосіб за будь-яким з пунктів 1-5, який додатково включає в себе: генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з функцією формування ключа. 9. Спосіб за будь-яким з пунктів 1-5, в якому зовнішній програмний код містить у собі програмний код JavaScript. 10. Спосіб за п. 1, який додатково включає в себе визначення маркера безпеки з використанням первинного ключа безпеки транспортного рівня (БТР). 11. Пристрій надання механізму безпеки для зовнішнього програмного коду включає: щонайменше один процесор; і щонайменше один запам'ятовуючий пристрій, який містить у собі комп'ютерний програмний код, щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код призначені для виконання пристроєм з щонайменше одним процесором: прийому зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF); визначення ідентифікатора сервера (NAF-Id) і генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id); визначення маркера безпеки; генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього коду. 12. Пристрій за п. 11, в якому щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код додатково призначені для виконання пристроєм з щонайменше одним процесором щонайменше: визначення маркера безпеки з використанням першого довільного виклику (RAND1) і другого довільного виклику (RAND2). 13. Пристрій за п. 11 або 12, в якому щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код додатково призначені для виконання пристроєм з, щонайменше одним процесором щонайменше: прийому зовнішнього програмного коду браузером пристрою від сервера додатків; визначення ідентифікатора сервера (NAF-Id) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) браузера; запиту спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) від модуля початкового завантаження операційної системи; прийому спеціального серверного ключа початкового завантаження (Ks_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД) від модуля початкового завантаження; і 12 UA 108957 C2 5 10 15 20 25 30 35 40 45 50 55 генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) програмним інтерфейсом додатка (JS-АБПЗ-ПІД). 14. Пристрій за будь-яким з пунктів 11-12, в якому щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код додатково призначені для виконання пристроєм з щонайменше одним процесором щонайменше: визначення маркера безпеки з використанням первинного ключа безпеки транспортного рівня (БТР). 15. Машиночитаний носій, який містить комп'ютерну програму, яка містить у собі програмний код для виконання комп'ютером, який при виконанні його щонайменше одним процесором пристрою призводить до виконання пристроєм: прийому зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF); визначення ідентифікатора сервера (NAF-Id) і генерування спеціального серверного ключа початкового завантаження (Ks_NAF) на основі ідентифікатора сервера (NAF-Id); визначення маркера безпеки; генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. 16. Спосіб для забезпечення механізму безпеки для зовнішнього програмного коду, який включає в себе: передачу зовнішнього програмного коду, в якому зовнішній програмний код містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF); визначення маркера безпеки; генерування спеціального серверного ключа початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id); генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. 17. Спосіб за п. 16 додатково включає в себе: запит спеціального серверного ключа початкового завантаження (Ks_NAF) від серверної функції початкового завантаження (ФПЗ); і визначення ідентифікатора сервера (NAF-Id), який включає в себе доменне ім'я (ДІ) та ідентифікатор протоколу безпеки. 18. Спосіб за п. 16 або 17 додатково включає в себе: прийом спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF); підтвердження спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) порівнянням згенерованого спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з прийнятим спеціальним ключем початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. 19. Сервер додатків, який має: щонайменше один процесор; і щонайменше один запам'ятовуючий пристрій, який містить комп'ютерний програмний код, щонайменше один запам'ятовуючий пристрій і комп'ютерний програмний код, призначені для виконання сервером додатків щонайменше з одним процесором, щонайменше: передачі зовнішнього програмного коду, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF); генерування спеціального серверного ключа початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id); визначення маркера безпеки; генерування спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і 13 UA 108957 C2 5 10 15 використання спеціального ключа початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. 20. Машиночитаний носій, який містить комп'ютерну програму, яка містить у собі комп'ютерний програмний код для виконання комп'ютером, який при виконанні щонайменше одним процесором сервера додатків призводить до того, що сервер додатків: передає зовнішній програмний код, який містить у собі запит спеціального серверного ключа початкового завантаження (Ks_NAF); генерує спеціальний серверний ключ початкового завантаження (Ks_NAF) з використанням ідентифікатора сервера (NAF-Id); визначає маркер безпеки; генерує спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF) з використанням спеціального серверного ключа початкового завантаження (Ks_NAF) і маркера безпеки; і використовує спеціальний ключ початкового завантаження зовнішнього програмного коду (Ks_js_NAF) для механізму безпеки зовнішнього програмного коду. 14 UA 108957 C2 15 UA 108957 C2 16 UA 108957 C2 17 UA 108957 C2 18 UA 108957 C2 Комп’ютерна верстка А. Крулевський Державна служба інтелектуальної власності України, вул. Василя Липківського, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут інтелектуальної власності”, вул. Глазунова, 1, м. Київ – 42, 01601 19

ДивитисяДодаткова інформація

Назва патенту англійськоюSecurity mechanism for external code

Автори англійськоюHoltmanns, Silke, Laitinen, Pekka Johannes

Автори російськоюХолтманнс Силкэ, Лайтинен Пэкка Йоханнэс

МПК / Мітки

МПК: G06F 21/00, H04L 9/08, H04W 12/06, H04L 9/32, H04W 12/04

Мітки: коду, зовнішнього, механізм, безпеки, програмного

Код посилання

<a href="https://ua.patents.su/21-108957-mekhanizm-bezpeki-dlya-zovnishnogo-programnogo-kodu.html" target="_blank" rel="follow" title="База патентів України">Механізм безпеки для зовнішнього програмного коду</a>

Попередній патент: Верстатний шпиндель з гасінням віброколивань

Наступний патент: Вібраційний спосіб класифікації важкогрохотимої мінеральної сировини

Випадковий патент: Термостабілізований світлодіодний пристрій