Спосіб і пристрій для вироблення нового ключа при передачі обслуговування в бездротових мережах

Формула / Реферат

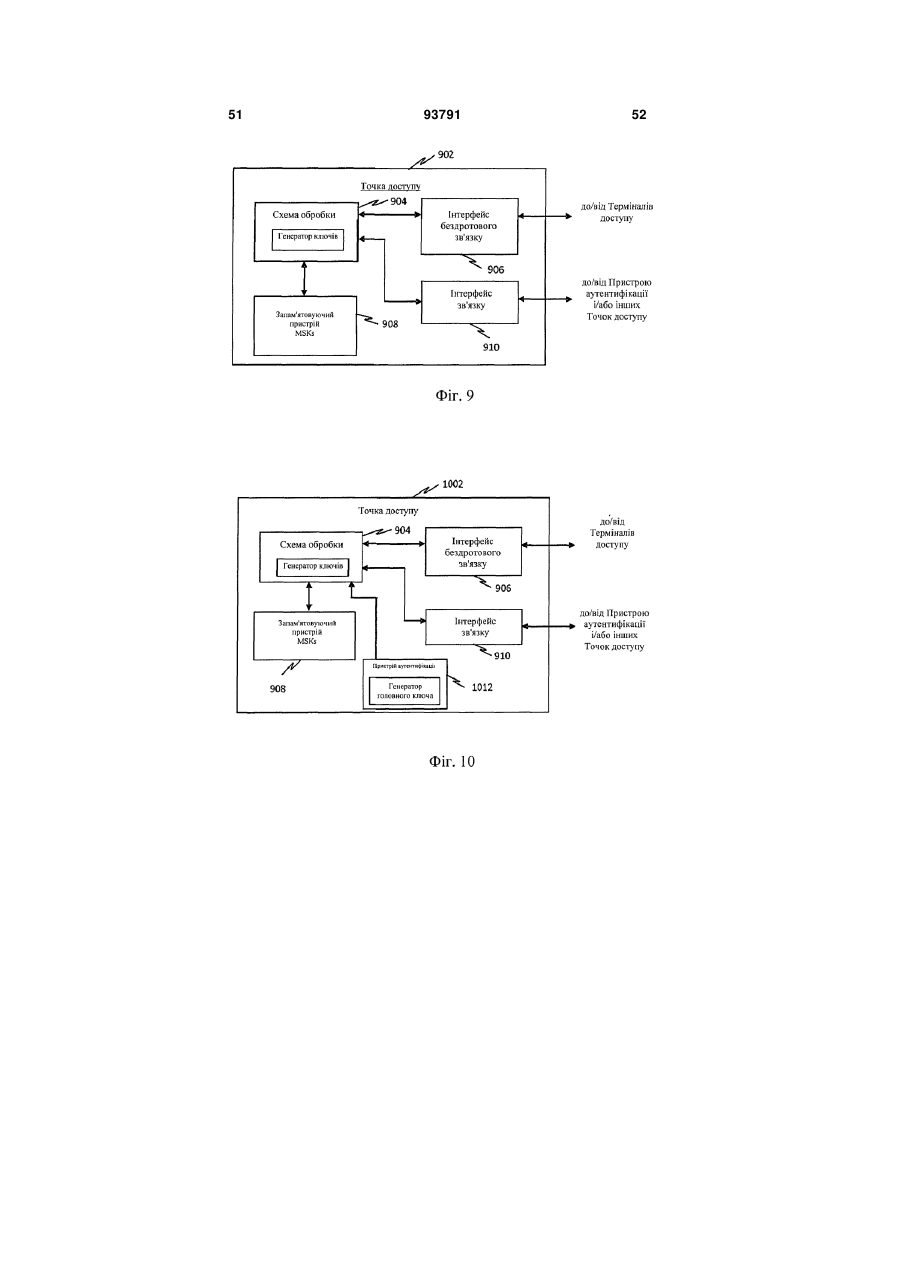

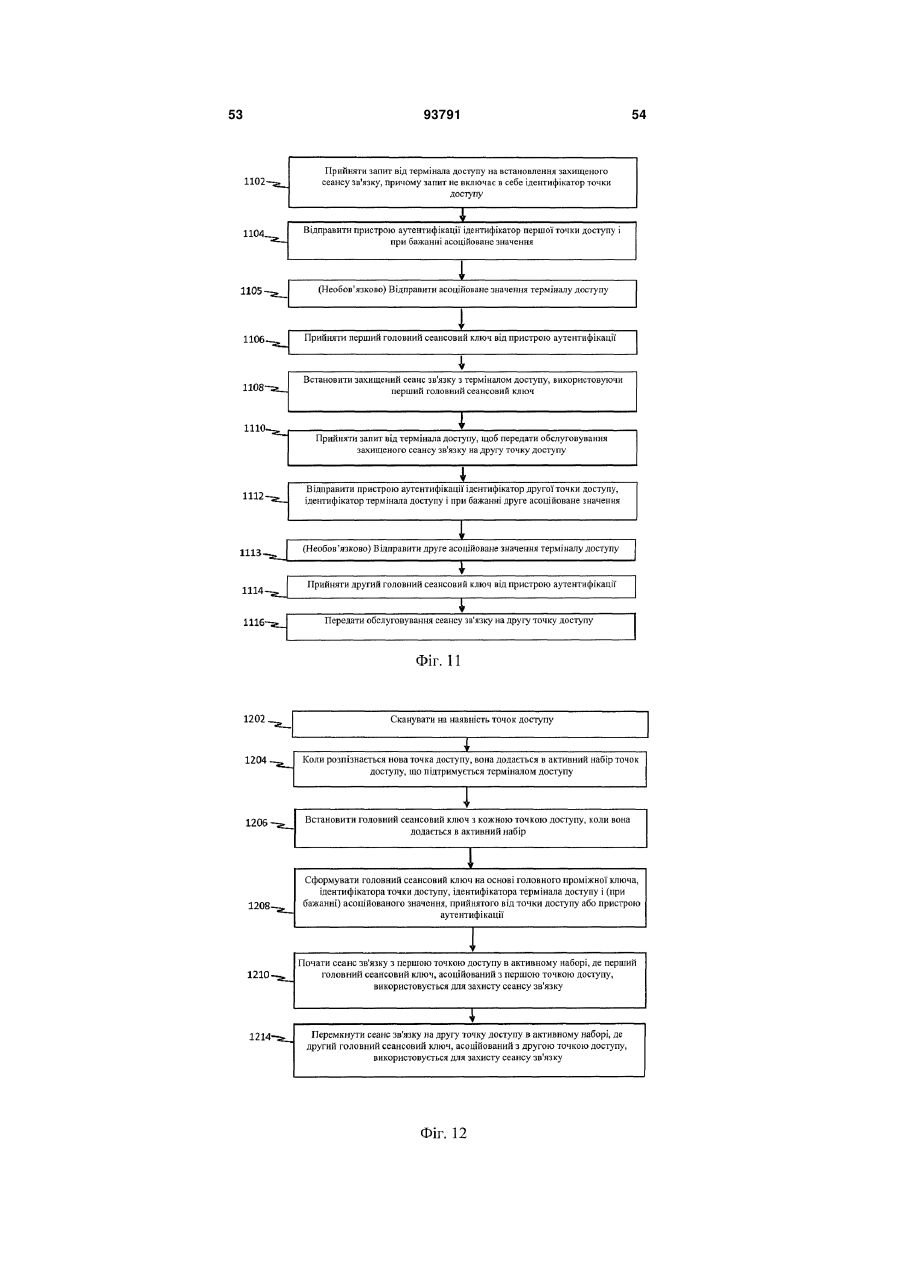

1. Спосіб, який діє в точці доступу, який включає етапи, на яких:

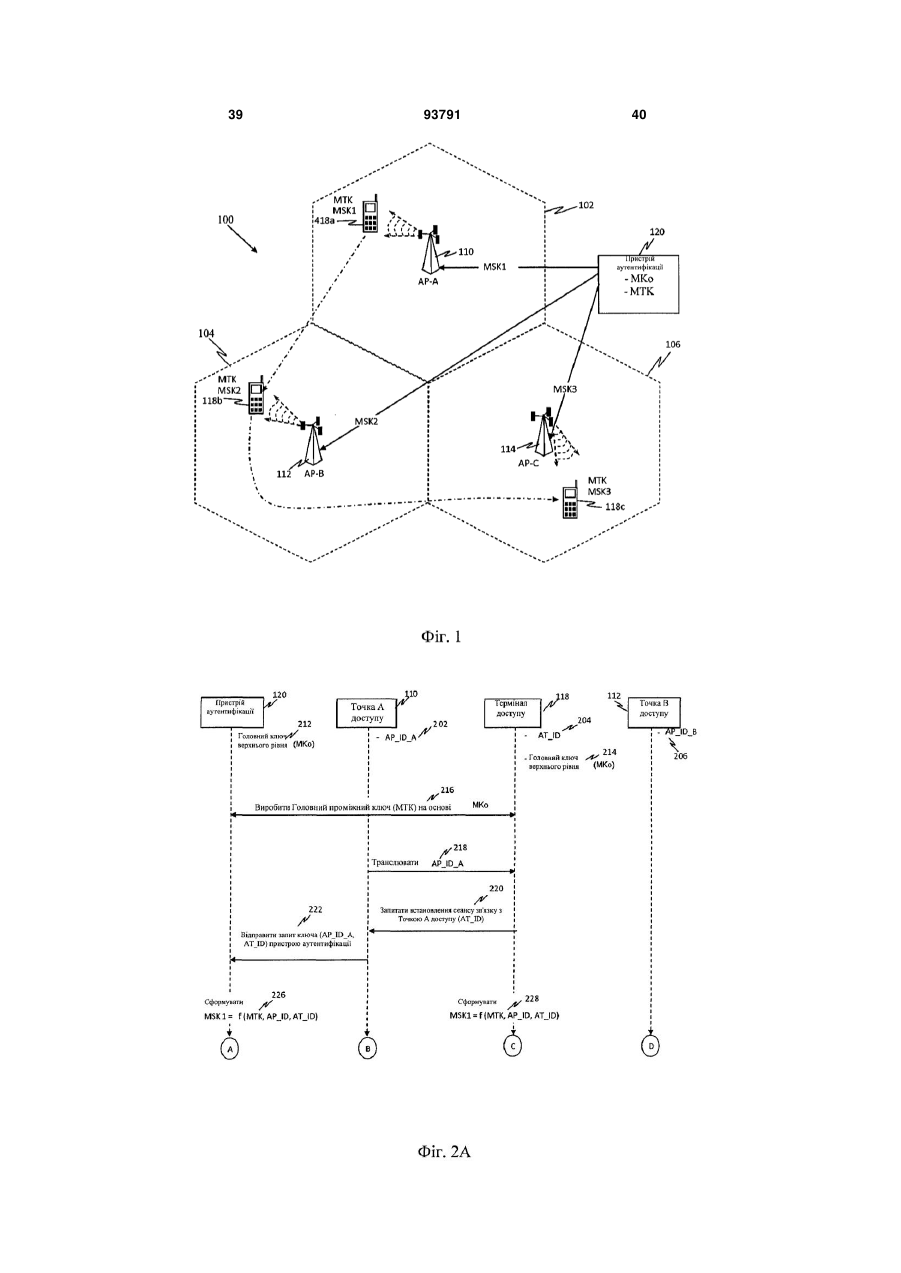

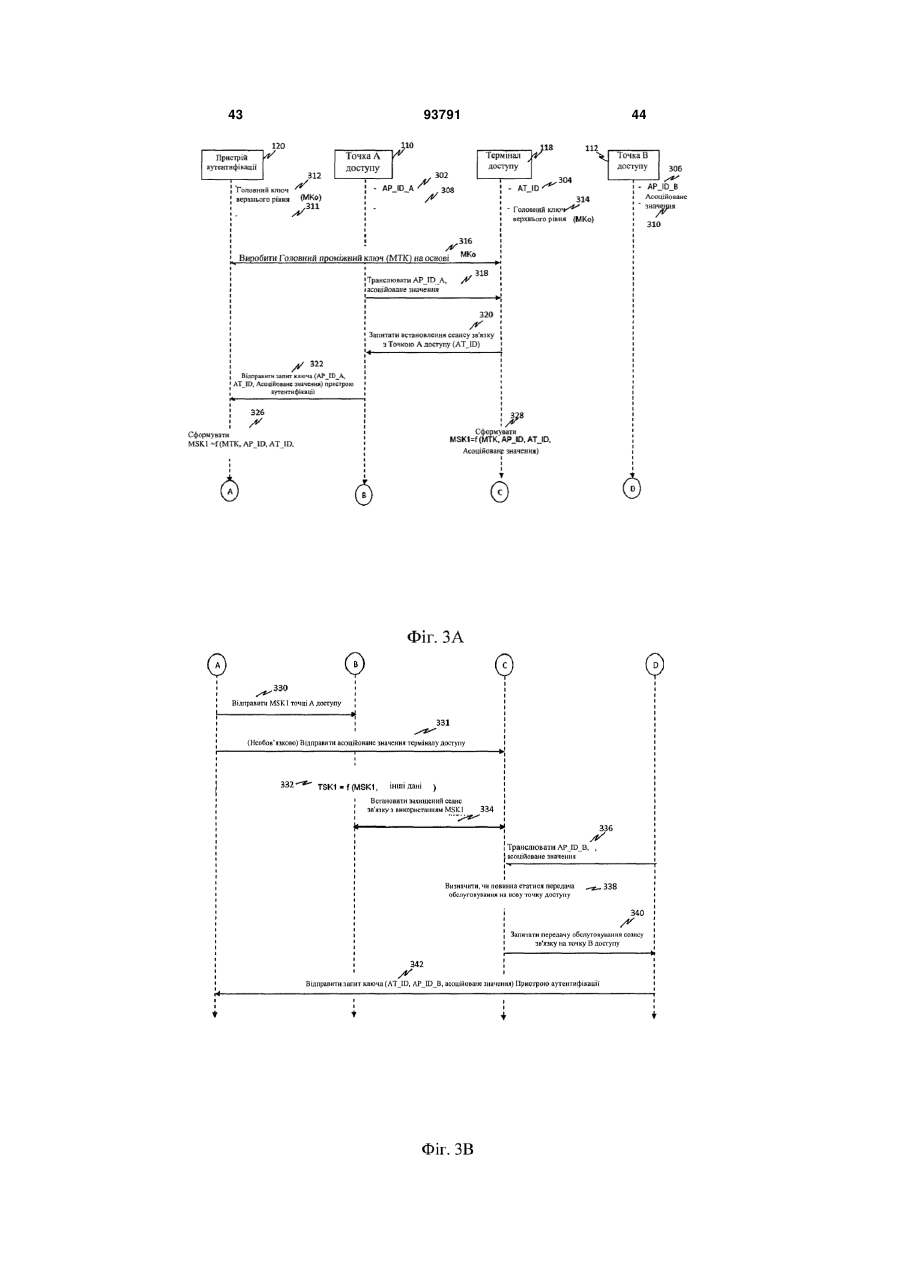

приймають перший запит від термінала доступу на встановлення захищеного сеансу зв'язку через точку доступу;

відправляють повідомлення із запитом ключа пристрою аутентифікації, де повідомлення із запитом ключа включає в себе локально отриманий ідентифікатор першої точки доступу і прийнятий ідентифікатор термінала доступу; і

приймають перший головний сеансовий ключ від пристрою аутентифікації для встановлення сеансу зв'язку між терміналом доступу і точкою доступу, де перший головний сеансовий ключ є функцією щонайменше ідентифікатора першої точки доступу і ідентифікатора термінала доступу.

2. Спосіб за п. 1, в якому повідомлення із запитом ключа також включає в себе перше асоційоване значення, сформоване точкою доступу, і перший головний ключ також є функцією асоційованого значення.

3. Спосіб за п. 1, в якому повідомлення із запитом ключа також включає в себе щонайменше одну з IP-адреси (Інтернет-протокол) або МАС-адреси (Керування доступом до середовища передачі) точки доступу, і перший головний сеансовий ключ також є функцією IP- або МАС-адреси.

4. Спосіб за п. 1, в якому прийнятий перший головний сеансовий ключ також є функцією асоційованого значення, сформованого або асоційованого з пристроєм аутентифікації, і точка доступу приймає асоційоване значення від пристрою аутентифікації.

5. Спосіб за п. 4, який додатково включає етап, на якому:

відправляють асоційоване значення терміналу доступу, щоб дозволити терміналу доступу сформувати перший головний сеансовий ключ.

6. Спосіб за п. 1, який додатково включає етап, на якому:

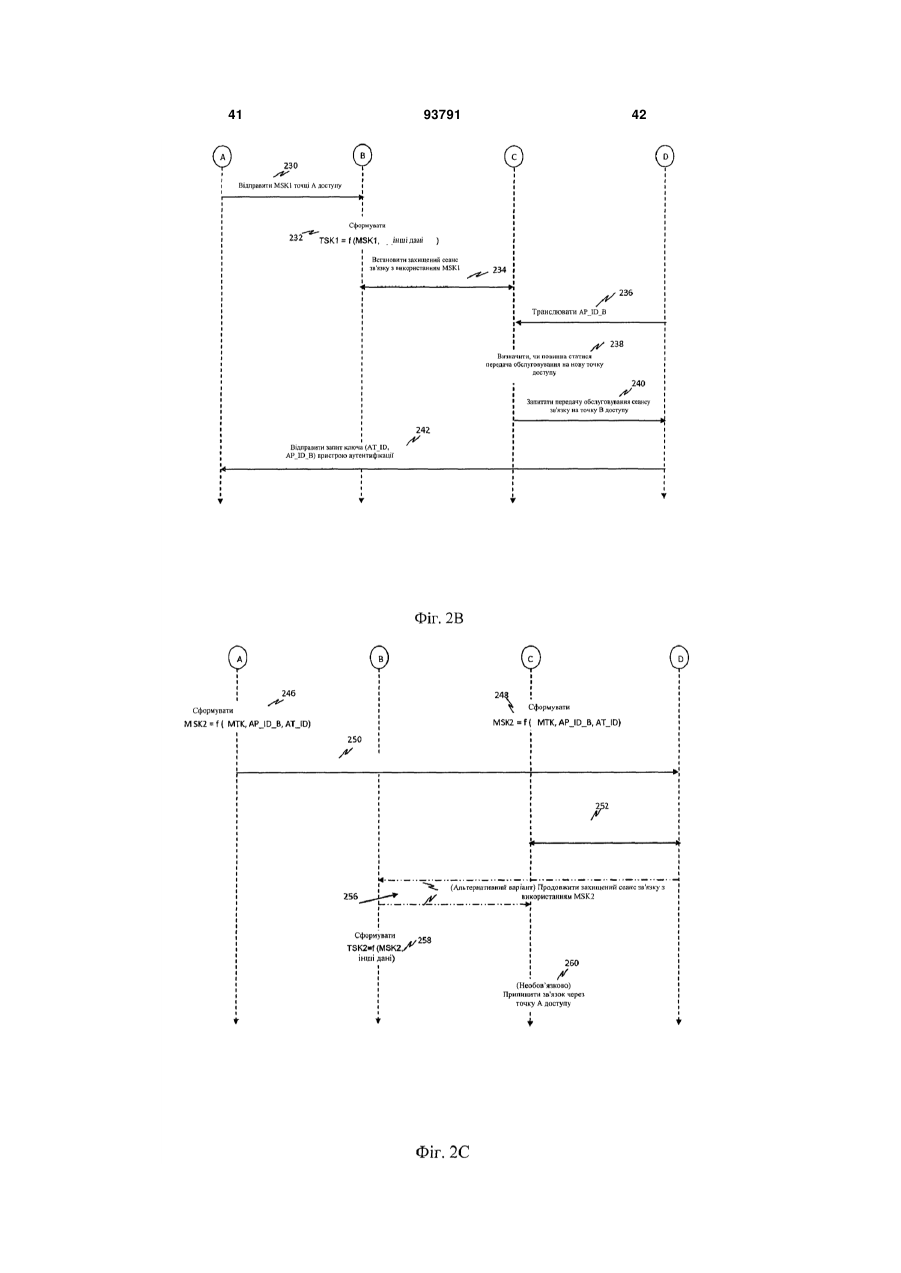

приймають запит передачі обслуговування від термінала доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу, де запит включає в себе ідентифікатор другої точки доступу, асоційований з другою точкою доступу, на яку треба передати обслуговування сеансу зв'язку.

7. Спосіб за п. 6, який додатково включає етапи, на яких:

відправляють ідентифікатор другої точки доступу і прийнятий ідентифікатор термінала доступу на другу точку доступу; і

передають обслуговування сеансу зв'язку на другу точку доступу.

8. Спосіб за п. 1, в якому перший головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і точкою доступу.

9. Точка доступу, яка містить:

запам'ятовуючий пристрій; і

процесор, з'єднаний із запам'ятовуючим пристроєм, причому процесор сконфігурований для:

прийому першого запиту від термінала доступу на встановлення захищеного сеансу зв'язку через точку доступу;

відправки повідомлення із запитом ключа пристрою аутентифікації, де повідомлення із запитом ключа включає в себе локально отриманий ідентифікатор першої точки доступу і прийнятий ідентифікатор термінала доступу; і

прийому першого головного сеансового ключа від пристрою аутентифікації для встановлення сеансу зв'язку між терміналом доступу і точкою доступу, де перший головний сеансовий ключ є функцією щонайменше ідентифікатора першої точки доступу і ідентифікатора термінала доступу.

10. Точка доступу за п. 9, в якій повідомлення із запитом ключа також включає в себе перше асоційоване значення, сформоване точкою доступу, і перший головний сеансовий ключ також є функцією асоційованого значення.

11. Точка доступу за п. 9, в якій повідомлення із запитом ключа також включає в себе щонайменше одну з IP-адреси (Інтернет-протокол) або МАС-адреси (Керування доступом до середовища передачі) точки доступу, і перший головний сеансовий ключ також є функцією IP- або МАС-адреси.

12. Точка доступу за п. 9, в якій прийнятий перший головний сеансовий ключ також є функцією асоційованого значення, сформованого або асоційованого з пристроєм аутентифікації, і точка доступу приймає асоційоване значення від пристрою аутентифікації.

13. Точка доступу за п. 12, в якій процесор додатково конфігурується для: відправки асоційованого значення терміналу доступу, щоб дозволити терміналу доступу сформувати перший головний сеансовий ключ.

14. Точка доступу за п. 9, в якій процесор додатково конфігурується для:

прийому запиту передачі обслуговування від термінала доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу, де запит включає в себе ідентифікатор другої точки доступу, асоційований з другою точкою доступу, на яку треба передати обслуговування сеансу зв'язку.

15. Точка доступу за п. 14, в якій процесор додатково конфігурується для:

відправки ідентифікатора другої точки доступу і прийнятого ідентифікатора термінала доступу на другу точку доступу; і

передачі обслуговування сеансу зв'язку на другу точку доступу.

16. Точка доступу за п. 9, в якій перший головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і точкою доступу.

17. Точка доступу, що містить:

засіб для прийому першого запиту від термінала доступу на встановлення захищеного сеансу зв'язку через точку доступу;

засіб для відправки повідомлення із запитом ключа пристрою аутентифікації, де повідомлення із запитом ключа включає в себе локально отриманий ідентифікатор першої точки доступу і прийнятий ідентифікатор термінала доступу; і

засіб для прийому першого головного сеансового ключа від пристрою аутентифікації для встановлення сеансу зв'язку між терміналом доступу і точкою доступу, де перший головний сеансовий ключ є функцією щонайменше ідентифікатора першої точки доступу і ідентифікатора термінала доступу.

18. Точка доступу за п. 17, що додатково містить:

засіб для прийому запиту передачі обслуговування від термінала доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу, де запит включає в себе ідентифікатор другої точки доступу, асоційований з другою точкою доступу, на яку треба передати обслуговування сеансу зв'язку.

19. Точка доступу за п. 18, що додатково містить:

засіб для відправки ідентифікатора другої точки доступу і прийнятого ідентифікатора термінала доступу на другу точку доступу; і

засіб для передачі обслуговування сеансу зв'язку на другу точку доступу.

20. Точка доступу за п. 17, в якій перший головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і точкою доступу.

21. Носій, який читається процесором, що містить команди, які можуть використовуватися одним або декількома процесорами, причому команди містять:

команди для прийому першого запиту від термінала доступу на встановлення захищеного сеансу зв'язку через точку доступу;

команди для відправки повідомлення із запитом ключа пристрою аутентифікації, де повідомлення із запитом ключа включає в себе локально отриманий ідентифікатор першої точки доступу і прийнятий ідентифікатор термінала доступу; і

команди для прийому першого головного сеансового ключа від пристрою аутентифікації для встановлення сеансу зв'язку між терміналом доступу і точкою доступу, де перший головний сеансовий ключ є функцією щонайменше ідентифікатора першої точки доступу і ідентифікатора термінала доступу.

22. Носій, який читається процесором, за п. 21, що додатково містить:

команди для прийому запиту передачі обслуговування від термінала доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу, де запит включає в себе ідентифікатор другої точки доступу, асоційований з другою точкою доступу, на яку треба передати обслуговування сеансу зв'язку.

23. Носій, який читається процесором, за п. 22, що додатково містить:

команди для відправки ідентифікатора другої точки доступу і прийнятого ідентифікатора термінала доступу на другу точку доступу; і

команди для передачі обслуговування сеансу зв'язку на другу точку доступу.

24. Носій, який читається процесором, за п. 21, в якому перший головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і точкою доступу.

25. Процесор, що містить:

схему обробки, сконфігуровану для:

прийому першого запиту від термінала доступу на встановлення захищеного сеансу зв'язку через точку доступу;

відправки повідомлення із запитом ключа пристрою аутентифікації, де повідомлення із запитом ключа включає в себе локально отриманий ідентифікатор першої точки доступу і прийнятий ідентифікатор термінала доступу; і

прийому першого головного сеансового ключа від пристрою аутентифікації для встановлення сеансу зв'язку між терміналом доступу і точкою доступу, де перший головний сеансовий ключ є функцією щонайменше ідентифікатора першої точки доступу і ідентифікатора термінала доступу.

26. Процесор за п. 25, в якому схема обробки додатково сконфігурована для:

прийому запиту передачі обслуговування від термінала доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу, де запит включає в себе ідентифікатор другої точки доступу, асоційований з другою точкою доступу, на яку треба передати обслуговування сеансу зв'язку.

27. Процесор за п. 26, в якому схема обробки додатково сконфігурована для:

відправки ідентифікатора другої точки доступу і прийнятого ідентифікатора термінала доступу на другу точку доступу; і

передачі обслуговування сеансу зв'язку на другу точку доступу.

28. Процесор за п. 25, в якому перший головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і точкою доступу.

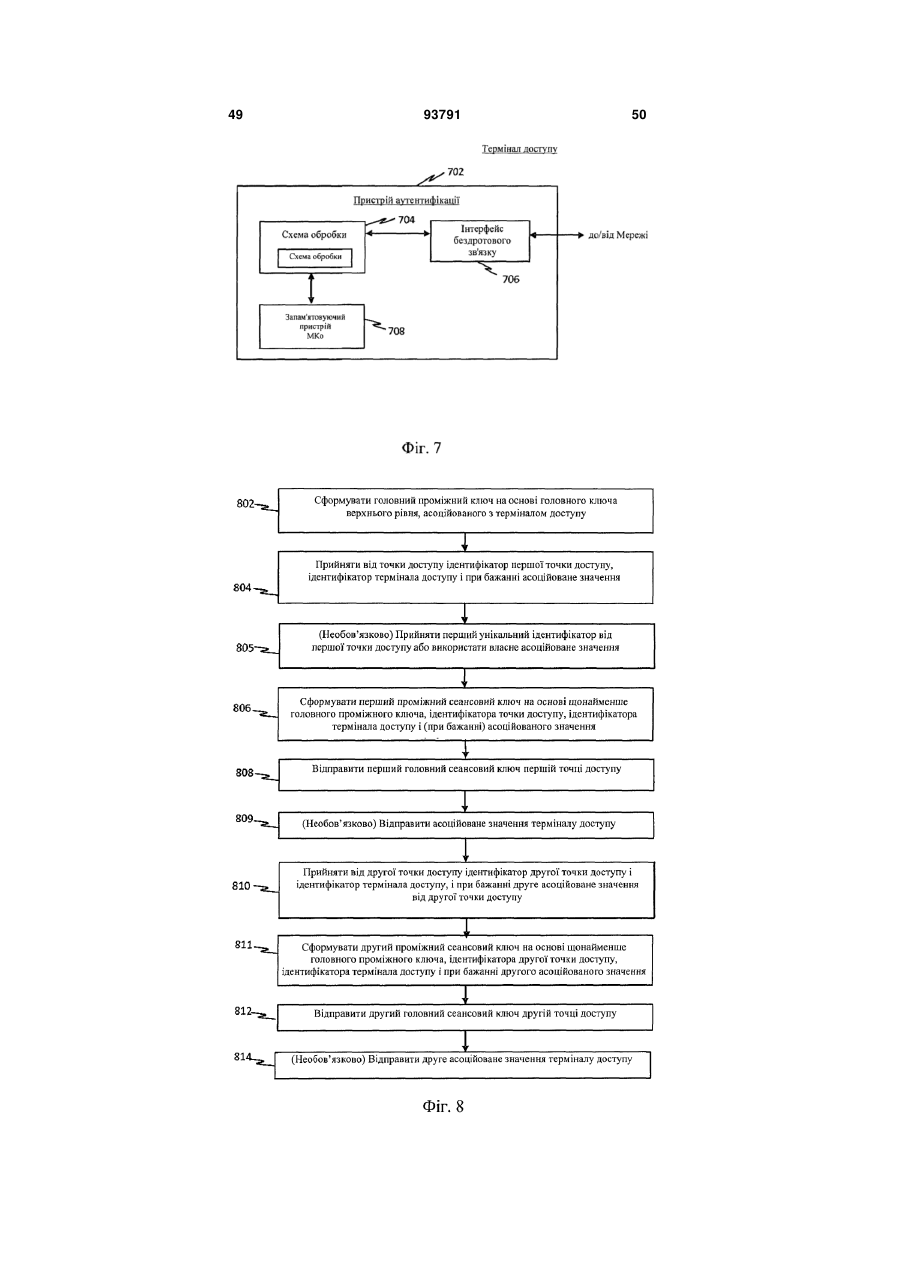

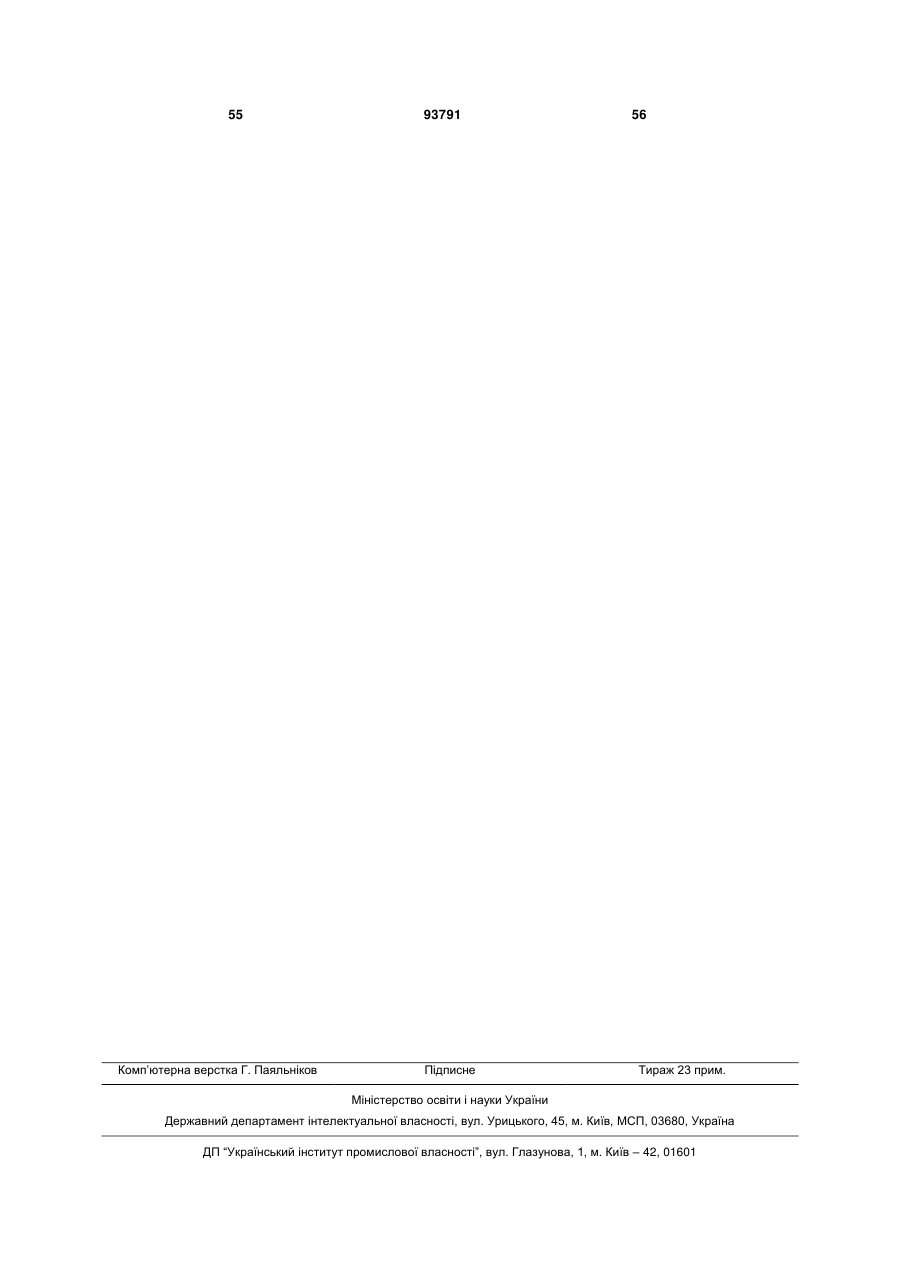

29. Спосіб, який діє в терміналі доступу, що включає етапи, на яких:

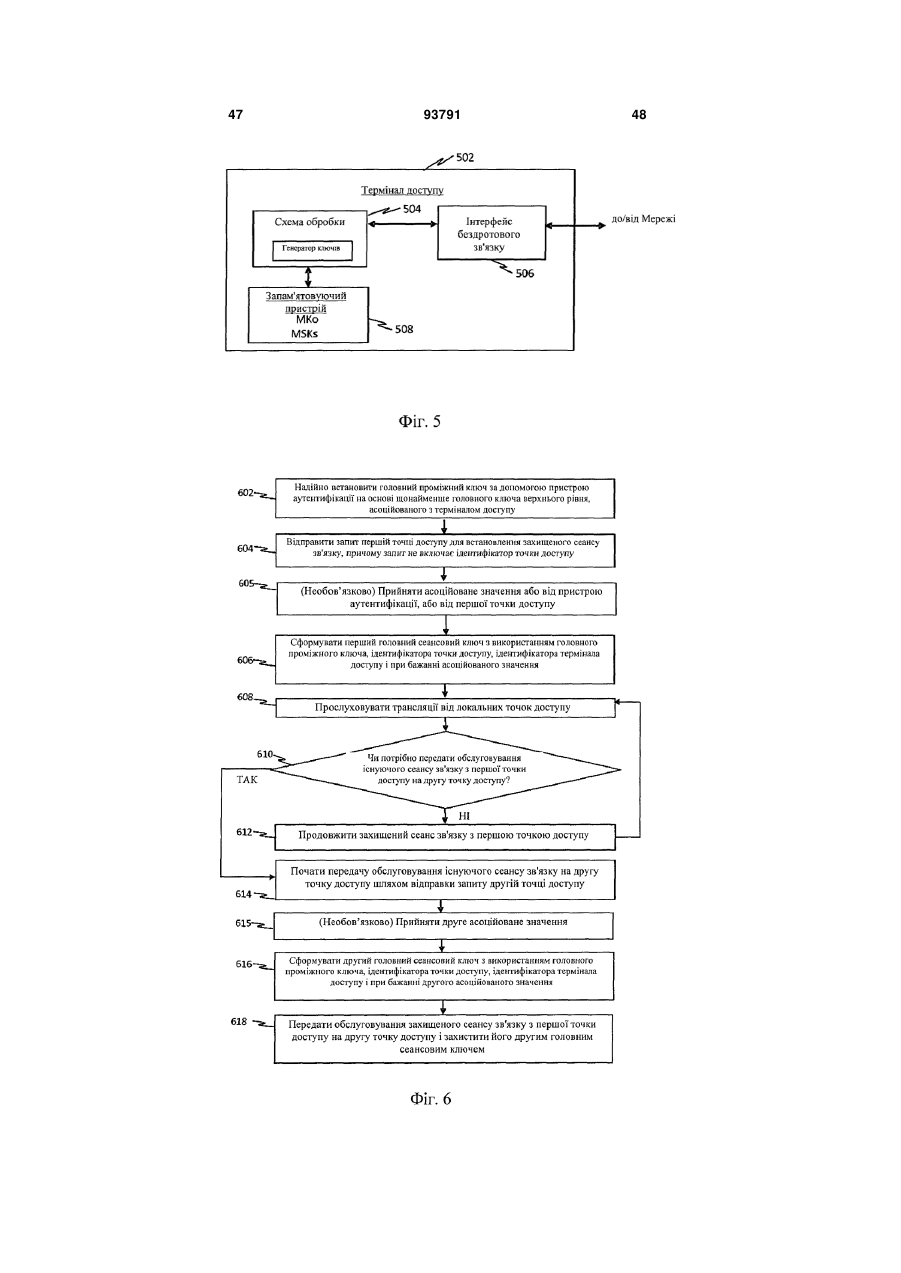

встановлюють головний проміжний ключ за допомогою пристрою аутентифікації на основі щонайменше головного ключа верхнього рівня, асоційованого з терміналом доступу;

отримують ідентифікатор точки доступу, асоційований з першою точкою доступу;

відправляють запит до першої точки доступу, щоб встановити захищений сеанс зв'язку;

формують перший головний сеансовий ключ у вигляді функції щонайменше головного проміжного ключа і ідентифікатора першої точки доступу; і

встановлюють захищений сеанс зв'язку з першою точкою доступу, використовуючи перший головний сеансовий ключ.

30. Спосіб за п. 29, який додатково включає етап, на якому:

приймають перше асоційоване значення, сформоване першою точкою доступу, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

31. Спосіб за п. 30, в якому перше асоційоване значення включає в себе щонайменше одну з IP-адреси (Інтернет-протокол) або МАС-адреси (Керування доступом до середовища передачі) першої точки доступу, і перший головний сеансовий ключ також є функцією IP- або МАС-адреси.

32. Спосіб за п. 29, який додатково включає етап, на якому:

приймають перше асоційоване значення, сформоване пристроєм аутентифікації, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

33. Спосіб за п. 29, що додатково включає етапи, на яких:

отримують ідентифікатор другої точки доступу, асоційований з другою точкою доступу; і

відправляють неспецифічний запит передачі обслуговування до другої точки доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу.

34. Спосіб за п. 33, що додатково включає етапи, на яких:

формують другий головний сеансовий ключ з використанням щонайменше головного проміжного ключа і ідентифікатора другої точки доступу; і

передають обслуговування захищеного сеансу зв'язку на другу точку доступу з використанням другого головного сеансового ключа.

35. Спосіб за п. 34, в якому другий головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і другою точкою доступу.

36. Спосіб за п. 34, який додатково включає етап, на якому:

приймають друге асоційоване значення, сформоване першою точкою доступу, де другий головний сеансовий ключ також є функцією другого асоційованого значення.

37. Спосіб за п. 34, який додатково включає етап, на якому:

приймають друге асоційоване значення, сформоване пристроєм аутентифікації, де другий головний сеансовий ключ також є функцією другого асоційованого значення.

38. Спосіб за п. 33, в якому запит передачі обслуговування не включає ідентифікатор другої точки доступу.

39. Термінал доступу, що містить:

запам'ятовуючий пристрій; і

процесор, з'єднаний із запам'ятовуючим пристроєм, причому процесор сконфігурований для:

встановлення головного проміжного ключа за допомогою пристрою аутентифікації на основі щонайменше головного ключа верхнього рівня, асоційованого з терміналом доступу;

отримання ідентифікатора точки доступу, асоційованого з першою точкою доступу;

відправки запиту до першої точки доступу, щоб встановити захищений сеанс зв'язку;

формування першого головного сеансового ключа у вигляді функції щонайменше головного проміжного ключа і ідентифікатора першої точки доступу; і

встановлення захищеного сеансу зв'язку з першою точкою доступу, використовуючи перший головний сеансовий ключ.

40. Термінал доступу за п. 39, в якому процесор додатково сконфігурований для:

прийому першого асоційованого значення, сформованого першою точкою доступу, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

41. Термінал доступу за п. 40, в якому перше асоційоване значення включає в себе щонайменше одну з IP-адреси (Інтернет-протокол) або МАС-адреси (Керування доступом до середовища передачі) першої точки доступу, і перший головний сеансовий ключ також є функцією IP- або МАС-адреси.

42. Термінал доступу за п. 39, в якому процесор додатково сконфігурований для:

прийому першого асоційованого значення, сформованого пристроєм аутентифікації, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

43. Термінал доступу за п. 39, в якому процесор додатково сконфігурований для:

отримання ідентифікатора другої точки доступу, асоційованого з другою точкою доступу; і

відправки неспецифічного запиту передачі обслуговування до другої точки доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу.

44. Термінал доступу за п. 43, в якому процесор додатково сконфігурований для:

формування другого головного сеансового ключа з використанням щонайменше головного проміжного ключа і ідентифікатора другої точки доступу; і

передачі обслуговування захищеного сеансу зв'язку на другу точку доступу з використанням другого головного сеансового ключа.

45. Термінал доступу за п. 44, в якому другий головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і другою точкою доступу.

46. Термінал доступу за п. 44, в якому процесор додатково сконфігурований для:

прийому другого асоційованого значення, сформованого першою точкою доступу, де другий головний сеансовий ключ також є функцією другого асоційованого значення.

47. Термінал доступу за п. 44, в якому процесор додатково сконфігурований для:

прийому другого асоційованого значення, сформованого пристроєм аутентифікації, де другий головний сеансовий ключ також є функцією другого асоційованого значення.

48. Термінал доступу за п. 43, в якому запит передачі обслуговування не включає ідентифікатор другої точки доступу.

49. Термінал доступу, що містить:

засіб для встановлення головного проміжного ключа за допомогою пристрою аутентифікації на основі щонайменше головного ключа верхнього рівня, асоційованого з терміналом доступу;

засіб для отримання ідентифікатора точки доступу, асоційованого з першою точкою доступу;

засіб для відправки запиту до першої точки доступу, щоб встановити захищений сеанс зв'язку;

засіб для формування першого головного сеансового ключа у вигляді функції щонайменше головного проміжного ключа і ідентифікатора першої точки доступу; і

засіб для встановлення захищеного сеансу зв'язку з першою точкою доступу, використовуючи перший головний сеансовий ключ.

50. Термінал доступу за п. 49, що додатково містить:

засіб для прийому першого асоційованого значення, сформованого першою точкою доступу, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

51. Термінал доступу за п. 49, що додатково містить:

засіб для прийому першого асоційованого значення, сформованого пристроєм аутентифікації, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

52. Термінал доступу за п. 49, що додатково містить:

засіб для отримання ідентифікатора другої точки доступу, асоційованого з другою точкою доступу; і

засіб для відправки неспецифічного запиту передачі обслуговування до другої точки доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу.

53. Термінал доступу за п. 52, що додатково містить:

засіб для формування другого головного сеансового ключа з використанням щонайменше головного проміжного ключа і ідентифікатора другої точки доступу; і

засіб для передачі обслуговування захищеного сеансу зв'язку на другу точку доступу з використанням другого головного сеансового ключа.

54. Термінал доступу за п. 53, в якому другий головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і другою точкою доступу.

55. Термінал доступу за п. 53, що додатково містить:

засіб для прийому другого асоційованого значення, сформованого першою точкою доступу, де другий головний сеансовий ключ також є функцією другого асоційованого значення.

56. Термінал доступу за п. 53, що додатково містить:

засіб для прийому другого асоційованого значення, сформованого пристроєм аутентифікації, де другий головний сеансовий ключ також є функцією другого асоційованого значення.

57. Носій, який читається процесором, що містить команди, які можуть використовуватися одним або декількома процесорами, причому команди містять:

команди для встановлення головного проміжного ключа за допомогою пристрою аутентифікації на основі щонайменше головного ключа верхнього рівня, асоційованого з терміналом доступу;

команди для отримання ідентифікатора точки доступу, асоційованого з першою точкою доступу;

команди для відправки запиту до першої точки доступу, щоб встановити захищений сеанс зв'язку;

команди для формування першого головного сеансового ключа у вигляді функції щонайменше головного проміжного ключа і ідентифікатора першої точки доступу; і

команди для встановлення захищеного сеансу зв'язку з першою точкою доступу, використовуючи перший головний сеансовий ключ.

58. Носій, який читається процесором, за п. 57, що додатково містить: команди для прийому першого асоційованого значення, сформованого першою точкою доступу, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

59. Носій, який читається процесором, за п. 57, що додатково містить:

команди для прийому першого асоційованого значення, сформованого пристроєм аутентифікації, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

60. Носій, який читається процесором, за п. 57, що додатково містить:

команди для отримання ідентифікатора другої точки доступу, асоційованого з другою точкою доступу; і

команди для відправки неспецифічного запиту передачі обслуговування до другої точки доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу.

61. Носій, який читається процесором, за п. 60, що додатково містить:

команди для формування другого головного сеансового ключа з

використанням щонайменше головного проміжного ключа і ідентифікатора другої точки доступу; і

команди для передачі обслуговування захищеного сеансу зв'язку на другу точку доступу з використанням другого головного сеансового ключа.

62. Носій, який читається процесором, за п. 61, в якому другий головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і другою точкою доступу.

63. Носій, який читається процесором, за п. 61, що додатково містить:

команди для прийому другого асоційованого значення, сформованого першою точкою доступу, де другий головний сеансовий ключ також є функцією другого асоційованого значення.

64. Носій, який читається процесором, за п. 61, що додатково містить:

команди для прийому другого асоційованого значення, сформованого пристроєм аутентифікації, де другий головний сеансовий ключ також є функцією другого асоційованого значення.

65. Процесор, що містить:

схему обробки, сконфігуровану для:

встановлення головного проміжного ключа за допомогою пристрою аутентифікації на основі щонайменше головного ключа верхнього рівня, асоційованого з терміналом доступу;

отримання ідентифікатора точки доступу, асоційованого з першою точкою доступу;

відправки запиту до першої точки доступу, щоб встановити захищений сеанс зв'язку;

формування першого головного сеансового ключа у вигляді функції щонайменше головного проміжного ключа і ідентифікатора першої точки доступу; і

встановлення захищеного сеансу зв'язку з першою точкою доступу, використовуючи перший головний сеансовий ключ.

66. Процесор за п. 65, в якому обробка додатково сконфігурована для:

прийому першого асоційованого значення, сформованого першою точкою доступу, де перший головний ключ також є функцією першого асоційованого значення.

67. Процесор за п. 65, в якому обробка додатково сконфігурована для:

прийому першого асоційованого значення, сформованого пристроєм аутентифікації, де перший головний сеансовий ключ також є функцією першого асоційованого значення.

68. Процесор за п. 65, в якому обробка додатково сконфігурована для:

отримання ідентифікатора другої точки доступу, асоційованого з другою точкою доступу; і

відправки неспецифічного запиту передачі обслуговування до другої точки доступу, щоб передати обслуговування захищеного сеансу зв'язку на другу точку доступу.

69. Процесор за п. 68, в якому обробка додатково сконфігурована для:

формування другого головного сеансового ключа з використанням щонайменше головного проміжного ключа і ідентифікатора другої точки доступу; і

передачі обслуговування захищеного сеансу зв'язку на другу точку доступу з використанням другого головного сеансового ключа.

70. Процесор за п. 69, в якому другий головний сеансовий ключ є короткостроковим, характерним для лінії зв'язку ключем для зв'язку між терміналом доступу і другою точкою доступу.

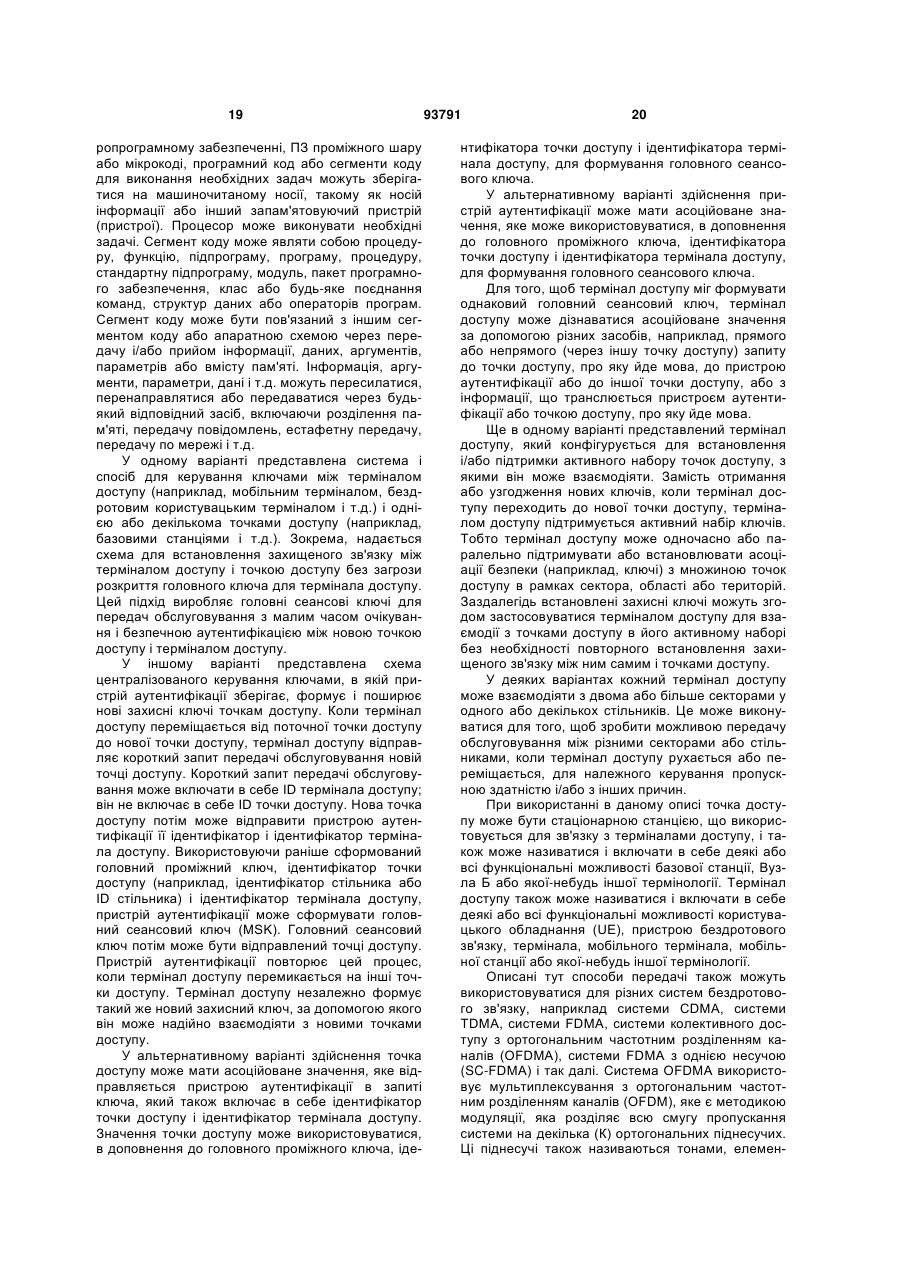

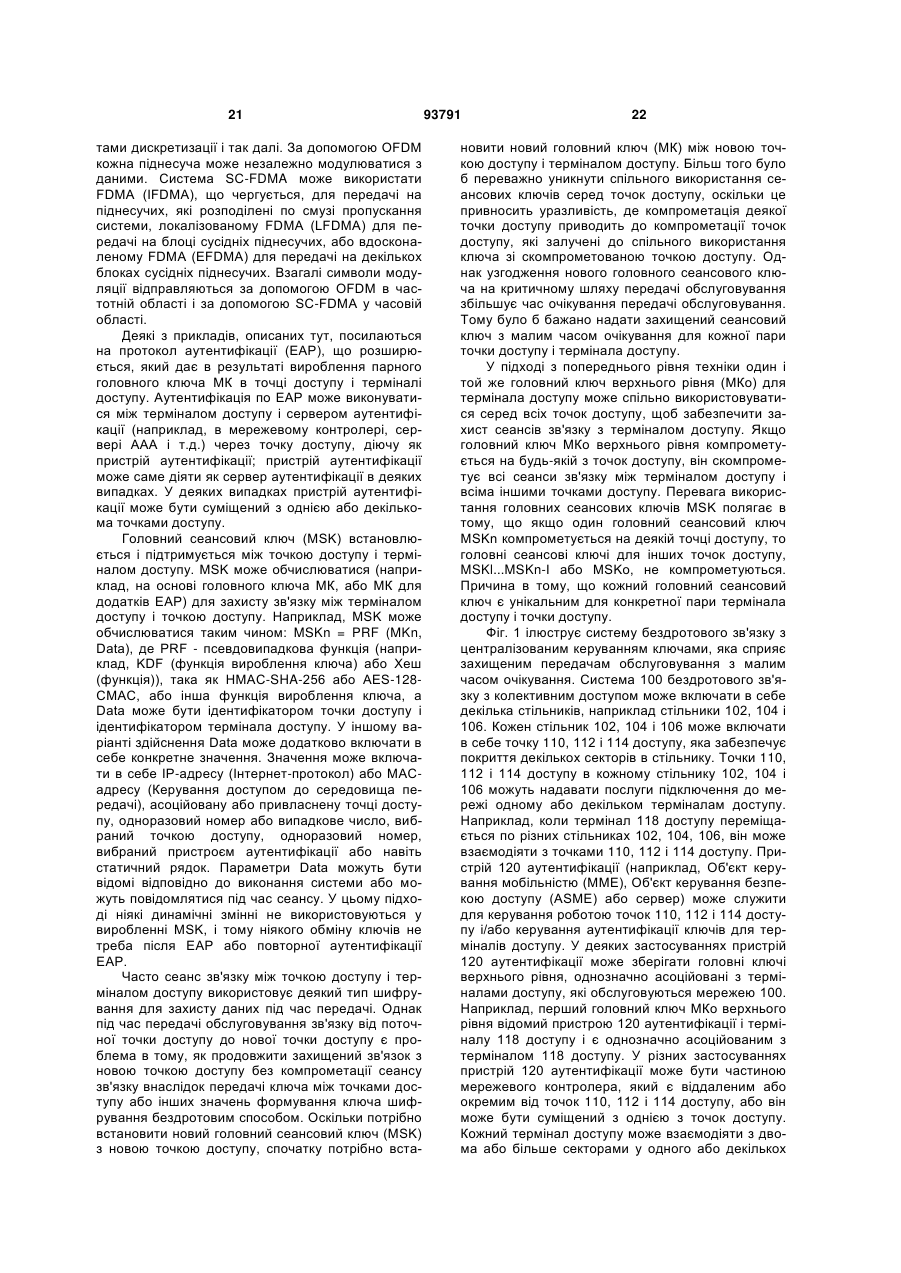

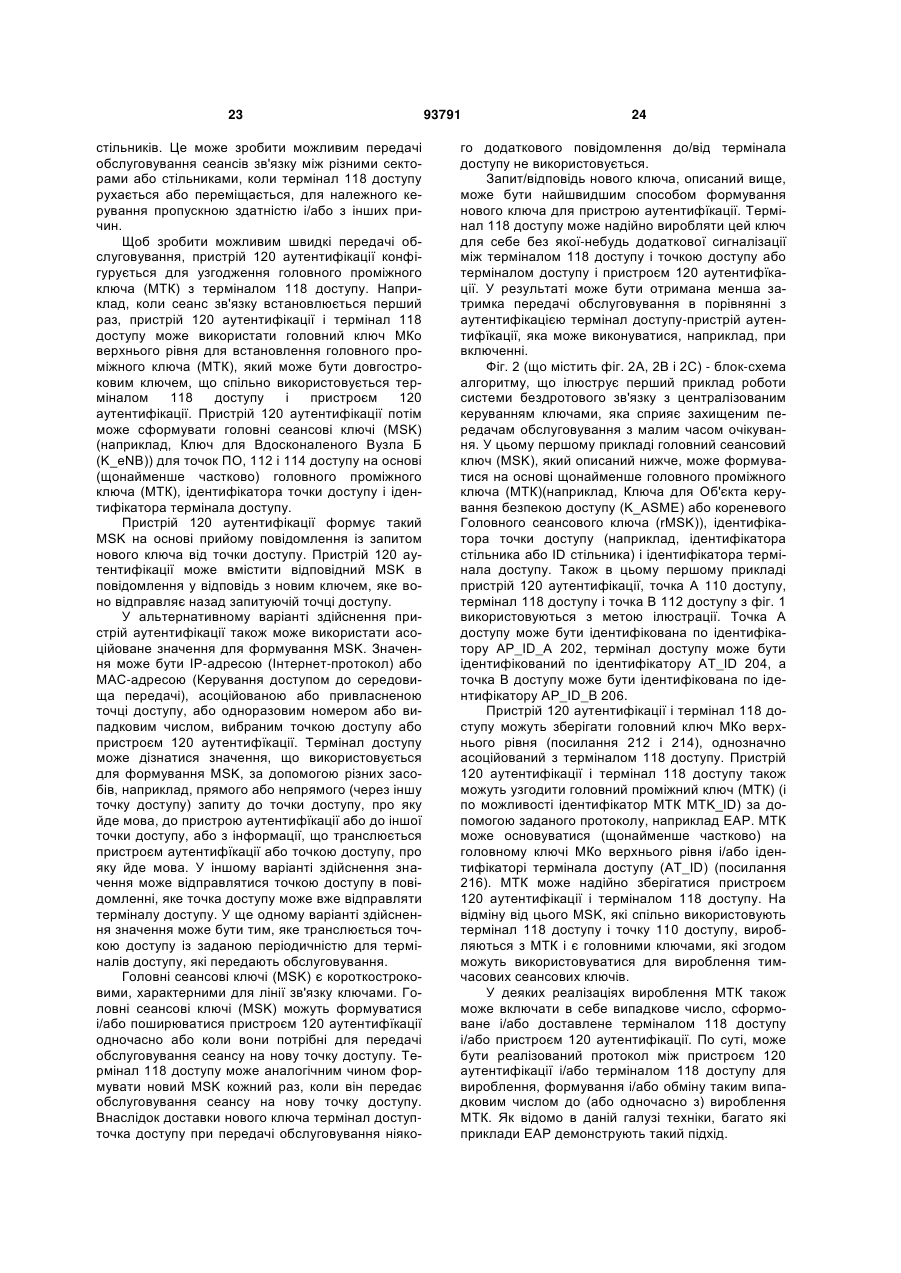

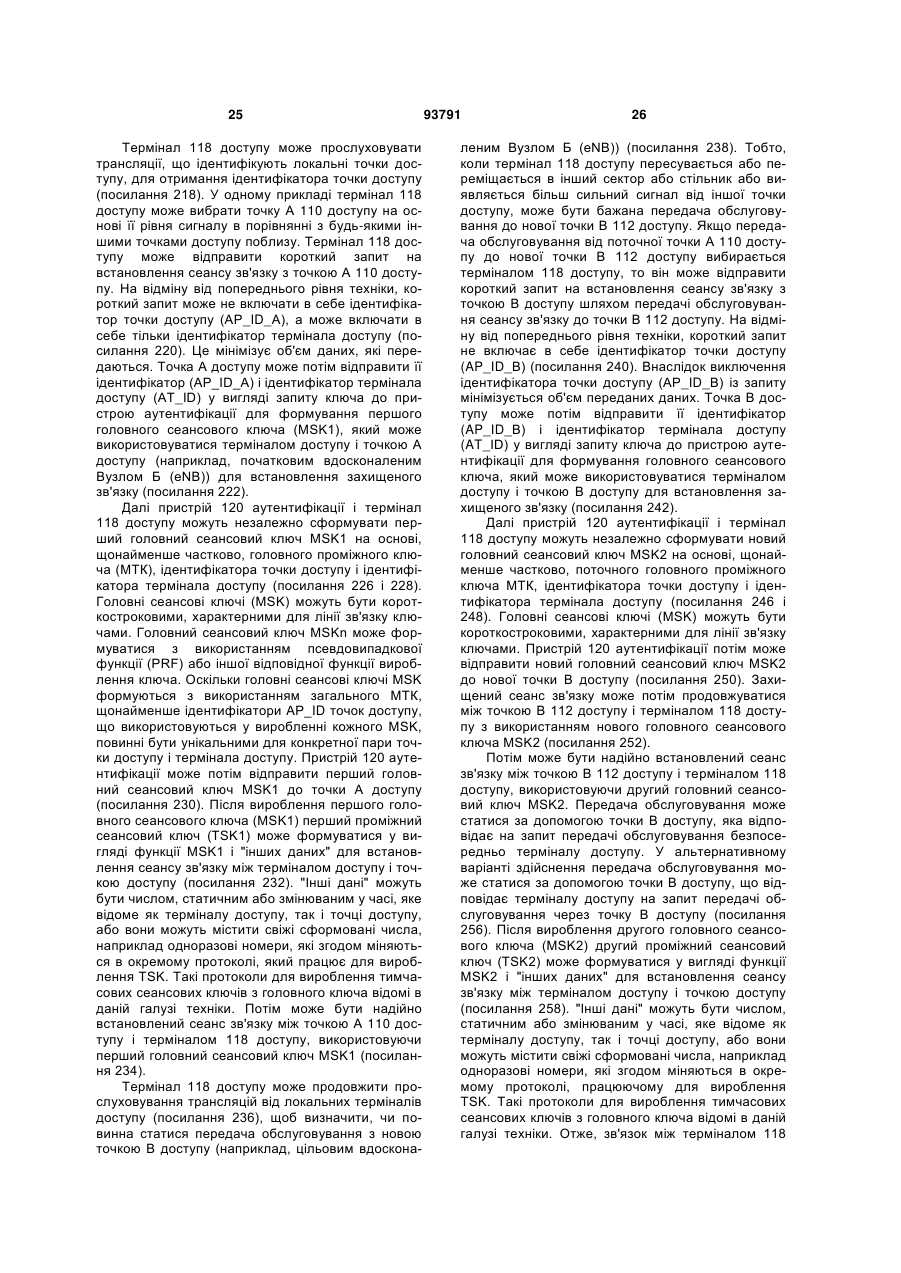

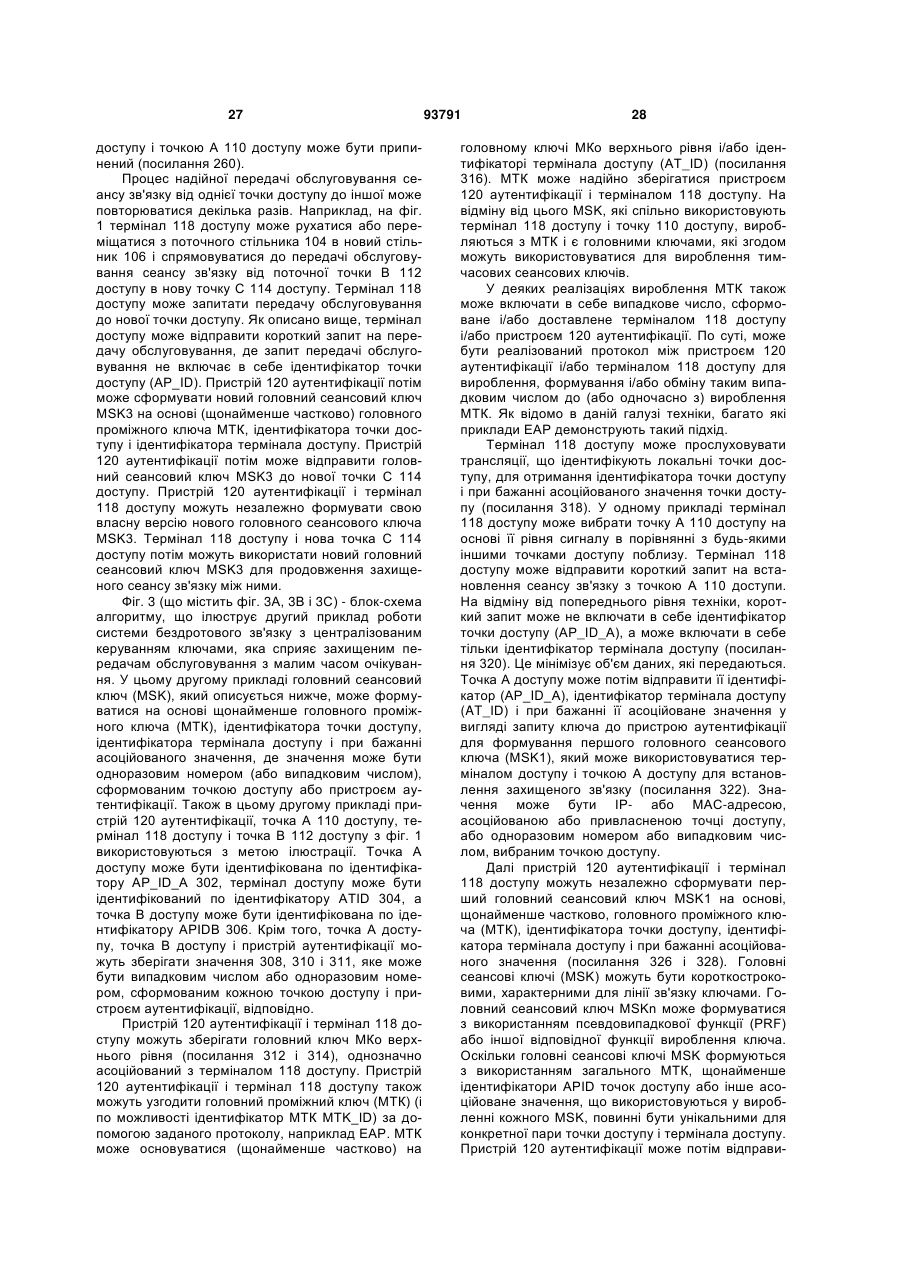

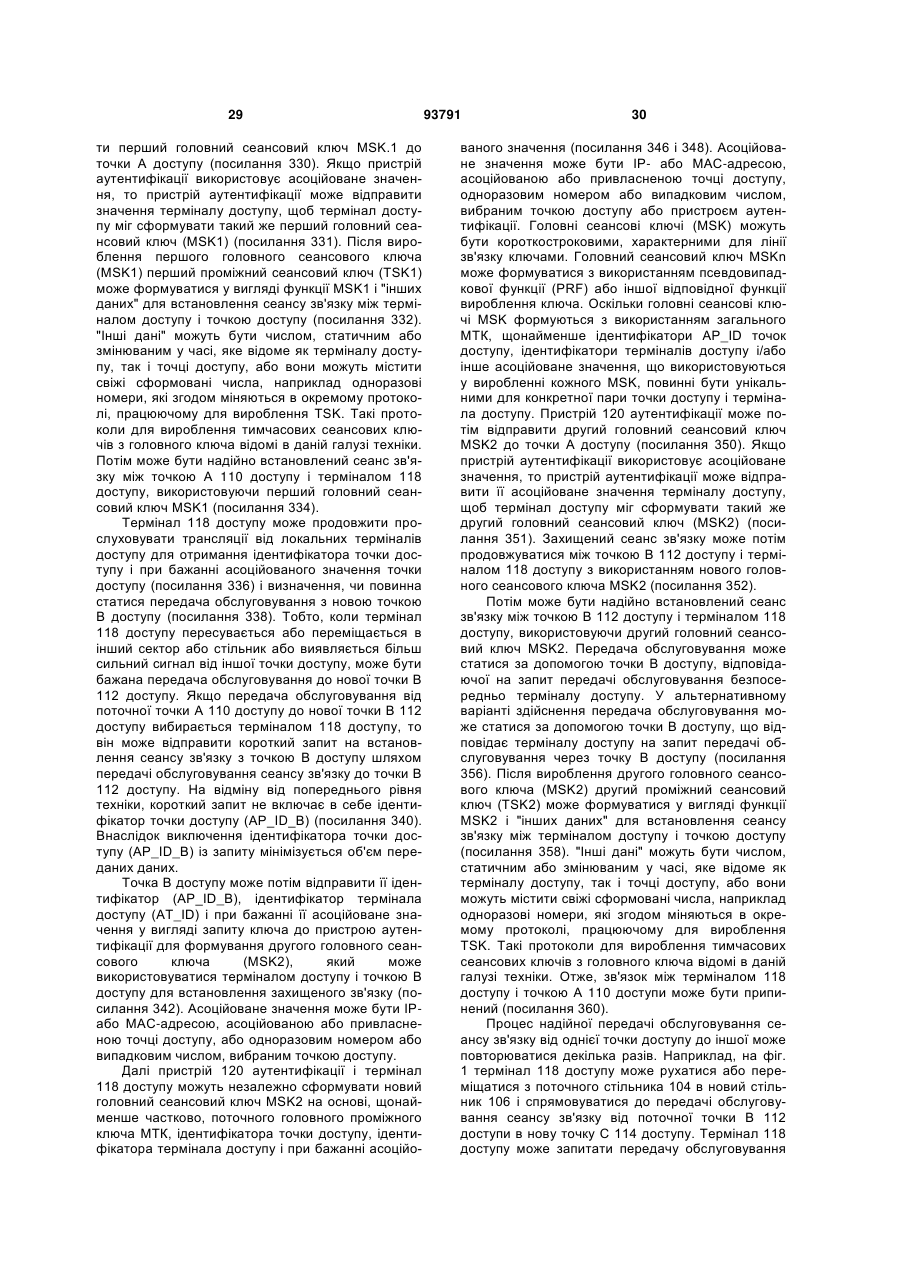

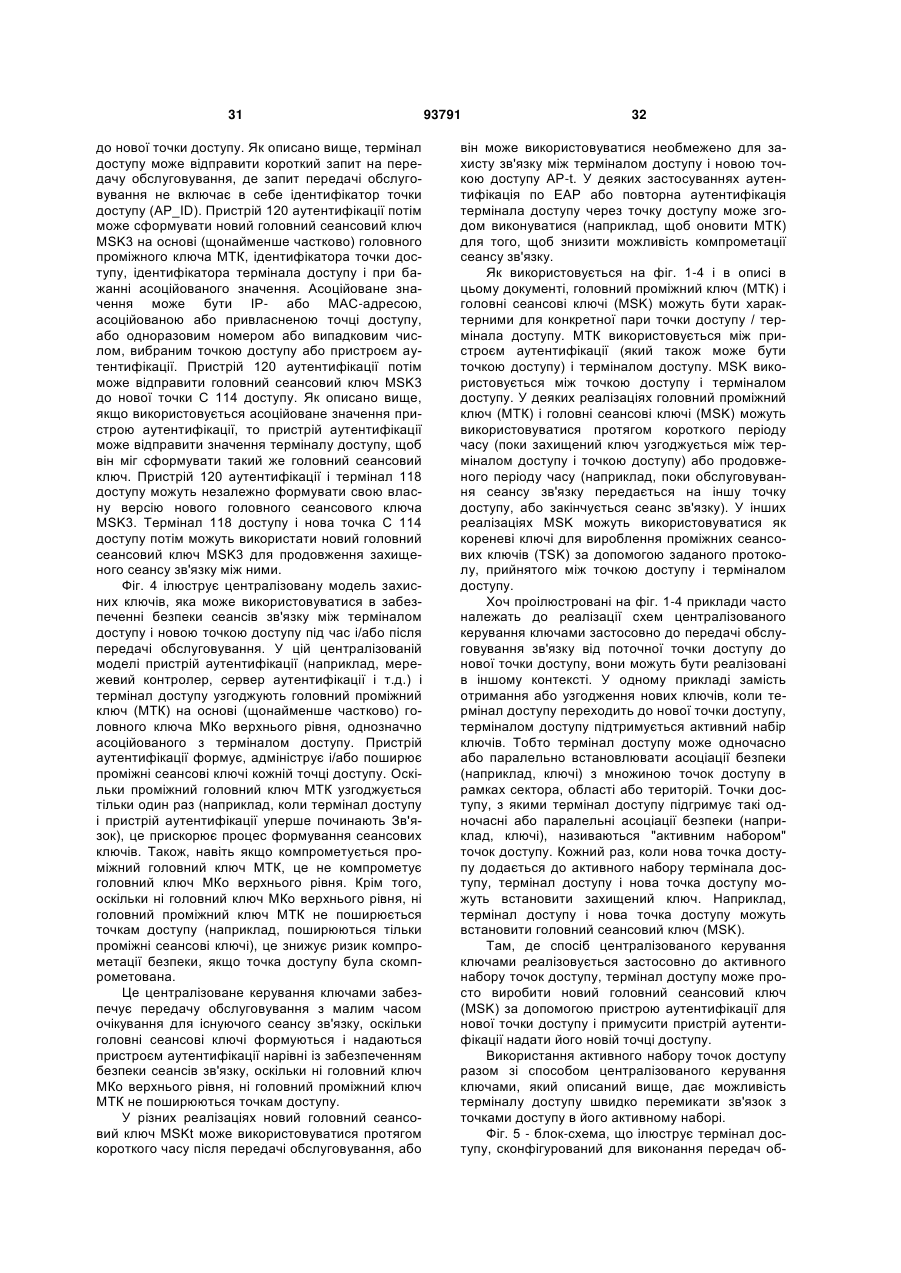

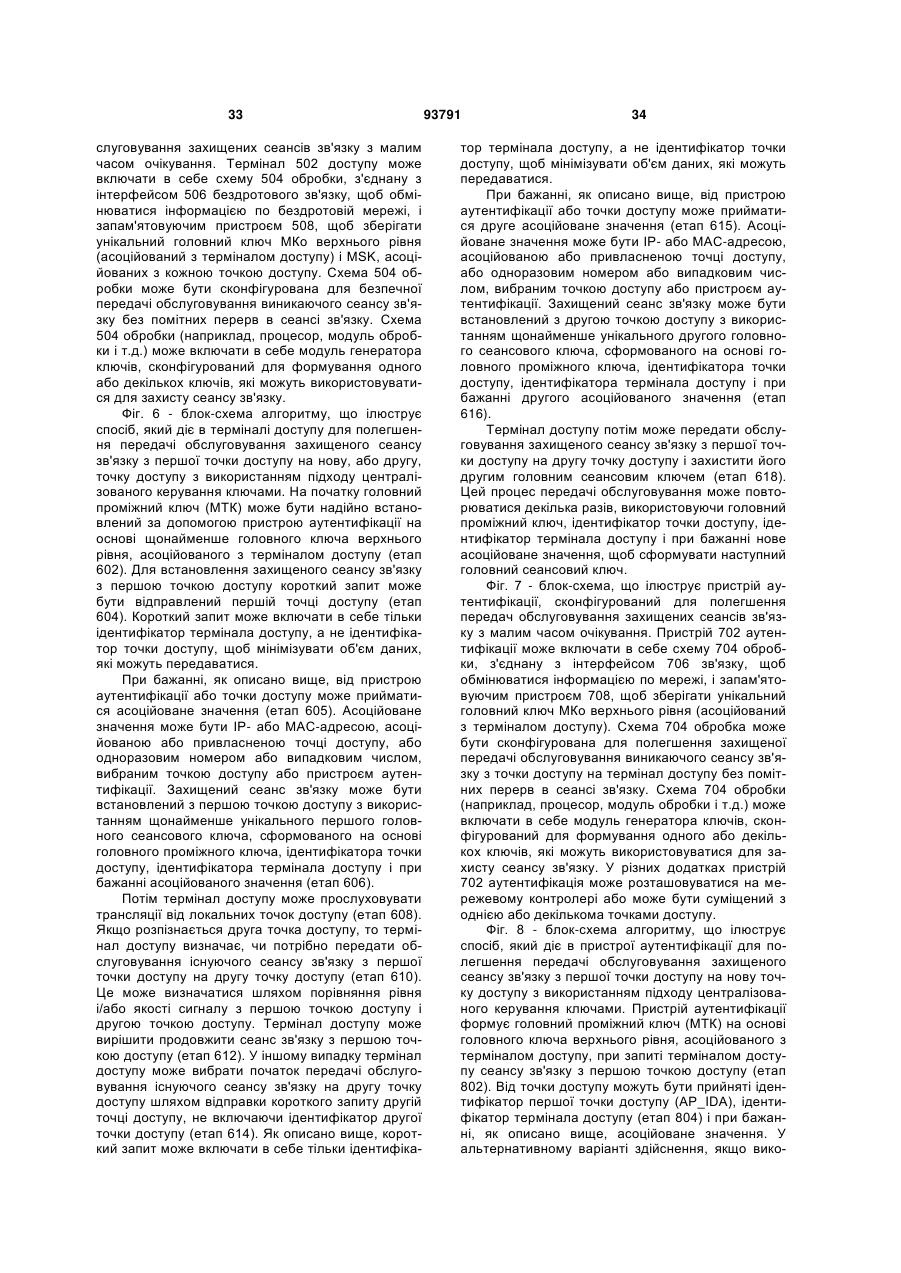

Текст