Спосіб маршрутизації трафіку за допомогою протоколу eigrp з урахуванням вимог інформаційної безпеки

Номер патенту: 107617

Опубліковано: 10.06.2016

Автори: Снігуров Аркадій Владиславович, Чакрян Вадим Хазарович

Формула / Реферат

Спосіб маршрутизації трафіку за допомогою протоколу EIGRP з урахуванням вимог інформаційної безпеки, що здійснює динамічну маршрутизацію трафіку на основі математичної моделі протоколу EIGRP, який відрізняється тим, що завдяки введенню додаткового параметру ризику інформаційної безпеки ![]() маршруту

маршруту ![]() при передачі трафіку між вузлом-відправником

при передачі трафіку між вузлом-відправником ![]() та вузлом-отримувачем

та вузлом-отримувачем ![]() змінюється метрика протоколу EIGRP з урахуванням вимог інформаційної безпеки та забезпечується вибір найбільш безпечного, як для даних так і для мережі, маршруту передачі трафіку в заданій мережі між вузлами

змінюється метрика протоколу EIGRP з урахуванням вимог інформаційної безпеки та забезпечується вибір найбільш безпечного, як для даних так і для мережі, маршруту передачі трафіку в заданій мережі між вузлами ![]() , при цьому формула розрахунку метрики приймає наступний вигляд:

, при цьому формула розрахунку метрики приймає наступний вигляд:

![]()

де ![]() - найменше значення зваженого покажчика пропускної здатності в маршруті

- найменше значення зваженого покажчика пропускної здатності в маршруті ![]() ;

; ![]() - найбільше завантаження одного з каналів зв'язку в маршруті

- найбільше завантаження одного з каналів зв'язку в маршруті ![]() ;

; ![]() - сумарна затримка пакетів в маршруті

- сумарна затримка пакетів в маршруті ![]() [мкс];

[мкс]; ![]() - найменша надійність одного з каналів зв'язку в маршруті

- найменша надійність одного з каналів зв'язку в маршруті ![]() ;

; ![]() ,

, ![]() - усі можливі маршрути в заданій мережі при передачі інформації між вузлами

- усі можливі маршрути в заданій мережі при передачі інформації між вузлами ![]() , при

, при ![]() ;

; ![]() - коефіцієнти, що дозволяють враховувати в метриці вищевказані параметри, при

- коефіцієнти, що дозволяють враховувати в метриці вищевказані параметри, при ![]() та

та ![]() ;

; ![]() - покажчик ризику, який розраховується як просте математичне середнє ризику усіх вузлів в маршруті

- покажчик ризику, який розраховується як просте математичне середнє ризику усіх вузлів в маршруті ![]() , при

, при ![]() .

.

Текст

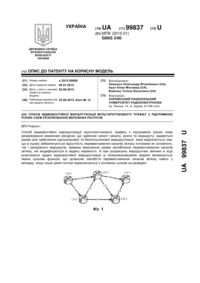

Реферат: UA 107617 U UA 107617 U 5 10 Корисна модель належить до електрозв'язку і є технологією маршрутизації трафіку, і може знайти застосування на прикордонних вузлах (маршрутизаторах і комутаторах третього рівня) транспортної телекомунікаційної мережі (ТКМ) при розв'язанні задач маршрутизації для забезпечення вибору найбільш безпечного маршруту передачі трафіка в заданій ТКМ. Відомий, вибраний за прототип, спосіб динамічної маршрутизації в ТКМ (див. Enhanced Interior Gateway Routing Protocol. RFC draft ver. 4 / D. Savage, J. Ng, S. Moore, та ін. 2015 [Електронний ресурс]. https://tools.ietf.org/html/draft-savage-eigrp-04), в якому розв'язується задача динамічної маршрутизації трафіку без петель в ТКМ між вузлом-відправником i та вузлом-отримувачем j з урахуванням таких параметрів мережі як: пропускна здатність каналів зв'язку, затримка передачі пакету в каналах зв'язку, завантаженість каналів зв'язку та надійність передачі даних в каналах зв'язку заданої ТКМ. Задача динамічної маршрутизації формалізується як знаходження маршруту передачі трафіку між вузлами i, j з найменшою метрикою min Pi, j Mpi, j , де Mpi, j найменша метрика одного з маршрутів p i, j між вузлами i, j ; Mpi, j - набір метрик усіх можливих 15 метрик між вузлами i, j ; за умови, що p Pi, j , де p i, j - це маршрут р між вузлами i, j , а Pi, j набір усіх можливих маршрутів між вузлами i, j . В цьому способі для розрахунку метрики маршрутів використовуються наступна формула: K5 K 2 Bp min Mp K 1 Bp K 3 Dp 256, (1) min sum p p 256 L sum K 4 R sum p де B min - найменше значення зваженого покажчика пропускної здатності в маршруті p ; 20 Lpmax - найбільша загрузка одного з каналів зв'язку в маршруті p ; Dp - сумарна затримка sum пакетів в маршруті p [мкс]; R p - найменша надійність одного з каналів зв'язку в маршруті p ; min p Pi,j , Pi, j - усі можливі маршрути в заданій мережі при передачі інформації між вузлами i, j , 25 при i j . Коефіцієнти K 1, K 2 , K 3 , K 4 , K 5 дозволяють враховувати в метриці вищевказані параметри. Стандартно в алгоритмі протоколу EIGRP коефіцієнти K 1 та K 3 дорівнюють 1, а K 2 , K 4 , K 5 дорівнюють 0. Розрахунок зваженої пропускної здатності виконується наступним чином: 10 7 Кбит Bp min l,p , (2) min( B i,j ) с де 30 min(Bli,,p ) - найменша пропускна здатність одного з каналів зв'язку 1 в маршруті j p при передачі інформації між i - вузлом-відправником та j - вузлом-отримувачем. Для розрахунку сумарної затримки маршруту використовується наступна формула: Dp i j Dpj , (3) sum i, де 35 40 i j Dpj - сума затримок пакетів кожного каналу зв'язку, які входять в маршрут i, p при передачі інформації між i - вузлом-відправником та j - вузлом-отримувачем. У наведеному способі протокол динамічної маршрутизації EIGRP ніяк не враховує ризики інформаційної безпеки при виборі маршруту передачі трафіку. В основу корисної моделі поставлена задача вибору оптимального маршруту передачі даних в ТКМ між вузлами i, j з урахуванням вимог інформаційної безпеки як для трафіку, так і для мережі, що дозволить вибирати найбільш безпечний шлях транспортування трафіку в заданій мережі. Поставлена задача вирішується тим, що в способі динамічної маршрутизації трафіку за допомогою протоколу EIGRP з урахуванням вимог інформаційної безпеки, що здійснює динамічну маршрутизацію трафіку на основі математичної моделі протоколу EIGRP, згідно з p 45 винаходом, завдяки введенню додаткового параметру ризику інформаційної безпеки R s маршруту p при передачі трафіку між вузлом-відправником і та вузлом-отримувачем j 1 UA 107617 U змінюється метрика протоколу EIGRP з урахуванням вимог інформаційної безпеки та забезпечується вибір найбільш безпечного, як для даних так і для мережі, маршруту передачі трафіку в заданій мережі між вузлами i, j , при цьому формула розрахунку метрики приймає наступний вигляд: 5 Dp K5 K 2 Bp ( 2(1Rp )) min s K 1 Bp Mp K 3 sum , 16 min 10 K 4 Rp 256 Lpsum sum де B p - найменше значення зваженого покажчика пропускної здатності в маршруті min p; Lpmax - найбільша загрузка одного з каналів зв'язку в маршруті p; Dp - сумарна затримка sum пакетів в маршруті p [мкс]; R p - найменша надійність одного з каналів зв'язку в маршруті p ; min p Pi,j , Pi, j - усі можливі маршрути в заданій мережі при передачі інформації між вузлами i, j , 10 при i j ; K 1, K 2 , K 3 , K 4 , K 5 - коефіцієнти, що дозволяють враховувати в метриці вищевказані параметри, при K 1, K 3 1 та K 2 , K 4 , K 5 0 ; R p - покажчик ризику, який розраховується як s просте математичне середнє ризику усіх вузлів в маршруті p , при R p [0;1] . s Суть корисної моделі пояснюється кресленнями, де зображені: 15 на фіг. 1 - топологія мережі, де R1,R2,R3 ,R4 ,R5 - є маршрутизаторами, Cloud 1 - є відправником пакетів, Cloud 2 - є приймачем пакетів. Як вказано у формулі (4) метрика враховує параметр інформаційної безпеки маршрутів, який розраховується на основі параметрів маршрутизаторів, які наведено на фіг. 1, де R1, R 2 , R 3 , R 4 , R 5 - це покажчик вразливості мережі при видаленні вузла R1, R 2 , R 3 , R 4 або R 5 відповідно та всіх його каналів зв'язку, R CVSSR1, R CVSSR 2 , R CVSSR 3 , R CVSSR 4 , R CVSSR 5 - покажчики ризику вузлів R1, R 2 , R 3 , R 4 або R 5 20 25 30 35 відповідно що розраховуються на основі методології NIST CVSS v2; на фіг. 2 - наведено графік, що відображає затримку пакетів при передачі інформації за оптимальним маршрутом в топології, що наведено на фіг. 1, у наступних випадках: коли в мережі відсутня DoS атака, коли в мережі присутня DoS атака, але відсутній механізм захисту, коли в мережі присутня DoS атака, та присутній механізм захисту; на фіг. 3 - наведено графік середньої затримки пакетів при передачі за оптимальним маршрутом в топології, що приведена на фіг. 1, в тих самих випадках що перераховані для фіг. 2. В даному випадку DoS (англ. "Denial of Service") атака означає атаку відмови в обслуговуванні та реалізується за допомогою програми Torch (t50), як передача великої кількості пакетів з Cloud 1 до Cloud 2, що призводить до значних витрат системних ресурсів проміжних маршрутизаторів, через які проходять пакети, що, в свою чергу, збільшує затримку пакетів в маршруті. Заявлений спосіб реалізується таким чином. В формулу розрахунку метрики вводиться додатковий параметр, який відображає ризик інформаційної безпеки маршруту p при передачі інформації в ТКМ між вузлами i, j , так, що формула розрахунку метрики прийме наступний вигляд: K 2 Bp Dp min Mp K1 Bp K 3 sum min p 10 256 L sum p K5 16(2 (1R s )), K Rp sum 4 (4) і буде відрізнятися від формули (1) тим, що константа масштабування приймає значення 16 замість 256 та возводиться у ступінь 40 ( 2(1Rp )) s , де R p - покажчик ризику, який розраховується як s просте математичне середнє ризику усіх вузлів в маршруті p , при R p [0;1] . s В такому випадку ступінь константної величини лежить в межах сама константна величина може коливатися в межах (2 (1 R P )) [1; 2] , а S 16( 2 (1RS )) [16; 256] . По суті, вираз P (1 RP ) є рейтингом безпеки заданого маршруту p , тобто є величиною зворотною до ризику. S Розрахунок покажчика ризику пропонується виконувати за наступною формулою: 2 UA 107617 U ip R CVSSi 1 K 1 ip i , (5) RP 1 1 K CVSS S np np P де R S - ризик інформаційної безпеки маршруту p ; K CVSS - коефіцієнт важливості покажчика ризику, K CVSS [0;1]; ip R CVSS - сума покажчиків ризиків кожного з вузлів в i маршруті p , що розраховуються на основі методології NIST CVSS v2; K - коефіцієнт 5 важливості покажчика ризику, K [0;1]; ip i - сума покажчиків вразливості кожного з вузлів в маршруті p , що розраховуються на основі формули вразливості вузла з математичного апарату теорії живучості інформаційних систем; n p - загальна кількість вузлів, що входять у маршрут 10 p. Коефіцієнти важливості K CVSS та K дозволяють варіювати вплив відповідних покажчиків, на основі яких виконується розрахунок стогового покажчику ризику. Слід зазначити, що для коректної роботи представленого методу, дані коефіцієнти мають бути однакові на всіх вузлах мережі. Живучість мережі розраховується за наступною формулою: i i , (6) 15 де i - вразливість мережі при видаленні вузла i та всіх його каналів зв'язку, i (0;1] ; 20 глобальна ефективність мережі; i - глобальна ефективність в мережі, в разі видалення і-го вузла та всіх його каналів зв'язку. При вирахуванні ефективності мережі, на відміну від стандартного підходу теорії живучості, використовується не відстань між вузлами, а метрика, яка враховує різноманітні покажчики сучасних ТКС та розраховується за наступною формулою: де 25 1 1 , (7) n j;i,j[1,n] i n (n 1) min pPi,j p minpPi,j p - мінімальна метрика одного з маршрутів p між вузлами i, j; при умові i j розрахунок виконується між кожною парою вузлів мережі, що досліджується; n - кількість вузлів в заданій мережі; p mp m , (8) де mp m - сума метрик кожного з каналів зв'язку m , які входять в маршрут p ; m розраховується на основі формули (1), з тими ж параметрами та значеннями коефіцієнтів, що і для розрахунку стандартної метрики протоколу EIGRP на заданому вузлі. Коефіцієнти важливості є бінарними змінними K CVSS {0;1} , K {0;1} . Існує чотири 30 35 комбінації, при яких активуються чи деактивуються покажчики, на основі яких розраховується остаточний покажчик ризику інформаційної безпеки. Різні комбінації коефіцієнтів важливості мають свої унікальні властивості і використовуються в наступних випадках: 1. K CVSS 0 , K 0 - у випадку, якщо покажчик ризику інформаційної безпеки не використовується. У такому випадку, формула (4) приймає вигляд формули (1). Стандартно активований даний варіант комбінації коефіцієнтів важливості. 2. K CVSS 1 , K 0 - у випадку, коли максимальній пріоритет віддається забезпеченню конфіденційності та цілісності транзитного трафіку. 3. K CVSS 0 , K 1 - у випадку, коли максимальний пріоритет віддається забезпеченню 40 захисту вузлів від атак типу відмова в обслуговуванні та збереженню структурної цілісності мережі. 4. K CVSS 1 , K 1 - враховує параметри конфіденційності, цілісності та доступності трафіку, а також захисту структурної цілісності мережі. 3 UA 107617 U 5 10 15 Значення коефіцієнтів важливості змінюються адміністратором в ручному режимі. Комбінація коефіцієнтів важливості K CVSS 1 , K 1 може викликати нестабільність за рахунок внесення незбалансованості в формулу оцінки ризику інформаційної безпеки та не рекомендується до застосування. Як захисний алгоритм для збереження структурної цілісності мережі пропонується використовувати перемаршрутизацію трафіку за наступними правилами: 1. Пріоритетний та довірчий трафік пропускати по маршруту з найкращою метрикою. 2. Весь інший трафік передавати по іншому(их) маршруту(ах). Пріоритетність та довірчість трафіку може визначатися на основі корпоративної політики безпеки, в якій прописані довірчі IP адреси та додаткові параметри, що визначають пріоритетність трафіку. Для контролю трафіку пропонується використовувати листи доступу. Приклад 1 В топології на фіг. 1 всі канали зв'язку мають однакову пропускну здатність 100 [Мбіт/с] та однакову стандартну затримку на всіх інтерфейсах. Мережа використовується як транзитна між Cloud 1 – вузлом-відправником та Cloud 2 – вузлом-отримувачем. В заданій мережі розглядаються два найкоротших маршрути між Cloud 1 та Cloud 2: p1 [R1 R2; R5; WAN] , ; p2 [R1 R3; R4; R5; WAN] . Маршрут p1 без врахування покажчику ризику інформаційної безпеки є ; 20 оптимальним. У випадку, коли коефіцієнти K CVSS 0 та K 0 , метрики маршрутів p1 та p2 відповідно мають наступні значення: Mp1 2880 , Mp 2 2240 . У першому випадку розглядається комбінація коефіцієнтів важливості K CVSS 0 , K 1 . 25 30 На фіг. 2, 3 наведені результати використання алгоритму перемашрутизації трафіку. З них видно, що перемаршрутизація трафіку визволяє ресурси оптимального маршруту p1 , що дозволяє майже в 4 рази зменшити затримку передачі пакетів за цим маршрутом (затримка пакетів вимірювалась як час між ping-запитом від вузла, що знаходиться в Cloud 1 до вузла, що знаходиться у Cloud 2). Тим самим цей спосіб дозволяє підвищити якість на надійність передачі пріоритетного та довірчого трафіку та зменшити ризик виходу зі строю найбільш продуктивного маршруту в заданій мережі. У другому випадку розглядається комбінація коефіцієнтів важливості K CVSS 1 ; K 0 та рівні уразливостей вузлів RCVSSi , які наведено на фіг. 1, метрики маршрутів p1 та p2 відповідно приймають наступні значення: Mp1 6305 , Mp 2 5516 . В такому випадку 35 маршрут p1 більше не буде оптимальним, а пакети передаватимуться по маршруту p2 , тим самим зменшуючи ризик порушення інформаційної безпеки транзитних даних. Наведений приклад підтверджує досягнення технічного результату при здійсненні заявленого способу. ФОРМУЛА КОРИСНОЇ МОДЕЛІ 40 45 Спосіб маршрутизації трафіку за допомогою протоколу EIGRP з урахуванням вимог інформаційної безпеки, що здійснює динамічну маршрутизацію трафіку на основі математичної моделі протоколу EIGRP, який відрізняється тим, що завдяки введенню додаткового параметру ризику інформаційної безпеки R p маршруту p при передачі трафіку між вузломs відправником i та вузлом-отримувачем j змінюється метрика протоколу EIGRP з урахуванням вимог інформаційної безпеки та забезпечується вибір найбільш безпечного, як для даних так і для мережі, маршруту передачі трафіку в заданій мережі між вузлами i, j , при цьому формула розрахунку метрики приймає наступний вигляд: Dp K5 K 2 Bp ( 2(1Rp )) p min s Mp K 1 Bmin K 3 sum , p K Rp 16 10 4 256 L sum sum p p де B min - найменше значення зваженого покажчика пропускної здатності в маршруті p; L max 50 p найбільше завантаження одного з каналів зв'язку в маршруті p; D sum - сумарна затримка 4 UA 107617 U p [мкс]; R p - найменша надійність одного з каналів зв'язку в маршруті p; min p Pi,j , Pi, j - усі можливі маршрути в заданій мережі при передачі інформації між вузлами i, j , пакетів в маршруті при i j ; K1, K 2 , K 3 , K 4 , K 5 - коефіцієнти, що дозволяють враховувати в метриці вищевказані параметри, при K 1, K 3 1 та K 2 , K 4 , K 5 0 ; R p - покажчик ризику, який розраховується як s 5 просте математичне середнє ризику усіх 5 вузлів в маршруті p, при R p [0; 1] . s UA 107617 U Комп’ютерна верстка Г. Паяльніков Державна служба інтелектуальної власності України, вул. Урицького, 45, м. Київ, МСП, 03680, Україна ДП “Український інститут промислової власності”, вул. Глазунова, 1, м. Київ – 42, 01601 6

ДивитисяДодаткова інформація

МПК / Мітки

МПК: H04L 12/00

Мітки: трафіку, вимог, маршрутизації, інформаційної, допомогою, протоколу, eigrp, безпеки, урахуванням, спосіб

Код посилання

<a href="https://ua.patents.su/8-107617-sposib-marshrutizaci-trafiku-za-dopomogoyu-protokolu-eigrp-z-urakhuvannyam-vimog-informacijjno-bezpeki.html" target="_blank" rel="follow" title="База патентів України">Спосіб маршрутизації трафіку за допомогою протоколу eigrp з урахуванням вимог інформаційної безпеки</a>

Попередній патент: Присадибна вітротеплонасосна установка

Наступний патент: Суміш для приготування тістової маси для ліплення

Випадковий патент: Пристрій для визначення відстані між сидіннями в автобусах загального користування