Виявлення колізій при бездротовому зв’язку

Номер патенту: 101361

Опубліковано: 25.03.2013

Автори: Паланкі Раві, Гупта Раджарши, Кхандекар Аамод Д.

Формула / Реферат

1. Спосіб бездротового зв'язку, виконуваний першою і другою точками доступу, який включає етапи, на яких:

надають перший ідентифікатор, який унікально ідентифікує точку доступу в рамках мережі;

формують сигнал на основі першого ідентифікатора; і

передають згаданий сигнал з використанням каналізування на основі другого ідентифікатора точки доступу на інший пристрій бездротового зв'язку, щоб він міг виявити колізію між згаданими першою і другою точками доступу, якщо вони використовують однаковий другий ідентифікатор, при цьому другий ідентифікатор є більш коротким, ніж перший ідентифікатор.

2. Спосіб за п. 1, в якому сигнал формують псевдовипадково на основі першого ідентифікатора.

3. Спосіб за п. 1, в якому перший ідентифікатор містить глобальний ідентифікатор стільника, ідентифікатор вузла доступу або ідентифікатор сектора.

4. Спосіб за п. 1, в якому формування сигналу включає етапи, на яких:

задають щонайменше один біт на основі першого ідентифікатора; і

надають параметр каналізування за допомогою додавання щонайменше одного біта до другого ідентифікатора точки доступу;

при цьому каналізування, використовуване при передачі, основане на параметрі каналізування.

5. Спосіб за п. 4, в якому щонайменше один біт задають псевдовипадково на основі першого ідентифікатора.

6. Спосіб за п. 4, в якому:

другий ідентифікатор містить фізичний ідентифікатор стільника або ідентифікатор псевдовипадкових номерів пілотних сигналів; і

каналізування включає щонайменше одне з групи, яка складається з: перестрибування у часі, скремблювання і корекції помилок.

7. Спосіб за п. 1, який додатково включає етап, на якому:

вибирають ресурс з набору ресурсів;

при цьому передача сигналу включає вказування першого ідентифікатора, і передачу сигналу виконують через вибраний ресурс.

8. Спосіб за п. 7, в якому ресурс вибирають псевдовипадково на основі першого ідентифікатора.

9. Спосіб за п. 7, в якому набір ресурсів містить щонайменше одне з групи, яка складається з: набору кадрів, набору преамбул з нечастим повторним використовуванням, набору ресурсів, мультиплексованих з часовим розділенням, і набору ресурсів, мультиплексованих з частотним розділенням.

10. Спосіб за п. 7, в якому:

другий ідентифікатор містить фізичний ідентифікатор стільника або ідентифікатор псевдовипадкових номерів пілотних сигналів; і

каналізування включає щонайменше одне з групи, яка складається з: перестрибування у часі, скремблювання і корекції помилок.

11. Спосіб за п. 1, який додатково включає етап, на якому:

приймають вказування колізії, асоційованої з використанням другого ідентифікатора.

12. Спосіб за п. 11, який додатково включає етапи, на яких:

приймають ідентифікатор іншої точки доступу, яка використовує другий ідентифікатор; і

обмінюються даними з іншою точкою доступу, щоб дозволяти колізію.

13. Спосіб за п. 11, в якому вказування колізії приймають через канал, виділений для передачі повідомлень про колізії, причому спосіб додатково включає етап, на якому:

припиняють передачу щонайменше по одному ресурсу у відповідь на прийом вказування колізії.

14. Пристрій для бездротового зв'язку, який містить:

постачальник ідентифікаторів, сконфігурований, щоб надавати перший ідентифікатор, який унікально ідентифікує точку доступу в рамках мережі;

формувач сигналів, сконфігурований, щоб формувати сигнал на основі першого ідентифікатора; і

передавач, сконфігурований, щоб передавати згаданий сигнал з використанням каналізування на основі другого ідентифікатора точки доступу на інший пристрій бездротового зв'язку, щоб він міг виявити колізію між точками доступу, якщо вони використовують однаковий другий ідентифікатор, при цьому другий ідентифікатор є більш коротким, ніж перший ідентифікатор.

15. Пристрій за п. 14, в якому сигнал формується псевдовипадково на основі першого ідентифікатора.

16. Пристрій за п. 14, в якому перший ідентифікатор містить глобальний ідентифікатор стільника, ідентифікатор вузла доступу або ідентифікатор сектора.

17. Пристрій за п. 14, в якому формування сигналу включає: задавання щонайменше одного біта на основі першого ідентифікатора; і надавання параметра каналізування за допомогою додавання щонайменше одного біта до другого ідентифікатора точки доступу;

при цьому каналізування, використовуване при передачі, основане на параметрі каналізування.

18. Пристрій за п. 17, в якому щонайменше один біт задається псевдовипадково на основі першого ідентифікатора.

19. Пристрій за п. 17, в якому:

другий ідентифікатор містить фізичний ідентифікатор стільника або ідентифікатор псевдовипадкових номерів пілотних сигналів; і

каналізування включає щонайменше одне з групи, яка складається з: перестрибування у часі, скремблювання і корекції помилок.

20. Пристрій за п. 14, який додатково містить:

модуль вибору ресурсів, сконфігурований, щоб вибирати ресурс з набору ресурсів;

при цьому передача сигналу включає вказування першого ідентифікатора і виконується через вибраний ресурс.

21. Пристрій за п. 20, в якому ресурс вибирається псевдовипадково на основі першого ідентифікатора.

22. Пристрій за п. 14, який додатково містить:

приймач, сконфігурований, щоб приймати через канал, виділений для передачі повідомлень про колізії, вказування колізії, асоційованої з використанням другого ідентифікатора; і

контролер колізій, сконфігурований, щоб припиняти передачу щонайменше по одному ресурсу у відповідь на прийом вказування колізії.

23. Пристрій для бездротового зв'язку, який містить:

засіб для надавання першого ідентифікатора, який унікально ідентифікує точку доступу в рамках мережі;

засіб для формування сигналу на основі першого ідентифікатора; і

засіб для передачі згаданого сигналу з використанням каналізування на основі другого ідентифікатора точки доступу на інший пристрій бездротового зв'язку, щоб він міг виявити колізію між точками доступу, якщо вони використовують однаковий другий ідентифікатор, при цьому другий ідентифікатор є більш коротким, ніж перший ідентифікатор.

24. Пристрій за п. 23, в якому сигнал формується псевдовипадково на основі першого ідентифікатора.

25. Пристрій за п. 23, в якому перший ідентифікатор містить глобальний ідентифікатор стільника, ідентифікатор вузла доступу або ідентифікатор сектора.

26. Пристрій за п. 23, в якому формування сигналу включає:

задавання щонайменше одного біта на основі першого ідентифікатора; і

надавання параметра каналізування за допомогою додавання щонайменше одного біта до другого ідентифікатора точки доступу;

при цьому каналізування, використовуване при передачі, основане на параметрі каналізування.

27. Пристрій за п. 26, в якому щонайменше один біт задається псевдовипадково на основі першого ідентифікатора.

28. Пристрій за п. 26, в якому:

другий ідентифікатор містить фізичний ідентифікатор стільника або ідентифікатор псевдовипадкових номерів пілотних сигналів; і

каналізування включає щонайменше одне з групи, яка складається з: перестрибування у часі, скремблювання і корекції помилок.

29. Пристрій за п. 23, який додатково містить:

засіб для вибору ресурсу з набору ресурсів;

при цьому передача сигналу включає вказування першого ідентифікатора і виконується через вибраний ресурс.

30. Пристрій за п. 29, в якому ресурс вибирається псевдовипадково на основі першого ідентифікатора.

31. Пристрій за п. 23, який додатково містить:

засіб для прийому через канал, виділений для передачі повідомлень про колізії, вказування колізії, асоційованої з використанням другого ідентифікатора; і

засіб для припинення передачі щонайменше по одному ресурсу у відповідь на прийом вказування колізії.

32. Комп'ютерочитаний носій, що містить коди для приписування комп'ютеру в першій і другій точках доступу:

надавати перший ідентифікатор, який унікально ідентифікує точку доступу в рамках мережі;

формувати сигнал на основі першого ідентифікатора; і

передавати згаданий сигнал з використанням каналізування на основі другого ідентифікатора точки доступу на інший пристрій бездротового зв'язку, щоб він міг виявити колізію між точками доступу, якщо вони використовують однаковий другий ідентифікатор, при цьому другий ідентифікатор є більш коротким, ніж перший ідентифікатор.

33. Комп'ютерочитаний носій за п. 32, причому сигнал формується псевдовипадково на основі першого ідентифікатора.

34. Комп'ютерочитаний носій за п. 32, причому формування сигналу включає:

задавання щонайменше одного біта на основі першого ідентифікатора;

надавання параметра каналізування за допомогою додавання щонайменше одного біта до другого ідентифікатора точки доступу;

при цьому каналізування, використовуване при передачі, основане на параметрі каналізування.

35. Комп'ютерочитаний носій за п. 32, який додатково містить код для приписування комп'ютеру:

вибирати ресурс з набору ресурсів;

при цьому передача сигналу включає вказування першого ідентифікатора і виконується через вибраний ресурс.

36. Спосіб бездротового зв'язку, який включає етапи, на яких:

виявляють передачу з першої точки доступу, яка основана на першому ідентифікаторі, який унікально ідентифікує першу точку доступу в рамках мережі, і є каналізованою на основі повторно використаного ідентифікатора точки доступу;

виявляють передачу з другої точки доступу, яка основана на другому ідентифікаторі, який унікально ідентифікує другу точку доступу в рамках мережі, і є каналізованою на основі повторно використаного ідентифікатора точки доступу; при цьому повторно використаний ідентифікатор точки доступу є більш коротким, ніж ідентифікатор, який унікально ідентифікує точку доступу в рамках мережі; і

ідентифікують колізію на основі виявлень передач, коли передачі є каналізованими на основі однакового повторно використаного ідентифікатора точки доступу.

37. Спосіб за п. 36, в якому повторно використаний ідентифікатор точки доступу містить фізичний ідентифікатор стільника або ідентифікатор псевдовипадкових номерів пілотних сигналів.

38. Спосіб за п. 36, в якому

передача з першої точки доступу псевдовипадково основана на першому ідентифікаторі; і

передача з другої точки доступу псевдовипадково основана на другому ідентифікаторі.

39. Спосіб за п. 36, в якому:

перший ідентифікатор містить глобальний ідентифікатор стільника, ідентифікатор вузла доступу або ідентифікатор сектора; і

другий ідентифікатор містить глобальний ідентифікатор стільника, ідентифікатор вузла доступу або ідентифікатор сектора.

40. Спосіб за п. 36, в якому:

виявлення передачі з першої точки доступу включає етап, на якому виявляють сигнал по першому ресурсу, який є результатом рішення першої точки доступу передавати по першому ресурсу на основі першого ідентифікатора; і

виявлення передачі з другої точки доступу включає етап, на якому виявляють сигнал по другому ресурсу, який є результатом рішення другої точки доступу передавати по другому ресурсу на основі другого ідентифікатора.

41. Спосіб за п. 40, в якому:

рішення першої точки доступу псевдовипадково основане на першому ідентифікаторі; і

рішення другої точки доступу псевдовипадково основане на другому ідентифікаторі.

42. Спосіб за п. 40, в якому сигнал, що передається по першому ресурсу, містить вказування першого ідентифікатора, а сигнал, що передається по другому ресурсу, містить вказування другого ідентифікатора.

43. Спосіб за п. 40, в якому перший і другий ресурси містять щонайменше одне з групи, яка складається з: набору кадрів, набору преамбул з нечастим повторним використанням, набору ресурсів, мультиплексованих з часовим розділенням, і набору ресурсів, мультиплексованих з частотним розділенням.

44. Спосіб за п. 36, в якому:

виявлення передачі з першої точки доступу включає етап, на якому використовують перше каналізування для того, щоб виявляти сигнал, який є результатом рішення першої точки доступу, на основі першого ідентифікатора, передавати з використанням першого параметра каналізування; і

виявлення передачі з другої точки доступу включає етап, на якому використовують друге каналізування для того, щоб виявляти сигнал, який є результатом рішення другої точки доступу, на основі другого ідентифікатора, передавати з використанням другого параметра каналізування.

45. Спосіб за п. 44, в якому:

рішення першої точки доступу псевдовипадково основане на першому ідентифікаторі; і

рішення другої точки доступу псевдовипадково основане на другому ідентифікаторі.

46. Спосіб за п. 44, в якому:

перший параметр каналізування містить комбінацію повторно використаного ідентифікатора точки доступу і щонайменше одного біта, який задають на основі першого ідентифікатора; і

другий параметр каналізування містить комбінацію повторно використаного ідентифікатора точки доступу і щонайменше одного біта, який задають на основі другого ідентифікатора.

47. Спосіб за п. 36, який додатково включає етап, на якому передають вказування колізії, щоб приписати першій точці доступу припинити передачу щонайменше по одному ресурсу, при цьому вказування ідентифікує першу точку доступу.

48. Спосіб за п. 47, який додатково включає етап, на якому після того, як перша точка доступу припиняє передачу щонайменше по одному ресурсу, передають ідентифікатор щонайменше однієї з першої і другої точок доступу у другу точку доступу.

49. Спосіб за п. 47, в якому вказування передають щонайменше по одному каналу, який зарезервований для передачі повідомлень про колізії.

50. Пристрій для бездротового зв'язку, який містить:

приймач, сконфігурований, щоб виявляти передачу з першої точки доступу, яка основана на першому ідентифікаторі, який унікально ідентифікує першу точку доступу в рамках мережі, і є каналізованою на основі повторно використаного ідентифікатора точки доступу, і додатково сконфігурований, щоб виявляти передачу з другої точки доступу, яка основана на другому ідентифікаторі, який унікально ідентифікує другу точку доступу в рамках мережі, і є каналізованою на основі повторно використаного ідентифікатора точки доступу;

при цьому повторно використаний ідентифікатор точки доступу є більш коротким, ніж ідентифікатор, який унікально ідентифікує точку доступу в рамках мережі; і

ідентифікатор колізії, сконфігурований, щоб ідентифікувати колізію на основі виявлень передач, коли передачі є каналізованими на основі однакового повторно використаного ідентифікатора точки доступу.

51. Пристрій за п. 50, в якому:

передача з першої точки доступу псевдовипадково основана на першому ідентифікаторі; і

передача з другої точки доступу псевдовипадково основана на другому ідентифікаторі.

52. Пристрій за п. 50, в якому:

виявлення передачі з першої точки доступу включає виявлення сигналу по першому ресурсу, який є результатом рішення першої точки доступу передавати по першому ресурсу на основі першого ідентифікатора; і

виявлення передачі з другої точки доступу включає виявлення сигналу по другому ресурсу, який є результатом рішення другої точки доступу передавати по другому ресурсу на основі другого ідентифікатора.

53. Пристрій за п. 52, в якому сигнал, який передається по першому ресурсу, включає вказування першого ідентифікатора, а сигнал, який передається по другому ресурсу, включає вказування другого ідентифікатора.

54. Пристрій за п. 50, в якому:

виявлення передачі з першої точки доступу включає використання першого каналізування для того, щоб виявляти сигнал, який є результатом рішення першої точки доступу, на основі першого ідентифікатора, передавати з використанням першого параметра каналізування; і

виявлення передачі з другої точки доступу включає використання другого каналізування для того, щоб виявляти сигнал, який є результатом рішення другої точки доступу, на основі другого ідентифікатора, передавати з використанням другого параметра каналізування.

55. Пристрій за п. 54, в якому:

перший параметр каналізування містить комбінацію повторно використаного ідентифікатора точки доступу і щонайменше одного біта, який задають на основі першого ідентифікатора; і

другий параметр каналізування містить комбінацію повторно використаного ідентифікатора точки доступу і щонайменше одного біта, який задають на основі другого ідентифікатора.

56. Пристрій за п. 50, який додатково містить передавач, сконфігурований, щоб передавати вказування колізії, щоб приписати першій точці доступу припинити передачу щонайменше по одному ресурсу, при цьому:

вказування ідентифікує першу точку доступу; і

передавач передає вказування щонайменше по одному каналу, який зарезервований для передачі повідомлень про колізії.

57. Пристрій для бездротового зв'язку, який містить:

засіб для виявлення передачі з першої точки доступу, яка основана на першому ідентифікаторі, який унікально ідентифікує першу точку доступу в рамках мережі, і є каналізованою на основі повторно використаного ідентифікатора точки доступу, і для виявлення передачі з другої точки доступу, яка основана на другому ідентифікаторі, який унікально ідентифікує другу точку доступу в рамках мережі, і є каналізованою на основі повторно використаного ідентифікатора точки доступу;

при цьому повторно використаний ідентифікатор точки доступу є більш коротким, ніж ідентифікатор, який унікально ідентифікує точку доступу в рамках мережі; і

засіб для ідентифікації колізії на основі виявлень передач, коли передачі є каналізованими на основі однакового повторно використаного ідентифікатора точки доступу.

58. Пристрій за п. 57, в якому:

передача з першої точки доступу псевдовипадково основана на першому ідентифікаторі; і

передача з другої точки доступу псевдовипадково основана на другому ідентифікаторі.

59. Пристрій за п. 57, в якому:

виявлення передачі з першої точки доступу включає виявлення сигналу по першому ресурсу, який є результатом рішення першої точки доступу передавати по першому ресурсу на основі першого ідентифікатора; і

виявлення передачі з другої точки доступу включає виявлення сигналу по другому ресурсу, який є результатом рішення другої точки доступу передавати по другому ресурсу на основі другого ідентифікатора.

60. Пристрій за п. 59, в якому сигнал, який передається по першому ресурсу, містить вказування першого ідентифікатора, а сигнал, який передається по другому ресурсу, містить вказування другого ідентифікатора.

61. Пристрій за п. 57, в якому:

виявлення передачі з першої точки доступу включає використання першого каналізування для того, щоб виявляти сигнал, який є результатом рішення першої точки доступу, на основі першого ідентифікатора, передавати з використанням першого параметра каналізування; і

виявлення передачі з другої точки доступу включає використання другого каналізування для того, щоб виявляти сигнал, який є результатом рішення другої точки доступу, на основі другого ідентифікатора, передавати з використанням другого параметра каналізування.

62. Пристрій за п. 61, в якому:

перший параметр каналізування містить комбінацію повторно використаного ідентифікатора точки доступу і щонайменше одного біта, який задають на основі першого ідентифікатора; і

другий параметр каналізування містить комбінацію повторно використаного ідентифікатора точки доступу і щонайменше одного біта, який задають на основі другого ідентифікатора.

63. Пристрій за п. 57, який додатково містить засіб для передачі вказування колізії, щоб приписати першій точці доступу припинити передачу щонайменше по одному ресурсу, при цьому:

вказування ідентифікує першу точку доступу; і

засіб для передачі передає вказування щонайменше по одному каналу, який зарезервований для передачі повідомлень про колізії.

64. Комп'ютерочитаний носій, який містить коди для приписування комп'ютеру:

виявляти передачу з першої точки доступу, яка основана на першому ідентифікаторі, який унікально ідентифікує першу точку доступу в рамках мережі, і є каналізованою на основі повторно використаного ідентифікатора точки доступу;

виявляти передачу з другої точки доступу, яка основана на другому ідентифікаторі, який унікально ідентифікує другу точку доступу в рамках мережі, і є каналізованою на основі повторно використаного ідентифікатора точки доступу;

при цьому повторно використаний ідентифікатор точки доступу є більш коротким, ніж ідентифікатор, який унікально ідентифікує точку доступу в рамках мережі; і

ідентифікувати колізію на основі виявлень передач, коли передачі є каналізованими на основі однакового повторно використаного ідентифікатора точки доступу.

65. Комп'ютерочитаний носій за п. 64, причому:

передача з першої точки доступу псевдовипадково основана на першому ідентифікаторі; і

передача з другої точки доступу псевдовипадково основана на другому ідентифікаторі.

66. Комп'ютерочитаний носій за п. 64, причому:

виявлення передачі з першої точки доступу включає виявлення сигналу по першому ресурсу, який є результатом рішення першої точки доступу передавати по першому ресурсу на основі першого ідентифікатора; і

виявлення передачі з другої точки доступу включає виявлення сигналу по другому ресурсу, який є результатом рішення другої точки доступу передавати по другому ресурсу на основі другого ідентифікатора.

67. Комп'ютерочитаний носій за п. 64, причому:

виявлення передачі з першої точки доступу включає використання першого каналізування для того, щоб виявляти сигнал, який є результатом рішення першої точки доступу, на основі першого ідентифікатора, передавати з використанням першого параметра каналізування; і

виявлення передачі з другої точки доступу включає використання другого каналізування для того, щоб виявляти сигнал, який є результатом рішення другої точки доступу, на основі другого ідентифікатора, передавати з використанням другого параметра каналізування.

Текст

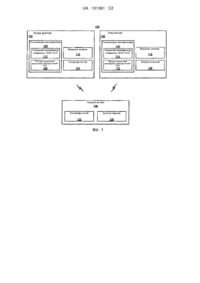

Реферат: Колізії в бездротовій мережі виявляють і дозволяють за допомогою використання передач за допомогою точок доступу в мережі. У деяких аспектах кожна точка доступу може вибирати ресурс з набору ресурсів і передавати вказівку унікального ідентифікатора (наприклад, довгого ідентифікатора) цієї точки доступу по вибраному ресурсу. У деяких аспектах, кожна точка доступу може вибирати біт і додавати цей біт до повторно використаного ідентифікатора (наприклад, короткого ідентифікатора) цієї точки доступу, щоб надавати параметр каналізування, який використовують для того, щоб каналізувати сигнали, що передаються за допомогою точки доступу. Вибір за допомогою даної точки доступу може бути оснований на унікальному ідентифікаторі, призначеному цій точці доступу. Вибір за допомогою даної точки доступу може бути псевдовипадковим вибором (наприклад, на основі відповідного унікального ідентифікатора). Інший вузол (наприклад, термінал доступу) в мережі може ідентифікувати колізію на основі передач за допомогою точок доступу. У цьому випадку вузол може передавати вказівку колізії, щоб спонукати одну з точок доступу припиняти передачу. Вузол потім може інформувати одну колізуючу точку доступу про наявність і ідентичність іншої колізуючої точки доступу, щоб надавати можливість точці доступу дозволяти колізію. UA 101361 C2 (12) UA 101361 C2 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 60 Домагання на пріоритет Дана заявка вимагає перевагу і пріоритет по попередній заявці на патент (США) номер 61/033322, що знаходиться в загальній власності, яка подана 3 березня 2008 року і має адвокатську виписку номер 080879P1, розкриття суті якої тим самим міститься по посиланню в даному документі. Рівень техніки Галузь техніки, до якої належить винахід Дана заявка, загалом, належить до бездротового зв'язку, а більш конкретно, але не тільки, до виявлення колізій. Вступ Системи бездротового зв'язку широко розгорнені для того, щоб надавати різні типи зв'язку (наприклад, мову, дані, мультимедійні послуги і т. д.) множині користувачів. Оскільки попит на послуги високошвидкісної передачі і передачі мультимедійних даних швидко росте, лежить складна задача реалізовувати ефективні і стійкі системи зв'язку з підвищеною продуктивністю. Щоб доповнювати точки доступу традиційної мобільної телефонної мережі, точки доступу з невеликим покриттям можуть розгортатися (наприклад, встановлюватися у користувача будинку), щоб надавати більш відмовостійке внутрішнє покриття бездротового зв'язку для мобільних модулів. Такі точки доступу з невеликим покриттям загальновідомі як базові станції точки доступу, власні вузли В, власні е-вузли В, пікостільники або фемтостільники. Як правило, такі точки доступу з невеликим покриттям підключаються до Інтернету і мережі мобільного оператора через DSL-маршрутизатор або кабельний модем. У традиційній бездротовій мережі кожній точці доступу (наприклад, кожному сектору або стільнику) призначається довгий ідентифікатор, який може згадуватися, наприклад, як глобальний ідентифікатор стільника (GCI), ідентифікатор сектора (SectorID), ідентифікатор вузла доступу (ANID) або як деякий інший тип ідентифікатора. Додатково, кожній точці доступу може призначатися короткий ідентифікатор, який може згадуватися, наприклад, як фізичний ідентифікатор стільника (PCI), псевдовипадковий номер пілотних сигналів (PilotPN) або як деякий інший тип ідентифікатора. Короткий ідентифікатор може використовуватися для того, щоб модулювати канали фізичного рівня. Оскільки цей ідентифікатор є відносно коротким, термінал доступу може мати можливість ефективно виконувати пошук хвильових коливань, таких як мультиплексування з часовим розділенням (TDM) пілотні сигнали, згідно з цим коротким ідентифікатором. Це повинно допомагати терміналу доступу ідентифікувати сектори поблизу і демодулювати їх передачі, які також можуть бути скрембльовані за допомогою короткого ідентифікатора. Як правило, простір, що виділяється для коротких ідентифікаторів, є відносно обмеженим. Отже, бажано для оператора мережі забезпечувати, що однаковий короткий ідентифікатор не використовується за допомогою точок доступу, які знаходяться відносно близько одна до одної, щоб уникати так званих колізій між обмінами даними сусідніх точок доступу. Хоч це здійсненне в традиційній запланованій мережі, це може бути нездійсненне в незапланованій або довільноорганізовній мережі (наприклад, в мережі з використанням множини точок доступу з невеликим покриттям). У довільноорганізовніймережі оператор мережі або клієнт можуть розгортати точку доступу без відомостей про те, який короткий ідентифікатор повинен використовуватися для того, щоб забезпечувати, що колізії ніколи не виникають (якщо колізії дійсно повністю уникаються). Таким чином, є потреба в ефективних методиках для виявлення і дозволу колізій в бездротових мережах. Суть винаходу Суть зразкових аспектів відкриття приводиться нижче. Потрібно розуміти, що посилання на термін "аспекти" в даному документі можуть посилатися на один або більше аспектів відкриття. Дане відкриття належить в деякому аспекті до виявлення колізії в бездротовій мережі і дозволу колізії. У деяких аспектах точки доступу можуть передавати сигнали (наприклад, псевдовипадковим чином або деяким іншим чином), щоб надавати можливість іншому вузлу ідентифікувати колізії між точками доступу. Наприклад, в деяких реалізаціях кожна точка доступу може вибирати (наприклад, псевдовипадково вибирати) ресурс з набору ресурсів і передавати вказівку унікального ідентифікатора (наприклад, довгого ідентифікатора) цієї точки доступу по вибраному ресурсу. У деяких реалізаціях кожна точка доступу може вибирати (наприклад, псевдовипадково вибирати) біт і додавати цей біт до повторно використаного ідентифікатора (наприклад, короткого ідентифікатора) цієї точки доступу, щоб надавати параметр каналізування, який використовується для того, щоб каналізувати сигнали, що передаються за допомогою точки доступу. У деяких аспектах вибір за допомогою даної точки доступу може бути оснований на унікальному ідентифікаторі, призначеному цій точці доступу. 1 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 60 У випадку якщо інший вузол (наприклад, термінал доступу) ідентифікує колізію, цей вузол ідентифікації колізій може передавати вказівку колізії в спробі спонукати колідуючую точку доступу припиняти передачу щонайменше по одному ресурсу. У деяких аспектах вузол ідентифікації колізій може передавати цю вказівку по каналу, який виділений для передачі повідомлень про колізії. Як тільки колідуюча точка доступу припиняє передачу по призначеному ресурсу, вузол ідентифікації колізій може обмінюватися даними з іншою колідуючою точкою доступу. Вузол ідентифікації колізій тим самим може інформувати точку доступу про наявність і ідентичність іншої колідуючої точки доступу. Точки доступу можуть потім обмінюватися даними одна з одною (наприклад, через транзитне з'єднання), щоб дозволяти колізію. Короткий опис креслень Ці і інші зразкові аспекти відкриття будуть описані в докладному описі і прикладеній формулі винаходу, яка приведена нижче, і на прикладених кресленнях, на яких: фіг. 1 є спрощеною блок-схемою декількох зразкових аспектів системи бездротового зв'язку, виконаною, щоб ідентифікувати і дозволяти колізії; фіг. 2A і 2B є блок-схемою послідовності операцій декількох зразкових аспектів операцій, які можуть виконуватися для того, щоб ідентифікувати і дозволяти колізію; фіг. 3 є блок-схемою послідовності операцій декількох зразкових аспектів операцій, які можуть виконуватися для того, щоб ідентифікувати колізію, коли точки доступу передають через різні ресурси; фіг. 4 є спрощеною блок-схемою декількох зразкових аспектів компонентів бездротових вузлів, які можуть використовуватися в зв'язку з ідентифікацією колізії на основі передач через різні ресурси; фіг. 5 є блок-схемою послідовності операцій декількох зразкових аспектів операцій, які можуть виконуватися для того, щоб ідентифікувати колізію, коли точки доступу передають з використанням різного каналізування; фіг. 6 є спрощеною блок-схемою декількох зразкових аспектів компонентів бездротових вузлів, які можуть використовуватися в зв'язку з ідентифікацією колізії на основі передач з використанням різного каналізування; фіг. 7 є спрощеною схемою, що ілюструє зразкові зони покриття для бездротового зв'язку; фіг. 8 є спрощеною схемою зразкової системи бездротового зв'язку; фіг. 9 є спрощеною схемою зразкової системи бездротового зв'язку, що включає в себе фемтовузли; фіг. 10 є спрощеною блок-схемою декількох зразкових аспектів компонентів зв'язку; і фіг. 11 і 12 є спрощеними блок-схемами декількох зразкових аспектів пристроїв, сконфігурованих, щоб надавати зменшення колізій, як розглядається в даному документі. Відповідно до сталої практики, різні ознаки, проілюстровані на кресленнях, можуть не бути намальовані в масштабі. Відповідно, розміри різних ознак можуть бути довільно збільшені або зменшені для ясності. Крім цього, деякі з креслень можуть бути спрощені для ясності. Таким чином, креслення можуть не ілюструвати всі компоненти даного пристрою (наприклад, пристрої) або способу. Нарешті, аналогічні номери посилальних позицій можуть використовуватися для того, щоб означати аналогічні ознаки по всьому докладному опису і кресленнях. Докладний опис винаходу Різні аспекти відкриття описуються нижче. Повинно бути очевидним те, що ідеї в даному документі можуть бути здійснені у множині форм, і що всі конкретні структури, функції або і те, і інше, розкрите в даному документі, є просто характерними. На основі ідей в даному документі фахівці в даній галузі техніки повинні брати до уваги, що аспекти, розкриті в даному документі, можуть бути реалізовані незалежно від будь-яких інших аспектів, і що два або більше з цих аспектів можуть бути комбіновані різними шляхами. Наприклад, пристрій може бути реалізований або спосіб може бути використаний на практиці з використанням будь-якого числа аспектів, викладених в даному документі. Крім цього такий пристрій може бути реалізований або спосіб може бути використаний на практиці з використанням іншої структури, функціональності або структур і функціональності, крім або відмінної від одного або більше аспектів, викладених в даному документі. Крім того, аспект може містити щонайменше один елемент формули винаходу. Фіг. 1 ілюструє декілька вузлів в зразковій системі 100 зв'язку (наприклад, частині мережі зв'язку). З метою ілюстрації різні аспекти відкриття описуються в контексті одного або більше терміналів доступу і точки доступу, які обмінюються даними один з одним. Потрібно брати до уваги, проте, те, що ідеї в даному документі можуть бути застосовні до інших типів пристроїв або інших аналогічних пристроїв, які згадуються з використанням інших термінів. Наприклад, в 2 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 60 різних реалізаціях точки доступу можуть згадуватися або реалізовуватися як базові станції, термінали доступу можуть згадуватися або реалізовуватися як абонентський пристрій і т. д. Точки 102 і 104 доступу в системі 100 надають одну або більше послуг (наприклад, можливості підключення до мережі) для одного або більше терміналів доступу (наприклад, термінала 106 доступу), які можуть постійно розміщуватися в рамках або які можуть пересуватися по всій асоційованій географічній зоні. Крім цього кожна з точок 102 і 104 доступу може обмінюватися даними з одним або більше мережевими вузлами (не показані), щоб спрощувати можливості підключення до глобальної обчислювальної мережі. Ці мережеві вузли можуть приймати різні форми, такі як, наприклад, один або більше об'єктів радіо- і/або базової мережі (наприклад, шлюзи доступу, сеансові опорні мережеві контролери або деякий інший належний мережевий об'єкт або об'єкти). Фіг. 1 і нижчеприведений опис описує різні схеми, в яких точки доступу в мережі формують сигнали (наприклад, псевдовипадковим чином або деяким іншим чином), щоб надавати можливість виявлення колізії між точками доступу. Наприклад, колізія може виникати, коли точки 102 і 104 доступу використовують однаковий ідентифікатор як основу (наприклад, початкового числа) для каналізування. Ця ситуація може виникати у випадках, коли точки 102 і 104 доступу використовують відносно короткі ідентифікатори точок доступу для цієї мети. У таких випадках короткі ідентифікатори можуть бути повторно використані в рамках системи, оскільки число точок доступу може перевищувати число доступних коротких ідентифікаторів. У деяких реалізаціях ці повторно використані ідентифікатори можуть приймати форму PCI, PilotPN або деякого іншого типу ідентифікаторів, призначених точкам доступу. У прикладі за фіг. 1 повторно використані ідентифікатори 108 і 110 ілюструються як призначені точкам 102 і 104 доступу, відповідно. Відповідно до сучасного рівня техніки, більш довгі ідентифікатори також можуть призначатися точкам 102 і 104 доступу. Наприклад, більш довгі ідентифікатори можуть використовуватися для того, щоб унікально ідентифікувати кожну точку доступу в мережі (наприклад, в мережі оператора, глобальній мережі і т. д.). У деяких реалізаціях ці унікальні ідентифікатори можуть приймати форму GCI, ANID, SectorID або деякого іншого типу ідентифікаторів, призначених точкам доступу. У прикладі по фіг. 1 унікальні ідентифікатори 112 і 114 ілюструються як призначені точкам 102 і 104 доступу, відповідно. Кожна точка доступу включає в себе формувач 116 або 118 сигналів (наприклад, формувачі псевдовипадкових сигналів) для формування сигналів, які можуть виявлятися за допомогою іншого вузла, щоб визначати те, використовують чи ні точки 102 і 104 доступу однаковий повторно використаний ідентифікатор. Як ілюстрація наступне пояснення описує приклад, в якому термінал 106 доступу (наприклад, за допомогою операції детектора 120 передачі) виявляє колізію на основі сигналів, що передаються за допомогою точок 102 і 104 доступу. Потрібно брати до уваги, проте, що інші об'єкти (наприклад, інші точки доступу) в системі 100 можуть бути сконфігуровані так, як розглядається в даному документі, щоб виявляти таку колізію. У деяких аспектах формування сигналів основане на унікальній адресі, призначеній відповідній точці доступу. Таким чином, точки 102 і 104 доступу можуть гарантовано формувати різні сигнали в деякий момент часу, навіть якщо точки 102 і 104 доступу використовують однаковий повторно використаний ідентифікатор як основу для відповідного каналізування. У деяких реалізаціях сигнали формуються випадковим або псевдовипадковим чином (наприклад, на основі унікальної адреси, призначеної відповідній точці доступу), щоб забезпечувати, що точки 102 і 104 доступу формують різні випадкові сигнали в деякий момент часу. Контролер 122 колізій термінала 106 доступу може ідентифікувати колізію, що містить в собі точки 102 і 104 доступу, на основі сигналів, що виявляються за допомогою детектора 120 передачі. У цьому випадку контролер 122 колізій може обмінюватися даними з контролерами 124 і 126 колізій точок 102 і 104 доступу, відповідно, щоб дозволяти колізію. Зразкові операції зменшення колізій описуються детальніше в зв'язку з блок-схемою послідовності операцій фіг. 2A і 2B. Для зручності операції фіг. 2A і 2B (або будь-які інші операції, які пояснені або розглядаються в даному документі) можуть описуватися як виконувані за допомогою конкретних компонентів (наприклад, компонентів системи 100 по фіг. 1, системи 400 по фіг. 4 або системи 600 по фіг. 6). Потрібно брати до уваги, проте, що ці операції можуть бути виконані за допомогою інших типів компонентів і можуть бути виконані з використанням іншого числа компонентів. Також потрібно брати до уваги, що одна або більше з операцій, описаних в даному документі, можливо, не використовується в даній реалізації. У деякий момент часу унікальний ідентифікатор призначається кожній точці доступу (наприклад, власним е-вузлам В) в бездротовій мережі. Як згадано вище, цей ідентифікатор може містити GCI, ANID, SectorID або деякий інший ідентифікатор. Для зручності ці унікальні 3 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 60 ідентифікатори згадуються як GCI в поясненні фіг. 2A і 2B, яке приведене нижче. GCI може призначатися точці доступу різними шляхами. Наприклад, в деяких випадках мережевий об'єкт експлуатації, адміністрування і обслуговування (OA&M) або деякий інший належний об'єкт або об'єкти можуть призначати GCI для точок доступу в мережі. Крім цього в деякий момент часу повторно використаний ідентифікатор призначається кожній точці доступу. Як згадано вище, цей ідентифікатор може містити PCI, PilotPN або деякий інший ідентифікатор. Для зручності ці повторно використані ідентифікатори згадуються як PCI в поясненні фіг. 2A і 2B, яке приведене нижче. PCI може призначатися точці доступу різними шляхами. Наприклад, в деяких випадках PCI може призначатися точці доступу (наприклад, автономно або за допомогою мережевого вузла), коли точка доступу розгортається. У деяких випадках точці доступу може призначатися PCI за умовчанням (наприклад, по виготовленню). У деяких випадках точка доступу може здійснювати виявлення сусідніх вузлів (наприклад, за допомогою відстеження на предмет передач за допомогою сусідніх точок доступу) і намагатися вибирати PCI, який не конфліктує з PCI, що використовуються за допомогою її сусідніх точок доступу. Потрібно брати до уваги, проте, що в деяких випадках ця схема не завжди може уникати колізії. Наприклад, точка доступу може не мати можливості прослуховувати сусідню точку доступу, а термінал доступу може мати можливість прослуховувати обидві з цих точок доступу. Крім цього, коли нова точка доступу розгортається, колізії можуть виникати з сусідньою точкою доступу, якщо точки доступу ще не виявили одна одну. Як представлено за допомогою етапу 202 по фіг. 2A, коли точка доступу повинна формувати сигнал (наприклад, в зв'язку з передачею пілотних сигналів), GCI може надаватися як початкове число в формувач сигналів. Наприклад, на фіг. 1 точки 102 і 104 доступу можуть включати в себе постачальників 128 і 130 ідентифікаторів, відповідно, які сконфігуровані, щоб витягувати GCI 112 і 114 (наприклад, із запам'ятовуючого пристрою) і надавати GCI в формувачі 116 і 118 сигналів (наприклад, формувачі псевдовипадкових сигналів), відповідно. Як представлено за допомогою етапу 204, кожна точка доступу потім може формувати сигнал на основі GCI. Як детальніше описано в зв'язку з фіг. 3 і 4, в деяких реалізаціях кожний формувач сигналів може вибирати ресурс, по якому асоційована точка доступу передає вказівку GCI точки доступу. Як детальніше описано в зв'язку з фіг. 5 і 6, в деяких реалізаціях кожний формувач сигналів може вибирати один або більше за бітів, які повинні додаватися до PCI цієї точки доступу, щоб надавати параметр каналізування, який використовується для того, щоб каналізувати сигнали, що передаються за допомогою точки доступу. Як представлено за допомогою етапу 206, термінал 106 доступу (наприклад, детектор 120 передачі) регулярно відстежує на предмет передач за допомогою сусідніх точок доступу (наприклад, точок 102 і 104 доступу). Наприклад, термінал 106 доступу може відстежувати на предмет пілотних сигналів і/або інших типів сигналів. Як згадано вище, ці сигнали можуть бути каналізовані на основі PCI точок доступу. Відповідно, термінал 106 доступу може визначати PCI, що використовується за допомогою кожної з цих точок доступу. Як детальніше описано нижче, в деяких реалізаціях точка доступу може каналізувати сигнали на основі PCI, призначеного цій точці доступу, при цьому в інших реалізаціях точка доступу може каналізувати сигнали на основі призначеного PCI плюс одного або більше заданих бітів. Як представлено за допомогою етапу 208, у випадку якщо які-небудь сусідні точки доступу використовують однаковий PCI, термінал 106 доступу (наприклад, контролер 122 колізій) може ідентифікувати колізію на основі передач, що виявляються на етапі 206. Як детальніше описано в зв'язку з фіг. 3 і 4, в деяких реалізаціях це може містити в собі визначення того, що різні GCI приймаються через різні ресурси. Як детальніше описано в зв'язку з фіг. 5 і 6, в деяких реалізаціях це може містити в собі визначення того, що сигнали, каналізовані на основі загального PCI, але з різними доданими бітами, приймаються протягом даного періоду часу передачі сигналів (наприклад, призначеного періоду часу передачі пілотних сигналів). У випадку якщо колізія PCI ідентифікується, термінал доступу може намагатися взаємодіяти з однією з точок доступу, щоб інформувати точку доступу про колізію PCI. Проте, оскільки всі колідуючі точки доступу використовують однаковий PCI, термінал доступу може не мати можливості приймати канали низхідної лінії зв'язку від точок доступу в результаті взаємних перешкод. Аналогічно, якщо термінал доступу відправляє сигнал одній точці доступу, всі точки доступу можуть відповідати на цей сигнал (наприклад, оскільки сигнал може бути скрембльований з використанням загального PCI). Як представлено за допомогою етапу 210 по фіг. 2B, термінал 106 доступу (наприклад, за допомогою операції контролера 122 колізій), отже, може передавати вказівку колізії в спробі спонукати точку доступу припинити передачу (наприклад, по одному або більше ресурсів). Тут один або більше виділених каналів, зарезервованих для передачі повідомлень про колізії, 4 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 60 можуть використовуватися. Наприклад, кожна точка доступу може надавати виділений канал для передачі повідомлень про колізії. Кожний з цих каналів каналізується з використанням PCI для відповідної точки доступу. Таким чином, термінал 106 доступу може використовувати один з цих каналів, щоб відправляти повідомлення в одну з точок доступу, щоб запитувати цю точку доступу припиняти передачу. У деяких аспектах таке повідомлення може включати в себе ідентифікатор точки доступу. Наприклад, повідомлення може включати в себе GCI точки доступу, функцію (наприклад, хеш) GCI, вказівку біта (який доданий до PCI), що використовується за допомогою точки доступу для каналізування останньої передачі, або деякий інший належний ідентифікатор. Як представлено за допомогою етапу 212, по прийому вказівки, що передається на етапі 210, точка доступу припиняє передачу щонайменше по одному ресурсу, щоб надавати можливість терміналу доступу встановлювати зв'язок з використанням загального PCI. Наприклад, якщо точка 102 доступу по фіг. 1 приймає вказівку колізії, контролер 124 колізій може тимчасово обмежувати передачі за допомогою точки 102 доступу по визначених каналах, кадрах, часових TDM-квантах, FDM-частотах і т. д. Як представлено за допомогою етапу 214, як тільки точка доступу припиняє передачу по призначеному ресурсу(ах), термінал доступу може відправляти повідомлення в іншу точку доступу, щоб інформувати цю точку доступу про колізію і ідентичність конфліктуючої точки(ок) доступу. Наприклад, контролер 122 колізій по фіг. 1 може відправляти ідентифікатор (наприклад, GCI) точки 102 доступу в контролер 126 колізій точки 104 доступу. Альтернативно, контролер 122 колізій може встановлювати тунель до точки 102 доступу через точку 104 доступу і відправляти ідентифікатор (наприклад, GCI) точки 104 доступу в контролер 124 колізій точки 102 доступу. Як представлено за допомогою етапу 216, по прийому вказівки, що передається на етапі 212, точка доступу може встановлювати зв'язок з конфліктуючою точкою доступу, щоб дозволяти колізію. Наприклад, точки 102 і 104 доступу (наприклад, за допомогою операції контролерів 124 і 126 колізій) можуть виконувати узгодження через транзитне з'єднання (наприклад, встановлене за допомогою одного або більше мережевих вузлів, не показаних на фіг. 1) так, що точки 102 і 104 доступу погоджуються використовувати різні PCI. У деяких реалізаціях точки доступу можуть дозволяти колізію за допомогою повідомлень термінала доступу або деякого іншого належного механізму зв'язку. Посилаючись тепер на фіг. 3 і 4, далі будуть описані додаткові подробиці, що стосуються схеми, в якій точки доступу передають сигнали через різні ресурси. Фіг. 3 описує декілька операцій, які можуть виконуватися в цій схемі. З метою ілюстрації описується приклад, в якому колізія є результатом використання однакового PilotPN двома точками доступу. Фіг. 4 описує декілька компонентів, які можуть використовуватися у вузлах, таких як точка 402 доступу і термінал 404 доступу, щоб надавати таку функціональність. Описані компоненти також можуть бути включені в інші вузли в системі зв'язку. Наприклад, інші вузли в системі можуть включати в себе компоненти, аналогічні описаним для точки 402 доступу і термінала 404 доступу, щоб надавати аналогічну функціональність. Даний вузол може вміщати в себе один або більше з описаних компонентів. Наприклад, вузол може вміщати в себе множину компонентів приймача-передавача, які надають можливість вузлу працювати на множині частот і/або обмінюватися даними через іншу технологію. Як показано на фіг. 4, точка 402 доступу і термінал 404 доступу може включати в себе відповідні приймачі-передавачі 406 і 408 для обміну даними один з одним і з іншими вузлами. Приймач-передавач 406 включає в себе передавач 410 для відправки сигналів (наприклад, повідомлень), приймач 412 для прийому сигналів і контролер 414 каналізування для керування каналізуванням, що використовується для передачі і прийому сигналів. Аналогічно, приймачпередавач 408 включає в себе передавач 416 для відправки сигналів, приймач 418 для прийому сигналів і контролер 420 каналізування для керування каналізуванням, що використовується для передачі і прийому сигналів. Точка 402 доступу і термінал 404 доступу включають в себе інші компоненти, які можуть використовуватися в зв'язку з операціями зменшення колізій, як розглядається в даному документі. Наприклад, точка 402 доступу і термінал 404 доступу включають в себе відповідні контролери 422 і 424 колізій для керування пов'язаними з колізією операціями і обміном даними з іншими вузлами (наприклад, відправкою і прийомом повідомлень/вказівки) і для надання іншої пов'язаної функціональності, що розглядається в даному документі. У деяких аспектах компоненти по фіг. 4 можуть відповідати компонентам, описаним вище в зв'язку з фіг. 1. Наприклад, контролери 422 і 424 колізій можуть відповідати контролерам колізій по фіг. 1. Унікальний ідентифікатор 426 і повторно використаний ідентифікатор 428 можуть 5 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 відповідати унікальному ідентифікатору 112 і повторно використаному ідентифікатору 108, відповідно. Також формувач 116 сигналів по фіг. 1 може відповідати формувачу 430 чисел (наприклад, формувачу псевдовипадкових чисел), модулю 432 вибору ресурсів і частині приймача-передавача 406. Детектор 120 передачі може відповідати частині приймачапередавача 408. Інші аспекти точки 402 доступу і термінала 404 доступу описуються нижче. Посилаючись тепер на операції по фіг. 3, як представлено за допомогою етапу 302, коли точка 402 доступу повинна формувати сигнал (наприклад, в зв'язку з передачею пілотних сигналів по пілотному каналу), точка 402 доступу використовує унікальний ідентифікатор 426 для того, щоб вибирати ресурс з набору ресурсів для передачі ідентифікатора точки 402 доступу. Наприклад, унікальний ідентифікатор 426 може використовуватися як початкове число для формувача 430 чисел так, що число, що виводиться за допомогою формувача 430 чисел, використовується за допомогою модуля 432 вибору ресурсів для того, щоб вибирати ресурс. Як згадано вище, в деяких реалізаціях точка доступу може формувати псевдовипадковий сигнал. У такому випадку точка 402 доступу може псевдовипадково вибирати ресурс для передачі ідентифікатора точки 402 доступу. Наприклад, унікальний ідентифікатор 426 може надаватися в формувач 430 псевдовипадкових чисел, який надає псевдовипадкове число в модуль 432 вибору ресурсів. Як конкретний приклад деякі реалізації можуть використовувати преамбулу з нечастим повторним використанням (LRP), яка передається в двох фізичних (PHY) кадрах. Будь-яка дана точка доступу вибирає одну підсмугу частот (наприклад, смугу пропускання на 1,25 МГц) в одному з двох LRP-кадрів. Характер нечастого повторного використання преамбули може забезпечувати, що термінал доступу може бачити точки доступу, які мають істотно відмінну інтенсивність сигналів, що приймаються. У такому випадку кожна точка доступу може передавати канал (наприклад, ANID-канал) в деяких попередньо визначених випадках LRP. Таким чином, кожна точка доступу може надавати канал, який дає можливість терміналу доступу виявляти колізію (наприклад, колізію PilotPN). Тут на етапі 302 PHY-кадр, в якому передається канал, може вибиратися випадково, псевдовипадково або деяким іншим чином, наприклад, на основі функції унікального ідентифікатора (наприклад, хеша ANID). Таким чином, в деякі моменти часу дана точка доступу вибирає перший кадр, а в інші моменти часу ця точка доступу вибирає другий кадр. Інші точки доступу в системі повинні виконувати аналогічні операції. Таким чином, у випадку якщо дві точки доступу використовують однаковий PilotPN щонайменше частину часу, ці точки доступу повинні вибирати різні ресурси для своїх ANIDканалів. Як представлено за допомогою етапу 304, точка 402 доступу потім передає вказівку унікального ідентифікатора через вибраний ресурс. Продовжуючи вищенаведений приклад, точка 402 доступу може передавати унікальний ідентифікатор точки доступу (наприклад, повному SectorID) або достатньо бітів ідентифікатора, щоб дозволяти однозначний дозвіл ідентифікатора через канал у вибраному кадрі. Сигнал, що тут передається, може бути каналізований на основі повторно використаного ідентифікатора 428 (наприклад, PilotPN). У деякому аспекті каналізування може бути пов'язане з одним або більше з перестрибування у часі, скремблювання або корекції помилок (наприклад, CRC-операції). Наприклад, канальна модуляція і скремблювання може залежати від PilotPN. Крім цього, піднесучі, в яких передається канал в рамках цього кадру, можуть вибиратися на основі PilotPN. Як представлено за допомогою етапу 306, термінал 404 доступу регулярно відстежує на предмет сигналів від точок доступу, як пояснено вище. У цьому випадку термінал 404 доступу може відстежувати на предмет сигналів, каналізованих з використанням даного повторно використаного ідентифікатора (наприклад, PilotPN) по множині ресурсів (наприклад, різним кадрам). У прикладі по фіг. 4 це може бути довершене за допомогою взаємодії модуля 434 вибору каналізування, який вибирає каналізування, пошук якого повинен бути виконаний, модуля 436 вибору ресурсів, який ідентифікує ресурси, які повинні перевірятися, і приймачапередавача 408. Як представлено за допомогою етапу 308, по виявленні сигналу по будь-якому ресурсу (наприклад, термінал 404 доступу виявляє PilotPN в будь-якому з LRP-кадрів) термінал 404 доступу намагається декодувати сигнали по кожному ресурсу. Продовжуючи вищенаведений приклад, точка 402 доступу може намагатися використати даний PilotPN для того, щоб декодувати ANID-канал по першому PHY-кадру і декодувати ANID-канал по другому PHY-кадру. Як представлено за допомогою етапу 310, у випадку якщо сигнал декодується тільки по одному ресурсу (наприклад, ANID-канал декодується тільки один PHY-кадр), послідовність операцій переходить до етапу 312, оскільки колізія не вказується. У цьому випадку термінал 6 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 60 доступу може обробляти сигнал, що приймається, звичайним чином (наприклад, щоб ідентифікувати дану точку доступу). Навпаки, у випадку якщо сигнал декодується по обох ресурсах (наприклад, по першому і другому PHY-кадрах), послідовність операцій переходить до етапу 314, за допомогою чого точка доступу (наприклад, модуль 438 ідентифікації колізій) виявляє колізію. Наприклад, модуль 438 ідентифікації колізій може визначати те, що різні унікальні ідентифікатори (наприклад, ANID) приймаються по різних PHY-кадрах, навіть коли каналізування для обох сигналів, що приймаються, основане на однаковому PilotPN. У цьому випадку контролер 440 обміну повідомленнями може взаємодіяти з приймачем-передавачем 408, щоб інформувати точку доступу про колізію (наприклад, з використанням виділеного каналу висхідної лінії зв'язку для передачі повідомлень про колізії, як описано вище в зв'язку з фіг. 2). Посилаючись тепер на фіг. 5 і 6, далі будуть описуватися додаткові подробиці, що стосуються схеми, в якій кожна точка доступу вибирає (наприклад, псевдовипадково вибирає) біт і додає цей біт до повторно використаного ідентифікатора (наприклад, PCI) цієї точки доступу, щоб надавати параметр каналізування, який використовується для того, щоб каналізувати сигнали, що передаються за допомогою точки доступу. Фіг.5 описує декілька операцій, які можуть виконуватися в цій схемі. З метою ілюстрації описується приклад, в якому колізія є результатом використання однакового PCI за допомогою двох точок доступу. Фіг. 6 описує декілька компонентів, які можуть використовуватися у вузлах, таких як точка 602 доступу і термінал 604 доступу, щоб надавати вищезгадану функціональність. Як описано вище, описані компоненти також можуть бути включені в інші вузли в системі зв'язку, і даний вузол може вміщати в себе один або більше з описаних компонентів. Точка 602 доступу і термінал 604 доступу включають в себе відповідні приймачі-передавачі 606 і 608 для обміну даними один з одним і з іншими вузлами. Приймач-передавач 606 включає в себе передавач 610, приймач 612 і контролер 614 каналізування, при цьому приймачпередавач 608 включає в себе передавач 616, приймач 618 і контролер 620 каналізування. Як описано вище, точка 602 доступу і термінал 604 доступу включають в себе інші компоненти, які можуть використовуватися в зв'язку з операціями зменшення колізій, як розглядається в даному документі. Наприклад, точка 602 доступу і термінал 604 доступу включають в себе відповідні контролери 622 і 624 колізій для керування пов'язаними з колізією операціями і обміном даними з іншими вузлами (наприклад, відправкою і прийомом повідомлень/вказівки) і для надання іншої пов'язаної функціональності, що розглядається в даному документі. У деяких аспектах компоненти по фіг. 6 також можуть відповідати компонентам, описаним вище в зв'язку з фіг. 1. Наприклад, контролери 622 і 624 колізій можуть відповідати контролерам колізій по фіг. 1. Унікальний ідентифікатор 626 і повторно використаний ідентифікатор 628 можуть відповідати унікальному ідентифікатору 112 і повторно використаному ідентифікатору 108, відповідно. Формувач 116 сигналів може відповідати формувачу 630 чисел (наприклад, формувачу псевдовипадкових чисел), модулю 632 вибору параметрів каналізування і частині приймача-передавача 606. Детектор 120 передачі може відповідати частині приймачапередавача 608. Інші аспекти точки 602 доступу і термінала 604 доступу описуються нижче. Посилаючись тепер на операції по фіг. 5, як представлено за допомогою етапу 502, коли точка 602 доступу повинна формувати сигнал (наприклад, в зв'язку з передачею пілотних сигналів по пілотному каналу), точка 602 доступу використовує унікальний ідентифікатор 626 для того, щоб вибирати біт, який повинен додаватися до PCI, щоб надавати параметр каналізування. Наприклад, унікальний ідентифікатор 626 може використовуватися як початкове число для формувача 630 чисел так, що бітове значення, що виводиться за допомогою формувача 630 чисел, додається за допомогою модуля 632 вибору параметрів каналізування до повторно використаного ідентифікатора 628 (етап 504). Як згадано вище, в деяких реалізаціях точка доступу може формувати псевдовипадковий сигнал. У такому випадку точка 602 доступу може псевдовипадково вибирати біт, який повинен додаватися до PCI, щоб надавати параметр каналізування. Наприклад, унікальний ідентифікатор 626 може надаватися в формувач 630 псевдовипадкових чисел, який надає псевдовипадкове число в модуль 632 вибору параметрів каналізування. Аналогічним чином, як пояснено вище, доданий біт може вибиратися випадково, псевдовипадково або деяким іншим чином на основі, наприклад, хеша унікального ідентифікатора (наприклад, GCI). Таким чином, в деякі моменти часу дана точка доступу вибирає одне значення біта (наприклад, "0"), а в інші моменти часу ця точка доступу вибирає інше значення біта (наприклад, "1"). Інші точки доступу в системі повинні виконувати аналогічні операції. Таким чином, у випадку якщо дві точки доступу використовують однаковий PCI 7 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 щонайменше частину часу, ці точки доступу повинні вибирати різні біти для своїх параметрів каналізування. Як представлено за допомогою етапу 506, точка 602 доступу потім передає сигнал, який каналізується з використанням заданого параметра каналізування. Наприклад, пілотний сигнал, що передається за допомогою точки доступу, може бути каналізований таким чином. Як представлено за допомогою етапу 508, термінал 604 доступу регулярно відстежує на предмет сигналів від точок доступу, як пояснено вище. У цьому випадку термінал 604 доступу може відстежувати на предмет сигналів, каналізованих на основі даного PCI з різними значеннями доданого біта. У прикладі по фіг. 6 це може бути довершене за допомогою взаємодії модуля 634 вибору каналізування, який вибирає каналізування, пошук якого повинен бути виконаний, і приймача-передавача 608. Як представлено за допомогою етапу 510, по виявленні сигналу, асоційованого з якимнебудь каналізуванням для PCI, термінал 604 доступу намагається декодувати сигнали, асоційовані з кожним каналізуванням. Наприклад, точка 602 доступу може використати даний PCI плюс біт "0" в спробі декодувати один сигнал, що приймається, і використати однаковий PCI плюс біт "1" в спробі декодувати інший сигнал, що приймається. Як представлено за допомогою етапу 512, у випадку якщо сигнал декодується тільки для одного каналізування для даного PCI, послідовність операцій переходить до етапу 514, оскільки колізія не вказується. У цьому випадку термінал доступу може обробляти сигнал, що приймається, звичайним чином (наприклад, щоб ідентифікувати дану точку доступу). Навпаки, у випадку якщо сигнал декодується в обох каналізуваннях для даного PCI (наприклад, для доданого "0" і доданого "1"), послідовність операцій переходить до етапу 516, за допомогою якого точка доступу (наприклад, модуль 636 ідентифікації колізій) виявляє колізію. У цьому випадку контролер 638 обміну повідомленнями може взаємодіяти з приймачемпередавачем 608, щоб інформувати точку доступу про колізію (наприклад, з використанням виділеного каналу висхідної лінії зв'язку для передачі повідомлень про колізії, як описано вище в зв'язку з фіг. 2). Потрібно брати до уваги, що ідеї в даному документі можуть бути реалізовані іншими шляхами. Наприклад, деякі реалізації можуть надавати зменшення колізій за допомогою зміни ресурсів і параметрів каналізування. Також випадкові, псевдовипадкові або інші типи змін можуть використовуватися в різних реалізаціях. У деяких реалізаціях зменшення колізій може надаватися за допомогою змін в хвильових коливаннях (тобто сигналах) на основі унікального ідентифікатора (наприклад, GCI) шляхами, які містять в собі методики, відмінні від зміни бітів в параметрі каналізування. У деяких аспектах схеми зменшення колізій, як розглядається в даному документі, можуть використовуватися в змішаному розгортанні, яке включає в себе макропокриття (наприклад, в стільниковій мережі великої площі, такій як 3G-мережа, яка типово називається макростільниковою мережею або глобальною обчислювальною мережею WAN) і покриття невеликого масштабу (наприклад, мережеве оточення в квартирі або будинку, яке типово називається локальною обчислювальною мережею LAN). Тут в міру того як термінал доступу (AT) переміщається по такій мережі, термінал доступу може обслуговуватися в певних місцеположеннях за допомогою точок доступу, які надають макропокриття, при цьому термінал доступу може обслуговуватися в інших місцеположеннях за допомогою точок доступу, які надають меншу зону покриття. У деяких аспектах вузли меншої зони покриття можуть використовуватися для того, щоб надавати інкрементне підвищення пропускної здатності, покриття всередині будівлі і різні послуги, всі з яких призводять до надійної роботи користувачів. Вузол, який надає покриття для відносно великої зони, може згадуватися як макровузол, тоді як вузол, який надає покриття для відносно невеликої зони (наприклад, квартири), може згадуватися як фемтовузол. Потрібно брати до уваги, що ідеї в даному документі можуть бути застосовними до вузлів, асоційованих з іншими типами зон покриття. Наприклад, піковузол може надавати покриття для зони, яка менша макрозони і більша фемтозони (наприклад, покриття в рамках офісної будівлі). У різних варіантах застосування інша термінологія може використовуватися для того, щоб посилатися на макровузол, фемтовузол або інші вузли типу точки доступу. Наприклад, макровузол може конфігуруватися або згадуватися як вузол доступу, базова станція, точка доступу, е-вузол В, макростільник і т. д. Також фемтовузол може конфігуруватися або згадуватися як домашній вузол В, домашній е-вузол В, базова станція точки доступу, фемтостільник і т. д. В деяких реалізаціях вузол може бути асоційований (наприклад, розділений) з одним або більше стільниками або секторами. Стільник або сектор, асоційований з макровузлом, фемтовузлом або піковузлом, може згадуватися як макростільник, 8 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 60 фемтостільник або пікостільник, відповідно. Спрощений приклад того, як фемтовузли можуть розгортатися в мережі, надається на фіг. 7. Фіг. 7 ілюструє приклад карти 700 покриття, коли декілька зон 702 стеження (або зон маршрутизації, або зон розташування) задаються, кожна з яких включає в себе декілька макрозон 704 покриття. Тут зони покриття, асоційовані із зонами 702A, 702B і 702C стеження, обкреслюються за допомогою широких ліній, а макрозони 704 покриття представляються за допомогою шестикутників. Зони 702 стеження також включають в себе фемтозони 706 покриття. У цьому прикладі, кожна з фемтозон 706 покриття (наприклад, фемтозона 710C покриття) ілюструється в рамках макрозони 704 покриття (наприклад, макрозони 704B покриття). Потрібно брати до уваги, проте, те, що фемтозона 706 покриття може лежати частково в рамках або за межами макрозони 704 покриття. Також одна або більше зон пікопокриття (не показані) можуть бути задані в рамках однієї або більше зон 702 стеження або макрозон 704 покриття. Потрібно брати до уваги, що може бути множина фемтозон покриття в рамках макрозони покриття, або в її межах, або що перетинають межі із суміжними макростільниками. Фіг. 8 ілюструє декілька аспектів системи 800 бездротового зв'язку, що містить множину стільників 802, таких як, наприклад, макростільники 802A-802G, причому кожен стільник обслуговується за допомогою відповідної точки доступу 804 (наприклад, точок 804A-804G доступу). Таким чином, макростільники 802 можуть відповідати макрозонам 704 покриття по фіг. 7. Як показано на фіг. 8, термінали 806 доступу (наприклад, термінали 806A-806L доступу) можуть бути розосередженими в різних місцеположеннях по всій системі у часі. Кожний термінал 806 доступу може обмінюватися даними з однією або більше точками 804 доступу по прямій лінії зв'язку (FL) і/або зворотній лінії зв'язку (RL) в даний момент, в залежності від того, наприклад, є чи ні термінал 806 доступу активним, і знаходиться він чи ні в режимі м'якої передачі обслуговування. Система 800 бездротового зв'язку може надавати послуги для великої географічної області. Наприклад, макростільники 802A-802G можуть покривати декілька кварталів в окрузі або декількох миль в сільському оточенні. Фіг. 9 є прикладом системи 900, який ілюструє те, як один або більше фемтовузлів можуть розгортатися в рамках мережевого оточення (наприклад, системи 800). Система 900 включає в себе множину фемтовузлів 910 (наприклад, фемтовузли 910A і 910B), встановлених в мережевому оточенні з відносно невеликою зоною покриття (наприклад, в одній або більше квартирах 930 користувача). Кожний фемтовузол 910 може бути пов'язаний з глобальною обчислювальною мережею 940 (наприклад, Інтернетом) і базовою мережею 950 мобільного оператора через DSL-маршрутизатор, кабельний модем, лінію бездротового зв'язку або інший засіб підключення (не показано). Власник фемтовузла 910 може підписуватися на мобільну послугу, таку як, наприклад, мобільна 3G-послуга, що пропонується за допомогою базової мережі 950 мобільного оператора. Крім цього термінал 920 доступу може допускати роботу як в макрооточеннях, так і в мережевих оточеннях з меншою зоною покриття (наприклад, квартирних). Іншими словами, в залежності від поточного місцеположення термінала 920 доступу, термінал 920 доступу може обслуговуватися за допомогою точки 960 доступу макростільника, асоційованої з базовою мережею 950 мобільного оператора, або за допомогою будь-якого з набору фемтовузлів 910 (наприклад, фемтовузлів 910A і 910B, які постійно розміщуються в рамках відповідної квартири 930 користувача). Наприклад, коли абонент знаходиться поза будинком, він може обслуговуватися за допомогою стандартної макроточки доступу (наприклад, точки 960 доступу), а коли абонент знаходиться біля будинку або вдома, він може обслуговуватися за допомогою фемтовузла (наприклад, вузла 910A). Тут фемтовузол 910 може бути зворотно сумісним з існуючими терміналами 920 доступу. Як згадано вище, вузол (наприклад, фемтовузол) може бути обмеженим в деяких аспектах. Наприклад, даний фемтовузол може надавати тільки певні послуги певним терміналам доступу. У розгортаннях з так званим обмеженим (або закритим) асоціюванням, даний термінал доступу може обслуговуватися тільки за допомогою макростільникової мережі мобільного зв'язку і заданого набору фемтовузлів (наприклад, фемтовузлів 910, які постійно розміщуються у відповідній квартирі 930 користувача). У деяких реалізаціях вузол може бути обмежений так, щоб не надавати щонайменше для одного вузла щонайменше одне з: передачі службових сигналів, доступу до даних, реєстрації, пошукових викликів або послуг. У деяких аспектах обмежений фемтовузол (який також може згадуватися як домашній вузол В закритої абонентської групи) є фемтовузлом, який надає послуги обмеженому ініціалізованому набору терміналів доступу. Цей набір може тимчасово або постійно розширятися по мірі необхідності. У деяких аспектах закрита абонентська група (CSG) може бути задана як набір точок доступу (наприклад, фемтовузлів), які спільно використовують 9 UA 101361 C2 5 10 15 20 25 30 35 40 45 50 55 60 загальний список контролю доступу терміналів доступу. Канал, в якому працюють всі фемтовузли (або всі обмежені фемтовузли) в області, може згадуватися як фемтоканал. Різні взаємозв'язки тим самим можуть існувати між даним фемтовузлом і даним терміналом доступу. Наприклад, з точки зору термінала доступу, відкритий фемтовузол може згадуватися як фемтовузол без обмеженого асоціювання (наприклад, фемтовузол дозволяє доступ до всіх терміналів доступу). Обмежений фемтовузол може згадуватися як фемтовузол, який обмежений деяким чином (наприклад, обмежений для асоціювання і/або реєстрації). Домашній фемтовузол може згадуватися як фемтовузол, для якого термінал доступу авторизований на здійснення доступу і роботу (наприклад, постійний доступ надається для заданого набору з одного або більше терміналів доступу). Запрошений фемтовузол може згадуватися як фемтовузол, для якого термінал доступу тимчасово авторизований на здійснення доступу і роботу. Сторонній фемтовузол може згадуватися як фемтовузол, для якого термінал доступу не авторизований на здійснення доступу і роботу, за винятком, можливо, надзвичайних ситуацій (наприклад, екстрених викликів). З точки зору обмеженого фемтовузла, домашній термінал доступу може згадуватися як термінал доступу, який авторизований на те, щоб здійснювати доступ до обмеженого фемтовузла (наприклад, термінал доступу має постійний доступ до фемтовузла). Запрошений термінал доступу може згадуватися як термінал доступу з тимчасовим доступом до обмеженого фемтовузла (наприклад, обмеженим на основі терміну завершення, часу використання, байтів, лічильника підключення або деякого іншого критерію або критеріїв). Сторонній термінал доступу може згадуватися як термінал доступу, який не має допуску здійснювати доступ до обмеженого фемтовузла, за винятком, можливо, надзвичайних ситуацій, таких як екстрені виклики (наприклад, термінал доступу, який не має облікових даних або допуску реєструватися в обмеженому фемтовузлі). Для зручності розкриття в даному документі описує різну функціональність в контексті фемтовузла. Потрібно брати до уваги, проте, те, що піковузол може надавати однакову або аналогічну функціональність для більшої зони покриття. Наприклад, піковузол може бути обмежений, власний піковузол може бути заданий для даного термінала доступу і т. д. Система бездротового зв'язку з множинним доступом може одночасно підтримувати зв'язок для множини бездротових терміналів доступу. Кожний термінал може обмінюватися даними з однією або більше точками доступу за допомогою передачі по прямій і зворотній лінії зв'язку. Пряма лінія зв'язку (або низхідна лінія зв'язку) належить до лінії зв'язку від точок доступу до терміналів, а зворотна лінія зв'язку (або висхідна лінія зв'язку) належить до лінії зв'язку від терміналів до точок доступу. Ця лінія зв'язку може встановлюватися через систему з одним входом і одним виходом, систему з множиною входів і множиною виходів (MIMO) або деякий інший тип системи. MIMO-система використовує множину (NT) передавальних антен і множину (NR) приймальних антен для передачі даних. MIMO-канал, сформований за допомогою NT передавальних і NR приймальних антен, може бути розкладений на NS незалежних каналів, які також згадуються як просторові канали, де NS

ДивитисяДодаткова інформація

Назва патенту англійськоюWireless communication collision detection

Автори англійськоюKhandekar, Aamod, D., Gupta, Rajarshi, Palanki, Ravi

Назва патенту російськоюВыявление коллизий при беспроводной связи

Автори російськоюКхандекар Аамод Д., Гупта Раджарши, Паланки Рави

МПК / Мітки

МПК: H04L 12/413, H04L 12/28, H04W 16/14

Мітки: бездротовому, зв'язку, виявлення, колізій

Код посилання

<a href="https://ua.patents.su/32-101361-viyavlennya-kolizijj-pri-bezdrotovomu-zvyazku.html" target="_blank" rel="follow" title="База патентів України">Виявлення колізій при бездротовому зв’язку</a>

Попередній патент: Спосіб переетерифікації спиртами олій і/або жирів біологічного походження

Наступний патент: Інгібітори активності протеїнтирозинкінази

Випадковий патент: Спосіб хірургічного лікування глибоких опіків