Спосіб установлення вірогідного перевірюваного зв’язку, спосіб захищеного зв’язку, спосіб оновлення мікропрограмного забезпечення, спосіб здійснення шифрованого зв’язку та спосіб надання перевіреному на справжн

Формула / Реферат

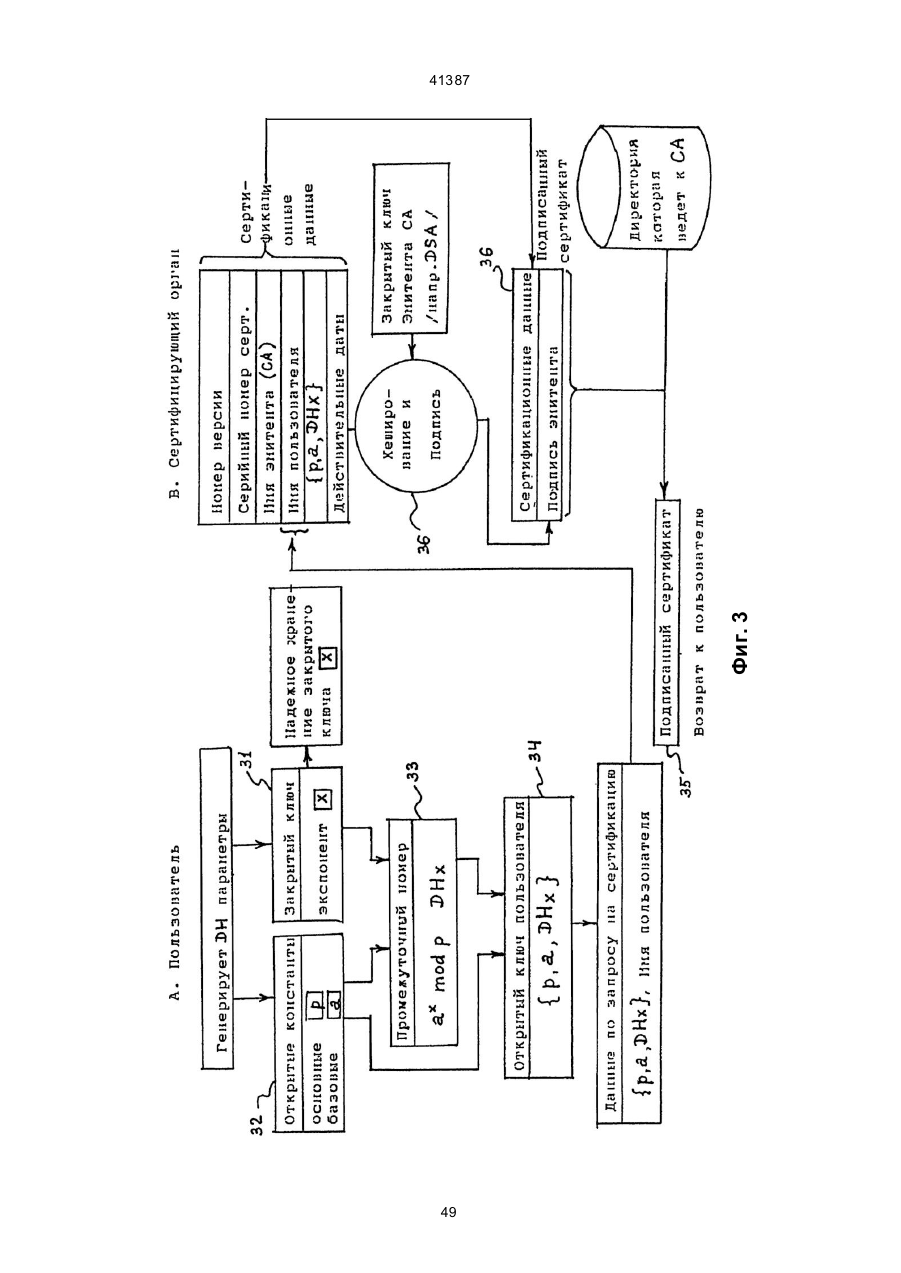

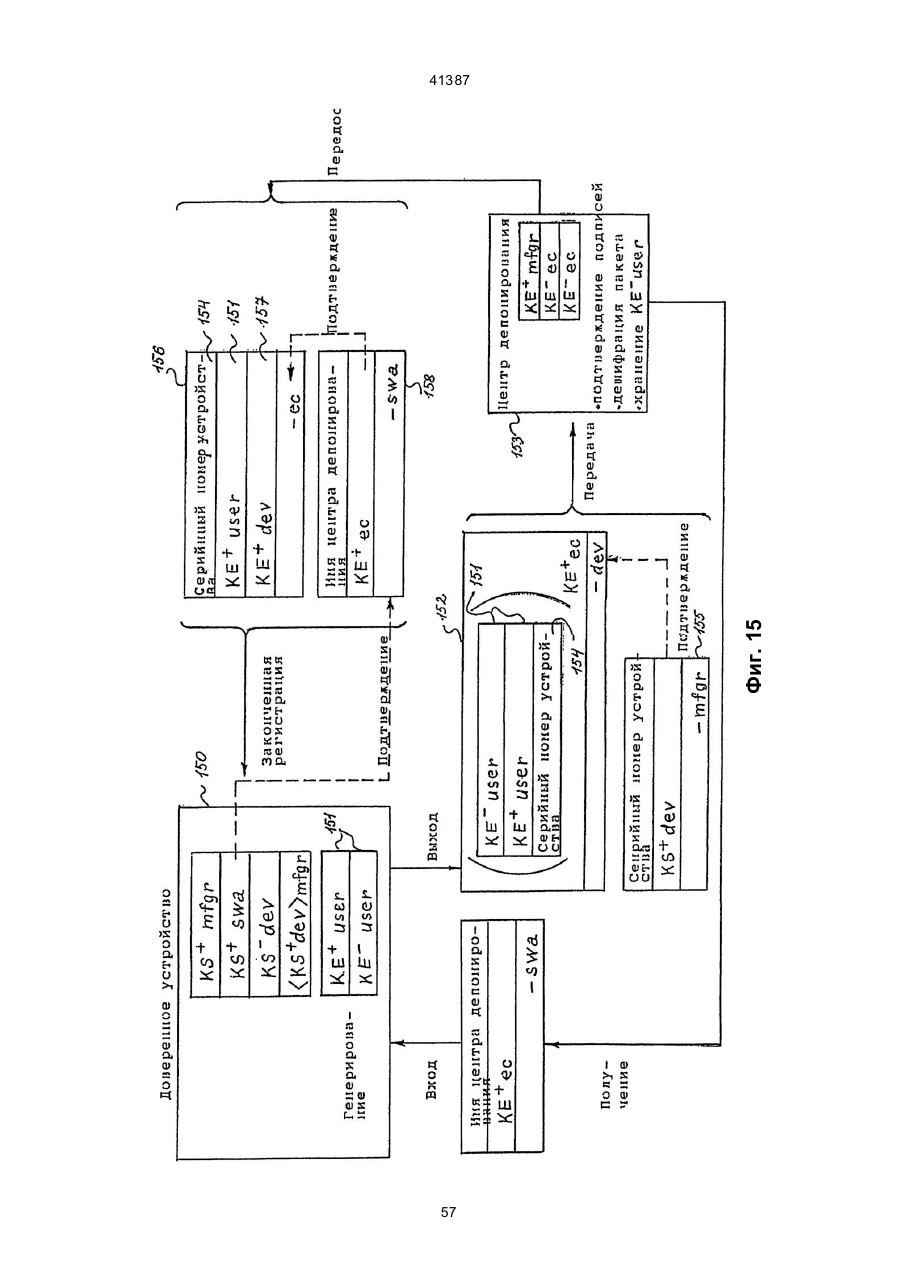

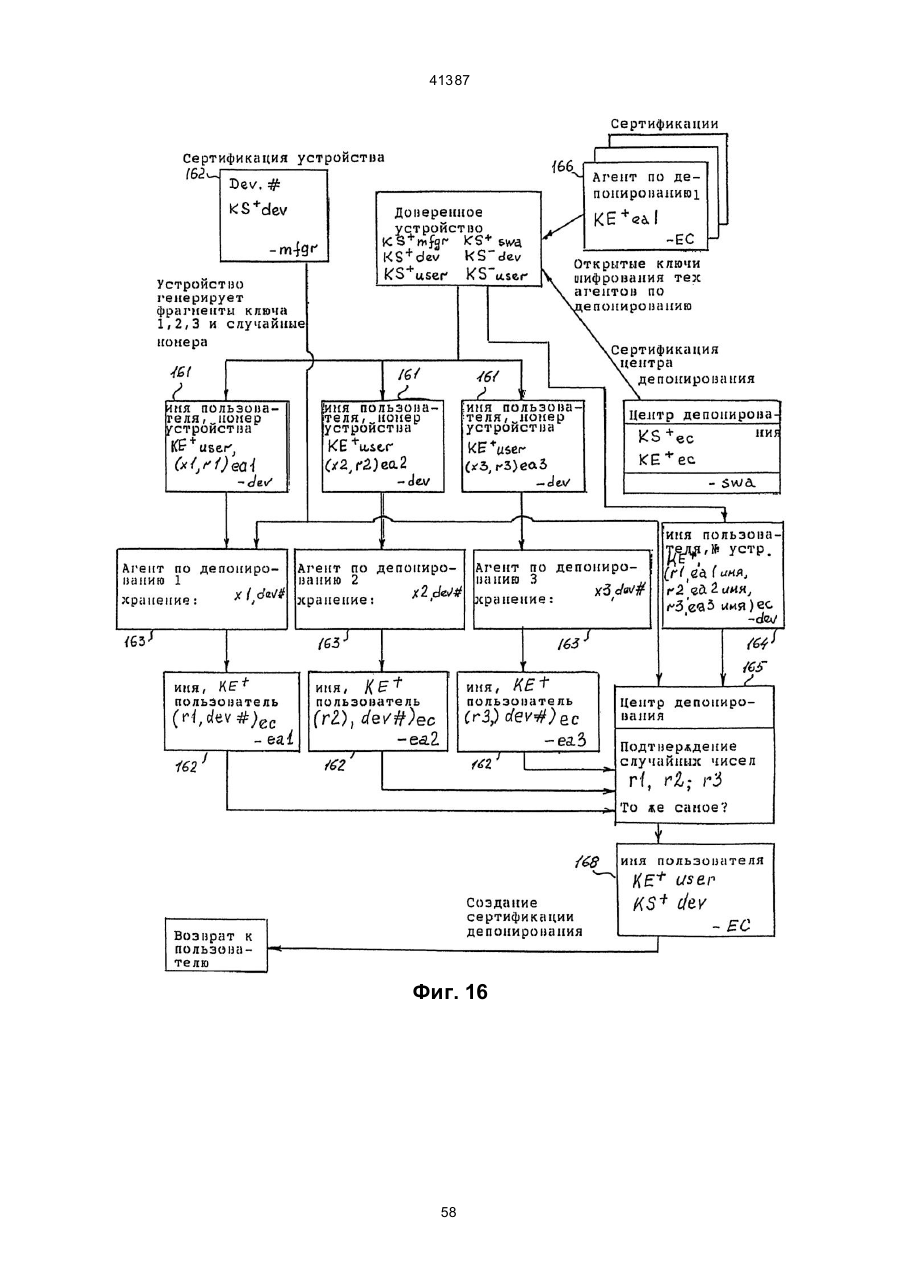

1. Способ установления достоверной проверяемой связи среди множества пользователей, содержащий операцию депонирования, отличающийся тем, что депонируют в доверенном центре хранения множество секретных асимметричных криптографических ключей, используемых множеством пользователей, проверяют каждый из множества ключей в центре хранения, сертифицируют каждый из множества ключей после проверки и инициируют связь каждым из множества пользователей с использованием соответствующего одного из множества ключей в зависимости от результатов сертификации.

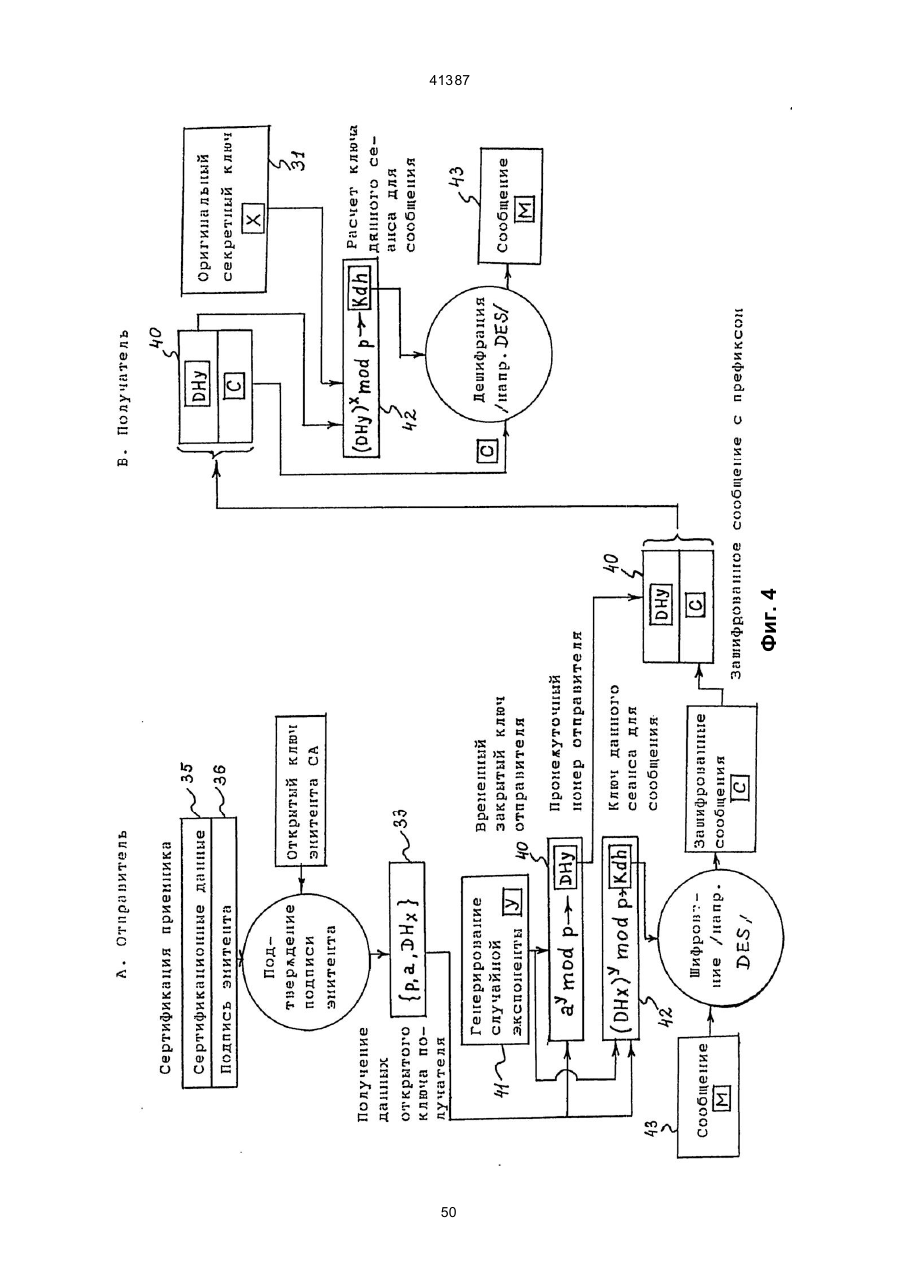

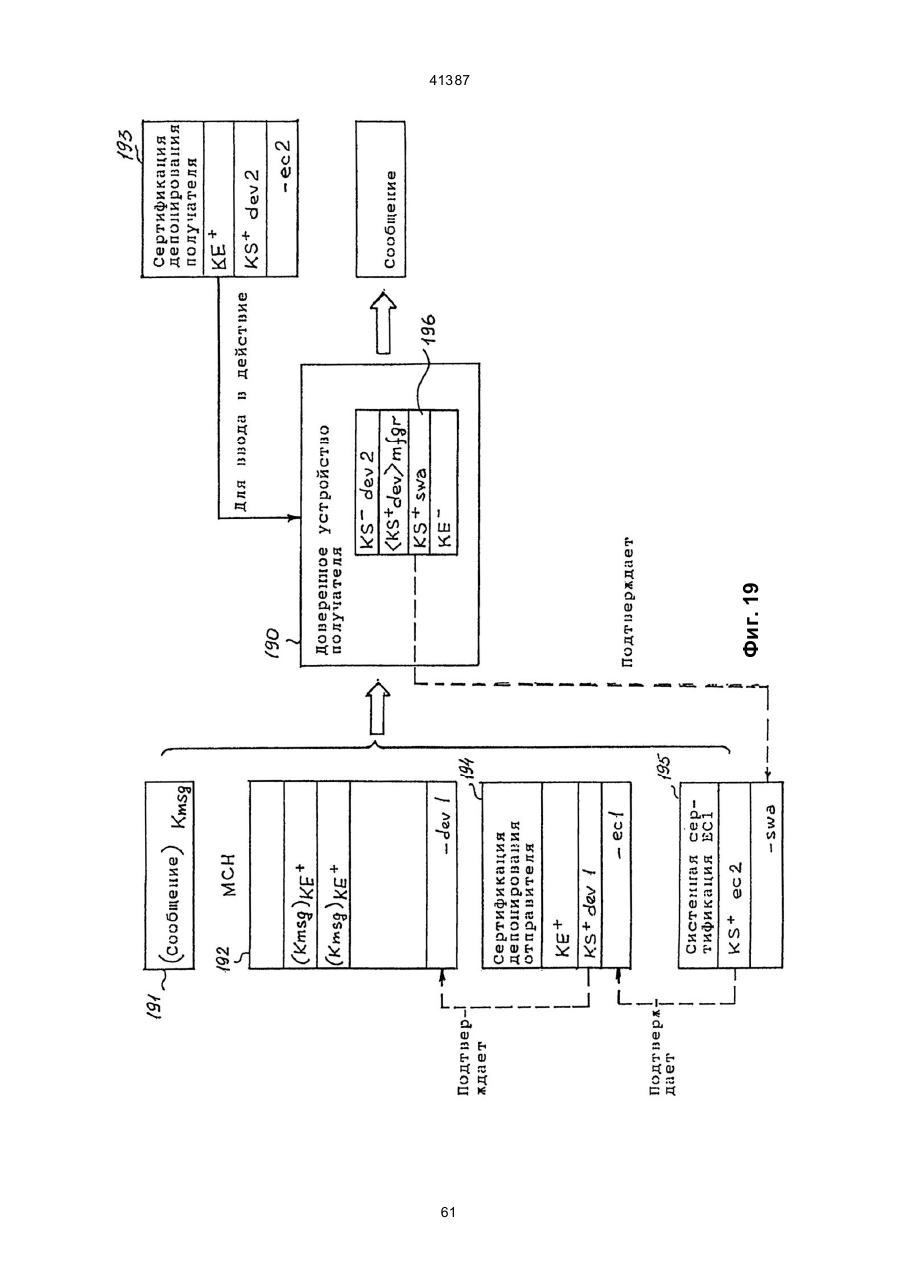

2. Способ установления достоверной проверяемой связи между пользователями, содержащий операцию депонирования, отличающийся тем, что депонируют в доверенном центре хранения секретный асимметричный криптографический ключ, связанный с каждым из множества пользователей, проверяют каждый из этих ключей в центре хранения, сертифицируют каждый из этих ключей после, проверки и инициируют защищенную связь инициирующим пользователем с принимающим пользователем в зависимости от результатов сертификации ключей как инициирующего, так и принимающего пользователей.

3. Способ по п. 2, отличающийся тем, что проверенное на подлинность устройство инициирующего пользователя выполняет операцию подтверждения сертификации ключей как инициирующего, так и принимающего пользователей до инициации защищенной связи.

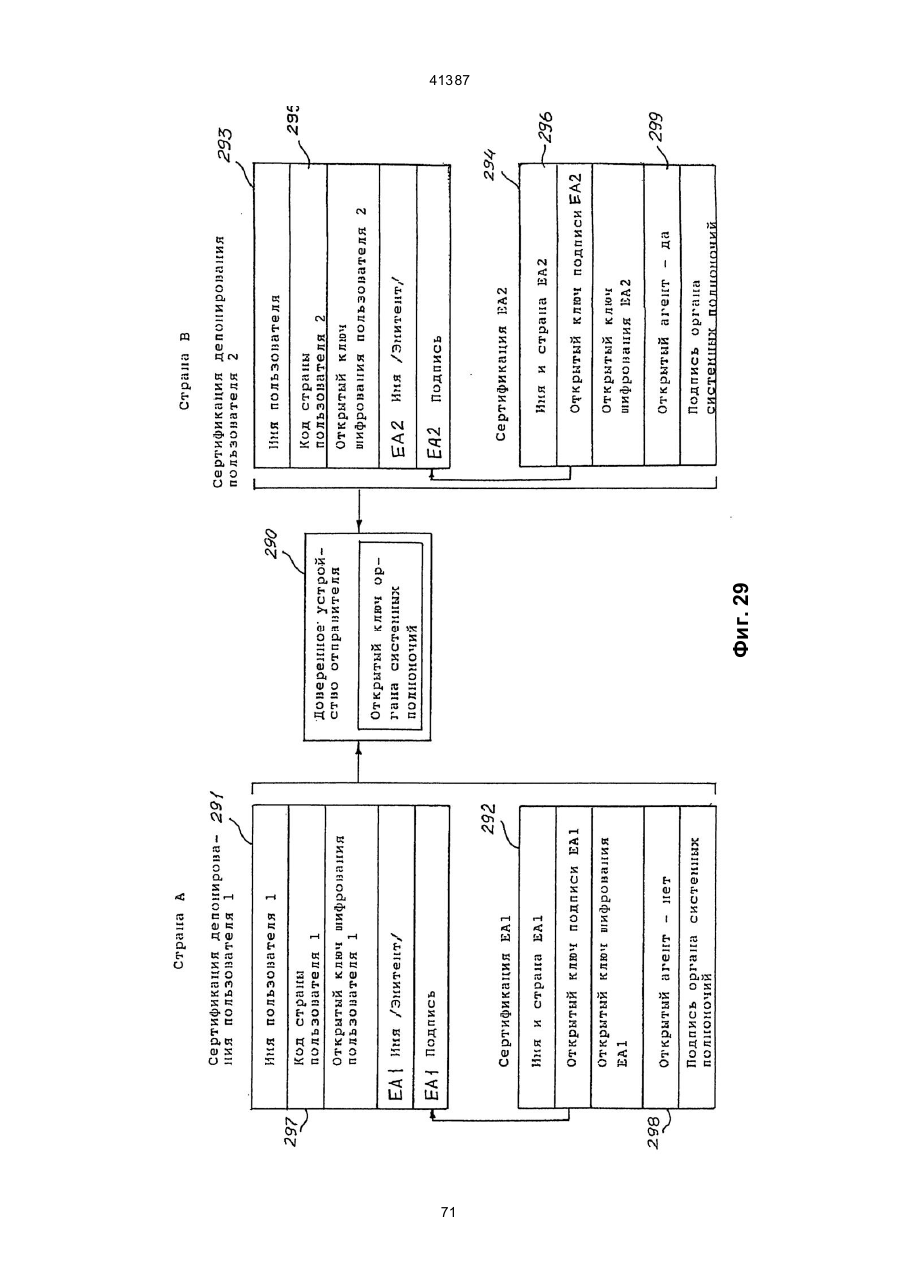

4. Способ по п. 2, отличающийся тем, что операция сертификации включает выдачу центром хранения депонированного сертификата, который удостоверяет ключ принимающего пользователя, а операция инициации связи включает проверку инициирующим пользователем подлинности депонированного сертификата принимающего пользователя.

5. Способ по п. 2, отличающийся тем, что он дополнительно включает операции выдачи санкционирующим органом сертификатов центра хранения для первого и второго центров хранения, причем указанный принимающий пользователь депонирует свой ключ во втором центре хранения, выдачи первым и вторым центрами хранения пользовательских сертификатов для выдающего и принимающего пользователей и проверки инициирующим пользователем достоверности сертификата второго центра храпения и сертификата принимающего пользователя до инициации защищенной связи.

6. Способ по п. 2, отличающийся тем, что проверенное на подлинность устройство выполняет операцию проверки с подтверждением ключа принимающего пользователя с помощью встроенной логики, защищенной от несанкционированных действий.

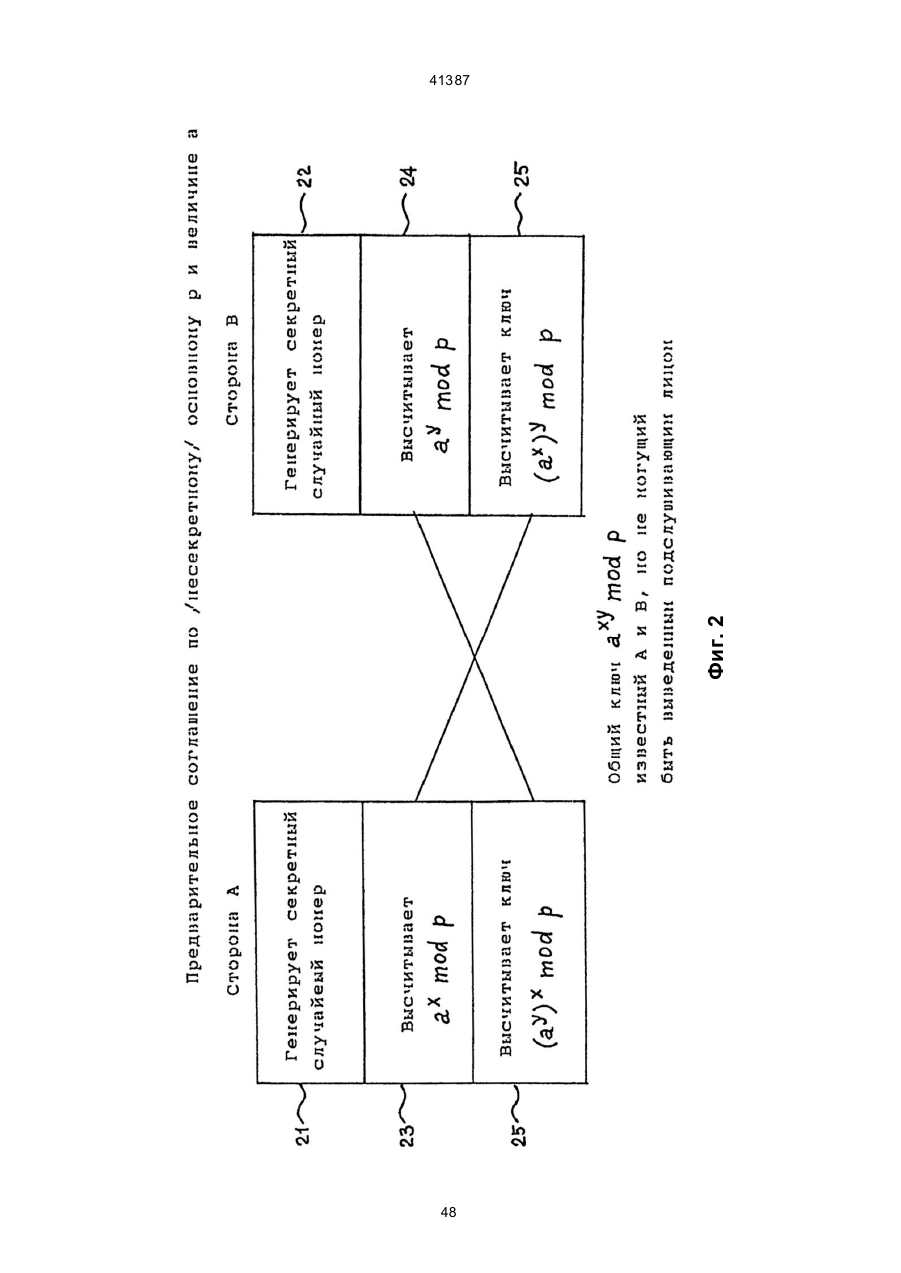

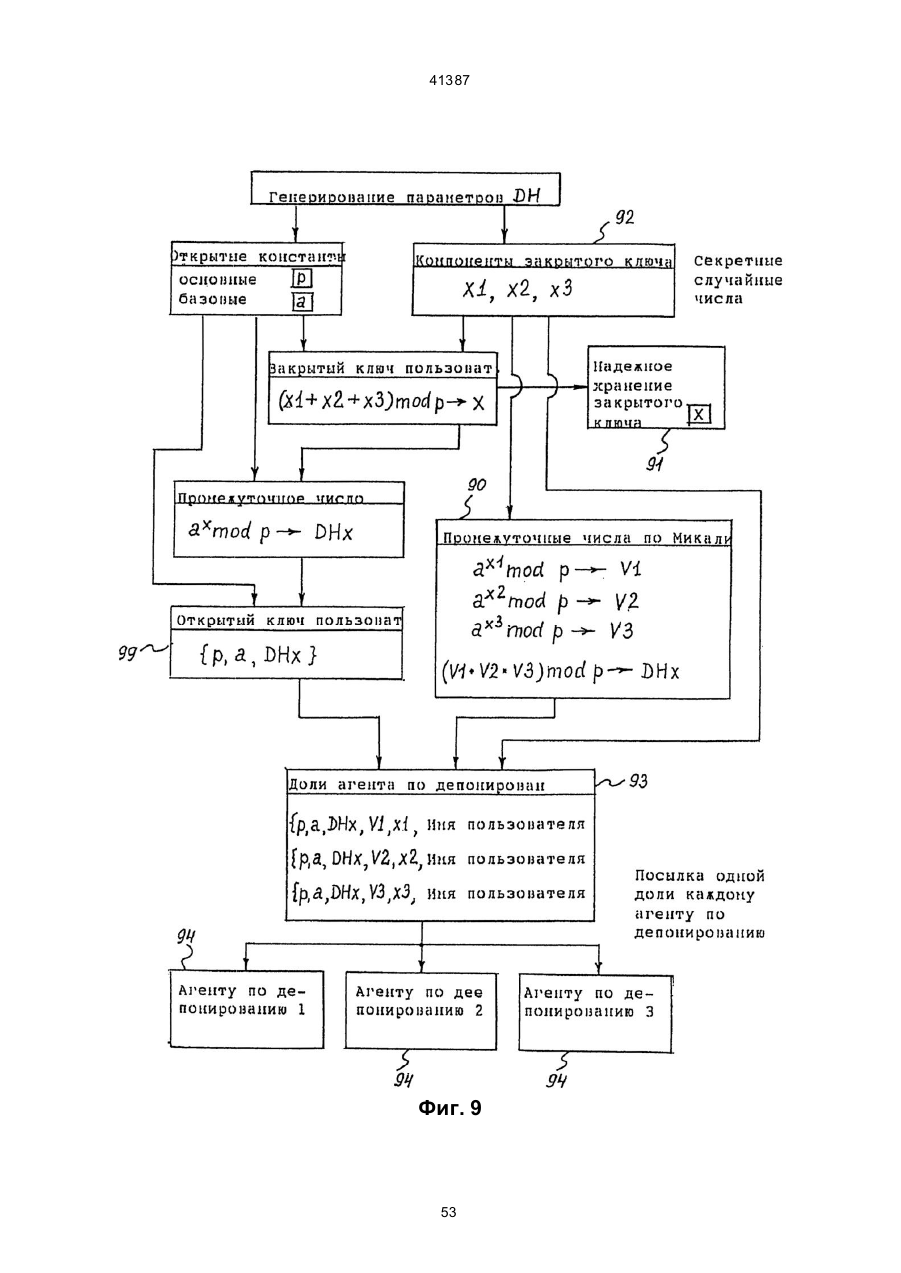

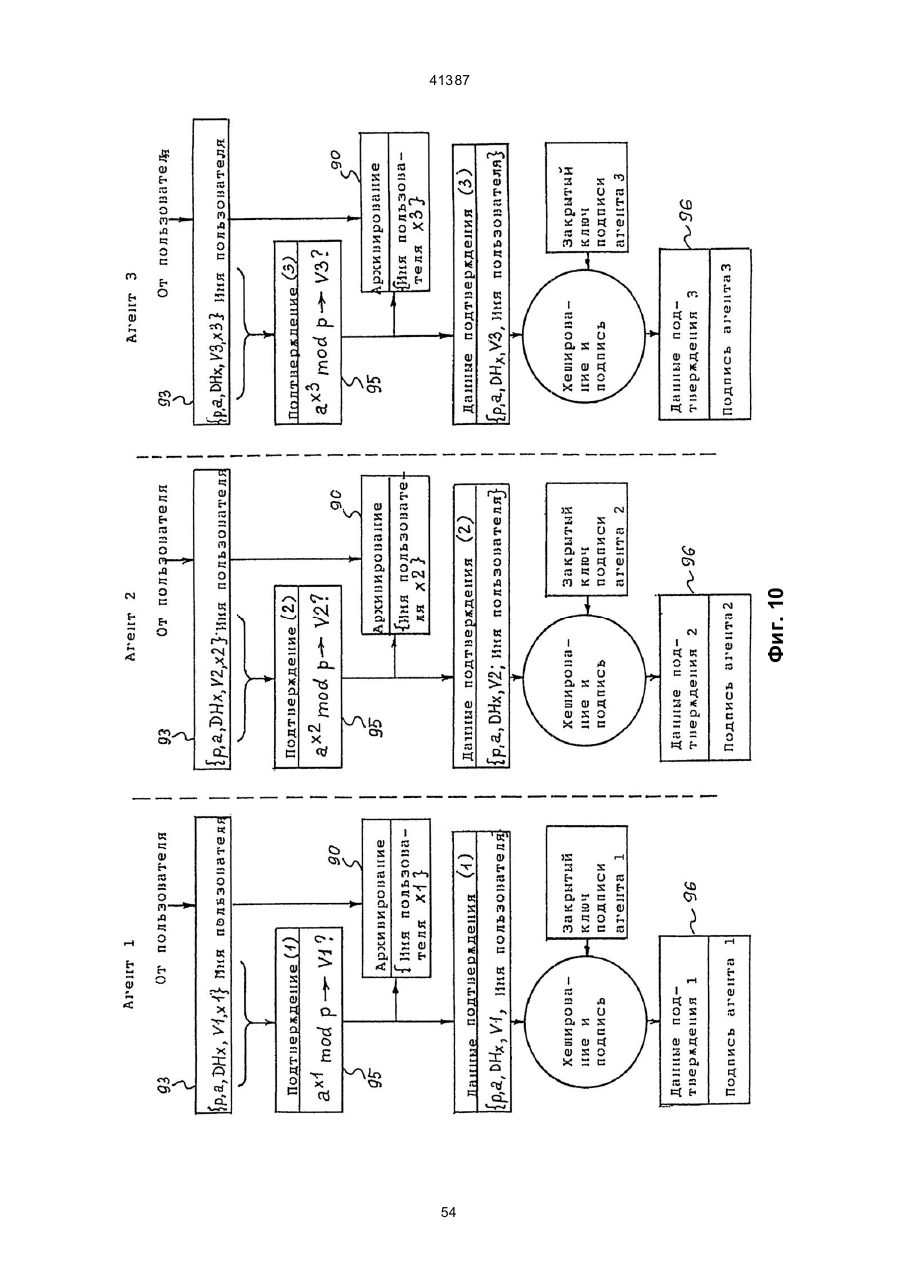

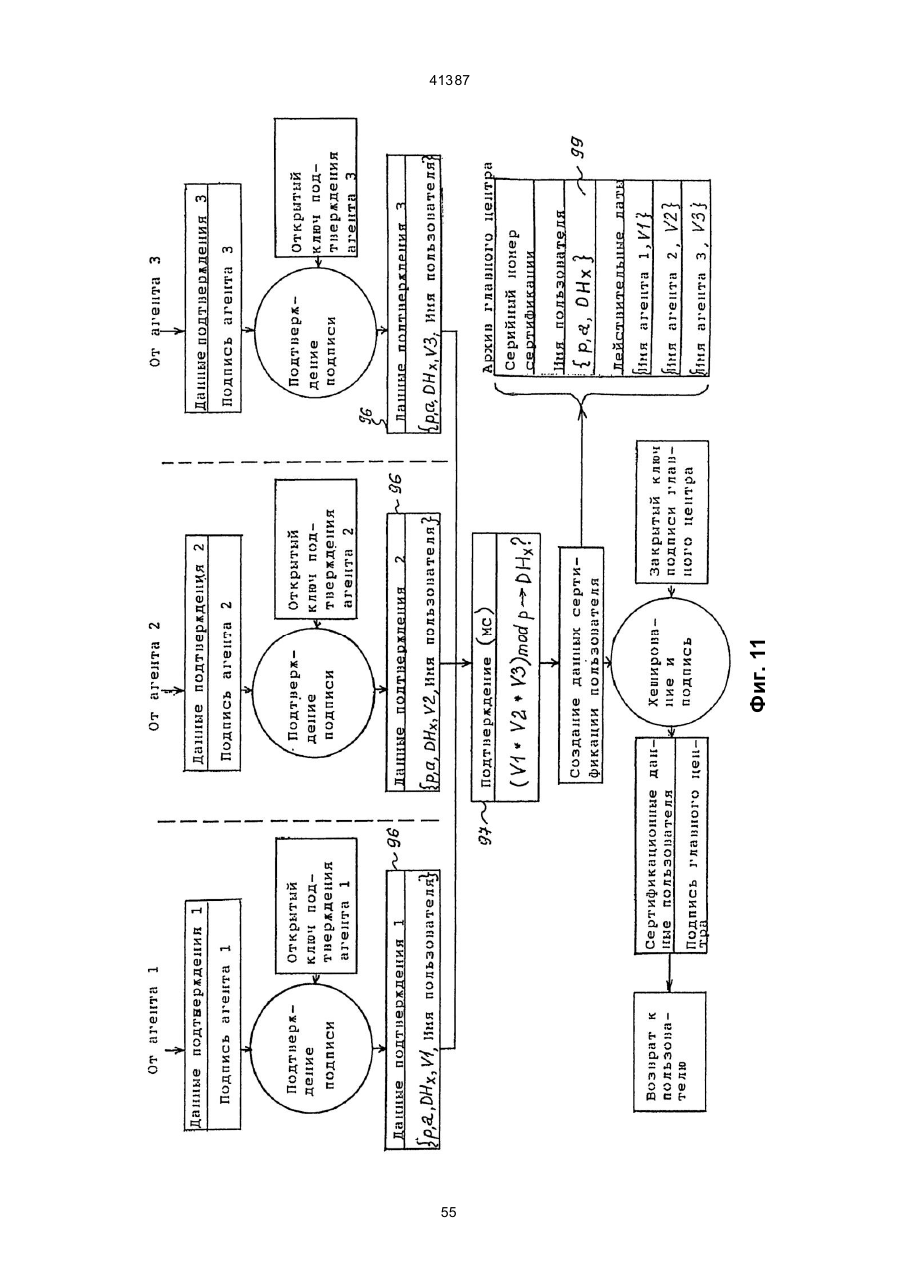

7. Способ по п. 2, отличающийся тем, что депонированный ключ представляет собой промежуточный номер протокола Диффи-Хеллмана.

8. Способ установления достоверной проверяемой связи между множеством пользователей с выборочным доступом внешней стороны, содержащий операцию депонирования, отличающийся тем, что депонируют в доверенном центре хранения секретные асимметричные криптографические ключи, связанные с множеством пользователей, причем каждый пользователь связан по меньшей мере с одним ключом и по меньшей мере первая выбираемая внешняя сторона получает доступ к связи с данным пользователем, проверяют эти ключи в центре хранения, сертифицируют каждый из этих ключей после проверки и инициируют достоверную связь посылающим пользователем с получателем таким образом, что предоставляется доступ к связи первой внешней стороны.

9. Способ по п. 8, отличающийся тем, что операция инициации связи включает посылку информации доступа, зашифрованной ключом первой внешней стороны.

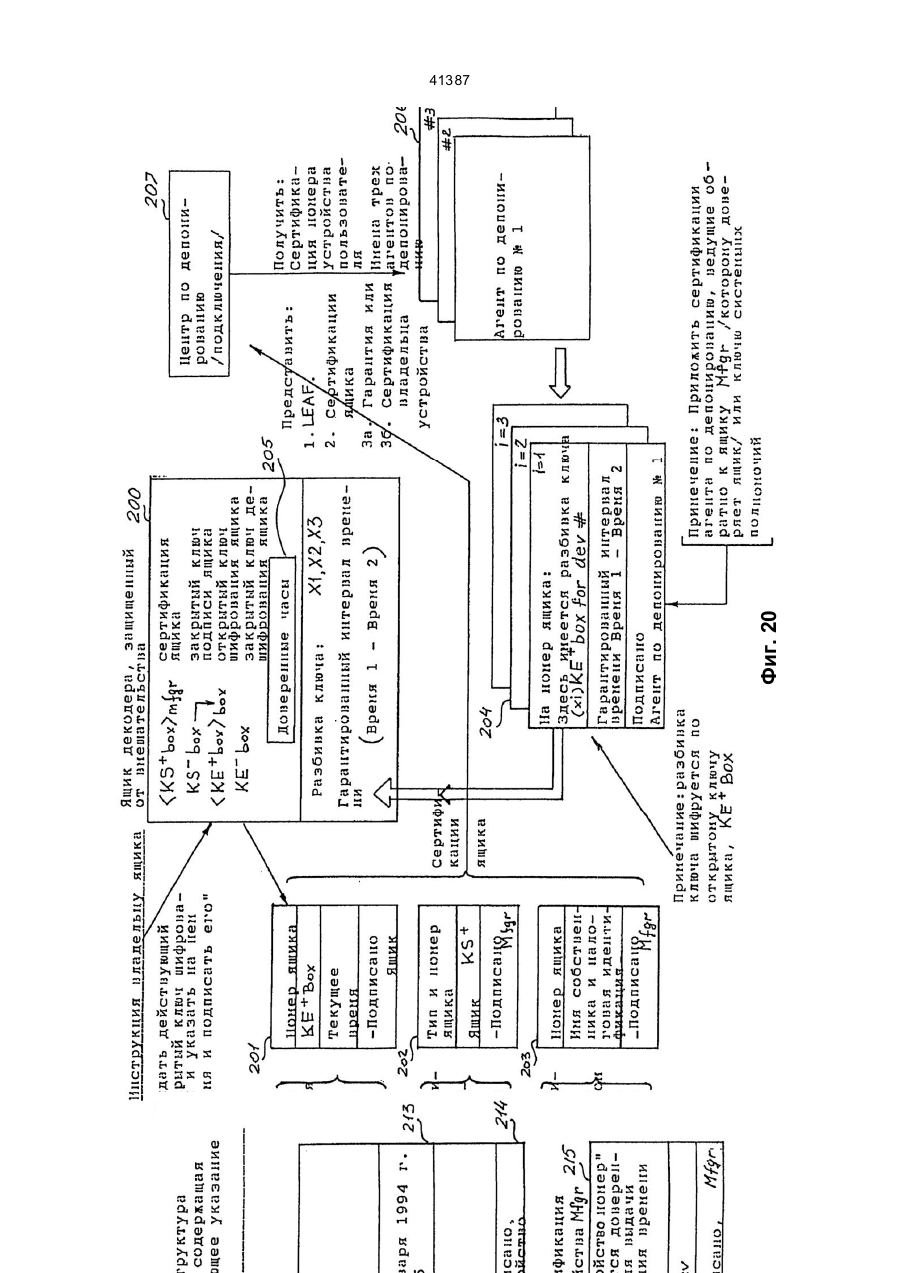

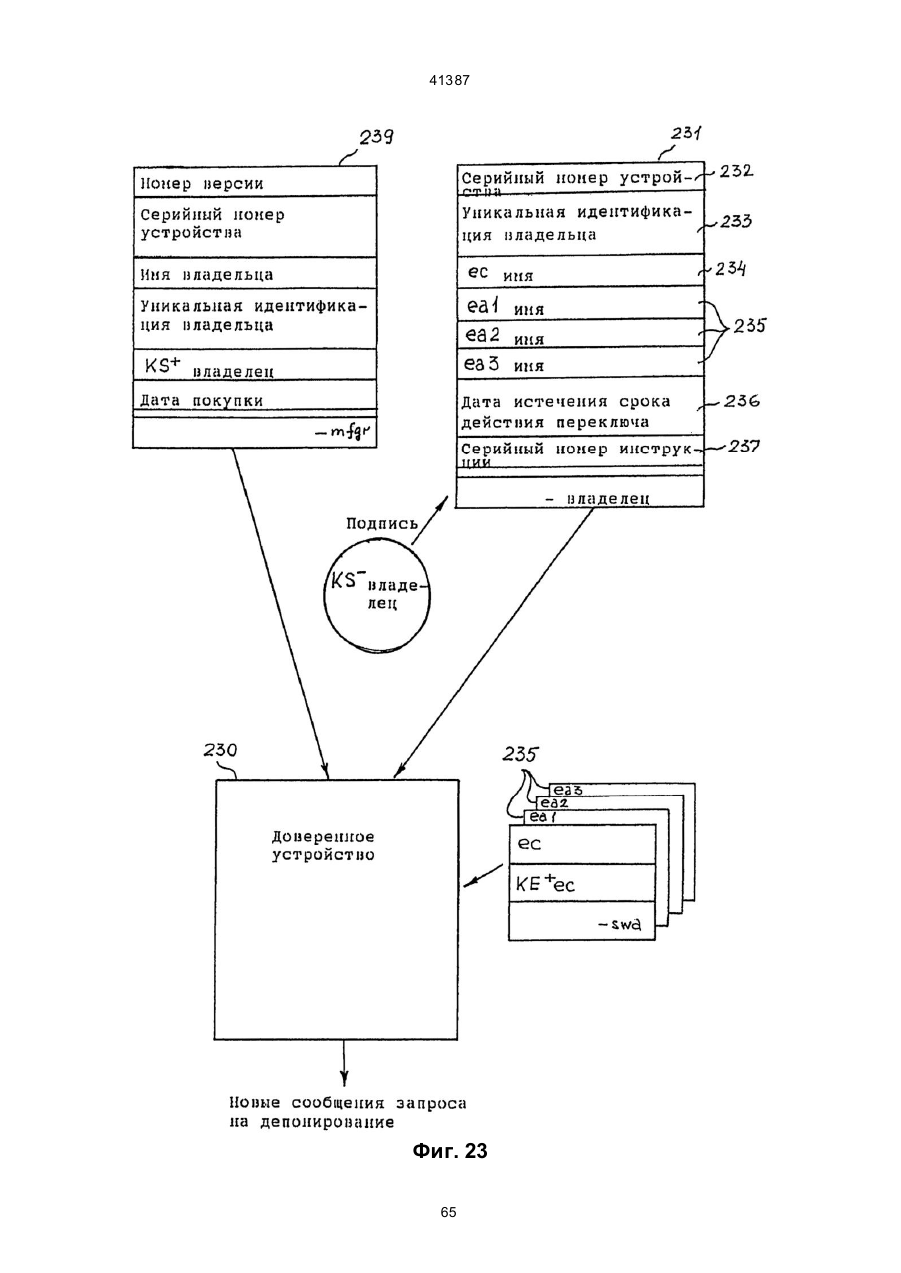

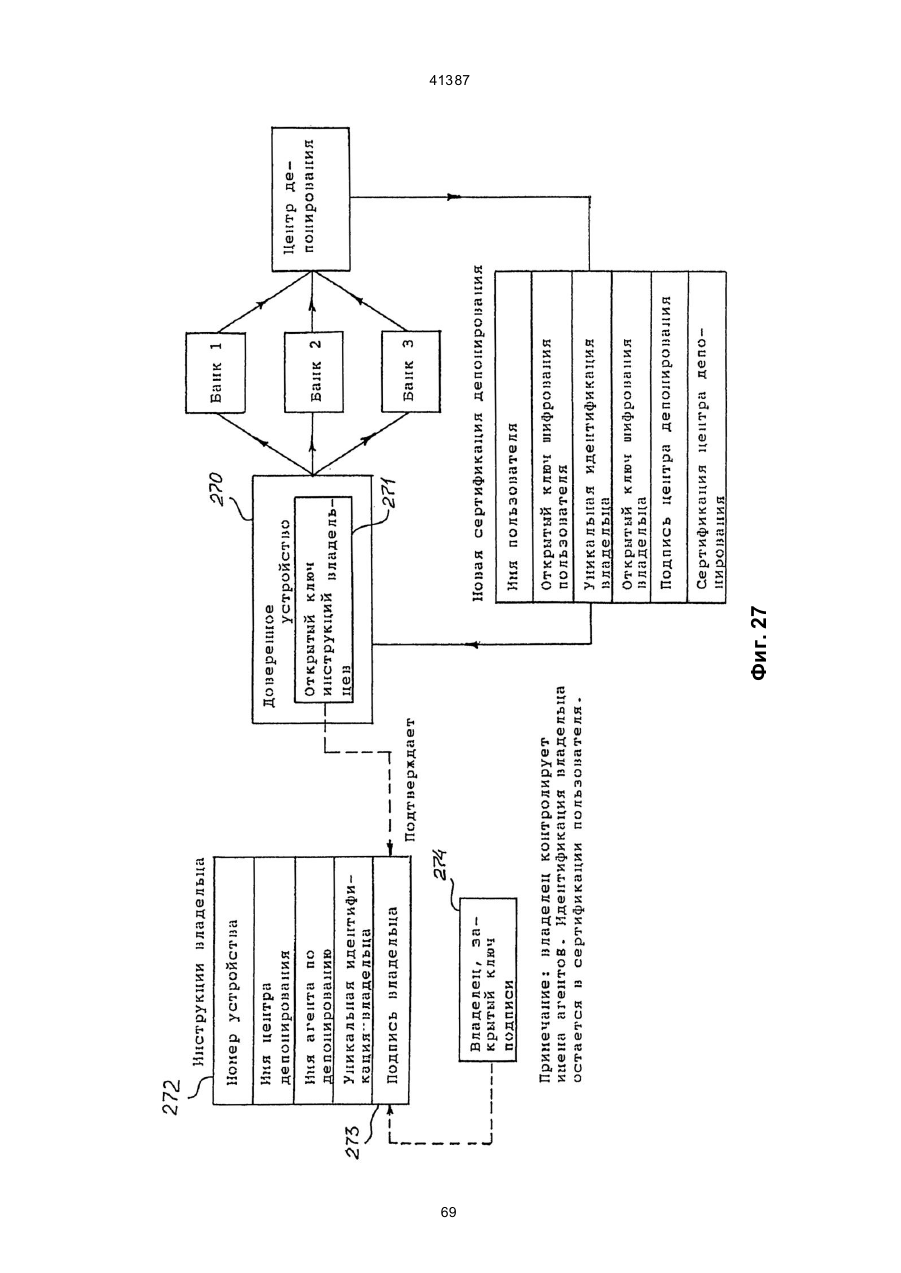

10. Способ по п. 8, отличающийся тем, что операция депонирования включает операцию регистрации в центре хранения проверенного на подлинность устройства, связанного с пользователем и с первой внешней стороной.

11. Способ по п. 10, отличающийся тем, что депонирование включает операции выдачи инициирующим устройством сертификата первого владельца, идентифицирующего проверенное на подлинность устройство и первую внешнюю сторону, и передачи сертификата владельца агенту депонирования для идентификации первой внешней стороны, имеющей доступ к связи с пользователем.

12. Способ по п. 8, отличающийся тем, что операция инициации связи включает посылку информации, доступной для второй внешней стороны, связанной с получателем, для получения доступа к связи.

13. Способ по п. 8, отличающийся тем, что он дополнительно включает операции передачи получателем обозначения второй внешней стороны в центр хранения вместе с ключом данного получателя и включения центром хранения обозначения второй внешней стороны в сертификат с ключем данного получателя.

14. Способ по п. 13, отличающийся тем, что он дополнительно включает операцию передачи сертификата принимающего пользователя посылающему пользователю, причем данный сертификат указывает вторую внешнюю сторону, имеющую доступ к связи.

15. Способ защищенной связи в системе, имеющей по меньшей мере одну передающую сторону и ключ сообщения, который может быть восстановлен стороной, не участвующей в связи, отличающийся тем, что предоставляют каждому пользователю компьютерное устройство, регистрируют устройства в центре в соответствии с управляющей информацией, заданной владельцем устройства, отличным от пользователя устройства, сертифицируют устройства, причем при каждой сертификации генерируется сертификат, общий для центра, пользователя и устройства, инициируют защищенную связь инициирующим пользователем с получателем с использованием ключа сообщения таким образом, что это разрешает доступ данного владельца к связи.

16. Способ по п. 15, отличающийся тем, что операция регистрации включает операцию регистрации устройства только в центре, выбранном из множества центров в соответствии с заданной владельцем информацией.

17. Способ по п. 15, отличающийся тем, что операция регистрации включает операции регистрации устройства в центре, выбранном из множества центров в соответствии с информацией, введенной в данное устройство лицом, не являющимся пользователем.

18. Способ по п. 15, отличающийся тем, что операция регистрации включает операции регистрации устройства в первом центре регистрации устройства во втором центре, выбранном из множества центров в соответствии с заданной владельцем информацией.

19. Способ по п. 15, отличающийся тем, что операция регистрации включает операции сертификации устройства с ограниченным числом попыток в соответствии с заданной владельцем информацией.

20. Способ по п. 15, отличающийся тем, что операция регистрации включает операцию регистрации устройства в центре в соответствии с управляющей информацией, заданной владельцем второго устройства, отличным от владельца первого устройства.

21. Способ по п. 20, отличающийся тем, что владельцем второго устройства является пользователь.

22. Способ по п. 15, отличающийся тем, что операция регистрации включает операцию идентификации владельца данного центра.

23. Способ по п. 15, отличающийся тем, что получателем является устройство хранения.

24. Способ по п. 15, отличающийся тем, что по меньшей мере одна из операций данного способа требует использования проверенного на подлинность устройства и это устройство задействуется на требуемой операции только после ввода информации владельца в данное проверенное на подлинность устройство.

25. Способ по п. 15, отличающийся тем, что устройство выполняет операцию данного способа в ответ на команду, подтвержденную ключем отличного от пользователя лица, введенным в данное устройство.

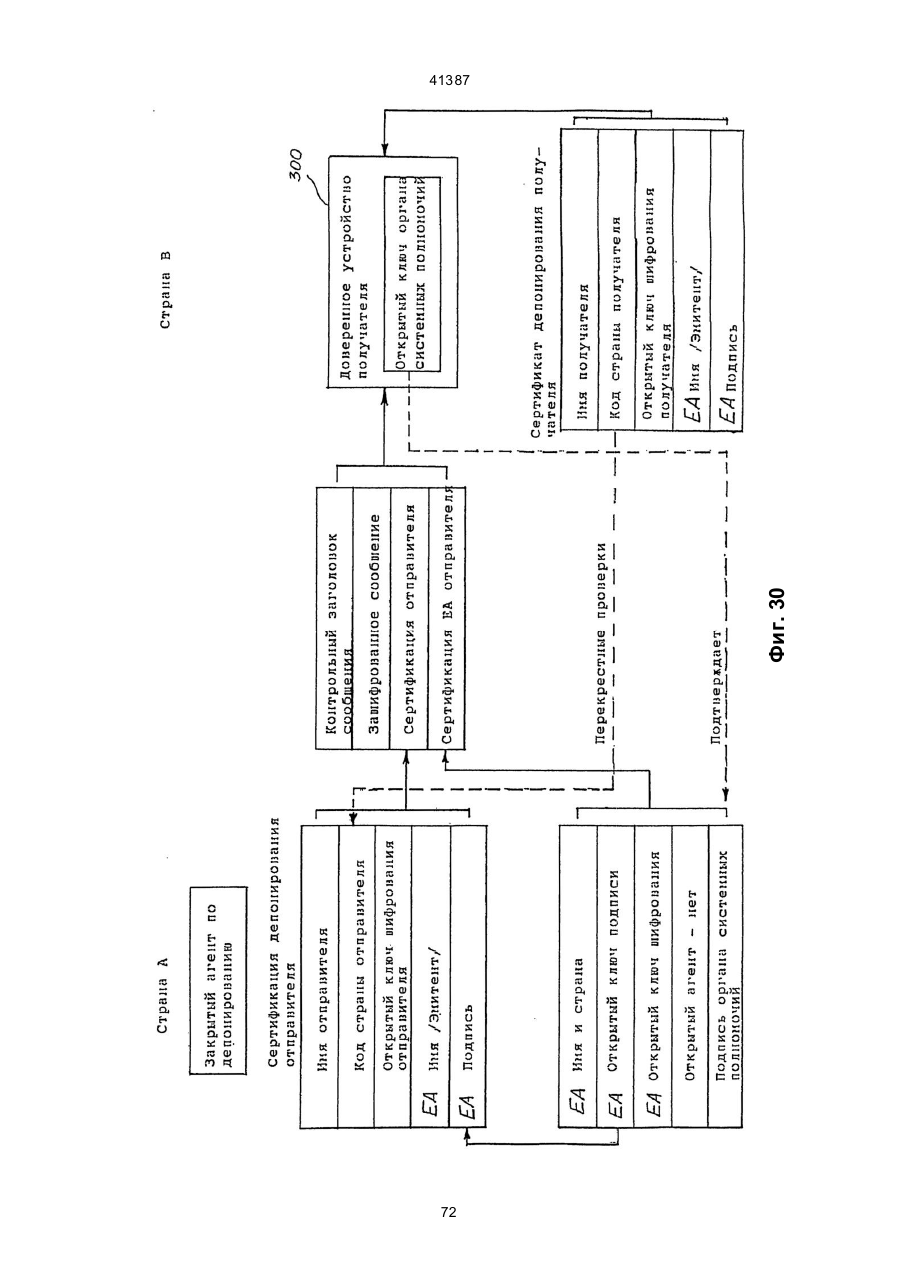

26. Способ установления достоверной проверяемой связи между множеством пользователей с доступом третьей стороны содержащий операцию депонирования, отличающийся тем, что депонируют по меньшей мере в одном из множества центров хранения секретный асимметричный криптографический ключ, связанный с каждым из множества пользователей, проверяют эти ключи в центре хранения, сертифицируют каждый из этих ключей после проверки и инициируют достоверную связь передающим пользователем с принимающим пользователем с использованием проверенного ключа, включая передачу информации для восстановления ключа инициирующего пользователя и ключа принимающего пользователя.

27. Способ по п. 26, отличающийся тем, что указанная связь включает передачу информации, указывающей центрам хранения ключи посылающего и принимающего пользователей.

28. Способ по п. 26, отличающийся тем, что указанная связь включает информацию, зашифрованную ключом, связанньм с центром хранения.

29. Способ по п. 26, отличающийся тем, что он дополнительно включает операции восстановления депонированного ключа, сохранения восстановленного ключа в проверенном на подлинность устройстве безопасным способом, не допускающим считывания данного ключа внешними устройствами и вхождения в связь с использованием ключа, содержащегося в проверенном на подлинность устройстве.

30. Способ по п. 29, отличающийся тем, что операция вхождения в связь включает операцию вхождения в защищенную связь только в течение ограниченного периода времени, причем это ограничение времени задает указанное проверенное на подлинность устройство.

31. Способ по п. 26, отличающийся тем, что он дополнительно включает операции поиска частей депонированного ключа и восстановления полного ключа по этим частям.

32. Способ по п. 26, отличающийся тем, что он дополнительно включает операцию ведения защищенным устройством контрольного журнала состоявшихся сеансов связи.

33. Способ установления достоверной проверяемой связи между множеством пользователей, содержащий операции изготовления электронных устройств, каждое из которых работает под управлением защищенной от несанкционированных действий логикой, отличающийся тем, что инициируют защищенную связь между инициирующим устройством и получателем, включая передачу информации, заданной инициирующим устройством, для разрешения доступа к связи внешней стороны.

34. Способ по п. 33, отличающийся тем, что он дополнительно включает операцию изготовления устройств, предназначенных для достоверной проверяемой связи и защищенных от несанкционированных действий пользователя.

35. Способ установления достоверной проверяемой связи между пользователями, содержащий операцию депонирования, отличающийся тем, что депонируют в центре хранения секретный асимметричный криптографический ключ, связанный с каждым из множества пользователей, проверяют эти ключи в данном центре хранения, сертифицируют каждый из ключей после проверки и инициации связи инициирующим пользователем с принимающим пользователем в зависимости от подтверждения проверенным на подлинность устройством инициирующего пользователя сертификации ключей передающего и принимающего пользователей.

36. Способ по п. 35, отличающийся тем, что проверенное на подлинность устройство осуществляет операции запоминания ключа центра хранения в памяти и использования этого ключа для подтверждения сертификата центра хранения, удостоверяющего, что ключ принимающего пользователя был проверен.

37. Способ по п. 35, отличающийся тем, что по меньшей мере одну из операций депонирования, проверки и сертификации выполняют в ответ на запрос от проверенного на подлинность устройства.

38. Способ по п. 35, отличающийся тем, что проверенное на подлинность устройство задает структуру данных, используя ключ, связанный с данным устройством.

39. Способ по п. 35, отличающийся тем, что он дополнительно включает операцию генерирования проверенным на подлинность устройством ключа, подлежащего депонированию.

40. Способ по п. 39, отличающийся тем, что ключ является ключом шифрования связи.

41. Способ по п. 39, отличающийся тем, что ключ является ключом подписи.

42. Способ по п. 39, отличающийся тем, что по меньшей мере одна из операций требует использования проверенного на подлинность устройства, а это устройство выполняет требуемую операцию только после получения санкционирующей информации от третьей стороны, отличной от связанного с ней пользователя.

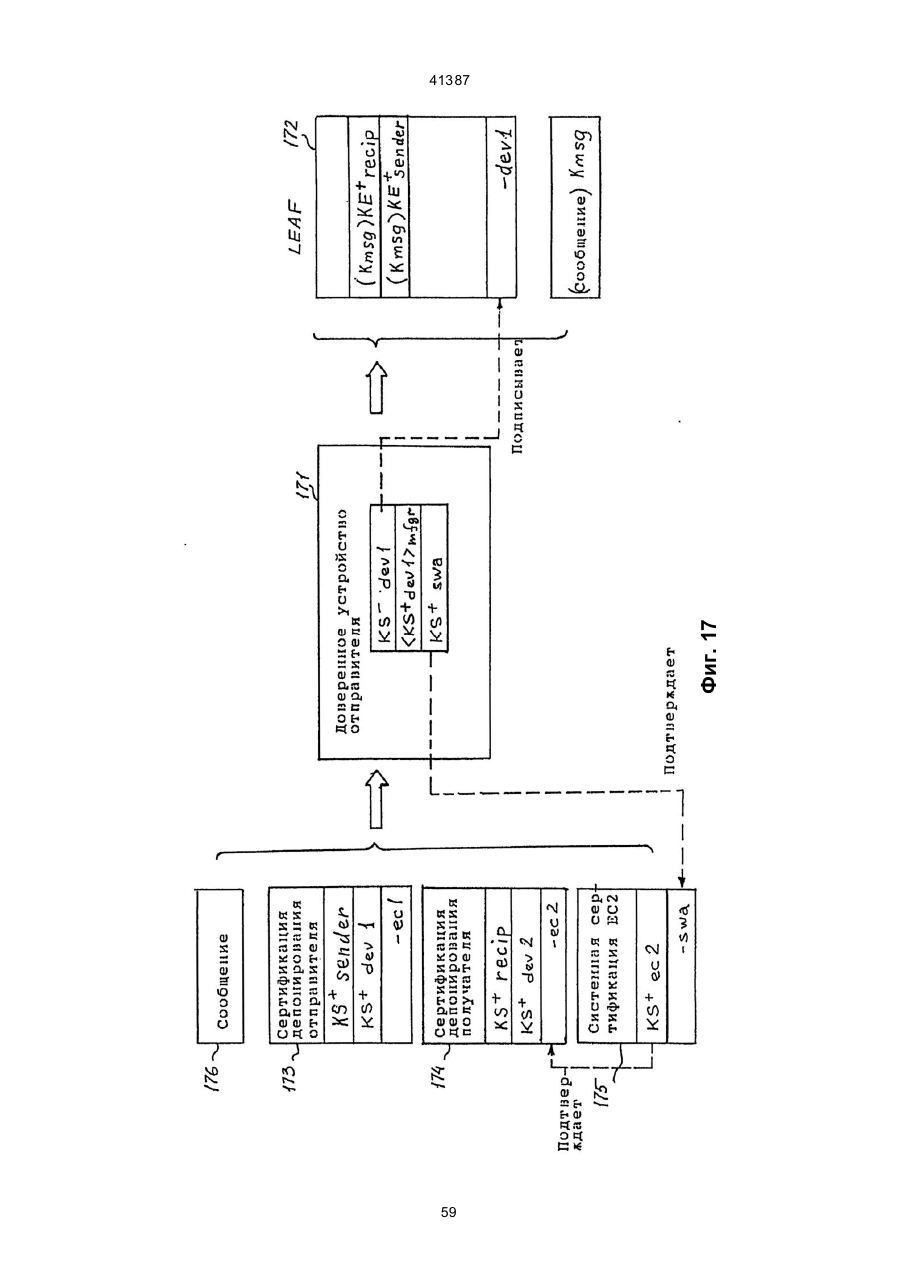

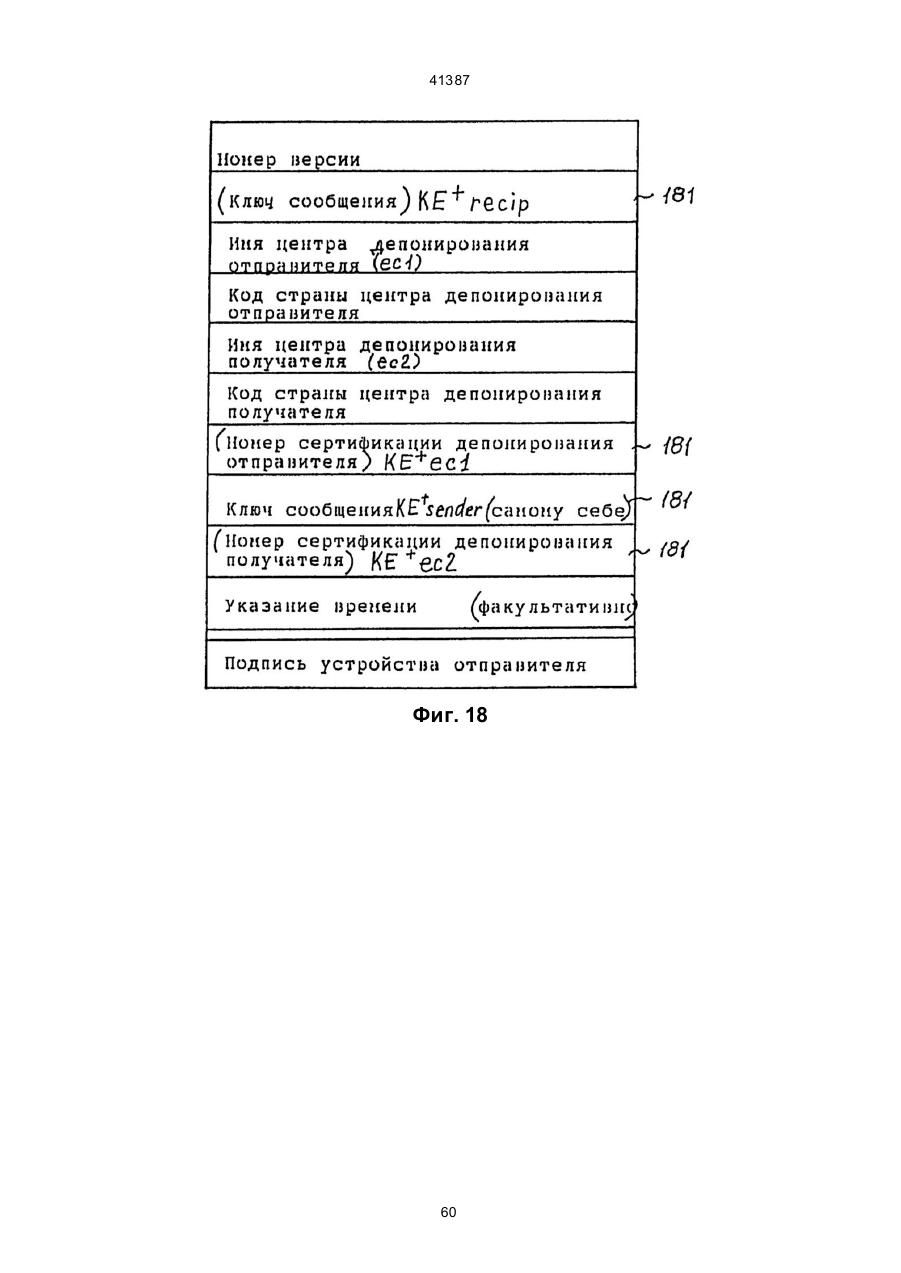

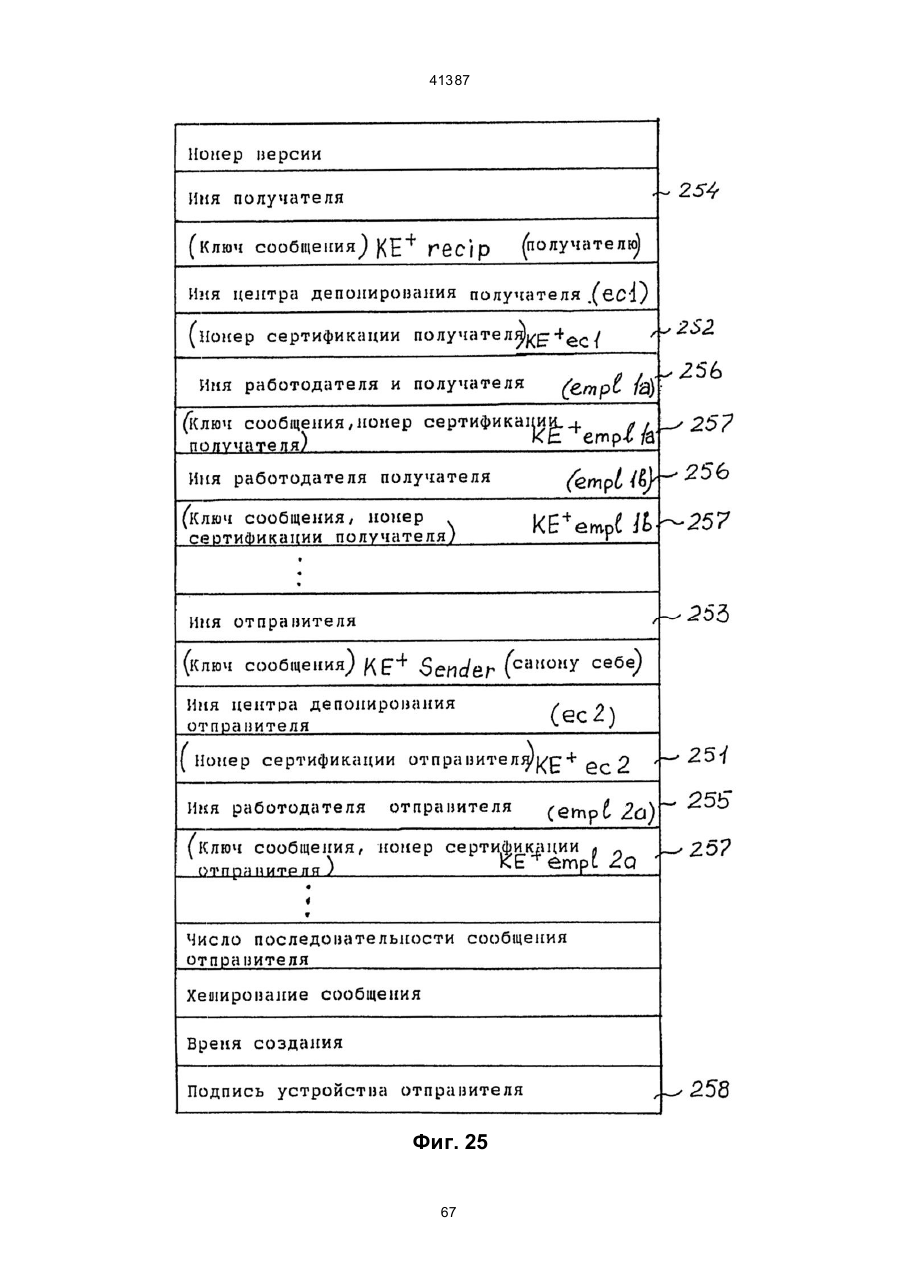

43. Способ установления достоверной проверяемой связи между пользователями, содержащий операцию депонирования, отличающийся тем, что депонируют в доверенном центре хранения секретный асимметричный криптографический ключ, связанный с каждым из множества пользователей, проверяют эти ключи в данном центре хранения, сертифицируют каждый из ключей после проверки и инициации сеанса связи инициирующим пользователем с принимающим пользователем в зависимости от сертификации ключа, использованного при связи, с передачей информации, разрешающей доступ к данному сеансу связи для внешней стороны.

44. Способ по п. 43, отличающийся тем, что информация доступа включает указание центра хранения ключа принимающего пользователя.

45. Способ по п. 43, отличающийся тем, что информация доступа содержит указание центра хранения ключа передающего пользователя.

46. Способ по п. 43, отличающийся тем, что информация доступа включает информацию для восстановления ключа, депонированного в центре хранения, причем указанная информация восстановления зашифрована ключом центра хранения.

47. Способ по п. 43, отличающийся тем, что сеанс связи включает ключ сообщения, зашифрованный ключом посылающего пользователя.

48. Способ по п. 43, отличающийся тем, что сеанс связи включает ключ сообщения, зашифрованный ключом принимающего пользователя.

49. Способ по п. 43, отличающийся тем, что сеанс связи включает ключ сообщения, зашифрованный ключом стороны, не участвующей в этом сеансе связи.

50. Способ по п. 43, отличающийся тем, что информация доступа включает информацию, указывающую время осуществления связи.

51. Способ по п. 43, отличающийся тем, что информация доступа включает указание географической области, связанной с центром хранения принимающего пользователя.

52. Способ по п. 43, отличающийся тем, что информация доступа включает указание географической области, связанной с центром хранения передающего пользователя.

53. Способ по п. 43, отличающийся тем, что проверенное на подлинность устройство передающего пользователя задает информацию доступа, используя ключ, связанный с этим проверенным на подлинность устройством.

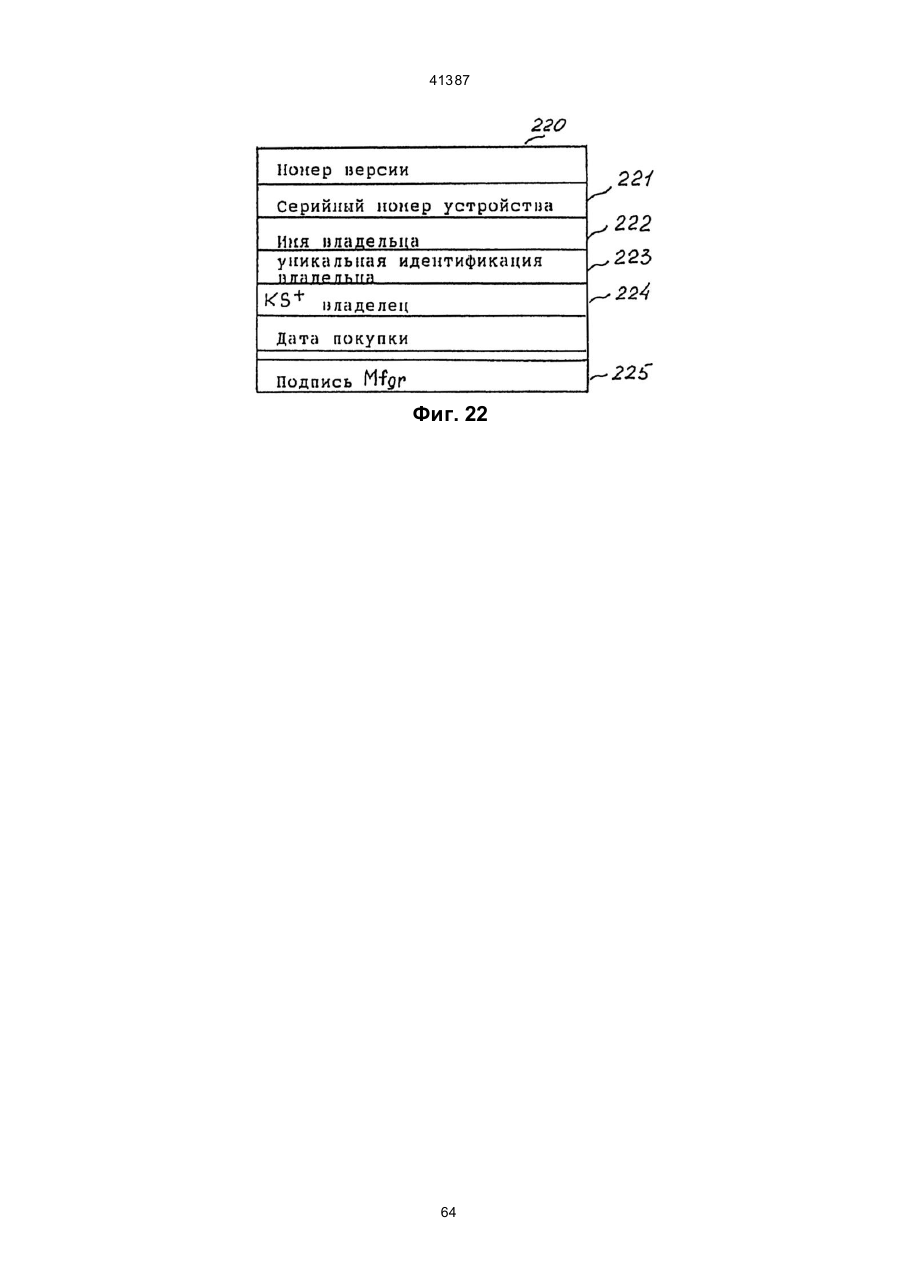

54. Способ установления достоверной, проверяемой связи между множеством пользователей, содержащий операцию депонирования, отличающийся тем, что депонируют в доверенном центре хранения секретный асимметричный криптографический ключ, связанный с каждым из множества пользователей, проверяют ключи в центре хранения, сертифицируют каждый из ключей после проверки и проверенного на подлинность устройства, связанного с каждым пользователем, и инициируют связь инициирующим пользователем с получателем после сертификации ключа, использованного при связи, и после подтверждения атрибутов проверенного на подлинность устройства, связанного с инициирующим пользователем.

55. Способ по п. 54, отличающийся тем, что он дополнительно включает операцию выдачи центром хранения сертификата для пользователя, дополнительно включающего ключ пользователя и ключ, связанный с проверенным на подлинность устройством.

56. Способ по п. 54, отличающийся тем, что он дополнительно включает операцию выдачи центром хранения сертификата для пользователя, содержащего информацию, указывающую выбираемую внешнюю сторону, отличную от пользователя, для получения доступа к сеансу связи с участием данного пользователя.

57. Способ по п. 54, отличающийся тем, что он дополнительно включает операцию выдачи центром хранения сертификата для пользователя, дополнительно включающего ключ выбираемой внешней стороны, отличной от пользователя.

58. Способ по п. 54, отличающийся тем, что он дополнительно включает операцию выдачи центром хранения сертификата, дополнительно включающего информацию, указывающую географическую область, связанную с центром хранения.

59. Способ по п. 54, отличающийся тем, что получателем является устройство хранения.

60. Способ установления достоверной проверяемой связи между пользователями, содержащий операцию депонирования, отличающийся тем, что депонируют в доверенных центрах хранения асимметричные криптографические ключи, связанные с пользователями, причем одни из указанных центров хранения принадлежат к первой группе, а другие - ко второй группе, проверяют ключи в центрах хранения, сертифицируют каждый из данных ключей после проверки и осуществляют связь между первым и вторым пользователями в зависимости от групп, к которым принадлежат центры хранения передающего и принимающего пользователей.

61. Способ по п. 60, отличающийся тем, что центр хранения указывает свою группу в сертификате, содержащем ключ пользователя.

62. Способ по п. 60, отличающийся тем, что первый пользователь инициирует связь со вторым пользователем в зависимости от указания группы центра хранения в сертификате второго пользователя.

63. Способ по п. 60, отличающийся тем, что второй пользователь осуществляет связь с первым пользователем в зависимости от указания группы центра хранения в сертификате первого пользователя.

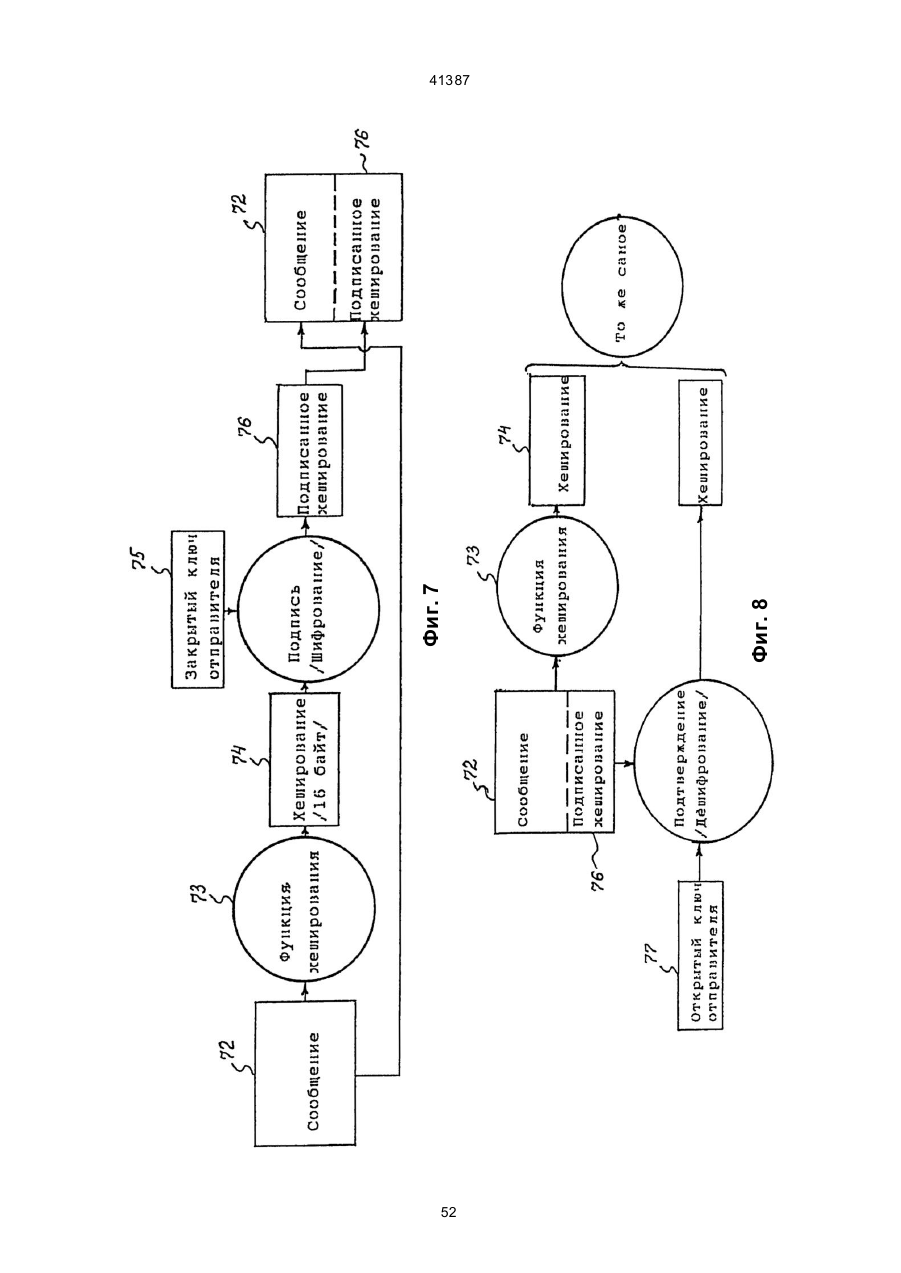

64. Способ установления достоверной, проверяемой поточно-ориентированной связи между пользователями, содержащий операцию депонирования, отличающийся тем, что депонируют в доверенном центре хранения асимметричный криптографический ключ, связанный с каждым из пользователей, проверяют каждый из ключей в данном центре хранения, сертифицируют каждый из ключей после проверки и осуществляют шифрованную поточно-ориентированную связь инициируемую пользователем с принимающим пользователем с использованием криптографического ключа инициирующего пользователя и передачей начального пакета, содержащего информацию доступа, позволяющую внешней стороне дешифровать поток и поток последующих пакетов, каждый из которых содержит информацию, идентифицирующую данный последующий пакет как связанный с потоком, причем по меньшей мере один из указанных последующих пакетов не содержит указанной информации доступа.

65. Способ по п. 64, отличающийся тем, что сеанс связи дополнительно содержит передачу заключительного пакета, имеющего информацию, обозначающую конец сеанса связи.

66. Способ по п. 64, отличающийся тем, что каждый последующий пакет включает также уникальную информацию, указывающую положение этого пакета в данной последовательности.

67. Способ по п. 64, отличающийся тем, что каждый последующий пакет включает также информацию с отметкой времени.

68. Способ по п. 64, отличающийся тем, что информация доступа содержит хешированный начальный пакет.

69. Способ по п. 68, отличающийся тем, что указанный хешированный начальный пакет вводят с криптографическим ключом инициирующего пользователя.

70. Способ п. 69, отличающийся тем, что указанная информация доступа включает также информацию, идентифицирующую сообщение.

71. Способ по п. 70, отличающийся тем, что по меньшей мере один из последующих пакетов содержит идентифицирующую сообщение информацию.

72. Способ по п. 71, отличающийся тем, что указанная информация, идентифицирующая данный последующий пакет как связанный с потоком, представляет собой порядковый номер пакета.

73. Способ по п. 64, отличающийся тем, что он дополнительно содержит операции приема инициирующим пользователем информации, относящейся к качеству канала, по которому осуществляют поточно-ориентированную связь, и избирательного включения идентифицирующей сообщение информации в последующие пакеты с частотой, определяемой качеством данного канала.

74. Способ по п. 64, отличающийся тем, что пакеты включают информацию, связывающую их с инициирующим пользователем.

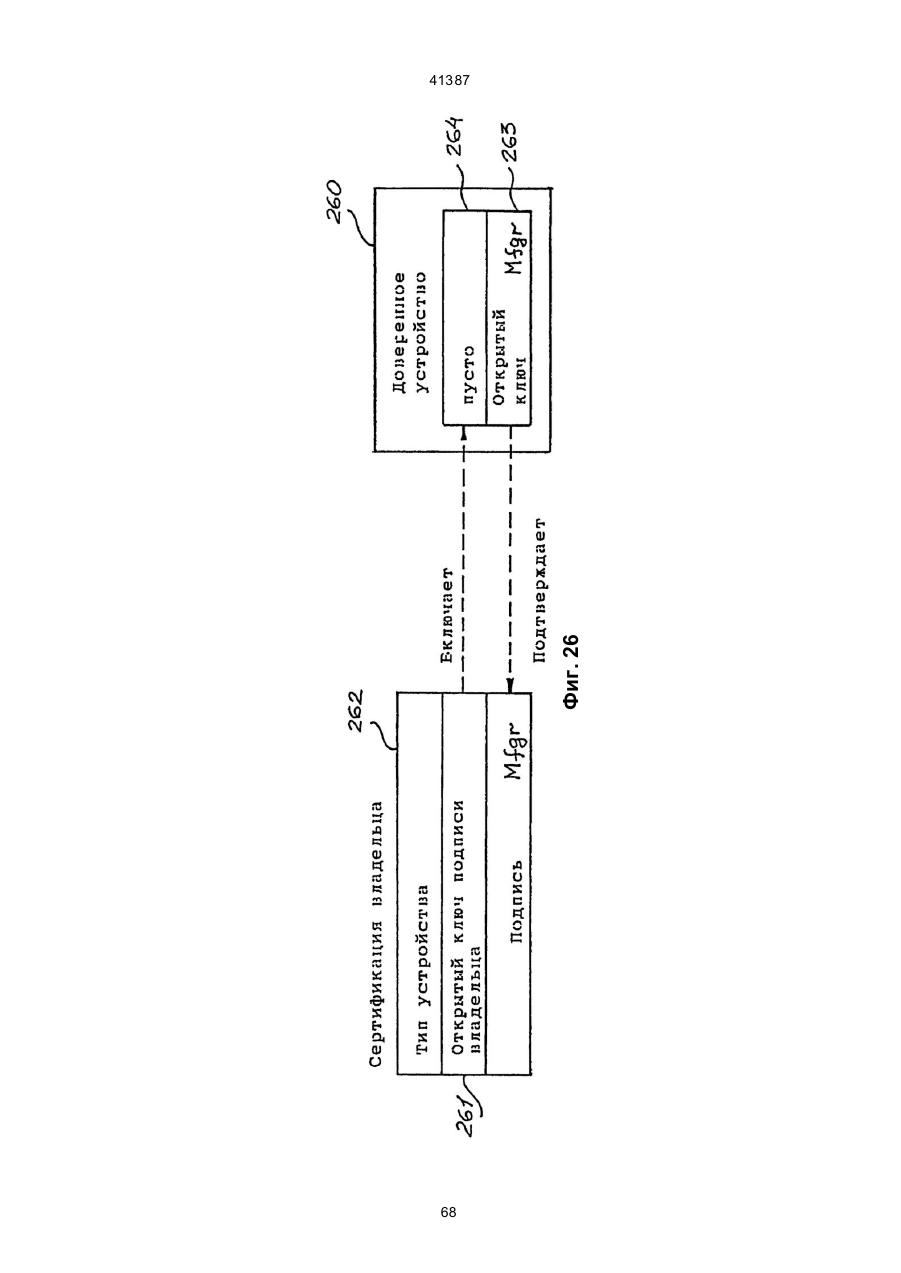

75. Способ обновления микропрограммного обеспечения проверенного на подлинность устройства, отличающийся тем, что встраивают в проверенное на подлинность устройство ключ, связанный с источником микропрограммного обеспечения, передают микропрограммное обеспечение данному проверенному на подлинность устройству, причем такая передача модифицирована источником данного микропрограммного обеспечения определенным образом, который может быть подтвержден с помощью встроенного ключа, и включения микропрограммного обеспечения в данное проверенное на подлинность устройство в зависимости от подтверждения передачи с помощью встроенного ключа.

76. Способ по п. 75, отличающийся тем, что источник микропрограммного обеспечения инициирует связь, а данное проверенное на подлинность устройство подтверждает связь путем проверки подписи с помощью встроенного ключа.

77. Способ по п. 75, отличающийся тем, что данное микропрограммное обеспечение включает исполнимый программный код.

78. Способ по п. 75, отличающийся тем, что данное микропрограммное обеспечение включает криптографический ключ.

79. Способ по п. 75, отличающийся тем, что он дополнительно содержит операцию встраивания ключей, используемых для подтверждения микропрограммного обеспечения.

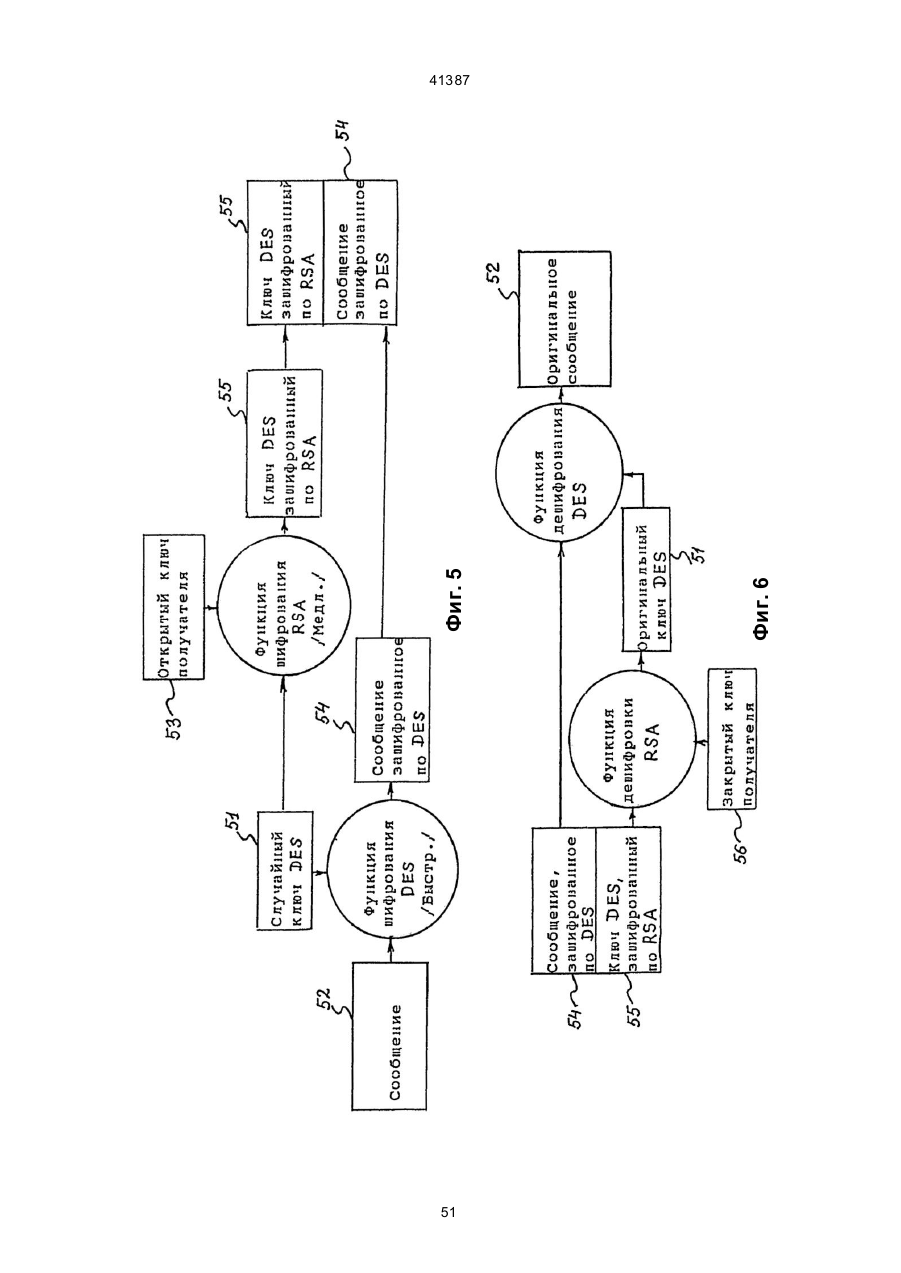

80. Способ осуществления шифрованной связи в системе, содержащей сообщающиеся стороны и использующей ключ сообщения, восстанавливаемый стороной, не участвующей в связи, отличающийся тем, что предоставляют каждому пользователю компьютерное устройство, имеющее по меньшей мере один связанный с устройством ключ, регистрируют устройства по меньшей мере в одном из центров, сертифицируют устройства с формированием сертификата для устройства и инициируют защищенный сеанс связи инициирующим пользователем с получателем с использованием ключа сообщения, причем указанный сеанс связи содержит фрагмент доступа, зашифрованный с помощью ключа центра, служащего для восстановления ключа сообщения.

81. Способ по п. 80, отличающийся тем, что фрагмент доступа, зашифрованный с помощью ключа центра, содержит информацию, идентифицирующую ключ, депонированный в данном центре.

82. Способ по п. 80, отличающийся тем, что сертификат включает открытый ключ из пары открытого/секретного ключей.

83. Способ по п. 80, отличающийся тем, что информация доступа содержит информацию для центров, необходимую для восстановления ключа сообщения.

84. Способ по п. 80, отличающийся тем, что операция осуществления связи включает операцию включения проверенным на подлинность устройством информации доступа способом, защищенным от несанкционированных действий пользователя.

85. Способ по п. 80, отличающийся тем, что операция осуществления связи включает операции шифрования информации доступа с помощью ключа первого центра и шифрования информации доступа с помощью ключа второго центра.

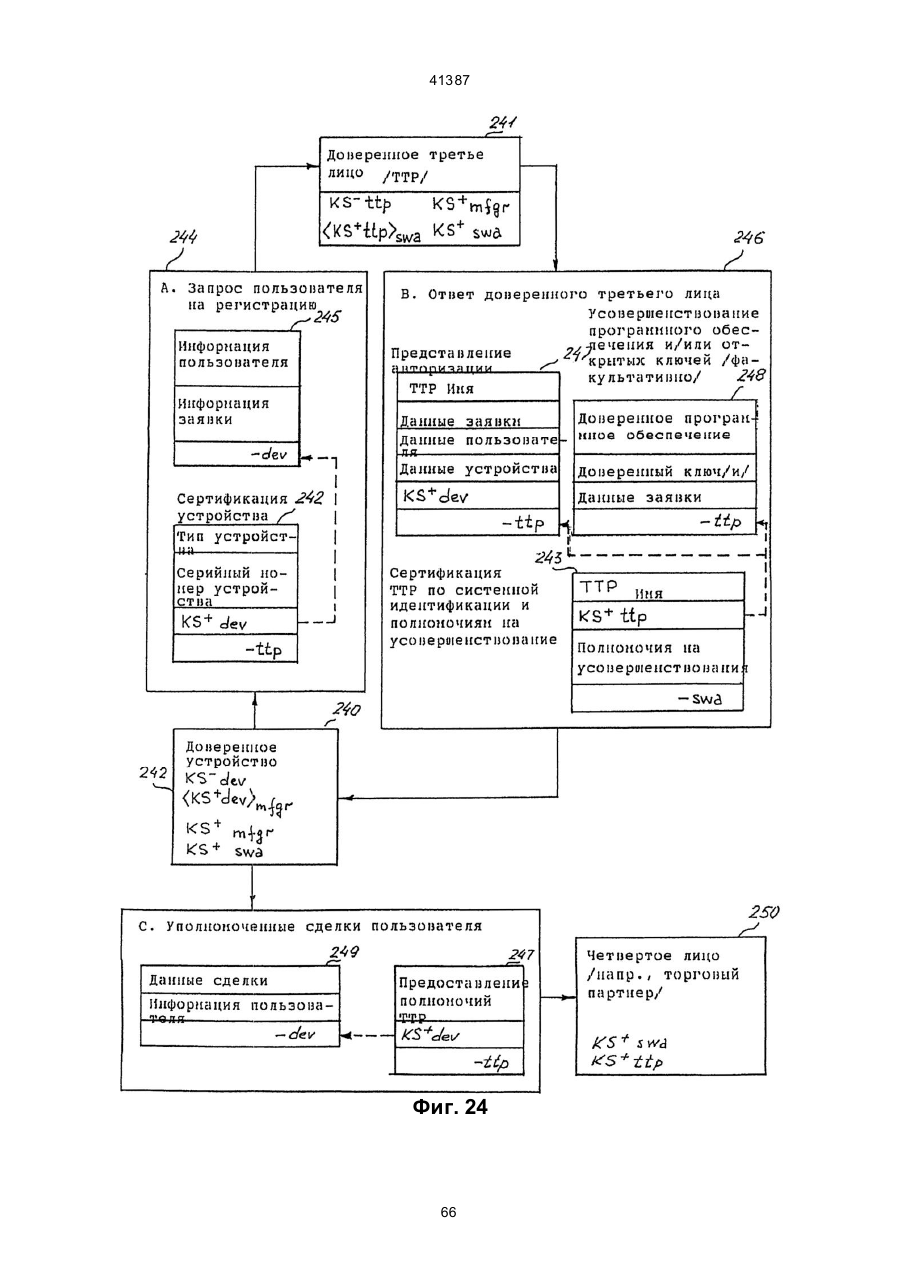

86. Способ предоставления проверенному на подлинность устройству права на проведение электронной транзакции между первым пользователем и второй стороной и обеспечения гарантии того, что проверенное на подлинность устройство будет осуществлять электронную транзакцию в соответствии с заранее установленными правилами, которые не могут быть изменены указанным пользователем, отличающийся тем, что осуществляют электронную передачу указанным проверенным на подлинность устройством третьей стороне запроса на предоставление права на осуществление электронной транзакции, причем запрос включает подтверждение подлинности устройства, устанавливают указанной третьей стороной того факта, что указанному проверенному на подлинность устройству должно быть предоставлено право на осуществление указанной транзакции по меньшей мере частично в соответствии с подтверждением того факта, что проверенное на подлинность устройство будет работать только в соответствии с указанными правилами, электронную передачу указанной третьей стороной указанному проверенному на подлинность устройству права на осуществление указанной электронной транзакции, причем предоставление права предусматривает удостоверение того, что указанная третья сторона предоставила указанное право, электронную передачу проверенным на подлинность устройством указанной второй стороне указанного удостоверения в качестве подтверждения того, что данное устройство имеет право на осуществление указанной электронной транзакции и будет осуществлять ее только в соответствии с указанными правилами, электронную передачу данных транзакции указанным проверенным на подлинность устройством указанной второй стороне в соответствии с указанными правилами.

87. Способ по п. 86, отличающийся тем, что операция передачи права включает операцию передачи указанных правил указанной третьей стороной указанному проверенному на подлинность устройству.

88. Способ по п. 86, отличающийся тем, что указанное проверенное на подлинность устройство содержит указанные правила до указанной операции передачи права.

89. Способ по п. 86, отличающийся тем, что указанная операция передачи права предусматривает присоединение цифровой подписи указанной третьей стороны к указанному удостоверению.

90. Способ по п. 86, отличающийся тем, что операция передачи запроса включает операцию передачи удостоверения указанной подлинности указанного устройства, имеющего цифровую сигнатуру изготовителя данного достоверного устройства.

91. Способ по п. 86, отличающийся тем, что указанная операция установления включает операцию установления того, защищено ли указанное проверенное на подлинность устройство от несанкционированных действий, на основании указанной подлинности данного проверенного на подлинность устройства.

92. Способ по п. 86, отличающийся тем, что указанное проверенное на подлинность устройство имеет связанный с ним открытый ключ и секретный ключ асимметричной криптосистемы, а указанная операция передачи запроса включает операцию передачи данного открытого ключа устройства указанной третьей стороне.

93. Способ по п. 86, отличающийся тем, что указанное достоверное устройство имеет связанные с ним первый ключ и второй ключ асимметричной криптосистемы, а указанная операция передачи данных транзакции указанной второй стороне включает добавление цифровой сигнатуры данного достоверного устройства, созданной с использованием указанного первого ключа.

94. Способ по п. 90, отличающийся тем, что указанное удостоверение подлинности содержит открытый ключ из пары открытого/секретного ключей для указанного проверенного на подлинность устройства, а указанная операция передачи запроса включает цифровую сигнатуру данного проверенного на подлинность устройства, созданной с использованием указанного секретного ключа устройства, к данному запросу так, чтобы указанная третья сторона смогла подтвердить, что данный запрос поступил от данного проверенного на подлинность устройства.

95. Способ по п. 93, отличающийся тем, что указанная операция передачи данных транзакции указанной второй стороне включает операцию передачи указанного второго ключа второй стороне.

96. Способ по п. 93, отличающийся тем, что указанные первый и второй ключи устройства являются соответственно секретным и открытым ключами.

97. Способ по п. 91, отличающийся тем, что указанные первый и второй ключи устройства являются соответственно секретным и открытым ключами.

98. Способ установления достоверной проверяемой связи между множеством пользователей, включающий формирование защищенной связи внутри электронного аппаратного устройства, отличающийся тем, что формируют защищенную связь внутри электронного аппаратного устройства первого пользователя, причем указанная защищенная связь включает информацию доступа, обеспечивающую доступ внешней стороны к данной защищенной связи, вход в защищенную связь с секретным ключом подписи, зависящим от микросхемы регистрации на электронном аппаратном устройстве первого пользователя, причем указанный зависящий от микросхемы секретный ключ подписи был внедрен в защищенную от копирования память, связанную с микросхемой регистрации первого пользователя, до того как электронное аппаратное устройство было предоставлено первому пользователю, присоединяют сертификат к защищенной связи, причем указанный сертификат включает открытый ключ подписи, соответствующий секретному ключу подписи микросхемы регистрации первого пользователя, зарегистрированного с секретным ключом подписи доверенной стороны, и передачу защищенной связи второму пользователю.

99. Способ по п. 98, отличающийся тем, что он дополнительно содержит операции приема защищенной связи на электронном аппаратном устройстве второго пользователя и проверки открытого ключа подписи микросхемы регистрации первого пользователя с помощью открытого ключа подписи доверенной стороны.

100. Способ по п. 99, отличающийся тем, что сертификат внедряют в защищенную от несанкционированного доступа память микросхемы регистрации первого пользователя до того, как электронное аппаратное устройство было предоставлено первому пользователю.

101. Способ по п. 100, отличающийся тем, что открытый ключ подписи доверенной стороны внедряют в нечитаемую, защищенную от несанкционированного доступа память микросхемы регистрации на электронном аппаратном устройстве второго пользователя.

102. Способ по п. 101, отличающийся тем, что доверенной стороной является изготовитель микросхемы регистрации первого пользователя.

103. Способ по п. 101, отличающийся тем, что открытые ключи подписи нескольких доверенных сторон внедряют в нечитаемую, защищенную от несанкционированного доступа память микросхемы регистрации второго пользователя.

104. Способ по п. 98, отличающийся тем, что он дополнительно содержит операции создания зависящей от пользователя пары из открытого/секретного ключей шифрования/расшифровки внутри электронного аппаратного устройства первого пользователя, и шифрования защищенной связи с помощью секретного ключа шифрования внутри электронного аппаратного устройства первого пользователя.

105. Способ по п. 104, отличающийся тем, что пару из открытого/секретного ключей шифрования/расшифровки создают с помощью алгоритма RSA.

106. Способ по п. 105, отличающийся тем, что секретный ключ подписи микросхемы регистрации первого пользователя генерируют с помощью алгоритма DSA.

107. Способ по п. 106, отличающийся тем, что секретный ключ подписи доверенной стороны генерируют с помощью алгоритма DSA.

108. Способ установления достоверной проверяемой поточно-ориентированной связи между множеством пользователей, содержащий операцию депонирования, отличающийся тем, что депонируют в центре доверенного хранения асимметричный криптографический ключ, связанный с каждым из множества пользователей, проверяют каждый из данных ключей в центре хранения, сертифицируют каждый из данных ключей после проверки и принимают у принимающего пользователя первую шифрованную поточно-ориентированную передачу от инициирующего пользователя, причем указанная передача зашифрована с помощью криптографического ключа указанного инициирующего пользователя, и указанная первая передача включает начальный пакет, содержащий информацию доступа, позволяющую внешней стороне дешифровать поток, и поток последующих пакетов, причем каждый из последующих пакетов содержит информацию, идентифицирующую данный последующий пакет как связанный с потоком, и по крайней мере один из последующих пакетов первого потока не содержит указанной информации доступа.

109. Способ по п. 108, отличающийся тем, что он дополнительно содержит операции формирования второй шифрованной поточно-ориентированной передачи от принимающего пользователя к инициирующему пользователю с использованием криптографического ключа принимающего пользователя, причем указанная вторая передача включает начальный пакет, содержащий информацию доступа, позволяющую внешней стороне осуществлять расшифровку второго шифрованного потока, и поток последующих пакетов, причем каждый последующий пакет содержит информацию, идентифицирующую данный последующий пакет как связанный со вторым шифрованным потоком.

110. Способ по п. 108, отличающийся тем, что информация доступа второго шифрованного потока включает контрольную сумму начального пакета второго шифрованного потока, зарегистрированного с криптографическим ключом принимающего пользователя.

111. Способ по п. 110, отличающийся тем, что информация доступа второго шифрованного потока включает идентифицирующую сообщение информацию, полученную от первоначального пользователя.

112. Способ по п. 109, отличающийся тем, что по крайней мере один из последующих пакетов второго шифрованного потока включает идентифицирующую сообщение информацию.

113. Способ по п. 112, отличающийся тем, что информация, идентифицирующая последующий пакет второго шифрованного потока как связанный с данным вторым шифрованным потоком, представляет собой порядковый номер пакета.

114. Способ по п. 113, отличающийся тем, что пакеты второго шифрованного потока включают информацию, связывающую их с инициирующим пользователем.

115. Способ по п. 109, отличающийся тем, что он дополнительно содержит операции приема у принимающего пользователя информации, касающейся качества канала, по которому осуществляют поточно-ориентированную передачу, и избирательного включения идентифицирующей сообщение информации в последующие пакеты со скоростью, определяемой качеством данного канала.

116. Способ по п. 115, отличающийся тем, что информацию, касающемся качества данного канала, принимают непрерывно, а скорость, с которой идентифицирующую информацию избирательно включают в последующие пакеты, динамически регулируют в зависимости от полученной информации.

117. Способ обновления микропрограммного обеспечения достоверного устройства, отличающийся тем, что принимают передачу микропрограммного обеспечения достоверным устройством, подтверждают источник указанной передачи с помощью ключа, внедренного в указанное достоверное устройство, причем указанный ключ является ключом, связанным с источником микропрограммного обеспечения, и включают данное микропрограммное обеспечение в состав достоверного устройства после подтверждения источника микропрограммного обеспечения.

118. Способ по п. 117, отличающийся тем, что ключ, внедренный в достоверное устройство, представляет собой открытый ключ проверки подписи данного источника микропрограммного обеспечения, при этом указанная операция подтверждения включает операцию проверки того, что передача была зарегистрирована с помощью секретного ключа подписи данного источника микропрограммного обеспечения.

119. Способ по п. 118, отличающийся тем, что указанным источником микропрограммного обеспечения является изготовитель достоверного устройства.

120. Способ по п. 119, отличающийся тем, что передача микропрограммного обеспечения включает открытый ключ подписи, который должен быть внедрен в микропрограммное обеспечение достоверного устройства.

121. Способ по п. 117, отличающийся тем, что ключ, внедренный в достоверное устройство, представляет собой открытый ключ проверки подписи уполномоченного субъекта, при этом указанная операция подтверждения включает операцию проверки с использованием открытого ключа проверки подписи уполномоченного субъекта того факта, что передача включает сертификат обновления, зарегистрированный с помощью секретного ключа подписи уполномоченного субъекта, а сертификат обновления включает открытый ключ подписи данного источника микропрограммного обеспечения.

122. Способ по п. 121, отличающийся тем, что указанная операция подтверждения включает дополнительно операцию проверки с использованием открытого ключа проверки подписи данного источника микропрограммного обеспечения того факта, что передача была зарегистрирована с помощью секретного ключа подписи данного источника микропрограммного обеспечения.

123. Способ по п. 122, отличающийся тем, что уполномоченным субъектом является изготовитель достоверного устройства, при этом источником микропрограммного обеспечения является доверенная третья сторона.

124. Способ по п. 123, отличающийся тем, что передача микропрограммного обеспечения включает открытый ключ проверки подписи, который должен быть внедрен в микропрограммное обеспечение достоверного устройства.

125. Способ по п. 124, отличающийся тем, что передача микропрограммного обеспечения включает открытый ключ проверки подписи для доверенной третьей стороны.

126. Способ по п. 125, отличающийся тем, что передача микропрограммного обеспечения включает далее информацию, идентифицирующую транзакции, которые могут быть выполнены доверенной третьей стороной.

127. Способ по п. 126, отличающийся тем, что доверенная третья сторона уполномочена заменить открытый ключ проверки подписи данного источника микропрограммного обеспечения.

128. Способ по п. 127, отличающийся тем, что источником микропрограммного обеспечения является изготовитель достоверного устройства.

129. Способ обновления микропрограммного обеспечения достоверного устройства, отличающийся тем, что принимают передачу микропрограммного обеспечения на достоверное устройство и подтверждают источник указанной передачи с помощью ключа, внедренного в указанное достоверное устройство, причем указанный ключ является ключом, связанным с уполномоченным субъектом, при этом указанная операция подтверждения включает операции проверки того, что передача включает сертификат обновления, зарегистрированный с помощью секретного ключа подписи уполномоченного субъекта, причем сертификат обновления включает открытый ключ подписи данного источника микропрограммного обеспечения, и проверяют с использованием открытого ключа проверки подписи данного источника микропрограммного обеспечения того факта, что передача была зарегистрирована с помощью секретного ключа подписи данного источника микропрограммного обеспечения, включают данное микропрограммное обеспечение в состав достоверного устройства после подтверждения источника микропрограммного обеспечения.

130. Способ по п. 129, отличающийся тем, что передача микропрограммного обеспечения включает открытый ключ проверки подписи для уполномочивания субъекта.

131. Способ по п. 130, отличающийся тем, что уполномоченным субъектом является изготовитель данного достоверного устройства.

Текст